本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

技術和存取限制

限制可存取資源的函數和 IAM 主體,以防止未經授權使用資源。這包括限制有權存取 資源的 IAM 主體的許可;也包括暫時安全登入資料撤銷。使用 AWS 服務的技術和存取限制範例會反白顯示如下:

-

限制許可 – 指派給 IAM 主體的許可應遵循最低權限原則。不過,在作用中的安全事件期間,您可能需要進一步限制從特定 IAM 主體存取目標資源。在這種情況下,可以透過從要包含的 IAM 主體中移除許可來包含對資源的存取。這是使用 IAM 服務完成的,可以使用 AWS CLI、 AWS Management Console或 AWS SDK 套用。

-

撤銷金鑰 – IAM 主體使用 IAM 存取金鑰來存取或管理 資源。這些是對 AWS CLI 或 AWS API 簽署程式設計請求的長期靜態登入資料,並以字首 AKIA 開頭 (如需詳細資訊,請參閱 IAM 識別符中的了解唯一 ID 字首一節)。若要包含 IAM 存取金鑰遭到入侵的 IAM 主體存取,可以停用或刪除存取金鑰。請務必注意下列事項:

-

存取金鑰在停用後即可重新啟用。

-

存取金鑰一旦刪除即無法復原。

-

IAM 主體在任何指定時間最多可以有兩個存取金鑰。

-

停用或刪除金鑰後,使用存取金鑰的使用者或應用程式將失去存取權。

-

-

撤銷臨時安全登入資料 – 組織可以使用臨時安全登入資料來控制對 AWS 資源的存取,並以字首 ASIA 開頭 (如需詳細資訊,請參閱 IAM 識別符中的了解唯一 ID 字首一節)。臨時登入資料通常由 IAM 角色使用,不需要輪換或明確撤銷,因為它們的生命週期有限。在暫時性安全登入資料過期之前發生涉及暫時性安全登入資料的安全事件時,您可能需要變更現有暫時性安全登入資料的有效許可。這可以使用 內的 IAM 服務 AWS Management Console完成。臨時安全登入資料也可以核發給 IAM 使用者 (而不是 IAM 角色);不過,截至撰寫本文時, 內沒有撤銷 IAM 使用者臨時安全登入資料的選項 AWS Management Console。對於使用者的 IAM 存取金鑰遭到建立臨時安全登入資料之未經授權的使用者入侵的安全事件,可以使用兩種方法撤銷臨時安全登入資料:

-

將內嵌政策連接到 IAM 使用者,以防止根據安全字符問題時間進行存取 (請參閱停用臨時安全憑證許可中的拒絕存取在特定時間之前發行的臨時安全憑證一節,以取得更多詳細資訊)。

-

刪除擁有遭入侵存取金鑰的 IAM 使用者。視需要重新建立使用者。

-

-

AWS WAF - 未經授權的使用者採用的某些技術包括常見的惡意流量模式,例如包含 SQL Injection 和跨網站指令碼 (XSS) 的請求。 AWS WAF 可以設定為使用 AWS WAF 內建規則陳述式來比對和拒絕採用這些技術的流量。

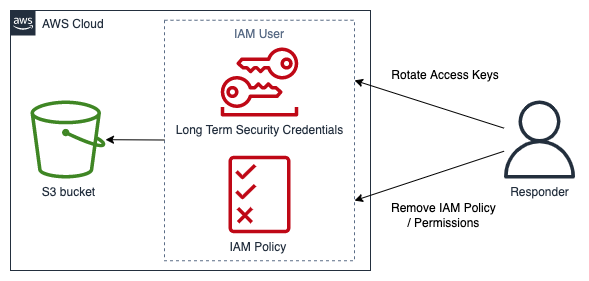

下圖顯示技術和存取限制的範例,其中事件回應者輪換存取金鑰或移除 IAM 政策,以防止 IAM 使用者存取 Amazon S3 儲存貯體。

技術和存取遏制範例