本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

如何 AWS Client VPN 工作

使用時 AWS Client VPN,與用戶端端點互動的使用者角色有兩種類型:管理員和用戶VPN端。

管理員負責安裝和設定服務。這包括建立 Client VPN 端點、關聯目標網路、設定授權規則,以及設定其他路由 (如果需要)。設定並設定 Client VPN 端點之後,管理員會下載 Client VPN 端點組態設定檔案,並將其散發給需要存取權的用戶端。用戶端VPN端點組態檔案包含用戶VPN端端點的DNS名稱和建立VPN工作階段所需的驗證資訊。如需設定此服務的詳細資訊,請參閱開始使用 AWS Client VPN。

用戶端是終端使用者。這是連線至用戶VPN端端點以建立VPN工作階段的人員。用戶端VPN會使用開VPN放式用戶VPN端應用程式,從其本機電腦或行動裝置建立工作階段。建立VPN工作階段之後,他們就可以安全地存取關聯子網路所VPC在的資源。如果已設定所需的路由和授權規則 AWS,他們也可以存取內部部署網路或其他用戶端中的其他資源。如需有關連線到 Client VPN 端點以建立VPN工作階段的詳細資訊,請參閱AWS Client VPN 使用指南中的入門。

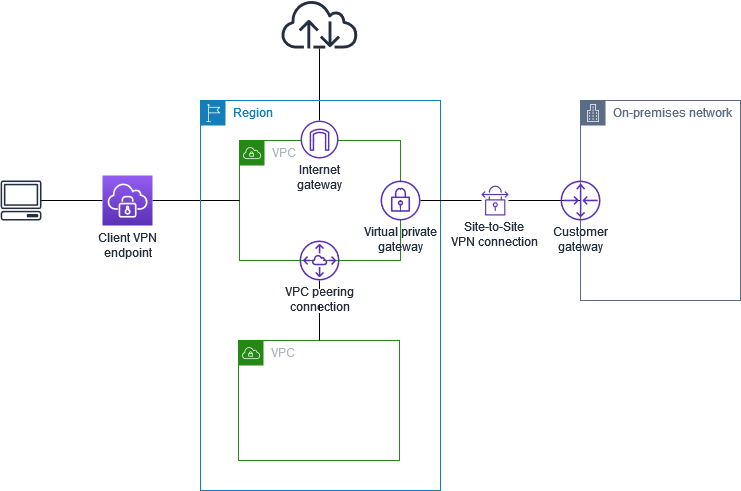

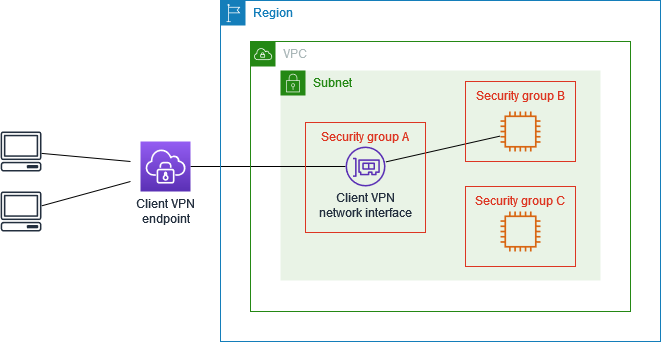

下圖說明基本的用戶端VPN架構。

用戶端的案例和範例 VPN

AWS Client VPN 是一種完全受管的遠端存取VPN解決方案,可讓用戶端安全地存取內部部署網路 AWS 和內部部署網路內的資源。如何設定存取權限,有多個選項。本節提供建立和設定用戶端VPN存取用戶端的範例。

案例

此案例的 AWS Client VPN 組態包含單一目標VPC。如果您需要讓用戶端VPC只能存取單一資源,我們建議您使用此設定。

開始之前,請執行以下動作:

-

建立或識別至少VPC具有一個子網路。識別中的子網路VPC以與用戶VPN端端點建立關聯,並記下其IPv4CIDR範圍。

-

為不與重疊CIDR的用戶端 IP 位址識別適當的範圍VPCCIDR。

-

檢閱中用戶VPN端端點的規則和限制使用規則和最佳做法 AWS Client VPN。

實作此組態

-

在相同的區域中建立用戶VPN端端點VPC。若要執行此作業,請執行建立 AWS Client VPN 端點中所述的步驟。

-

將子網路與用戶VPN端端點建立關聯。若要這麼做,請執行中所述的步驟,將目標網路與 AWS Client VPN 端點建立關聯然後選取子網路和VPC您先前所識別的子網路。

-

新增授權規則,讓用戶端存取VPC. 若要執行此操作,請執行中所述的步驟新增授權規則,對於目的地網路,請輸入的IPv4CIDR範圍VPC。

-

將規則新增至資源的安全群組,以允許來自步驟 2 中套用至子網路關聯的安全性群組的流量。如需詳細資訊,請參閱安全群組。

此案例的 AWS Client VPN 組態包括與其他 VPC (VPCVPCB) 對等的目標 VPC (A)。如果您需要讓用戶端存取目標內的資源,以VPC及與目標對等的其他資源 (例如 VPC B) VPCs 的存取權,我們建議您使用此設定。

注意

只有在用戶VPN端端點設定為分割通道模式時,才需要允許存取對等 VPC (如網路圖表之後所述) 的程序。在完整通道模式中,依預設允許存取對等。VPC

開始之前,請執行以下動作:

-

建立或識別至少VPC具有一個子網路。識別中的子網路VPC以與用戶VPN端端點建立關聯,並記下其IPv4CIDR範圍。

-

為不與重疊CIDR的用戶端 IP 位址識別適當的範圍VPCCIDR。

-

檢閱中用戶VPN端端點的規則和限制使用規則和最佳做法 AWS Client VPN。

實作此組態

-

建立之間的VPC對等連接。VPCs請依照 Amazon 對等互連指南中建立和接受VPC對等連線中的步驟進行操VPC作。確認 A 中的執行VPC個體可以使用對等連線與 VPC B 中的執行個體進行通訊。

-

在與目標相同的區域中建立用戶VPN端端點VPC。在圖中,這是 VPC A。執行中所述的步驟建立 AWS Client VPN 端點。

-

將您識別的子網路與您建立的用戶VPN端端點建立關聯。若要這樣做,請執行中所述的步驟將目標網路與 AWS Client VPN 端點建立關聯,選取VPC和子網路。根據預設,我們會將的預設安全性群組VPC與 Client VPN 端點產生關聯。您可以使用 將安全群組套用至中的目標網路 AWS Client VPN 中所述步驟來關聯不同安全群組。

-

新增授權規則,讓用戶端可存取目標VPC。若要執行此作業,請執行新增授權規則中所述的步驟。對於要啟用的目標網路,請輸入的IPv4CIDR範圍VPC。

-

新增路由,將流量引導至對等。VPC在圖表中,這是 VPC B。若要這麼做,請執行中所述的步驟建立 AWS Client VPN 端點路由。在「路線目的地」中,輸入對等的IPv4CIDR範圍。VPC針對目標VPC子網路 ID,選取您與用戶VPN端端點相關聯的子網路。

-

新增授權規則,讓用戶端存取對等。VPC若要執行此作業,請執行新增授權規則中所述的步驟。在目的地網路中,輸入對等的IPv4CIDR範圍。VPC

-

將規則新增至 VPC A 和 B 中執行VPC個體的安全群組,以允許來自在步驟 3 中套用 Client VPN 端點之安全群組的流量。如需詳細資訊,請參閱安全群組。

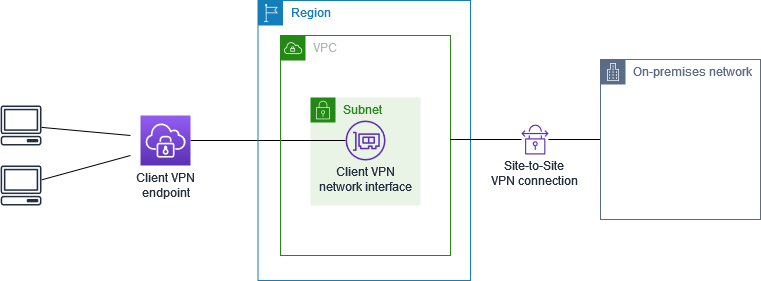

此案例的 AWS Client VPN 組態僅包含內部部署網路的存取權。如果您需要讓用戶端只存取現場部署網路內的資源,我們建議使用此組態。

開始之前,請執行以下動作:

-

建立或識別至少VPC具有一個子網路。識別中的子網路VPC以與用戶VPN端端點建立關聯,並記下其IPv4CIDR範圍。

-

為不與重疊CIDR的用戶端 IP 位址識別適當的範圍VPCCIDR。

-

檢閱中用戶VPN端端點的規則和限制使用規則和最佳做法 AWS Client VPN。

實作此組態

-

透過 AWS 站台對VPN站台連線,啟用VPC與您自己的內部部署網路之間的通訊。若要執行此動作,請執行 AWS Site-to-Site VPN 使用者指南中入門所述的步驟。

注意

或者,您可以使用您VPC與內部部署網路之間的 AWS Direct Connect 連線來實作此案例。如需詳細資訊,請參閱《AWS Direct Connect 使用者指南》https://docs.aws.amazon.com/directconnect/latest/UserGuide/。

-

測試您在上一個步驟中建立的 AWS 站台對站台VPN連線。若要這麼做,請執行「AWS Site-to-Site VPN 使用者指南」中測試站台間VPN連線中所述的步驟。如果VPN連線如預期般運作,請繼續執行下一個步驟。

-

在相同的區域中建立用戶VPN端端點VPC。若要執行此作業,請執行建立 AWS Client VPN 端點中所述的步驟。

-

將您先前識別的子網路與用戶VPN端端點建立關聯。若要這麼做,請執行中所述的步驟,將目標網路與 AWS Client VPN 端點建立關聯然後選取VPC和子網路。

-

新增允許存取 AWS 站台間連VPN線的路由。若要這樣做,請執行中所述的步驟建立 AWS Client VPN 端點路由;對於路由目的地,請輸入站 AWS 台對站台VPN連線的IPv4CIDR範圍,並針對目標VPC子網路 ID,選取與用戶端端VPN點相關聯的子網路。

-

新增授權規則,讓用戶端存取站 AWS 台對站台連線VPN。若要執行此操作,請執行中所述的步驟將授權規則新增至 AWS Client VPN 端點;對於目的地網路,請輸入站 AWS 台對站台VPN連線IPv4CIDR範圍。

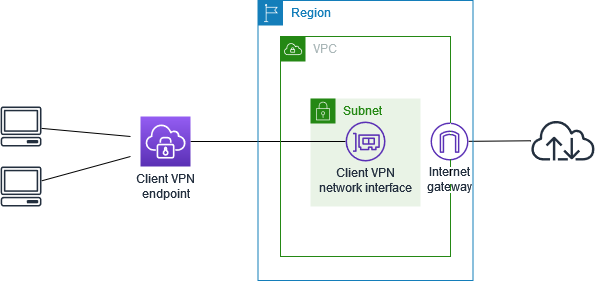

此案例的 AWS Client VPN 組態包括單一目標VPC和網際網路的存取權。如果您需要讓用戶端存取單一目標內的資源,VPC並允許存取網際網路,我們建議您使用此設定。

如果您已完成 開始使用 AWS Client VPN教學課程,則您已實作此案例。

開始之前,請執行以下動作:

-

建立或識別至少VPC具有一個子網路。識別中的子網路VPC以與用戶VPN端端點建立關聯,並記下其IPv4CIDR範圍。

-

為不與重疊CIDR的用戶端 IP 位址識別適當的範圍VPCCIDR。

-

檢閱中用戶VPN端端點的規則和限制使用規則和最佳做法 AWS Client VPN。

實作此組態

-

請確定您將用於 Client VPN 端點的安全性群組允許輸出流量到網際網路。若要這麼做,請新增允許流量和流量為 0.0.0.0/0 的輸出規則。HTTP HTTPS

-

創建一個互聯網網關並將其附加到您的VPC. 如需詳細資訊,請參閱 Amazon VPC 使用者指南中的建立和連接 Internet Gateway。

-

將網際網路閘道的路由新增到其路由表,以公開您的子網路。在VPC主控台中,選擇 [子網路],選取要與用戶VPN端端點建立關聯的子網路,選擇 [路由表],然後選擇路由表格識別碼。選擇 Actions (動作),選擇 Edit routes (編輯路由),然後選擇 Add route (新增路由)。對於 Destination (目的地),輸入

0.0.0.0/0,對於 Target (目標),選擇上一個步驟中的網際網路閘道。 -

在相同的區域中建立用戶VPN端端點VPC。若要執行此作業,請執行建立 AWS Client VPN 端點中所述的步驟。

-

將您先前識別的子網路與用戶VPN端端點建立關聯。若要這麼做,請執行中所述的步驟,將目標網路與 AWS Client VPN 端點建立關聯然後選取VPC和子網路。

-

新增授權規則,讓用戶端存取VPC. 若要執行此操作,請執行中所述的步驟新增授權規則;若要啟用目的地網路,請輸入的IPv4CIDR範圍VPC。

-

新增路由以允許流向網際網路的流量。若要執行此操作,請執行中所述的步驟建立 AWS Client VPN 端點路由;對於路由目的地,請輸入

0.0.0.0/0,然後針對目標VPC子網路 ID,選取與用戶VPN端端點相關聯的子網路。 -

新增授權規則讓用戶端存取網際網路。若要執行此作業,請執行新增授權規則中所述的步驟;對於目的地網路,輸入

0.0.0.0/0。 -

確保您中資源的安全群組具VPC有允許從與 Client VPN 端點關聯的安全性群組進行存取的規則。這可讓您的用戶端存取VPC.

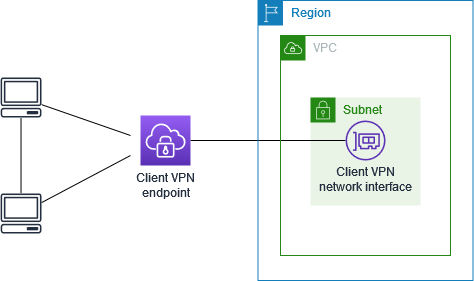

此案例的 AWS Client VPN 組態可讓用戶端存取單一資料VPC,並讓用戶端彼此路由傳送流量。如果連線到相同用戶端端點的用戶VPN端也需要彼此通訊,建議使用此設定。當用戶端連線到用戶端端點時,用戶端可以使用從用戶端CIDR範圍指派給用戶VPN端的唯一 IP 位址彼此通訊。

開始之前,請執行以下動作:

-

建立或識別至少VPC具有一個子網路。識別中的子網路VPC以與用戶VPN端端點建立關聯,並記下其IPv4CIDR範圍。

-

為不與重疊CIDR的用戶端 IP 位址識別適當的範圍VPCCIDR。

-

檢閱中用戶VPN端端點的規則和限制使用規則和最佳做法 AWS Client VPN。

注意

在這個案例中,不支援使用 Active Directory 群組或SAML以網路為基礎的 IdP 群組的授權規則。

實作此組態

-

在相同的區域中建立用戶VPN端端點VPC。若要執行此作業,請執行建立 AWS Client VPN 端點中所述的步驟。

-

將您先前識別的子網路與用戶VPN端端點建立關聯。若要這麼做,請執行中所述的步驟,將目標網路與 AWS Client VPN 端點建立關聯然後選取VPC和子網路。

-

在路由表中新增路由至區域網路。若要執行此作業,請執行建立 AWS Client VPN 端點路由中所述的步驟。對於路由目的地,請輸入用戶端CIDR範圍,然後指定做為目標VPC子網路 ID

local。 -

新增授權規則,讓用戶端存取VPC. 若要執行此作業,請執行新增授權規則中所述的步驟。對於要啟用的目標網路,請輸入的IPv4CIDR範圍VPC。

-

新增授權規則,讓用戶端可存取用戶端CIDR範圍。若要執行此作業,請執行新增授權規則中所述的步驟。對於要啟用的目標網路,請輸入用戶端CIDR範圍。

您可以將 AWS Client VPN 端點配置為限制對VPC. 對於以使用者為基礎的驗證,您也可以根據存取 Client VPN 端點的使用者群組限制對網路某些部分的存取。

使用安全群組限制存取

您可以新增或移除參照已套用至目標網路關聯 (Client VPN 安全性群組) 之安全性群組規則的安全性群組規則,來授與或拒絕對您VPC的特定資源的存取。此組態闡明VPC使用客戶端訪問 VPN 中所述的案例。除了該案例中設定的授權規則,還會套用此組態。

若要授與特定資源的存取權,請識別與執行資源的執行個體相關聯的安全群組。然後,建立允許來自 Client VPN 安全性群組之流量的規則。

在下圖中,安全性群組 A 是用戶端VPN安全性群組、安全性群組 B 與EC2執行個體相關聯,而安全性群組 C 則與EC2執行個體相關聯。若您將規則新增至安全群組 B,允許來自安全群組 A 的存取權限,則用戶端可以存取與安全群組 B 關聯的執行個體。若安全群組 C 沒有規則允許來自安全群組 A 的存取權限,則用戶端無法存取與安全群組 C 關聯的執行個體。

在開始之前,請檢查用戶端VPN安全性群組是否與VPC. 如果您新增或移除參照 Client VPN 安全性群組的規則,您也可能會授與或拒絕其他相關資源的存取權。為了防止這種情況發生,請使用專門為與 Client VPN 端點搭配使用而建立的安全性群組。

建立安全群組規則

在打開 Amazon VPC 控制台https://console.aws.amazon.com/vpc/

。 在導覽窗格中,選擇 Security Groups (安全群組)。

-

選擇與執行資源之執行個體相關聯的安全群組。

-

選擇 Actions (動作)、Edit inbound rules (編輯傳入規則)。

-

選擇 Add rule (新增規則),然後執行下列動作:

-

在 Type (類型) 中,選擇 All traffic (所有流量) 或您要允許的特定流量類型。

-

在 [來源] 中,選擇 [自訂],然後輸入或選擇用戶端VPN安全性群組的識別碼。

-

-

選擇 Save rules (儲存規則)

若要移除特定資源的存取權,請檢查與執行資源之執行個體相關聯的安全群組。如果有規則允許來自 Client VPN 安全性群組的流量,請將其刪除。

檢查安全群組規則

在打開 Amazon VPC 控制台https://console.aws.amazon.com/vpc/

。 在導覽窗格中,選擇 Security Groups (安全群組)。

-

選擇 Inbound Rules (傳入規則)。

-

檢閱規則清單。如果「來源」是用戶端VPN安全性群組的規則,請選擇 「編輯規則」,然後為該規則選擇「刪除」(x 圖示)。選擇 Save rules (儲存規則)。

根據使用者群組限制存取

如果您的 Client VPN 端點設定為以使用者為基礎的驗證,您可以授與特定使用者群組存取網路特定部分的存取權。若要執行此動作,請執行下列步驟。

-

在 AWS Directory Service 或您的 IdP 中設定使用者和群組。如需詳細資訊,請參閱下列主題:

-

為 Client VPN 端點建立授權規則,以允許指定的群組存取全部或部分網路。如需詳細資訊,請參閱AWS Client VPN 授權規則。

如果您的 Client VPN 端點設定為相互驗證,則無法設定使用者群組。當您建立授權規則時,您必須將存取權授與所有使用者。如果要讓特定的使用者群組存取網路的特定部分,您可以建立多個 Client VPN 端點。例如,對於存取您網路的每個使用者群組,請執行下列動作:

-

為該使用者群組建立一組伺服器和用戶端憑證和金鑰。如需詳細資訊,請參閱中的相互認證 AWS Client VPN。

-

建立用戶端VPN端點。如需詳細資訊,請參閱建立 AWS Client VPN 端點。

-

建立授權規則,授與全部或部分網路的存取權。例如,對於系統管理員所使用的 Client VPN 端點,您可以建立授與整個網路存取權的授權規則。如需詳細資訊,請參閱新增授權規則。