Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Rotieren Ihrer SSL/TLS-Zertifikate

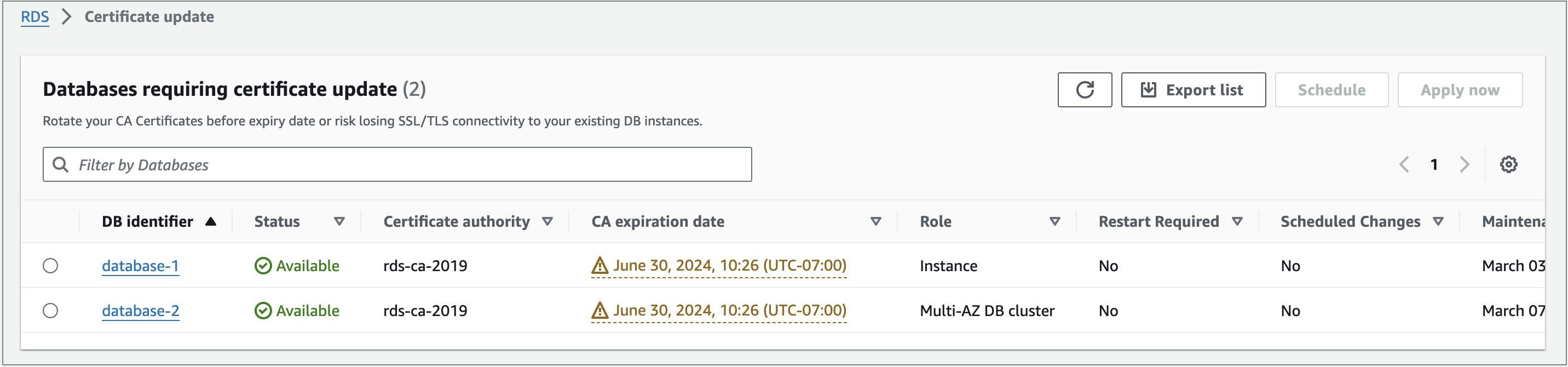

Die Zertifikate der Amazon RDS Certificate Authority rds-ca-2019 sind im August 2024 abgelaufen. Wenn Sie Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) mit Zertifikatsüberprüfung verwenden oder dies planen, um eine Verbindung zu Ihren RDS-DB-Instances herzustellen, sollten Sie die Verwendung eines der neuen CA-Zertifikate rds-ca-rsa 2048-g1, 4096-g1 oder 384-g1 in Betracht ziehen. rds-ca-rsa rds-ca-ecc Wenn Sie derzeit keine Zertifikatsverifizierung verwendenSSL/TLS with certificate verification, you might still have an expired CA certificate and must update them to a new CA certificate if you plan to use SSL/TLS, um eine Verbindung zu Ihren RDS-Datenbanken herzustellen.

Amazon RDS bietet neue CA-Zertifikate als bewährte AWS Sicherheitsmethode. Informationen zu den neuen Zertifikaten und den unterstützten AWS Regionen finden Sie unterWird verwendet SSL/TLS , um eine Verbindung zu einer zu verschlüsseln.

Verwenden Sie die folgenden Methoden, um das CA-Zertifikat für Ihre Datenbank zu aktualisieren:

Bevor Sie Ihre DB-Instances für die Verwendung des neuen CA-Zertifikats aktualisieren, stellen Sie sicher, dass Sie Ihre Clients oder Anwendungen aktualisieren, die eine Verbindung zu Ihren RDS-Datenbanken herstellen.

Überlegungen zur Rotation von Zertifikaten

Beachten Sie die folgenden Situationen, bevor Sie Ihr Zertifikat rotieren:

-

Amazon RDS Proxy and Zertifikate von AWS Certificate Manager (ACM). Wenn Sie RDS Proxy verwenden, müssen Sie bei der Rotation Ihres SSL/TLS-Zertifikats keine Anwendungen aktualisieren, die RDS-Proxy-Verbindungen verwenden. Weitere Informationen finden Sie unter TLS/SSLmit RDS Proxy verwenden.

-

Wenn Sie Amazon RDS-Zertifikate verwendenAurora Serverless v1, ist das Herunterladen von Amazon RDS-Zertifikaten nicht erforderlich. Weitere Informationen finden Sie unter Verwenden von TLS/SSL mit Aurora Serverless v1.

-

Wenn Sie eine Go-Anwendung der Version 1.15 mit einer DB-Instance verwenden, das vor dem 28. Juli 2020 erstellt oder auf das rds-ca-2019-Zertifikat aktualisiert wurde, müssen Sie das Zertifikat erneut aktualisieren.

Verwenden Sie den

modify-db-instanceBefehl . Mithilfe desdescribe-db-engine-versionsBefehls können Sie herausfinden CAs , welche für eine bestimmte DB-Engine und DB-Engine-Version verfügbar sind.Wenn Sie Ihre Datenbank nach dem 28. Juli 2020 erstellt oder ihr Zertifikat aktualisiert haben, sind keine Maßnahmen erforderlich. Weitere Informationen finden Sie in GitHub Go-Ausgabe #39568

.

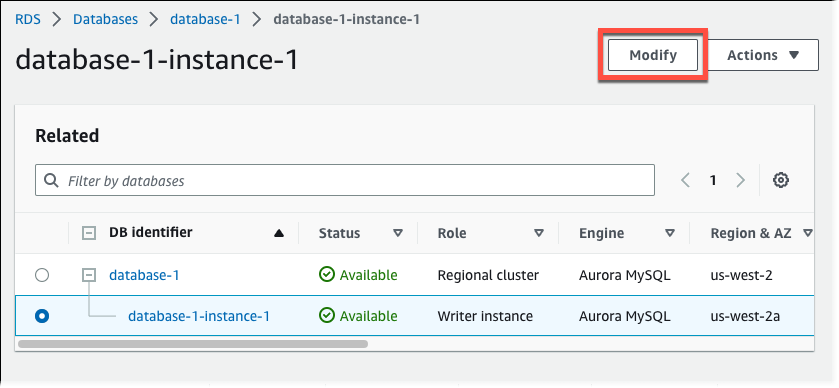

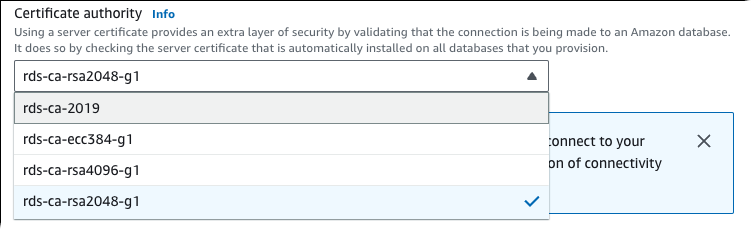

Aktualisierung Ihres CA-Zertifikats durch Änderung Ihrer DB-Instance

Im folgenden Beispiel wird Ihr CA-Zertifikat von rds-ca-2019 auf 2048-g1 aktualisiert. rds-ca-rsa Sie können ein anderes Zertifikat wählen. Weitere Informationen finden Sie unterZertifizierungsstellen.

Aktualisieren Sie Ihren Application Trust Store, um Ausfallzeiten im Zusammenhang mit der Aktualisierung Ihres CA-Zertifikats zu reduzieren. Weitere Informationen zu Neustarts im Zusammenhang mit der Rotation von CA-Zertifikaten finden Sie unterAutomatische Rotation von Serverzertifikaten.

So aktualisieren Sie Ihr CA-Zertifikat, indem Sie Ihre DB-Instance Ihren Cluster ändern

-

Laden Sie das neue SSL/TLS-Zertifikat herunter, wie unter beschrieben. Wird verwendet SSL/TLS , um eine Verbindung zu einer zu verschlüsseln

-

Aktualisieren Sie Ihre Anwendungen zur Verwendung der neuen SSL/TLS-Zertifikate.

Die Methoden zur Aktualisierung von Anträgen auf neue SSL/TLS certificates depend on your specific applications. Work with your application developers to update the SSL/TLS Zertifikate für Ihre Anwendungen.

Informationen zur Prüfung auf SSL/TLS-Verbindungen und die Aktualisierung von Anwendungen für jede DB_Engine finden Sie in den folgenden Themen:

Ein Beispielskript, das einen Trust Store für ein Linux-Betriebssystem aktualisiert, finden Sie unterBeispielskript für den Import von Zertifikaten in Ihren Trust Store.

Anmerkung

Das Zertifikat-Bundle enthält Zertifikate für die neue und die alte CA, damit Sie Ihre Anwendung sicher aktualisieren und die Verbindung während der Übergangsphase aufrecht erhalten können. Wenn Sie das verwenden, um eine Datenbank AWS Database Migration Service zu einer zu migrieren, empfehlen wir die Verwendung des Zertifikatspakets, um die Konnektivität während der Migration sicherzustellen.

-

Ändern Sie die DB-Instance , um die CA von rds-ca-2019 auf 2048-g1 zu ändern. rds-ca-rsa Um zu überprüfen, ob Ihre Datenbank zum Aktualisieren der CA-Zertifikate neu gestartet werden muss, verwenden Sie den Befehl und überprüfen Sie das Flag. describe-db-engine-versions

SupportsCertificateRotationWithoutRestartAnmerkung

Starten Sie Ihren Babelfish-Cluster neu, nachdem Sie Änderungen vorgenommen haben, um das CA-Zertifikat zu aktualisieren.

Wichtig

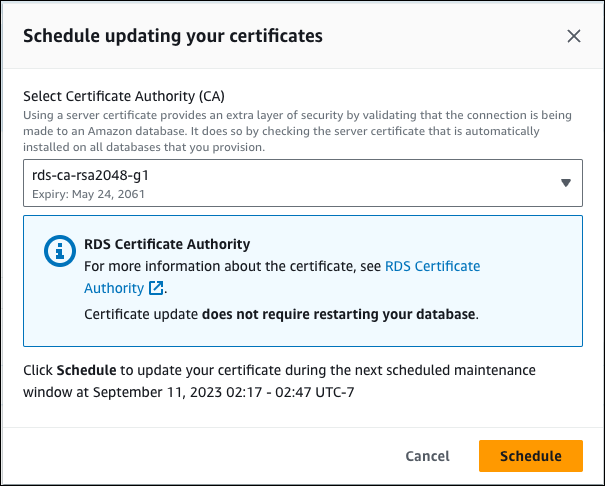

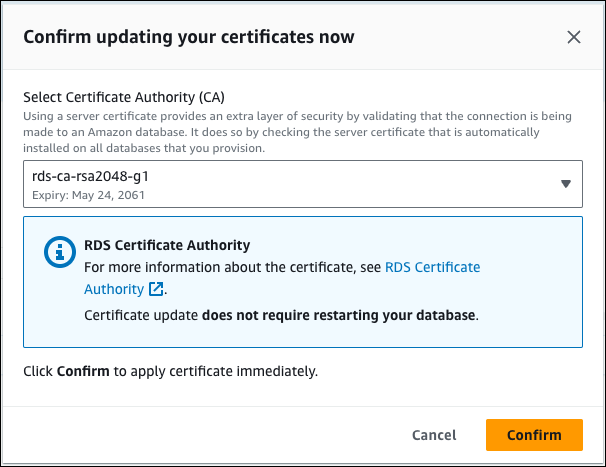

Wenn nach dem Ablauf des Zertifikats Verbindungsprobleme auftreten, verwenden Sie die Option „Sofort anwenden“, indem Sie Sofort anwenden in der Konsole angeben oder die Option

--apply-immediatelymit der AWS CLI festlegen. Die Ausführung dieser Operation ist standardmäßig während Ihres nächsten Wartungsfensters eingeplant.Verwenden Sie den CLI-Befehl modify-certificates, um eine Überschreibung für Ihre festzulegen, die sich von der Standard-RDS-CA unterscheidet.

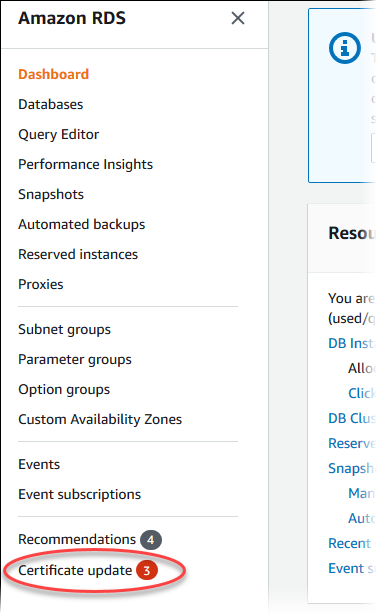

Aktualisieren des CA-Zertifikats durch Anwenden der Wartung

Führen Sie die folgenden Schritte aus, um Ihr CA-Zertifikat zu aktualisieren, indem Sie die Wartung durchführen.

Automatische Rotation von Serverzertifikaten

Wenn Ihre Stammzertifizierungsstelle die automatische Rotation von Serverzertifikaten unterstützt, übernimmt RDS automatisch die Rotation des DB-Serverzertifikats. RDS verwendet dieselbe Stamm-CA für diese automatische Rotation, sodass Sie kein neues CA-Paket herunterladen müssen. SieheZertifizierungsstellen.

Die Rotation und Gültigkeit Ihres DB-Serverzertifikats hängen von Ihrer DB-Engine ab:

-

Wenn Ihre DB-Engine die Rotation ohne Neustart unterstützt, rotiert RDS das DB-Serverzertifikat automatisch, ohne dass Sie etwas unternehmen müssen. RDS versucht, Ihr DB-Serverzertifikat in Ihrem bevorzugten Wartungsfenster nach der Halbwertszeit des DB-Serverzertifikats zu rotieren. Das neue DB-Serverzertifikat ist 12 Monate lang gültig.

-

Wenn Ihre DB-Engine die Rotation ohne Neustart nicht unterstützt, benachrichtigt RDS Sie mindestens 6 Monate vor Ablauf des DB-Serverzertifikats über ein Wartungsereignis. Das neue DB-Serverzertifikat ist 36 Monate lang gültig.

Verwenden Sie den describe-db-engine-versionsBefehl und überprüfen Sie das SupportsCertificateRotationWithoutRestart Kennzeichen, um festzustellen, ob die DB-Engine-Version die Rotation des Zertifikats ohne Neustart unterstützt. Weitere Informationen finden Sie unter Einstellung der CA für Ihre Datenbank.

Beispielskript für den Import von Zertifikaten in Ihren Trust Store

Nachfolgend sind Beispiel-Shell-Skripte aufgeführt, die das Zertifikatspaket in einen Vertrauensspeicher importieren.

Jedes Beispiel-Shell-Skript verwendet keytool, das Teil des Java Development Kits (JDK) ist. Weitere Informationen über die Installation von JDK finden Sie im JDK-Installationshandbuch

Weitere bewährte Methoden zur Verwendung von SSL mit Amazon RDS finden Sie unter Bewährte Methoden für erfolgreiche SSL-Verbindungen zu Amazon RDS for Oracle