Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erstellen eines Trails mit der CloudTrail Konsole

Ein Trail kann auf alle AWS-Regionen , die in Ihrer Region aktiviert sind AWS-Konto, oder auf eine einzelne Region angewendet werden. Ein Trail, der für alle gilt AWS-Regionen , die in Ihrer Region aktiviert sind, AWS-Konto wird als Multi-Region-Trail bezeichnet. Als bewährte Methode empfehlen wir, einen Trail mit mehreren Regionen zu erstellen, da er Aktivitäten in allen aktivierten Regionen erfasst. Trails, die mit der CloudTrail Konsole erstellt wurden, sind multiregional. Sie können nur einen einzelnen Regions-Trail erstellen, indem Sie die AWS CLI oder CreateTrail-API-Operation erstellen.

Anmerkung

Nach der Erstellung eines Trails können Sie andere konfigurieren, AWS-Services um die in den CloudTrail Protokollen erfassten Ereignisdaten weiter zu analysieren und entsprechend zu agieren. Weitere Informationen finden Sie unter AWS Serviceintegrationen mit Protokollen CloudTrail .

Erstellen eines Trails mit der Konsole

Gehen Sie wie folgt vor, um einen Trail mit mehreren Regionen zu erstellen. Um Ereignisse in einer einzelnen Region zu protokollieren (nicht empfohlen), verwenden Sie AWS CLI.

Um einen CloudTrail Trail mit dem zu erstellen AWS Management Console

Melden Sie sich bei an AWS Management Console und öffnen Sie die CloudTrail Konsole unter https://console.aws.amazon.com/cloudtrail/

. -

Wählen Sie auf der CloudTrail Service-Startseite, der Trails-Seite oder im Abschnitt Trails der Dashboard-Seite die Option Trail erstellen aus.

-

Geben Sie auf der Seite Create Trail in Trail nameeinen Namen für den Trail ein. Weitere Informationen finden Sie unter Benennungsanforderungen für CloudTrail Ressourcen, S3-Buckets und KMS-Schlüssel.

-

Wenn es sich um einen AWS Organizations -Organisations-Trail handelt, können Sie den Trail für alle Konten in Ihrer Organisation aktivieren. Diese Option wird nur angezeigt, wenn Sie sich mit einem Benutzer oder einer Rolle im Verwaltungskonto oder im Konto eines delegierten Administrators bei der Konsole anmelden. Zur Erstellung eines Organisations-Trails müssen dem Benutzer oder der Rolle ausreichende Berechtigungen zugewiesen sein. Weitere Informationen finden Sie unter Erstellen eines Trails für eine Organisation.

-

Wählen Sie in Speicherort für Neuen S3 Bucket erstellen, um einen neuen Bucket zu erstellen. Wenn Sie einen Bucket erstellen, erstellt CloudTrail die erforderlichen Bucket-Richtlinien und wendet sie an. Wenn Sie sich dafür entscheiden, einen neuen S3-Bucket zu erstellen, muss Ihre IAM-Richtlinie die Genehmigung für die

s3:PutEncryptionConfigurationAktion beinhalten, da die serverseitige Verschlüsselung standardmäßig für den Bucket aktiviert ist.Anmerkung

Wenn Sie die Option Vorhandenen S3-Bucket verwenden ausgewählt haben, geben Sie in Name des Trail-Protokoll-Buckets einen Bucket an oder wählen Sie Durchsuchen aus, um einen Bucket in Ihrem Konto auszuwählen. Wenn Sie einen Bucket aus einem anderen Konto verwenden möchten, müssen Sie den Bucket-Namen angeben. Die Bucket-Richtlinie muss die CloudTrail Berechtigung zum Beschreiben des Buckets gewähren. Informationen zur manuellen Bearbeitung der Bucket-Richtlinie finden Sie im Abschnitt Amazon S3 S3-Bucket-Richtlinie für CloudTrail.

Um das Auffinden Ihrer Protokolle zu erleichtern, erstellen Sie in einem vorhandenen Bucket einen neuen Ordner (auch als Präfix bezeichnet), um Ihre CloudTrail Protokolle zu speichern. Geben Sie das Präfix in Präfix ein.

-

Wählen Sie unter Log file SSE-KMS encryption (SSE-KMS-Verschlüsselung der Protokolldatei) die Option Enabled (Aktiviert) aus, wenn Sie Ihre Protokolldateien und Digest-Dateien mit der SSE-KMS-Verschlüsselung anstelle der SSE-S3-Verschlüsselung verschlüsseln möchten. Der Standard ist aktiviert. Wenn Sie die SSE-KMS-Verschlüsselung nicht aktivieren, werden die Protokolldateien und Digest-Dateien mit der SSE-S3-Verschlüsselung verschlüsselt. Weitere Informationen zur SSE-KMS-Verschlüsselung finden Sie unter Verwenden der serverseitigen Verschlüsselung mit AWS Key Management Service (SSE-KMS). Weitere Informationen zur SSE-S3-Verschlüsselung finden Sie unter Verwenden der serverseitigen Verschlüsselung mit von Amazon S3 verwalteten Verschlüsselungsschlüsseln (SSE-S3).

Wenn Sie die SSE-KMS-Verschlüsselung aktivieren, wählen Sie Neu oder Bestehend aus. AWS KMS key Geben Sie unter AWS KMS Alias einen Alias im Format an

alias/MyAliasName. Weitere Informationen finden Sie unterAktualisieren einer Ressource zur Verwendung des KMS-Schlüssels mit der -Konsole. CloudTrail unterstützt auch AWS KMS -Multi-Region-Schlüssel. Weitere Informationen finden Sie über Multi-Regions-Schlüssel finden Sie unter Verwenden von Schlüsseln für mehrere Regionen im AWS Key Management Service -Entwicklerhandbuch.Anmerkung

Sie können auch den ARN eines Schlüssels aus einem anderen Konto eingeben. Weitere Informationen finden Sie unter Aktualisieren einer Ressource zur Verwendung des KMS-Schlüssels mit der -Konsole. Die Schlüsselrichtlinie muss zulassen CloudTrail , dass der Schlüssel zur Verschlüsselung der Protokolldateien und Digest-Dateien verwendet wird. Außerdem muss sie den von Ihnen festgelegten Benutzern erlauben, die Protokolldateien oder Digest-Dateien in unverschlüsselter Form zu lesen. Informationen zur manuellen Bearbeitung der Schlüsselrichtlinie finden Sie unter Konfigurieren Sie AWS KMS wichtige Richtlinien für CloudTrail.

-

Konfigurieren Sie unter Zusätzliche Einstellungen Folgendes.

-

Wähen Sie für Protokolldateivalidierung Aktiviert, damit Ihrem S3 Bucket Protokoll-Digests übermittelt werden. Mithilfe der Digest-Dateien können Sie sicherstellen, dass sich Ihre Protokolldateien nicht geändert haben, nachdem sie CloudTrail bereitgestellt wurden. Weitere Informationen finden Sie unter Überprüfen der Integrität der CloudTrail Protokolldatei.

-

Wählen Sie für die Zustellung von SNS-Benachrichtigungen die Option Aktiviert aus, um jedes Mal benachrichtigt zu werden, wenn ein Protokoll an Ihren Bucket gesendet wird. CloudTrail speichert mehrere Ereignisse in einer Protokolldatei. SNS-Benachrichtigungen werden für jede Protokolldatei, nicht für jedes Ereignis gesendet. Weitere Informationen finden Sie unter Konfiguration von Amazon SNS SNS-Benachrichtigungen für CloudTrail.

Wenn Sie SNS-Benachrichtigungen aktivieren, wählen Sie für Neues SNS-Thema erstellen die Option Neu aus, um ein Thema zu erstellen, oder wählen Sie Vorhanden aus, um ein vorhandenes Thema zu verwenden. Wenn Sie einen Trail mit mehreren Regionen erstellen, werden SNS-Benachrichtigungen für Protokolldateizustellungen aus allen aktivierten Regionen an das einzelne SNS-Thema gesendet, das Sie erstellen.

Wenn Sie Neu wählen, CloudTrail wird ein Name für das neue Thema für Sie angegeben, oder Sie können einen Namen eingeben. Wenn Sie Vorhanden wählen, wählen Sie ein SNS-Thema aus der Dropdown-Liste aus. Sie können auch den ARN eines Themas aus einer anderen Region oder aus einem Konto mit den entsprechenden Berechtigungen eingeben. Weitere Informationen finden Sie unter Amazon SNS SNS-Themenrichtlinie für CloudTrail.

Wenn Sie ein Thema erstellen, müssen Sie das Thema abonnieren, um über die Zustellung von Protokolldateien benachrichtigt zu werden. Sie können das Abonnement von der Amazon-SNS-Konsole aus vornehmen. Aufgrund der Häufigkeit der Benachrichtigungen empfehlen wir, das Abonnement so zu konfigurieren, dass eine Amazon-SQS-Warteschlange zur programmgesteuerten Bearbeitung der Benachrichtigungen verwendet wird. Weitere Informationen finden Sie unter Erste Schritte mit Amazon SNS im Benutzerhandbuch für Amazon Simple Notification Service.

-

-

Optional können Sie konfigurieren, CloudTrail dass Protokolldateien an CloudWatch Protokolle gesendet werden, indem Sie in CloudWatch Protokollen die Option Aktiviert auswählen. Weitere Informationen finden Sie unter Ereignisse an CloudWatch Logs senden.

-

Wenn Sie die Integration mit CloudWatch Protokollen aktivieren, wählen Sie Neu, um eine neue Protokollgruppe zu erstellen, oder Vorhanden, um eine vorhandene zu verwenden. Wenn Sie Neu wählen, CloudTrail gibt Sie einen Namen für die neue Protokollgruppe für Sie an, oder Sie können einen Namen eingeben.

-

Wenn Sie Vorhanden wählen, wählen Sie eine Protokollgruppe aus der Dropdown-Liste aus.

-

Wählen Sie Neu, um eine neue IAM-Rolle für Berechtigungen zum Senden von Protokollen an CloudWatch Protokolle zu erstellen. Wählen Sie Vorhanden, um eine vorhandene IAM-Rolle aus der Dropdown-Liste auszuwählen. Die Richtlinienanweisung für die neue oder vorhandene Rolle wird angezeigt, wenn Sie das Richtliniendokument erweitern. Weitere Informationen über diese Rolle finden Sie unter Rollenrichtlinien-Dokument CloudTrail zur Verwendung von CloudWatch Protokollen zur Überwachung.

Anmerkung

-

Beim Konfigurieren eines Trails können Sie einen S3 Bucket und ein SNS-Thema auswählen, die zu einem anderen Konto gehören. Wenn Sie Ereignisse jedoch CloudTrail an eine CloudWatch Protokollgruppe übermitteln möchten, müssen Sie eine Protokollgruppe auswählen, die in Ihrem aktuellen Konto vorhanden ist.

Nur das Verwaltungskonto kann eine CloudWatch Protokollgruppe für einen Organisations-Trail mit der Konsole konfigurieren. Der delegierte Administrator kann eine CloudWatch Logs-Protokollgruppe mithilfe der

UpdateTrailAPI-Operationen AWS CLI oder CloudTrailCreateTrailoder konfigurieren.

-

-

-

Für Tags können Sie bis zu 50 Tag-Schlüssel-Paare hinzufügen, um den Zugriff auf Ihren Trail zu identifizieren, zu sortieren und zu steuern. Tags können Ihnen die Identifizierung sowohl Ihrer CloudTrail Trails als auch der Amazon-S3-Buckets mit CloudTrail Protokolldateien erleichtern. Anschließend können Sie Ressourcengruppen für Ihre CloudTrail Ressourcen verwenden. Weitere Informationen erhalten Sie unter AWS Resource Groups und Tags.

-

Wählen Sie auf der Seite Protokollereignisse auswählen die Ereignistypen aus, die Sie protokollieren möchten. Führen Sie unter Management events (Verwaltungsereignisse) die folgenden Schritte aus.

-

Wählen Sie für API-Aktivität aus, ob Ihr Trail Leseereignisse, Schreibereignisse oder beides protokollieren soll. Weitere Informationen finden Sie unter Verwaltungsereignisse.

-

Wählen Sie AWS KMS -Ereignisse ausschließen, um - AWS Key Management Service (AWS KMS) -Ereignisse aus Ihrem Trail herauszufiltern. Die Standardeinstellung besteht darin, alle AWS KMS -Ereignissen einzuschließen.

Die Option zum Protokollieren oder Ausschließen von AWS KMS -Ereignissen ist nur verfügbar, wenn Sie Verwaltungsereignisse in Ihrem Trail protokollieren. Wenn Sie Verwaltungsereignisse nicht protokollieren möchten, werden AWS KMS -Ereignisse nicht protokolliert und Sie können die Einstellungen für die AWS KMS -Ereignisprotokollierung nicht ändern.

AWS KMS Aktionen wie

EncryptDecrypt, und erzeugenGenerateDataKeyin der Regel ein großes Volumen (mehr als 99%) von Ereignissen. Diese Aktionen werden nun als Leseereignisse protokolliert. Relevante AWS KMS -Aktionen mit geringem Volume wieDisableDelete, undScheduleKey(die normalerweise weniger als 0,5% des AWS KMS -Ereignis-Volumes ausmachen) werden als Schreibereignisse protokolliert.Um Ereignisse mit hohem Volume wie

EncryptDecrypt, und dennoch relevante Ereignisse wieGenerateDataKey, und zu protokollierenDisableScheduleKey,Deletewählen Sie Schreib -Verwaltungsereignisse protokollieren und deaktivieren Sie das Kontrollkästchen für AWS KMS -Ereignisse ausschließen. -

Klicken Sie auf Amazon-RDS-Daten-API ausschließen zum Filtern von Ereignissen der Amazon-Relational-Database-Service-Daten-API aus Ihrem Trail. Die Standardeinstellung besteht darin, alle Amazon-RDS-Daten-API-Ereignisse einzubeziehen. Weitere Informationen über die Amazon-RDS-Daten-API finden Sie unter Protokollieren von Daten-API-Aufrufen mit AWS CloudTrail imAmazon-RDS-Benutzerhandbuch für Aurora.

-

-

Zum Protokollieren von Datenereignissen wählen Sie Datenereignisse aus. Für die Protokollierung von Datenereignissen fallen zusätzliche Gebühren an. Weitere Informationen finden Sie unter AWS CloudTrail – Preise

. -

Wichtig

Die Schritte 12 bis 16 betreffen die Konfiguration von Datenereignissen mithilfe erweiterter Ereignisauswahlen, was die Standardeinstellung ist. Mithilfe erweiterter Ereignisauswahlen können Sie mehr Ressourcentypen konfigurieren und genau steuern, welche Datenereignisse in Ihrem Trail erfasst werden. Wenn Sie sich für die Verwendung grundlegender Ereignisauswahlen entschieden haben, führen Sie die Schritte unter Konfigurieren von Datenereigniseinstellungen mithilfe grundlegender Ereignisauswahlen aus und fahren Sie anschließend mit Schritt 17 dieses Verfahrens fort.

Wählen Sie für Ressourcentyp den Ressourcentyp aus, für den Sie Datenereignisse protokollieren möchten. Weitere Informationen zu den verfügbaren Ressourcentypen finden Sie unterDatenereignisse.

-

Wählen Sie eine Protokoll-Selektorvorlage aus. Sie können eine vordefinierte Vorlage wählen oder Benutzerdefiniert wählen, um Ihre eigenen Bedingungen für die Erfassung von Veranstaltungen zu definieren.

Sie können aus den folgenden vordefinierten Vorlagen auswählen:

-

Alle Ereignisse protokollieren — Wählen Sie diese Vorlage, um alle Ereignisse zu protokollieren.

-

Nur Leseereignisse protokollieren — Wählen Sie diese Vorlage, um nur Leseereignisse zu protokollieren. Schreibgeschützte Ereignisse sind Ereignisse, die den Zustand einer Ressource nicht ändern, z. B.

Get*-Ereignisse.Describe* -

Nur Schreibereignisse protokollieren — Wählen Sie diese Vorlage, um nur Schreibereignisse zu protokollieren. Schreibereignisse fügen Ressourcen, Attribute oder Artefakte hinzu, ändern oder löschen sie, wie z. B.

Put*-,Delete*- oderWrite*-Ereignisse. -

Nur AWS Management Console Ereignisse protokollieren — Wählen Sie diese Vorlage, um nur Ereignisse zu protokollieren, die ihren Ursprung in haben AWS Management Console.

-

AWS-Service Ausgelöste Ereignisse ausschließen — Wählen Sie diese Vorlage, um AWS-Service Ereignisse mit dem Wert „Von“ und Ereignisse

AwsServiceEvent, die mit AWS-Service-verknüpften Rollen (SLRs) initiiert wurden, auszuschließen.eventType

Anmerkung

Wenn Sie eine vordefinierte Vorlage für S3 Buckets auswählen, wird die Datenereignisprotokollierung für alle Buckets aktiviert, die sich derzeit in Ihrem AWS -Konto befinden und alle Buckets, die Sie erstellen, nachdem Sie den Trail erstellt haben. Außerdem wird dadurch die Protokollierung von Datenereignisaktivitäten ermöglicht, die von einer beliebigen IAM-Identität in Ihrem AWS -Konto ausgeführt werden, selbst wenn diese Aktivität in einem Bucket ausgeführt wird, der zu einem anderen AWS -Konto gehört.

Wenn der Trail nur für eine Region gilt, aktiviert die Auswahl einer vordefinierten Vorlage, die alle S3 Buckets protokolliert, die Datenereignisprotokollierung für alle Buckets in derselben Region wie Ihr Trail und alle Buckets, die Sie später in dieser Region erstellen. Es werden keine Protokolldatenereignisse für Amazon-S3-Buckets in anderen Regionen in Ihrem AWS -Konto protokolliert.

Wenn Sie einen Trail mit mehreren Regionen erstellen, aktiviert die Auswahl einer vordefinierten Vorlage für Lambda-Funktionen die Datenereignisprotokollierung für alle Funktionen, die sich derzeit in Ihrem AWS -Konto befinden und alle Lambda-Funktionen, die Sie möglicherweise in einer beliebigen Region erstellen, nachdem Sie den Trail erstellt haben. Wenn Sie einen Trail für eine einzelne Region erstellen (mithilfe von AWS CLI), wird durch diese Auswahl die Datenereignisprotokollierung für alle Funktionen aktiviert, die sich derzeit in dieser Region in Ihrem AWS -Konto befinden, sowie für alle Lambda-Funktionen, die Sie ggf. in dieser Region erstellen, nachdem Sie den Trail erstellt haben. Es wird keine Datenereignisprotokollierung für Lambda-Funktionen aktiviert, die in anderen Regionen erstellt wurden.

Die Protokollierung von Datenereignissen für alle Funktionen ermöglicht auch die Protokollierung von Datenereignisaktivitäten, die von einer beliebigen IAM-Identität in Ihrem AWS -Konto ausgeführt werden, selbst wenn diese Aktivität in einer Funktion ausgeführt wird, die zu einem anderen AWS -Konto gehört.

-

-

(Optional) Geben Sie unter Selektorname einen Namen ein, um Ihre Auswahl zu identifizieren. Der Selektorname ist ein optionaler, beschreibender Name für eine erweiterte Ereignisauswahl, z. B. „Datenereignisse nur für zwei S3-Buckets protokollieren“. Der Name des Selektors wird als

Namein der erweiterten Ereignisauswahl aufgeführt und ist sichtbar, wenn Sie die JSON-Ansicht erweitern. -

Wenn Sie Benutzerdefiniert ausgewählt haben, erstellen Event-Selektoren unter Advanced einen Ausdruck, der auf den Werten der erweiterten Event-Selektor-Felder basiert.

Anmerkung

Selektoren unterstützen nicht die Verwendung von Platzhaltern wie.

*Um mehrere Werte mit einer einzigen Bedingung abzugleichen, können SieStartsWith,, oder verwendenEndsWithNotStartsWith,NotEndsWithum explizit den Anfang oder das Ende des Ereignisfeldes abzugleichen.-

Wählen Sie aus den folgenden Feldern.

-

readOnly-readOnlykann so gesetzt werden, dass sie einem Wert vontrueoderfalseentspricht. Schreibgeschützte Datenereignisse sind Ereignisse, die den Zustand einer Ressource nicht ändern, z. B.Get*- oderDescribe*-Ereignisse. Schreibereignisse fügen Ressourcen, Attribute oder Artefakte hinzu, ändern oder löschen sie, wie z. B.Put*-,Delete*- oderWrite*-Ereignisse. Um sowohlread- als auchwrite-Ereignisse zu protokollieren, fügen Sie keinenreadOnly-Selektor hinzu. -

eventName–eventNamekann einen beliebigen Operator verwenden. Sie können damit jedes Datenereignis, für das protokolliert wurde, ein- oder ausschließen CloudTrail, z. B.PutBucketGetItem, oderGetSnapshotBlock. -

eventSource— Die Ereignisquelle, die ein- oder ausgeschlossen werden soll. In diesem Feld kann ein beliebiger Operator verwendet werden. -

eventType — Der Ereignistyp, der ein- oder ausgeschlossen werden soll. Sie können dieses Feld beispielsweise auf „ungleich“ setzen, um

AwsServiceEventes auszuschließen. AWS-Service Ereignisse Eine Liste der Ereignistypen finden Sie eventTypeunterCloudTrail Inhalte für Verwaltungs-, Daten- und Netzwerkaktivitätsereignisse aufzeichnen. -

sessionCredentialFromKonsole — Ereignisse, die aus einer AWS Management Console Sitzung stammen, einschließen oder ausschließen. Dieses Feld kann auf „gleich“ oder „ungleich“ mit dem Wert von gesetzt werden.

true -

UserIdentity.ARN — Ereignisse für Aktionen, die von bestimmten IAM-Identitäten ausgeführt werden, einschließen oder ausschließen. Weitere Informationen finden Sie unter CloudTrail -Element userIdentity.

-

resources.ARN- Sie können jeden Operator mit verwendenresources.ARN, aber wenn Sie equals oder ungleich verwenden, muss der Wert genau dem ARN einer gültigen Ressource des Typs entsprechen, den Sie in der Vorlage als Wert vonresources.typeangegeben haben.Anmerkung

Sie können das

resources.ARNFeld nicht verwenden, um Ressourcentypen zu filtern, bei denen dies nicht der Fall ist. ARNsWeitere Informationen zu den ARN-Formaten von Datenereignisressourcen finden Sie unter Actions, resources, and condition keys (Aktionen, Ressourcen und Bedingungsschlüssel) AWS-Services im -Referenzhandbuch.

-

-

Wählen Sie für jedes Feld + Bedingung aus, um beliebig viele Bedingungen hinzuzufügen, bis zu maximal 500 angegebene Werte für alle Bedingungen. Um beispielsweise Datenereignisse für zwei S3-Buckets von Datenereignissen auszuschließen, die in Ihrem Ereignisdatenspeicher protokolliert werden, können Sie das Feld auf resources.ARN setzen, den Operator für nicht mit festlegen und dann einen S3-Bucket-ARN einfügen, für den Sie keine Ereignisse protokollieren möchten.

Um den zweiten S3-Bucket hinzuzufügen, wählen Sie + Bedingung und wiederholen Sie dann die vorherige Anweisung, indem Sie den ARN für einen anderen Bucket einfügen oder nach einem anderen Bucket suchen.

Informationen darüber, wie mehrere Bedingungen CloudTrail ausgewertet werden, finden Sie unter. Wie CloudTrail werden mehrere Bedingungen für ein Feld ausgewertet

Anmerkung

Sie können maximal 500 Werte für alle Selektoren in einem Ereignisdatenspeicher haben. Dies schließt Arrays mit mehreren Werten für einen Selektor wie

eventNameein. Wenn Sie einzelne Werte für alle Selektoren haben, können Sie einem Selektor maximal 500 Bedingungen hinzufügen. -

Wählen Sie + Feld, um bei Bedarf zusätzliche Felder hinzuzufügen. Um Fehler zu vermeiden, legen Sie keine widersprüchlichen oder doppelten Werte für Felder fest. Geben Sie beispielsweise nicht an, dass ein ARN in einem Selektor einem Wert entspricht, und geben Sie dann an, dass der ARN in einem anderen Selektor nicht dem gleichen Wert entspricht.

-

-

Um einen weiteren Ressourcentyp hinzuzufügen, für den Datenereignisse protokolliert werden sollen, wählen Sie Datenereignistyp hinzufügen. Wiederholen Sie die Schritte 12 bis zu diesem Schritt, um erweiterte Ereignisselektoren für den Ressourcentyp zu konfigurieren.

-

Um Netzwerkaktivitätsereignisse zu protokollieren, wählen Sie Netzwerkaktivitätsereignisse aus. Netzwerkaktivitätsereignisse ermöglichen es VPC-Endpunktbesitzern, AWS API-Aufrufe aufzuzeichnen, die mit ihren VPC-Endpunkten von einer privaten VPC an die getätigt wurden. AWS-Service Für die Protokollierung von Netzwerkaktivitätsereignissen fallen zusätzliche Gebühren an. Weitere Informationen finden Sie unter AWS CloudTrail – Preise

. Um Netzwerkaktivitätsereignisse zu protokollieren, gehen Sie wie folgt vor:

-

Wählen Sie unter Quelle für Netzwerkaktivitätsereignisse die Quelle für Netzwerkaktivitätsereignisse aus.

-

Wählen Sie unter Protokollselektorvorlage eine Vorlage aus. Sie können wählen, ob alle Netzwerkaktivitätsereignisse, alle Ereignisse, bei denen der Zugriff verweigert wurde, protokolliert werden sollen, oder Benutzerdefiniert wählen, um eine benutzerdefinierte Protokollauswahl zu erstellen, mit der nach mehreren Feldern gefiltert werden soll, z. B.

eventNameundvpcEndpointId. -

(Optional) Geben Sie einen Namen zur Identifizierung des Selektors ein. Der Name des Selektors wird als Name in der erweiterten Ereignisauswahl aufgeführt und ist sichtbar, wenn Sie die JSON-Ansicht erweitern.

-

In Advanced erstellen Event-Selektoren Ausdrücke, indem sie Werte für Feld, Operator und Wert auswählen. Sie können diesen Schritt überspringen, wenn Sie eine vordefinierte Protokollvorlage verwenden.

-

Um Netzwerkaktivitätsereignisse auszuschließen oder einzubeziehen, können Sie in der Konsole aus den folgenden Feldern auswählen.

-

eventName— Sie können jeden Operator mit verwendeneventName. Sie können damit alle -Ereignissen ein- oder ausschließen,CreateKeyz. -

errorCode— Sie können es verwenden, um nach einem Fehlercode zu filtern. Derzeit wird nur Folgendes unterstützterrorCode:VpceAccessDenied. -

vpcEndpointId— Identifiziert den VPC-Endpunkt, den der Vorgang durchlaufen hat. Sie können einen beliebigen Operator mitvpcEndpointIdverwenden.

-

-

Wählen Sie für jedes Feld + Bedingung aus, um beliebig viele Bedingungen hinzuzufügen, bis zu maximal 500 angegebene Werte für alle Bedingungen.

-

Wählen Sie + Feld, um bei Bedarf zusätzliche Felder hinzuzufügen. Um Fehler zu vermeiden, legen Sie keine widersprüchlichen oder doppelten Werte für Felder fest.

-

-

Um eine weitere Ereignisquelle hinzuzufügen, für die Sie Netzwerkaktivitätsereignisse protokollieren möchten, wählen Sie „Netzwerkaktivitätsereignisauswahl hinzufügen“.

-

Erweitern Sie optional die JSON-Ansicht, um Ihre erweiterten Ereignisselektoren als JSON-Block anzuzeigen.

-

-

Wählen Sie Insights-Ereignisse, wenn Ihr Trail CloudTrail Insights-Ereignisse protokollieren soll.

Wählen Sie unter Ereignistyp Insights-Ereignisse aus. Sie müssen Schreib-Verwaltungsereignisse protokollieren, um Insights-Ereignisse für die API-Aufrufrate zu protokollieren. Sie müssen Lese- und Schreib-Verwaltungsereignisse protokollieren, um Insights-Ereignisse für die API-Fehlerrate zu protokollieren.

CloudTrail Insights analysiert Verwaltungsereignisse für ungewöhnliche Aktivitäten und protokolliert Ereignisse, wenn Anomalien erkannt werden. Standardmäßig werden für Trails keine Insights-Ereignisse protokolliert. Weitere Informationen zu Insights-Ereignissen erhalten Sie unter Mit CloudTrail Insights arbeiten. Für die Protokollierung von Insights-Ereignissen fallen zusätzliche Gebühren an. Preisinformationen finden Sie unter CloudTrail AWS CloudTrail Preisgestaltung.

Insights-Ereignisse werden in einem anderen Ordner abgelegt,

/CloudTrail-Insightder nach demselben S3 Bucket benannt ist, der im Bereich Speicherort auf der Seite mit den Details zum Trail angegeben ist. CloudTrailerstellt das neue Präfix für Sie. Wenn beispielsweise Ihr aktueller S3-Ziel-Bucket den Namenamzn-s3-demo-bucket/AWSLogs/CloudTrail/hat, lautet der Name mit dem Präfix als Zusatzamzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/. -

Wenn Sie die Auswahl der zu protokollierenden Ereignistypen abgeschlossen haben, wählen Sie Weiter aus.

-

Überprüfen Sie auf der Seite Prüfen und erstellen Ihre Auswahl. Wählen Sie Bearbeiten in einem Abschnitt, um die in diesem Abschnitt angezeigten Trail-Einstellungen zu ändern. Wenn Sie bereit sind, den Trail zu erstellen, wählen Sie Trail erstellen.

-

Der neue Trail wird auf der Seite Trails angezeigt. Veröffentlicht in ca. 5 Minuten CloudTrail Protokolldateien, in denen die AWS -API-Aufrufe in Ihrem Konto angezeigt werden. Sie können die Protokolldateien in dem von Ihnen angegebenen S3-Bucket anzeigen.

Wenn Sie Insights-Ereignisse für einen Trail aktiviert haben, CloudTrail kann es bis zu 36 Stunden dauern, bis mit der Übermittlung dieser Ereignisse begonnen wird, vorausgesetzt, dass während dieser Zeit ungewöhnliche Aktivitäten festgestellt werden.

Anmerkung

CloudTrail stellt Protokolle in der Regel innerhalb von 5 Minuten nach einem API-Aufruf bereit. Diese Zeit ist nicht garantiert. Weitere Informationen finden Sie unter AWS CloudTrail Service Level Agreement

. Wenn Sie Ihren Trail falsch konfigurieren (z. B. wenn der S3 Bucket nicht erreichbar ist), CloudTrail versucht er, die Protokolldateien 30 Tage lang erneut in Ihren S3 Bucket zu übertragen, und für diese attempted-to-deliver Ereignisse fallen Standardgebühren an. CloudTrail Um Gebühren für einen falsch konfigurierten Trail zu vermeiden, müssen Sie den Trail löschen.

Konfigurieren von Datenereigniseinstellungen mithilfe grundlegender Ereignisauswahlen

Sie können erweiterte Event-Selektoren verwenden, um alle Datenereignistypen sowie Netzwerkaktivitätsereignisse zu konfigurieren. Mithilfe erweiterter Event-Selektoren können Sie feinkörnige Selektoren erstellen, um nur die Ereignisse zu protokollieren, die für Sie von Interesse sind.

Wenn Sie grundlegende Ereignisauswahlen verwenden, um Datenereignisse zu protokollieren, sind Sie auf die Protokollierung von Datenereignissen für Amazon-S3-Buckets, AWS Lambda -Funktionen und Amazon-DynamoDB-Tabellen beschränkt. Sie können das eventName Feld nicht mit einfachen Event-Selektoren filtern. Sie können auch keine Netzwerkaktivitätsereignisse protokollieren.

Führen Sie die folgenden Schritte aus, um Datenereigniseinstellungen mithilfe grundlegender Ereignisauswahlen zu konfigurieren.

Konfigurieren von Datenereigniseinstellungen mithilfe grundlegender Ereignisauswahlen

-

Wählen Sie unter Ereignisse die Option Datenereignisse aus, um Datenereignisse zu protokollieren. Für die Protokollierung von Datenereignissen fallen zusätzliche Gebühren an. Weitere Informationen finden Sie unter AWS CloudTrail – Preise

. -

Für Amazon-S3-Buckets:

-

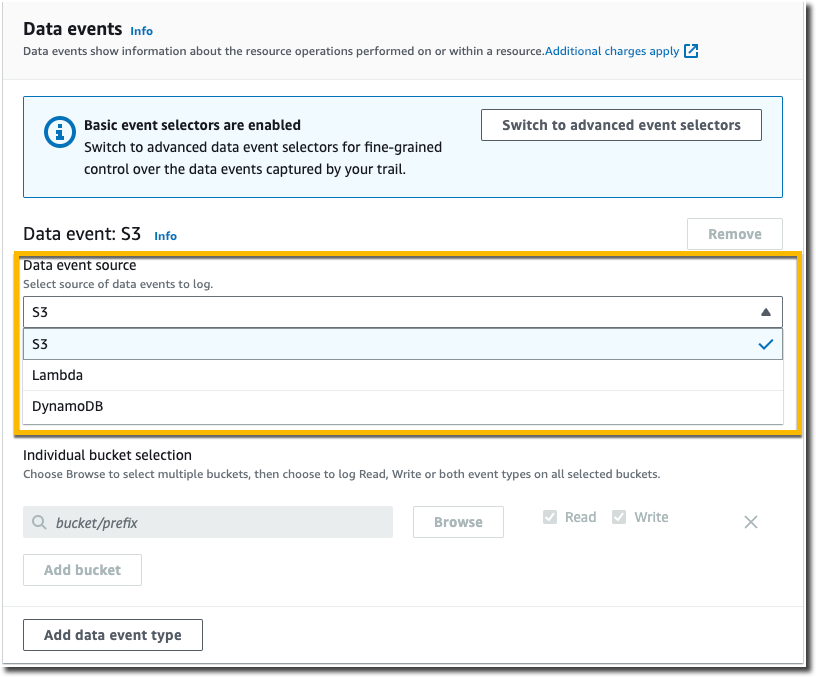

Wählen Sie für Daten-Ereignissquelle S3 aus.

-

Sie können wählen, ob Sie alle aktuellen und zukünftigen S3 Buckets protokollieren oder einzelne Buckets oder Funktionen angeben möchten. Standardmäßig werden Datenereignisse für alle aktuellen und zukünftigen S3 Buckets protokolliert.

Anmerkung

Die Auswahl der Option Alle aktuellen und future S3 Buckets als Standardoption ermöglicht die Datenereignisprotokollierung für alle Buckets, die sich derzeit in Ihrem AWS -Konto befinden und alle Buckets, die Sie ggf. nach dem Erstellen des Trails erstellen. Außerdem wird dadurch die Protokollierung von Datenereignisaktivitäten ermöglicht, die von einer beliebigen IAM-Identität in Ihrem AWS -Konto ausgeführt werden, selbst wenn diese Aktivität in einem Bucket ausgeführt wird, der zu einem anderen AWS -Konto gehört.

Wenn Sie einen Trail für eine einzelne Region erstellen (mithilfe von AWS CLI), aktiviert die Auswahl von Alle aktuellen und future S3 Buckets die Datenereignisprotokollierung für alle Buckets in derselben Region wie Ihr Trail und alle Buckets, die Sie später in dieser Region erstellen. Es werden keine Protokolldatenereignisse für Amazon-S3-Buckets in anderen Regionen in Ihrem AWS -Konto protokolliert.

-

Wenn Sie die Standardeinstellung Alle aktuellen und zukünftigen S3 Buckets beibehalten, können Sie Leseereignisse, Schreibereignisse oder beides protokollieren.

-

Um einzelne Buckets auszuwählen, leeren Sie die Kontrollkästchen Lesen und Schreiben für Alle aktuellen und zukünftigen S3 Buckets. Suchen Sie unter Individuelle Bucket-Auswahl nach einem Bucket, in dem Datenereignisse protokolliert werden sollen. Suchen Sie nach bestimmten Buckets, indem Sie ein Bucket-Präfix für den gewünschten Bucket eingeben. Sie können in diesem Fenster mehrere Buckets auswählen. Wählen Sie Bucket hinzufügen, um Datenereignisse für weitere Buckets zu protokollieren. Wählen Sie, ob Sie Read (Lesen)-Ereignisse wie

GetObject, Write (Schreiben)-Ereignisse wiePutObjectoder Ereignisse beider Typen protokolliert werden sollen.Diese Einstellung hat Vorrang vor individuellen Einstellungen, die Sie für einzelne Buckets konfigurieren. Wenn Sie beispielsweise die Protokollierung von Lese-Ereignissen für alle S3-Buckets festlegen und dann einen bestimmten Bucket für die Protokollierung von Datenereignissen hinzufügen, ist für den hinzugefügten Bucket bereits Lesen ausgewählt. Sie können die Auswahl nicht löschen. Sie können die Option nur für Write (Schreiben) konfigurieren.

Um einen Bucket aus der Protokollierung zu entfernen, wählen Sie X aus.

-

-

Um einen weiteren Ressourcentyp hinzuzufügen, für den Datenereignisse protokolliert werden sollen, wählen Sie Datenereignistyp hinzufügen.

-

Für Lambda-Funktionen:

-

Wählen Sie für Daten-Ereignissquelle Lambda aus.

-

Wählen Sie in der Lambda-Funktion Alle Regionen aus, um alle Lambda-Funktionen zu protokollieren, oder Eingabefunktion als ARN, um Datenereignisse für eine bestimmte Funktion zu protokollieren.

Um Datenereignisse für alle Lambda-Funktionen Ihres AWS Kontos zu protokollieren, wählen Sie Log all current and future functions (Alle aktuellen und zukünftigen Funktionen protokollieren). Diese Einstellung hat Vorrang vor individuellen Einstellungen, die Sie für einzelne Funktionen vornehmen. Alle Funktionen werden protokolliert, auch wenn nicht alle Funktionen angezeigt werden.

Anmerkung

Wenn Sie einen Trail mit mehreren Regionen erstellen, wird durch diese Auswahl die Datenereignisprotokollierung für alle Funktionen aktiviert, die sich derzeit in Ihrem AWS -Konto befinden, sowie für alle Lambda-Funktionen, die Sie ggf. in einer Region erstellen, nachdem Sie den Trail erstellt haben. Wenn Sie einen Trail für eine einzelne Region erstellen (mithilfe von AWS CLI), wird durch diese Auswahl die Datenereignisprotokollierung für alle Funktionen aktiviert, die sich derzeit in dieser Region in Ihrem AWS -Konto befinden, sowie für alle Lambda-Funktionen, die Sie ggf. in dieser Region erstellen, nachdem Sie den Trail erstellt haben. Es wird keine Datenereignisprotokollierung für Lambda-Funktionen aktiviert, die in anderen Regionen erstellt wurden.

Die Protokollierung von Datenereignissen für alle Funktionen ermöglicht auch die Protokollierung von Datenereignisaktivitäten, die von einer beliebigen IAM-Identität in Ihrem AWS -Konto ausgeführt werden, selbst wenn diese Aktivität in einer Funktion ausgeführt wird, die zu einem anderen AWS -Konto gehört.

-

Wenn Sie Eingabefunktion als ARN wählen, geben Sie den ARN einer Lambda-Funktion ein.

Anmerkung

Wenn Sie über mehr als 15 000 Lambda-Funktionen in Ihrem Konto verfügen, können Sie beim Erstellen eines Trails nicht alle Funktionen in der CloudTrail Konsole anzeigen bzw. auswählen. Sie können weiterhin die Option wählen, alle Funktionen zu protokollieren, auch wenn sie nicht angezeigt werden. Wenn Sie Datenereignisse für bestimmte Funktionen protokollieren möchten, können Sie eine Funktion manuell hinzufügen, wenn Sie deren ARN kennen. Sie können die Erstellung des Trails auch in der Konsole abschließen und dann die AWS CLI und den put-event-selectors Befehl verwenden, um die Datenereignisprotokollierung für bestimmte Lambda-Funktionen zu konfigurieren. Weitere Informationen finden Sie unter Verwaltung von Wanderwegen mit dem AWS CLI.

-

-

Für DynamoDB-Tabellen:

-

Wählen Sie für Daten-Ereignissquelle DynamoDB aus.

-

Wählen Sie unter DynamoDB table selection (DynamoDB-Tabellenauswahl) die Option Browse (Durchsuchen), um eine Tabelle auszuwählen, oder fügen Sie den ARN einer DynamoDB-Tabelle ein, auf die Sie Zugriff haben. Ein DynamoDB-Tabellen-ARN verwendet das folgende Format:

arn:partition:dynamodb:region:account_ID:table/table_nameUm eine weitere Tabelle hinzuzufügen, wählen Sie Add row (Zeile hinzufügen) und suchen Sie nach einer Tabelle oder fügen Sie den ARN einer Tabelle ein, auf die Sie Zugriff haben.

-

-

Um Insights-Ereignisse und andere Einstellungen für Ihren Trail zu konfigurieren, kehren Sie zum vorherigen Verfahren in diesem Thema zurück, Erstellen eines Trails mit der Konsole.

Nächste Schritte

Nach der Trail-Erstellung können Sie zu dem Trail zurückkehren, um Änderungen vorzunehmen:

-

Wenn Sie dies noch nicht getan haben, können Sie so konfigurieren, CloudTrail dass Protokolldateien an CloudWatch Protokolle gesendet werden. Weitere Informationen finden Sie unter Ereignisse an CloudWatch Logs senden.

-

Erstellen Sie eine Tabelle zur Ausführung einer Abfrage in Amazon Athena, um die AWS -Service-Aktivitäten zu analysieren. Weitere Informationen finden Sie unter Erstellen einer Tabelle für CloudTrail Protokolle in der CloudTrail Konsole im Amazon Athena Athena-Benutzerhandbuch.

-

Fügen Sie benutzerdefinierte Tags (Schlüssel-Wert-Paare) zum Trail hinzu.

-

Um einen weiteren Trail zu erstellen, öffnen Sie die Seite Trails und wählen Sie Trail erstellen aus.