AWS IoT Greengrass Version 1 trat am 30. Juni 2023 in die erweiterte Lebensphase ein. Weitere Informationen finden Sie in der AWS IoT Greengrass V1 Wartungsrichtlinie. Nach diesem Datum AWS IoT Greengrass V1 werden keine Updates mehr veröffentlicht, die Funktionen, Verbesserungen, Bugfixes oder Sicherheitspatches bieten. Geräte, die auf laufen, werden AWS IoT Greengrass V1 nicht gestört und funktionieren weiterhin und stellen eine Verbindung zur Cloud her. Wir empfehlen Ihnen dringend, zu migrieren AWS IoT Greengrass Version 2, da dies wichtige neue Funktionen und Unterstützung für zusätzliche Plattformen bietet.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Docker-Anwendungsbereitstellungs-Konnektor

Der Greengrass Docker Application Deployment Connector macht es einfacher, Ihre Docker-Images auf einem Core auszuführen. AWS IoT Greengrass Der Konnektor verwendet Docker Compose, um eine Docker-Anwendung mit mehreren Containern aus einer docker-compose.yml-Datei zu starten. Insbesondere führt der Konnektor docker-compose-Befehle aus, um Docker-Container auf einem Single-Core-Gerät zu verwalten. Weitere Informationen finden Sie unter Übersicht über Docker Compose

Nachdem Sie die Greengrass-Gruppe bereitgestellt haben, ruft der Connector die neuesten Images ab und startet die Docker-Container. Er führt den Befehl and ausdocker-compose pull. docker-compose

up Anschließend veröffentlicht der Konnektor den Status des Befehls in einem MQTT-Ausgabethema. Er protokolliert auch Statusinformationen zum Ausführen von Docker-Containern. Auf diese Weise können Sie Ihre Anwendungsprotokolle in Amazon überwachen CloudWatch. Weitere Informationen finden Sie unter Überwachung mit AWS IoT Greengrass Protokollen. Der Konnektor startet auch Docker-Container bei jedem Neustart des Greengrass-Daemons. Die Anzahl der Docker-Container, die auf dem Core ausgeführt werden können, hängt von Ihrer Hardware ab.

Die Docker-Container werden außerhalb der Greengrass-Domäne auf dem Core-Gerät ausgeführt, sodass sie nicht auf die Interprozesskommunikation (IPC) des Cores zugreifen können. Sie können jedoch einige Kommunikationskanäle mit Greengrass-Komponenten konfigurieren, z. B. lokale Lambda-Funktionen. Weitere Informationen finden Sie unter Kommunikation mit Docker-Containern.

Sie können den Konnektor für Szenarien wie das Hosten eines Webservers oder eines MySQL-Servers auf Ihrem Core-Gerät verwenden. Lokale Services in Ihren Docker-Anwendungen können miteinander, mit anderen Prozessen in der lokalen Umgebung und mit Cloud-Services kommunizieren. Sie können beispielsweise einen Webserver auf dem Core ausführen, der Anfragen von Lambda-Funktionen an einen Webdienst in der Cloud sendet.

Dieser Konnektor wird im No container (Kein Container)-Isolationsmodus ausgeführt, so dass Sie ihn für eine Greengrass-Gruppe bereitstellen können, die ohne Greengrass-Containerisierung ausgeführt wird.

Dieser Connector hat die folgenden Versionen.

Version |

ARN |

|---|---|

7 |

|

6 |

|

5 |

|

4 |

|

3 |

|

2 |

|

1 |

|

Informationen über Versionsänderungen finden Sie im Änderungsprotokoll.

Voraussetzungen

Dieser Konnektor hat die folgenden Anforderungen:

-

AWS IoT Greengrass Kernsoftware v1.10 oder höher.

Anmerkung

Dieser Connector wird auf OpenWrt Distributionen nicht unterstützt.

-

Python-Version

3.7 oder 3.8 wurde auf dem Core-Gerät installiert und zur Umgebungsvariablen PATH hinzugefügt. Anmerkung

Um Python 3.8 zu verwenden, führen Sie den folgenden Befehl aus, um einen symbolischen Link vom standardmäßigen Python 3.7-Installationsordner zu den installierten Python 3.8-Binärdateien zu erstellen.

sudo ln -spath-to-python-3.8/python3.8 /usr/bin/python3.7Dadurch wird Ihr Gerät so konfiguriert, dass es die Python-Anforderung für AWS IoT Greengrass erfüllt.

-

Mindestens 36 MB RAM auf dem Greengrass Core für den Konnektor, um laufende Docker-Container zu überwachen. Der Gesamtspeicherbedarf hängt von der Anzahl der Docker-Container ab, die auf dem Core ausgeführt werden.

-

Docker Engine

1.9.1 oder höher muss auf dem Greengrass Core installiert sein. Version 19.0.3 ist die neueste Version, die nachgewiesenermaßen mit dem Konnektor funktioniert. Die ausführbare

docker-Datei muss sich im Verzeichnis/usr/binoder/usr/local/binbefinden.Wichtig

Es wird empfohlen, einen Anmeldeinformationsspeicher zu installieren, um die lokalen Kopien Ihrer Docker-Anmeldeinformationen zu sichern. Weitere Informationen finden Sie unter Sicherheitshinweise.

Informationen zur Installation von Docker auf Amazon Linux-Distributionen finden Sie unter Docker-Grundlagen für Amazon ECS im Amazon Elastic Container Service Developer Guide.

-

Docker Compose

installiert auf dem Greengrass Core. Die ausführbare docker-compose-Datei muss sich im Verzeichnis/usr/binoder/usr/local/binbefinden.Die folgenden Docker Compose-Versionen funktionieren nachgewiesenermaßen mit dem Konnektor.

Konnektor-Version

Verifizierte Docker Compose-Version

7

1.25.4

6

1.25.4

5

1.25.4

4

1.25.4

3

1.25.4

2

1.25.1

1

1.24.1

-

Eine einzelne Docker Compose-Datei (z. B.

docker-compose.yml), gespeichert in Amazon Simple Storage Service (Amazon S3). Das Format muss mit der auf dem Core installierten Version von Docker Compose kompatibel sein. Sie sollten die Datei testen, bevor Sie sie auf Ihrem Core verwenden. Wenn Sie die Datei bearbeiten, nachdem Sie die Greengrass-Gruppe bereitgestellt haben, müssen Sie die Gruppe erneut bereitstellen, um Ihre lokale Kopie auf dem Core zu aktualisieren. -

Ein Linux-Benutzer mit der Berechtigung, den lokalen Docker-Daemon aufzurufen und in das Verzeichnis zu schreiben, in dem die lokale Kopie Ihrer Compose-Datei gespeichert ist. Weitere Informationen finden Sie unter Einrichten des Docker-Benutzers auf dem Core.

-

Die Greengrass-Gruppenrolle muss so konfiguriert sein, dass sie die Aktion

s3:GetObjectfür den S3-Bucket zulässt, der Ihre Compose-Datei enthält. Diese Berechtigung wird in der folgenden Beispiel-IAM-Richtlinie gezeigt.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAccessToComposeFileS3Bucket", "Action": [ "s3:GetObject", "s3:GetObjectVersion" ], "Effect": "Allow", "Resource": "arn:aws:s3:::bucket-name/*" } ] }Anmerkung

Wenn Ihr S3-Bucket versioning-fähig ist, muss die Rolle the so konfiguriert werden, dass sie die

s3:GetObjectVersionAktion ebenfalls zulässt. Weitere Informationen finden Sie unter Verwenden der Versionierung im Amazon Simple Storage Service-Benutzerhandbuch.Für die Gruppenrollenanforderung müssen Sie die Rolle so konfigurieren, dass die erforderlichen Berechtigungen erteilt werden, und sicherstellen, dass die Rolle der Gruppe hinzugefügt wurde. Weitere Informationen finden Sie unter Verwalten der Greengrass-Gruppenrolle (Konsole) oder Verwalten der Greengrass-Gruppenrolle (CLI).

-

Wenn Ihre Docker Compose-Datei auf ein in Amazon ECR gespeichertes Docker-Image verweist, ist die Greengrass-Gruppenrolle so konfiguriert, dass sie Folgendes zulässt:

-

ecr:GetDownloadUrlForLayerundecr:BatchGetImageAktionen in Ihren Amazon ECR-Repositorys, die die Docker-Images enthalten. -

Die

ecr:GetAuthorizationToken-Aktion für die Ressourcen.

Repositorys müssen sich im selben AWS-Konto und AWS-Region wie der Connector befinden.

Wichtig

Berechtigungen in der Gruppenrolle können von allen Lambda-Funktionen und -Konnektoren in der Greengrass-Gruppe übernommen werden. Weitere Informationen finden Sie unter Sicherheitshinweise.

Diese Berechtigungen werden in der folgenden Beispielrichtlinie angezeigt.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowGetEcrRepositories", "Effect": "Allow", "Action": [ "ecr:GetDownloadUrlForLayer", "ecr:BatchGetImage" ], "Resource": [ "arn:aws:ecr:region:account-id:repository/repository-name" ] }, { "Sid": "AllowGetEcrAuthToken", "Effect": "Allow", "Action": "ecr:GetAuthorizationToken", "Resource": "*" } ] }Weitere Informationen finden Sie unter Beispiele für Amazon ECR-Repository-Richtlinien im Amazon ECR-Benutzerhandbuch.

Für die Gruppenrollenanforderung müssen Sie die Rolle so konfigurieren, dass die erforderlichen Berechtigungen erteilt werden, und sicherstellen, dass die Rolle der Gruppe hinzugefügt wurde. Weitere Informationen finden Sie unter Verwalten der Greengrass-Gruppenrolle (Konsole) oder Verwalten der Greengrass-Gruppenrolle (CLI).

-

-

Wenn Ihre Docker Compose-Datei auf ein Docker-Abbild aus AWS Marketplace

verweist, gelten für den Konnektor außerdem folgende Anforderungen: -

Sie müssen Container-Produkte abonniert haben. AWS Marketplace Weitere Informationen finden Sie unter Suchen und Abonnieren von Containerprodukten im AWS Marketplace -Abonnentenhandbuch.

-

AWS IoT Greengrass muss so konfiguriert sein, dass es lokale Geheimnisse unterstützt, wie in Secrets Requirements beschrieben. Der Connector verwendet diese Funktion nur, um Ihre Geheimnisse abzurufen AWS Secrets Manager, nicht um sie zu speichern.

-

Sie müssen in Secrets Manager für jede AWS Marketplace Registrierung, die ein Docker-Image speichert, auf das in Ihrer Compose-Datei verwiesen wird, ein Geheimnis erstellen. Weitere Informationen finden Sie unter Zugreifen auf Docker-Images aus privaten Repositorys.

-

-

Wenn Ihre Docker Compose-Datei auf ein Docker-Image aus privaten Repositorys in anderen Registern als Amazon ECR verweist, z. B. Docker Hub, hat der Connector auch die folgenden Anforderungen:

-

AWS IoT Greengrass muss so konfiguriert sein, dass es lokale Geheimnisse unterstützt, wie in Secrets Requirements beschrieben. Der Connector verwendet diese Funktion nur, um Ihre Geheimnisse abzurufen AWS Secrets Manager, nicht um sie zu speichern.

-

Sie müssen in Secrets Manager für jedes private Repository, das ein Docker-Image speichert, auf das in Ihrer Compose-Datei verwiesen wird, ein Geheimnis erstellen. Weitere Informationen finden Sie unter Zugreifen auf Docker-Images aus privaten Repositorys.

-

-

Der Docker-Daemon muss ausgeführt werden, wenn Sie eine Greengrass-Gruppe bereitstellen, die diesen Konnektor enthält.

Zugreifen auf Docker-Images aus privaten Repositorys

Wenn Sie Anmeldeinformationen verwenden, um auf Ihre Docker-Abbilder zuzugreifen, müssen Sie dem Konnektor erlauben, darauf zuzugreifen. Wie Sie dies tun, hängt davon ab, wo sich das Docker-Abbild befindet.

Für Docker-Images, die in Amazon ECR gespeichert sind, erteilen Sie die Erlaubnis, Ihr Autorisierungstoken in der Greengrass-Gruppenrolle abzurufen. Weitere Informationen finden Sie unter Voraussetzungen.

Für Docker-Images, die in anderen privaten Repositorys oder Registern gespeichert sind, müssen Sie ein Secret erstellen, in AWS Secrets Manager dem Ihre Anmeldeinformationen gespeichert werden. Dazu gehören Docker-Images, die Sie abonniert haben. AWS Marketplace Erstellen Sie ein Secret für jedes Repository. Wenn Sie Ihre Secrets in Secrets Manager aktualisieren, werden die Änderungen bei der nächsten Bereitstellung der Gruppe auf den Core übertragen.

Anmerkung

Secrets Manager ist ein Dienst, mit dem Sie Ihre Anmeldeinformationen, Schlüssel und andere Geheimnisse sicher speichern und verwalten können AWS Cloud. Weitere Informationen finden Sie unter Was ist AWS Secrets Manager? im AWS Secrets Manager Benutzerhandbuch.

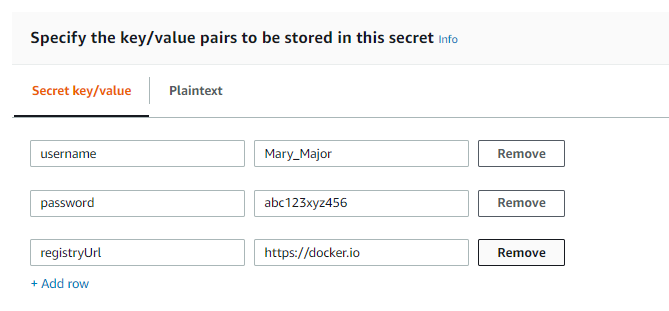

Jedes Secret muss die folgenden Schlüssel enthalten:

Schlüssel |

Value (Wert) |

|---|---|

|

Der Benutzername, der für den Zugriff auf das Repository oder die Registrierung verwendet wird. |

|

Das Passwort, das für den Zugriff auf das Repository oder die Registrierung verwendet wird. |

|

Der Endpunkt der Registrierung. Dies muss mit der entsprechenden Registrierungs-URL in der Compose-Datei übereinstimmen. |

Anmerkung

Um standardmäßig auf ein Secret zugreifen AWS IoT Greengrass zu können, muss der Name des Secrets mit greengrass- beginnen. Andernfalls muss Ihre Greengrass-Servicerolle Zugriff gewähren. Weitere Informationen finden Sie unter Erlaubt das Abrufen geheimer Werte AWS IoT Greengrass.

- So rufen Sie Anmeldeinformationen für Docker-Abbilder aus AWS Marketplace ab

-

-

Rufen Sie Ihr Passwort für Docker-Images mit dem AWS Marketplace

aws ecr get-login-passwordBefehl ab. Weitere Informationen finden Sie unter get-login-password in der Referenz zum AWS CLI -Befehl.aws ecr get-login-password -

Rufen Sie die Registrierungs-URL für das Docker-Image ab. Öffnen Sie die AWS Marketplace Website und die Startseite für das Container-Produkt. Wählen Sie unter Container-Images die Option Container-Image-Details anzeigen aus, um den Benutzernamen und die Registrierungs-URL zu finden.

Verwenden Sie den abgerufenen Benutzernamen, das Passwort und die Registrierungs-URL, um ein Geheimnis für jede AWS Marketplace Registrierung zu erstellen, die Docker-Images speichert, auf die in Ihrer Compose-Datei verwiesen wird.

-

- So erstellen Sie Secrets (Konsole)

-

Wählen Sie in der AWS Secrets Manager Konsole Andere Arten von Geheimnissen aus. Fügen Sie unter Angabe der Schlüssel/Wert-Paare, die für dieses Secret gespeichert werden sollen Zeilen für

username,passwordundregistryUrlhinzu. Weitere Informationen finden Sie im AWS Secrets Manager Benutzerhandbuch unter Erstellen eines grundlegenden Geheimnisses.

- So erstellen Sie Secrets (CLI)

-

Verwenden Sie in der AWS CLI den Secrets Manager

create-secretManager-Befehl, wie im folgenden Beispiel gezeigt. Weitere Informationen finden Sie unter create-secret in der AWS CLI Befehlsreferenz.aws secretsmanager create-secret --name greengrass-MySecret --secret-string [{"username":"Mary_Major"},{"password":"abc123xyz456"},{"registryUrl":"https://docker.io"}]

Wichtig

Es liegt in Ihrer Verantwortung, das DockerComposeFileDestinationPath-Verzeichnis zu sichern, in dem Ihre Docker Compose-Datei und die Anmeldeinformationen für Ihre Docker-Abbilder aus privaten Repositorys gespeichert sind. Weitere Informationen finden Sie unter Sicherheitshinweise.

Parameter

Dieser Konnektor stellt die folgenden Parameter bereit:

Beispiel für das Erstellen eines Konnektors (AWS CLI)

Der folgende CLI-Befehl erstellt einen ConnectorDefinition mit einer ersten Version, die den Greengrass Docker Application Deployment Connector enthält.

aws greengrass create-connector-definition --name MyGreengrassConnectors --initial-version '{ "Connectors": [ { "Id": "MyDockerAppplicationDeploymentConnector", "ConnectorArn": "arn:aws:greengrass:region::/connectors/DockerApplicationDeployment/versions/5", "Parameters": { "DockerComposeFileS3Bucket": "amzn-s3-demo-bucket", "DockerComposeFileS3Key": "production-docker-compose.yml", "DockerComposeFileS3Version": "123", "DockerComposeFileDestinationPath": "/home/username/myCompose", "DockerUserId": "1000", "AWSSecretsArnList": "[\"arn:aws:secretsmanager:region:account-id:secret:greengrass-secret1-hash\",\"arn:aws:secretsmanager:region:account-id:secret:greengrass-secret2-hash\"]", "DockerContainerStatusLogFrequency": "30", "ForceDeploy": "True", "DockerPullBeforeUp": "True" } } ] }'

Anmerkung

Die Lambda-Funktion in diesem Konnektor hat einen langlebigen Lebenszyklus.

Eingabedaten

Dieser Konnektor benötigt oder akzeptiert keine Eingabedaten.

Ausgabedaten

Dieser Konnektor veröffentlicht den Status des docker-compose up-Befehls als Ausgabedaten.

- Themenfilter im Abonnement

-

dockerapplicationdeploymentconnector/message/status - Beispielausgabe: Erfolg

-

{ "status":"success", "GreengrassDockerApplicationDeploymentStatus":"Successfully triggered docker-compose up", "S3Bucket":"amzn-s3-demo-bucket", "ComposeFileName":"production-docker-compose.yml", "ComposeFileVersion":"123" } - Beispielausgabe: Fehler

-

{ "status":"fail", "error_message":"description of error", "error":"InvalidParameter" }Der Fehlertyp kann

InvalidParameteroderInternalErrorsein.

Einrichten des Docker-Benutzers auf dem AWS IoT Greengrass Core

Der Greengrass Docker Application Deployment Connector wird als der Benutzer ausgeführt, den Sie für den DockerUserId Parameter angeben. Wenn Sie keinen Wert angeben, wird der Konnektor als ggc_user ausgeführt. Dies ist die standardmäßige Greengrass-Zugriffsidentität.

Damit der Konnektor mit dem Docker-Daemon interagieren kann, muss der Docker-Benutzer zur docker-Linux-Gruppe auf dem Core gehören. Der Docker-Benutzer muss auch über Schreibberechtigungen für das DockerComposeFileDestinationPath-Verzeichnis verfügen. Hier speichert der Konnektor Ihre lokale docker-compose.yml-Datei und die Docker-Anmeldeinformationen.

Anmerkung

-

Es wird empfohlen, einen Linux-Benutzer zu erstellen, anstatt den Standard-

ggc_userzu verwenden. Andernfalls kann jede Lambda-Funktion in der Greengrass-Gruppe auf die Compose-Datei und die Docker-Anmeldeinformationen zugreifen. -

Wir empfehlen Ihnen, eine Ausführung als Root zu vermeiden, sofern dies nicht absolut notwendig ist. Wenn Sie den Root-Benutzer angeben, müssen Sie zulassen, dass Lambda-Funktionen auf dem AWS IoT Greengrass Core als Root ausgeführt werden. Weitere Informationen finden Sie unter Eine Lambda-Funktion als Root ausführen.

-

Erstellen Sie den Benutzer. Sie können den

useradd-Befehl ausführen und die optionale-u-Option zum Zuweisen einer UID hinzufügen. Zum Beispiel:sudo useradd -u1234user-name -

Fügen Sie den Benutzer der

docker-Gruppe auf dem Core hinzu. Zum Beispiel:sudo usermod -aG dockeruser-nameWeitere Informationen, einschließlich dem Erstellen der

docker-Gruppe, finden Sie unter Verwalten von Docker als Nicht-Root-Benutzerin der Docker-Dokumentation. -

Erteilen Sie dem Benutzer die Berechtigungen, in das für den

DockerComposeFileDestinationPath-Parameter angegebene Verzeichnis zu schreiben. Zum Beispiel:-

So legen Sie den Benutzer als Besitzer des Verzeichnisses fest. In diesem Beispiel wird die UID aus Schritt 1 verwendet.

chown1234docker-compose-file-destination-path -

So erteilen Sie dem Besitzer Lese- und Schreibberechtigungen.

chmod 700docker-compose-file-destination-pathWeitere Informationen finden Sie unter How To Manage File And Folder Permissions In Linux

in der Linux Foundation-Dokumentation. -

Wenn Sie beim Erstellen des Benutzers keine UID zugewiesen haben oder wenn Sie einen vorhandenen Benutzer verwendet haben, führen Sie den

id-Befehl aus, um die UID zu suchen.id -uuser-nameSie verwenden die UID, um den

DockerUserId-Parameter für den Konnektor zu konfigurieren.

-

Nutzungsinformationen

Wenn Sie den Greengrass Docker Application Deployment Connector verwenden, sollten Sie die folgenden implementierungsspezifischen Nutzungsinformationen beachten.

-

Das Präfix für Projektnamen wurde korrigiert. Der Konnektor stellt das

greengrassdockerapplicationdeployment-Präfix den Namen der Docker-Container vor, die er startet. Der Konnektor verwendet dieses Präfix als Projektname in den ausgeführtendocker-compose-Befehlen. -

Verhalten beim Protokollieren. Der Konnektor schreibt Statusinformationen und Fehlerbehebungsinformationen in eine Protokolldatei. Sie können so konfigurieren AWS IoT Greengrass , dass CloudWatch Protokolle an Logs gesendet und Logs lokal geschrieben werden. Weitere Informationen finden Sie unter Protokollieren für Konnektoren. Dies ist der Pfad zum lokalen Protokoll für den Konnektor:

/greengrass-root/ggc/var/log/user/region/aws/DockerApplicationDeployment.logSie müssen über Root-Berechtigungen verfügen, um auf lokale Protokolle zugreifen zu können.

-

Docker-Images werden aktualisiert. Docker speichert Abbilder auf dem Core-Gerät zwischen. Wenn Sie ein Docker-Abbild aktualisieren und die Änderung an das Core-Gerät weitergeben möchten, stellen Sie sicher, dass Sie das Tag für das Abbild in der Compose-Datei ändern. Änderungen werden wirksam, nachdem die Greengrass-Gruppe bereitgestellt wurde.

-

10-minütiges Timeout für Aufräumarbeiten. Wenn der Greengrass-Daemon während eines Neustarts stoppt, wird der

docker-compose downBefehl initiiert. Alle Docker-Container haben nach der Initiierung maximal 10 Minuten Zeit, um alledocker-compose downBereinigungsvorgänge durchzuführen. Wenn die Bereinigung nicht innerhalb von 10 Minuten abgeschlossen ist, müssen Sie die verbleibenden Container manuell bereinigen. Weitere Informationen finden Sie unter docker rmin der Docker-CLI-Dokumentation. -

Docker-Befehle ausführen. Um Probleme zu beheben, können Sie Docker-Befehle in einem Terminalfenster auf dem Core-Gerät ausführen. Führen Sie beispielsweise den folgenden Befehl aus, um die Docker-Container anzuzeigen, die vom Konnektor gestartet wurden:

docker ps --filter name="greengrassdockerapplicationdeployment" -

Reservierte Ressourcen-ID. Der Konnektor verwendet die

DOCKER_DEPLOYER_SECRET_RESOURCE_RESERVED_ID_-ID für die Greengrass-Ressourcen, die er in der Greengrass-Gruppe erstellt. Die Ressource IDs muss in der Gruppe eindeutig sein. Weisen Sie daher keine Ressourcen-ID zu, die mit dieser reservierten Ressourcen-ID in Konflikt geraten könnte.index -

Offline-Modus. Wenn Sie den

DockerOfflineModeKonfigurationsparameter auf setzenTrue, kann der Docker-Connector im Offline-Modus betrieben werden. Dies kann passieren, wenn eine Greengrass-Gruppenbereitstellung neu gestartet wird, während das Kerngerät offline ist und der Connector keine Verbindung zu Amazon S3 oder Amazon ECR herstellen kann, um die Docker Compose-Datei abzurufen.Wenn der Offline-Modus aktiviert ist, versucht der Connector, Ihre Compose-Datei herunterzuladen und

docker loginBefehle auszuführen, wie dies bei einem normalen Neustart der Fall wäre. Wenn diese Versuche fehlschlagen, sucht der Connector nach einer lokal gespeicherten Compose-Datei in dem Ordner, der mit demDockerComposeFileDestinationPathParameter angegeben wurde. Wenn eine lokale Compose-Datei vorhanden ist, folgt der Konnektor der normalendocker-composeBefehlsfolge und bezieht Daten aus lokalen Bildern. Wenn die Compose-Datei oder die lokalen Bilder nicht vorhanden sind, schlägt der Connector fehl. Das Verhalten derStopContainersOnNewDeploymentParameterForceDeployund bleibt im Offline-Modus gleich.

Kommunikation mit Docker-Containern

AWS IoT Greengrass unterstützt die folgenden Kommunikationskanäle zwischen Greengrass-Komponenten und Docker-Containern:

-

Greengrass Lambda-Funktionen können REST verwenden, APIs um mit Prozessen in Docker-Containern zu kommunizieren. Sie können einen Server in einem Docker-Container einrichten, der einen Port öffnet. Lambda-Funktionen können mit dem Container an diesem Port kommunizieren.

-

Prozesse in Docker-Containern können MQTT-Nachrichten über den lokalen Greengrass-Nachrichtenbroker austauschen. Sie können den Docker-Container als Client-Gerät in der Greengrass-Gruppe einrichten und dann Abonnements erstellen, damit der Container mit Greengrass Lambda-Funktionen, Client-Geräten und anderen Connectoren in der Gruppe oder mit AWS IoT und dem lokalen Shadow-Service kommunizieren kann. Weitere Informationen finden Sie unter Konfigurieren der MQTT-Kommunikation mit Docker-Containern.

-

Die Lambda-Funktionen von Greengrass können eine gemeinsam genutzte Datei aktualisieren, um Informationen an Docker-Container weiterzuleiten. Sie können die Compose-Datei für ein Bind-Mount des freigegebenen Dateipfads für einen Docker-Container verwenden.

Konfigurieren der MQTT-Kommunikation mit Docker-Containern

Sie können einen Docker-Container als Client-Gerät konfigurieren und ihn einer Greengrass-Gruppe hinzufügen. Anschließend können Sie Abonnements erstellen, die die MQTT-Kommunikation zwischen dem Docker-Container und Greengrass-Komponenten oder AWS IoT ermöglichen. Im folgenden Verfahren erstellen Sie ein Abonnement, mit dem das Docker-Containergerät Schattenaktualisierungsmeldungen vom lokalen Schattenservice empfangen kann. Sie können diesem Muster folgen, um andere Abonnements zu erstellen.

Anmerkung

Bei diesem Verfahren wird davon ausgegangen, dass Sie bereits eine Greengrass-Gruppe und einen Greengrass-Kern (v1.10 oder höher) erstellt haben. Informationen zum Erstellen einer Greengrass-Gruppe und eines Greengrass-Kerns finden Sie unterErste Schritte mit AWS IoT Greengrass.

Um einen Docker-Container als Client-Gerät zu konfigurieren und ihn einer Greengrass-Gruppe hinzuzufügen

-

Erstellen Sie einen Ordner auf dem Core-Gerät, um die Zertifikate und Schlüssel zu speichern, die zur Authentifizierung des Greengrass-Geräts verwendet werden.

Der Dateipfad muss auf dem Docker-Container gemountet werden, den Sie starten möchten. Das folgende Snippet zeigt, wie Sie einen Dateipfad in Ihrer Compose-Datei mounten. Stellt in diesem Beispiel den Ordner

path-to-device-certsdar, den Sie in diesem Schritt erstellt haben.version: '3.3' services: myService: image:user-name/repo:image-tagvolumes: - /path-to-device-certs/:/path-accessible-in-container Erweitern Sie im Navigationsbereich der AWS IoT Konsole unter Verwalten die Option Greengrass-Geräte und wählen Sie dann Gruppen (V1) aus.

Wählen Sie die Zielgruppe aus.

-

Wählen Sie auf der Gruppenkonfigurationsseite die Option Client-Geräte und dann Associate aus.

-

Wählen Sie im Modal Ein Client-Gerät mit dieser Gruppe verknüpfen die Option Neues Objekt erstellen AWS IoT aus.

Die Seite „Dinge erstellen“ wird auf einer neuen Registerkarte geöffnet.

-

Wählen Sie auf der Seite „Dinge erstellen“ die Option „Einzelnes Ding erstellen“ und dann „Weiter“ aus.

-

Geben Sie auf der Seite „Eigenschaften des Objekts angeben“ einen Namen für das Gerät ein und wählen Sie dann Weiter aus.

-

Wählen Sie auf der Seite Gerätezertifikat konfigurieren die Option Weiter aus.

-

Führen Sie auf der Seite Richtlinien an Zertifikat anhängen einen der folgenden Schritte aus:

-

Wählen Sie eine bestehende Richtlinie aus, die Berechtigungen gewährt, die Client-Geräte benötigen, und wählen Sie dann Ding erstellen aus.

Es öffnet sich ein Fenster, in dem Sie die Zertifikate und Schlüssel herunterladen können, die das Gerät für die Verbindung mit dem Core AWS Cloud und dem Core verwendet.

-

Erstellen Sie eine neue Richtlinie, die Client-Geräteberechtigungen gewährt, und fügen Sie sie an. Gehen Sie wie folgt vor:

-

Wählen Sie Richtlinie erstellen aus.

Die Seite Create policy (Richtlinie erstellen) wird in einer neuen Registerkarte geöffnet.

-

Führen Sie auf der Seite Create policy (Richtlinie erstellen) die folgenden Schritte aus:

-

Geben Sie als Richtlinienname einen Namen ein, der die Richtlinie beschreibt, z.

GreengrassV1ClientDevicePolicyB. -

Wählen Sie auf der Registerkarte Richtlinienerklärungen unter Richtliniendokument die Option JSON aus.

-

Geben Sie das folgende Richtliniendokument ein. Diese Richtlinie ermöglicht es dem Client-Gerät, Greengrass-Kerne zu erkennen und zu allen MQTT-Themen zu kommunizieren. Informationen darüber, wie Sie den Zugriff dieser Richtlinie einschränken können, finden Sie unter. Geräteauthentifizierung und Autorisierung für AWS IoT Greengrass

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iot:Publish", "iot:Subscribe", "iot:Connect", "iot:Receive" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "greengrass:*" ], "Resource": [ "*" ] } ] } -

Wählen Sie Create (Erstellen) aus, um die Richtlinie zu erstellen.

-

-

Kehren Sie zur Browser-Registerkarte zurück, auf der die Seite Richtlinien an Zertifikat anhängen geöffnet ist. Gehen Sie wie folgt vor:

-

Wählen Sie in der Liste Richtlinien die Richtlinie aus, die Sie erstellt haben, z. GreengrassV1ClientDevicePolicyB.

Wenn Sie die Richtlinie nicht sehen, klicken Sie auf die Schaltfläche „Aktualisieren“.

-

Wählen Sie Objekt erstellen aus.

Es öffnet sich ein Fenster, in dem Sie die Zertifikate und Schlüssel herunterladen können, die das Gerät für die Verbindung mit dem Core AWS Cloud und dem Core verwendet.

-

-

-

-

Laden Sie im Modal Zertifikate und Schlüssel herunterladen die Zertifikate des Geräts herunter.

Wichtig

Laden Sie die Sicherheitsressourcen herunter, bevor Sie „Fertig“ wählen.

Gehen Sie wie folgt vor:

-

Wählen Sie unter Gerätezertifikat die Option Herunterladen aus, um das Gerätezertifikat herunterzuladen.

-

Wählen Sie unter Datei mit öffentlichem Schlüssel die Option Herunterladen aus, um den öffentlichen Schlüssel für das Zertifikat herunterzuladen.

-

Wählen Sie unter Datei mit privatem Schlüssel die Option Herunterladen aus, um die Datei mit dem privaten Schlüssel für das Zertifikat herunterzuladen.

-

Lesen Sie die Serverauthentifizierung im AWS IoT Entwicklerhandbuch und wählen Sie das entsprechende Root-CA-Zertifikat aus. Wir empfehlen die Verwendung von Amazon Trust Services (ATS) -Endpunkten und ATS-Root-CA-Zertifikaten. Wählen Sie unter Root-CA-Zertifikate die Option Herunterladen für ein Root-CA-Zertifikat aus.

-

Wählen Sie Erledigt aus.

Notieren Sie sich die Zertifikat-ID, die in den Dateinamen für das Gerätezertifikat und die Schlüssel häufig vorkommt. Sie benötigen sie später.

-

-

Kopieren Sie die Zertifikate und Schlüssel in den Ordner, den Sie in Schritt 1 erstellt haben.

Erstellen Sie als Nächstes ein Abonnement in der Gruppe. In diesem Beispiel können Sie ein Abonnement erstellen, damit das Docker-Containergerät MQTT-Nachrichten vom lokalen Schattenservice empfangen kann.

Anmerkung

Die maximale Größe eines Schattendokuments beträgt 8 KB. Weitere Informationen finden Sie unter AWS IoT -Kontingente im AWS IoT -Entwicklerhandbuch.

So erstellen Sie ein Abonnement, mit dem das Docker-Containergerät MQTT-Nachrichten vom lokalen Schattenservice empfangen kann

-

Konfigurieren Sie auf der Seite Select your source and target die Quelle und das Ziel wie folgt:

-

Wählen Sie für Eine Quelle auswählen die Option Services und danach Local Shadow Service (Service lokaler Schatten) aus.

-

Wählen Sie für Ziel auswählen die Option Geräte und dann Ihr Gerät aus.

-

Wählen Sie Weiter aus.

-

Wählen Sie auf der Seite Ihre Daten mit einem Thema filtern für Themenfilter die Option

$aws/things/und dann Weiter aus.MyDockerDevice/shadow/update/acceptedMyDockerDeviceErsetzen Sie es durch den Namen des Geräts, das Sie zuvor erstellt haben. -

Wählen Sie Finish (Abschließen).

-

Fügen Sie den folgenden Codeausschnitt in das Docker-Abbild ein, das Sie in der Compose-Datei referenzieren. Das ist der Greengrass-Gerätecode. Fügen Sie außerdem Code in Ihrem Docker-Container hinzu, der das Greengrass-Gerät innerhalb des Containers startet. Es kann als separater Prozess im Abbild oder in einem separaten Thread ausgeführt werden.

import os import sys import time import uuid from AWSIoTPythonSDK.core.greengrass.discovery.providers import DiscoveryInfoProvider from AWSIoTPythonSDK.exception.AWSIoTExceptions import DiscoveryInvalidRequestException from AWSIoTPythonSDK.MQTTLib import AWSIoTMQTTClient # Replace thingName with the name you registered for the Docker device. thingName = "MyDockerDevice" clientId = thingName # Replace host with the IoT endpoint for your &AWS-account;. host = "myPrefix.iot.region.amazonaws.com" # Replace topic with the topic where the Docker container subscribes. topic = "$aws/things/MyDockerDevice/shadow/update/accepted" # Replace these paths based on the download location of the certificates for the Docker container. rootCAPath = "/path-accessible-in-container/AmazonRootCA1.pem" certificatePath = "/path-accessible-in-container/certId-certificate.pem.crt" privateKeyPath = "/path-accessible-in-container/certId-private.pem.key" # Discover Greengrass cores. discoveryInfoProvider = DiscoveryInfoProvider() discoveryInfoProvider.configureEndpoint(host) discoveryInfoProvider.configureCredentials(rootCAPath, certificatePath, privateKeyPath) discoveryInfoProvider.configureTimeout(10) # 10 seconds. GROUP_CA_PATH = "./groupCA/" MQTT_QOS = 1 discovered = False groupCA = None coreInfo = None try: # Get discovery info from AWS IoT. discoveryInfo = discoveryInfoProvider.discover(thingName) caList = discoveryInfo.getAllCas() coreList = discoveryInfo.getAllCores() # Use first discovery result. groupId, ca = caList[0] coreInfo = coreList[0] # Save the group CA to a local file. groupCA = GROUP_CA_PATH + groupId + "_CA_" + str(uuid.uuid4()) + ".crt" if not os.path.exists(GROUP_CA_PATH): os.makedirs(GROUP_CA_PATH) groupCAFile = open(groupCA, "w") groupCAFile.write(ca) groupCAFile.close() discovered = True except DiscoveryInvalidRequestException as e: print("Invalid discovery request detected!") print("Type: %s" % str(type(e))) print("Error message: %s" % str(e)) print("Stopping...") except BaseException as e: print("Error in discovery!") print("Type: %s" % str(type(e))) print("Error message: %s" % str(e)) print("Stopping...") myAWSIoTMQTTClient = AWSIoTMQTTClient(clientId) myAWSIoTMQTTClient.configureCredentials(groupCA, privateKeyPath, certificatePath) # Try to connect to the Greengrass core. connected = False for connectivityInfo in coreInfo.connectivityInfoList: currentHost = connectivityInfo.host currentPort = connectivityInfo.port myAWSIoTMQTTClient.configureEndpoint(currentHost, currentPort) try: myAWSIoTMQTTClient.connect() connected = True except BaseException as e: print("Error in connect!") print("Type: %s" % str(type(e))) print("Error message: %s" % str(e)) if connected: break if not connected: print("Cannot connect to core %s. Exiting..." % coreInfo.coreThingArn) sys.exit(-2) # Handle the MQTT message received from GGShadowService. def customCallback(client, userdata, message): print("Received an MQTT message") print(message) # Subscribe to the MQTT topic. myAWSIoTMQTTClient.subscribe(topic, MQTT_QOS, customCallback) # Keep the process alive to listen for messages. while True: time.sleep(1)

Sicherheitshinweise

Wenn Sie den Greengrass Docker Application Deployment Connector verwenden, sollten Sie die folgenden Sicherheitsaspekte beachten.

-

Lokale Speicherung der Docker Compose-Datei

Der Konnektor speichert eine Kopie der Compose-Datei in dem für den

DockerComposeFileDestinationPath-Parameter angegebenen Verzeichnis.Es liegt in Ihrer Verantwortung, dieses Verzeichnis zu sichern. Sie sollten Dateisystemberechtigungen verwenden, um den Zugriff auf das Verzeichnis zu beschränken.

-

Lokale Speicherung der Docker-Anmeldeinformationen

Wenn Ihre Docker-Abbilder in privaten Repositorys gespeichert sind, speichert der Konnektor Ihre Docker-Anmeldeinformationen in dem für den

DockerComposeFileDestinationPath-Parameter angegebenen Verzeichnis.Es liegt in Ihrer Verantwortung, diese Anmeldeinformationen zu sichern. Beispielsweise sollten Sie credential-helper

auf dem Core-Gerät verwenden, wenn Sie Docker Engine installieren. -

Installieren von Docker Engine von einer vertrauenswürdigen Quelle

Es liegt in Ihrer Verantwortung, Docker Engine von einer vertrauenswürdigen Quelle zu installieren. Dieser Konnektor verwendet den Docker-Daemon auf dem Core-Gerät, um auf Ihre Docker-Komponenten zuzugreifen und Docker-Container zu verwalten.

-

Umfang der Greengrass-Gruppenrollenberechtigungen

Berechtigungen, die Sie in der Greengrass-Gruppenrolle hinzufügen, können von allen Lambda-Funktionen und -Konnektoren in der Greengrass-Gruppe übernommen werden. Dieser Konnektor erfordert Zugriff auf Ihre Docker Compose-Datei, die in einem S3-Bucket gespeichert ist. Außerdem ist Zugriff auf Ihr Amazon ECR-Autorisierungstoken erforderlich, wenn Ihre Docker-Images in einem privaten Repository in Amazon ECR gespeichert sind.

Lizenzen

Der Greengrass Docker Application Deployment Connector umfasst die folgende Software/Lizenzierung von Drittanbietern:

-

AWS SDK für Python (Boto3)

/Apache-Lizenz 2.0 -

botocore

/Apache-Lizenz 2.0 -

dateutil

/PSF-Lizenz -

docutils

/BSD-Lizenz, GNU General Public License (GPL), Python Software Foundation License, Public Domain -

jmespath

/MIT-Lizenz -

s3transfer

/Apache-Lizenz 2.0 -

urllib3

/MIT-Lizenz

Dieser Connector ist im Rahmen der Greengrass Core Software-Lizenzvereinbarung

Änderungsprotokoll

In der folgenden Tabelle werden die Änderungen in den einzelnen Versionen des Connectors beschrieben.

|

Version |

Änderungen |

|---|---|

|

7 |

Es wurde hinzugefügt |

|

6 |

Es wurde hinzugefügt |

|

5 |

Bilder werden vor der Ausführung |

|

4 |

pull-before-upVerhalten zum Aktualisieren von Docker-Images hinzugefügt. |

|

3 |

Es wurde ein Problem beim Suchen von Umgebungsvariablen behoben. |

|

2 |

Der Parameter |

|

1 |

Erstversion. |

Eine Greengrass-Gruppe kann jeweils nur eine Version des Connectors enthalten. Weitere Informationen zum Aktualisieren einer Konnektorversion finden Sie unter Aktualisieren von Konnektorversionen.