Abschwächungsaktionen

Sie können mit AWS IoT Device Defender Maßnahmen ergreifen, um Probleme zu beheben, die in einer Audit-Erkenntnis oder einem Detect-Alarm festgestellt wurden.

Anmerkung

Bei unterdrückten Audit-Ergebnissen werden keine Abschwächungsaktionen ergriffen. Weitere Informationen zur Unterdrückung von Prüfungsergebnissen finden Sie unter Unterdrückungen von Prüfergebnissen.

Abschwächungsaktionen für Audits

AWS IoT Device Defender bietet vordefinierte Aktionen für die verschiedenen Audit-Prüfungen. Sie konfigurieren diese Aktionen für Ihr AWS-Konto und übernehmen sie anschließend für eine Gruppe von Erkenntnissen. Diese Erkenntnisse sind möglich:

-

Alle Erkenntnisse aus einer Prüfung. Diese Option ist über die AWS IoT-Konsole oder über die AWS CLI verfügbar.

-

Eine Liste von einzelnen Erkenntnissen. Diese Option ist nur über die AWS CLI verfügbar.

-

Eine gefilterte Gruppe von Erkenntnissen aus einer Prüfung.

Die folgende Tabelle listet die Arten von Audit-Prüfungen und die jeweils unterstützten Abschwächungsaktionen auf:

| Prüfung | Unterstützte Abschwächungsaktionen |

|---|---|

| REVOKED_CA_CERT_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| INTERMEDIATE_CA_REVOKED_FOR_ACTIVE_DEVICE_CERTIFICATES_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| DEVICE_CERTIFICATE_SHARED_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| IOT_POLICY_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION |

| IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION |

| CA_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| CONFLICTING_CLIENT_IDS_CHECK | PUBLISH_FINDING_TO_SNS |

| DEVICE_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| REVOKED_DEVICE_CERTIFICATE_STILL_ACTIVE_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| LOGGING_DISABLED_CHECK | PUBLISH_FINDING_TO_SNS, ENABLE_IOT_LOGGING |

| DEVICE_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| CA_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK | PUBLISH_FINDING_TO_SNS |

Alle Audit-Prüfungen unterstützen die Veröffentlichung von Audit-Ergebnissen in Amazon SNS, daher können Sie Ihre Aktionen als Reaktion auf die Benachrichtigung anpassen. Jede Art von Audit-Prüfung kann zusätzliche Abschwächungsaktionen unterstützen:

- REVOKED_CA_CERT_CHECK

-

-

Ändern Sie den Status des Zertifikats in AWS IoT als inaktiv.

-

- DEVICE_CERTIFICATE_SHARED_CHECK

-

-

Ändern Sie den Status des Gerätezertifikat in AWS IoT als inaktiv.

-

Fügen Sie die Geräte, die dieses Zertifikat verwenden, eine Objektgruppe hinzu.

-

- UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

Keine zusätzliche Aktionen unterstützt.

-

- AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

Keine zusätzliche Aktionen unterstützt.

-

- IOT_POLICY_OVERLY_PERMISSIVE_CHECK

-

-

Fügen Sie eine leere AWS IoT-Richtlinienversion hinzu, um Berechtigungen einzuschränken.

-

- IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK

-

-

Identifizieren Sie potenzielle Fehlkonfigurationen in AWS IoT-Richtlinien.

-

- CA_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Ändern Sie den Status des Zertifikats in AWS IoT als inaktiv.

-

- CONFLICTING_CLIENT_IDS_CHECK

-

-

Keine zusätzliche Aktionen unterstützt.

-

- DEVICE_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Ändern Sie den Status des Gerätezertifikat in AWS IoT als inaktiv.

-

Fügen Sie die Geräte, die dieses Zertifikat verwenden, eine Objektgruppe hinzu.

-

- DEVICE_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Ändern Sie den Status des Gerätezertifikat in AWS IoT als inaktiv.

-

Fügen Sie die Geräte, die dieses Zertifikat verwenden, eine Objektgruppe hinzu.

-

- CA_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Ändern Sie den Status des Zertifikats in AWS IoT als inaktiv.

-

- REVOKED_DEVICE_CERT_CHECK

-

-

Ändern Sie den Status des Gerätezertifikat in AWS IoT als inaktiv.

-

Fügen Sie die Geräte, die dieses Zertifikat verwenden, eine Objektgruppe hinzu.

-

- LOGGING_DISABLED_CHECK

-

-

Aktivieren Sie die Protokollierung.

-

AWS IoT Device Defender unterstützt die folgenden Arten von Abschwächungsaktionen in Audit-Ergebnissen:

|

Aktionstyp |

Hinweise |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Geben Sie die Gruppe an, der Sie die Geräte hinzufügen möchten. Geben Sie auch an, ob die Mitgliedschaft in einer oder mehreren dynamischen Gruppen überschrieben werden soll, wenn dies die maximale Anzahl von Gruppen, zu denen das Objekt gehören kann, überschreiten würde. |

| ENABLE_IOT_LOGGING | Sie geben die Protokollierungsstufe und die Rolle mit Berechtigungen für die Protokollierung an. Sie können nicht DISABLED als Protokollierungsstufe angeben. |

| PUBLISH_FINDING_TO_SNS | Sie geben das Thema an, zu dem die Erkenntnis veröffentlicht werden soll. |

| REPLACE_DEFAULT_POLICY_VERSION | Sie geben den Namen der Vorlage an. Ersetzt die Richtlinienversion mit einem Standard- oder leeren Richtlinie. Derzeit wird nur der Wert BLANK_POLICY unterstützt. |

| UPDATE_CA_CERTIFICATE | Sie geben den neuen Status für das CA-Zertifikat an. Derzeit wird nur der Wert DEACTIVATE unterstützt. |

| UPDATE_DEVICE_CERTIFICATE | Sie geben den neuen Status für das Gerätezertifikat an. Derzeit wird nur der Wert DEACTIVATE unterstützt. |

Durch die Konfiguration von Standardaktionen für den Fall, dass bei einer Prüfung Probleme gefunden werden, können Sie auf derartige Probleme konsistent reagieren. Mit diesen definierten Abschwächungsaktionen können Sie auch Probleme schneller und mit geringerem Risiko menschlichen Versagens die beheben.

Wichtig

Bei Anwendung von Abschwächungsaktionen, bei denen Zertifikate geändert werden, Objekte einer neuen Objektgruppe hinzugefügt werden oder die Richtlinie ersetzt wird, kann dies Auswirkungen auf Ihre Geräte und Anwendungen haben. Beispiel: Geräte können u. U. keine Verbindung mehr herstellen. Beachten Sie die Auswirkungen der Abschwächungsaktionen, bevor Sie sie anwenden. Möglicherweise müssen Sie andere Aktionen ausführen, um die Probleme zu lösen, bevor Ihre Geräte und Anwendungen wieder normal ausgeführt werden können. Beispielsweise müssen Sie möglicherweise aktualisierte Gerätezertifikate bereitstellen. Abschwächungsaktionen können Ihnen dabei helfen, Risiken schnell zu verringern, aber müssen Sie weiterhin korrigierende Maßnahmen ergreifen, um die zugrunde liegenden Probleme zu lösen.

Einige Aktionen, wie z. B. ein Gerätezertifikat erneut zu aktivieren, können nur manuell ausgeführt werden. AWS IoT Device Defender verfügt über keinen Mechanismus, um automatisch für die Abschwächungsaktionen nach deren Anwendung ein Rollback durchzuführen.

Detect-Abschwächungsaktionen

AWS IoT Device Defender unterstützt die folgenden Arten von Abschwächungsaktionen für Detect-Alarme:

|

Aktionstyp |

Hinweise |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Geben Sie die Gruppe an, der Sie die Geräte hinzufügen möchten. Geben Sie auch an, ob die Mitgliedschaft in einer oder mehreren dynamischen Gruppen überschrieben werden soll, wenn dies die maximale Anzahl von Gruppen, zu denen das Objekt gehören kann, überschreiten würde. |

Verfahren zum Definieren und Verwalten von Abschwächungsaktionen

Sie können die AWS IoT-Konsole oder die AWS CLI verwenden, um Abschwächungsaktionen für Ihr AWS-Konto zu definieren und zu verwalten.

Erstellen von Abschwächungsaktionen

Jede Abschwächungsaktion, die Sie definieren, ist eine Kombination aus einem vordefinierten Aktionstyp und Parametern, die speziell für Ihr Konto gelten.

So verwenden Sie die AWS IoT-Konsole zum Erstellen der Abschwächungsaktionen

-

Öffnen Sie die Seite mit den Abschwächungsaktionen in der AWS IoT-Konsole

. -

Wählen Sie auf der Seite Abschwächungsaktionen die Option Erstellen.

-

Geben Sie auf der Seite Neue Abschwächungsaktion erstellen in Aktionsname einen eindeutigen Namen für Ihre Abschwächungsaktion an.

-

Geben Sie unter Aktionstyp den Typ der Aktion an, die Sie definieren möchten.

-

Wählen Sie unter Berechtigungen die IAM-Rolle aus, unter deren Berechtigungen die Aktion angewendet wird.

-

Jede Aktionsart benötigt einen eigenen Satz von Parametern. Geben Sie die Parameter für die Aktion ein. Wenn Sie beispielsweise den Aktionstyp Objekte zu einer Objektgruppe hinzufügen wählen, wählen Sie die Zielgruppe aus und aktivieren Sie bei Bedarf die Option Überschreiben dynamischer Gruppen.

-

Wählen Sie Erstellen aus, um Ihre Abschwächungsaktion zu Ihrem AWS-Konto hinzuzufügen.

So verwenden Sie die AWS CLI zum Erstellen von Abschwächungsaktionen

-

Verwenden Sie den Befehl CreateMitigationAction zum Erstellen Ihrer Abschwächungsaktion. Der eindeutige Name, den Sie der Aktion geben, wird verwendet, wenn Sie diese Aktion auf Audit-Ergebnisse anwenden. Wählen Sie einen aussagekräftigen Namen.

So verwenden Sie die AWS IoT-Konsole zum Anzeigen und Ändern der Abschwächungsaktionen

-

Öffnen Sie die Seite mit den Abschwächungsaktionen in der AWS IoT-Konsole

. Auf der Seite Abschwächungsaktionen wird eine Liste aller Abschwächungsaktionen angezeigt, die für Ihr AWS-Konto definiert sind.

-

Wählen Sie den Namenslink für die Abschwächungsaktion aus, die Sie ändern möchten.

-

Wählen Sie Bearbeiten aus, um die gewünschten Änderungen an der Abschwächungsaktion vorzunehmen. Sie können den Namen nicht ändern, da der Name der Abschwächungsaktion verwendet wird, um diese zu identifizieren.

-

Klicken Sie auf Aktualisieren um die Änderungen an der Abschwächungsaktion in Ihrem AWS-Konto zu speichern.

So verwenden Sie die AWS CLI zum Auflisten von Abschwächungsaktionen

-

Verwenden Sie den Befehl ListMitigationAction, um die Liste Ihrer Abschwächungsaktionen anzuzeigen. Wenn Sie eine Abschwächungsaktion ändern oder löschen möchten, notieren Sie sich den Namen.

So verwenden Sie die AWS CLI zum Aktualisieren von Abschwächungsaktionen

-

Verwenden Sie den Befehl UpdateMitigationAction, um Ihre Abschwächungsaktion zu ändern.

So verwenden Sie die AWS IoT-Konsole zum Löschen von Abschwächungsaktionen

-

Öffnen Sie die Seite mit den Abschwächungsaktionen in der AWS IoT-Konsole

. Auf der Seite Abschwächungsaktionen werden alle Abschwächungsaktionen angezeigt, die für Ihr AWS-Konto definiert sind.

-

Wählen Sie die Abschwächungsaktion aus, die Sie löschen möchten, und wählen Sie dann Löschen aus.

-

Wählen Sie im Fenster Möchten Sie die CEV wirklich löschen die Option Löschen aus.

So verwenden Sie die AWS CLI, um Abschwächungsaktionen zu löschen

-

Verwenden Sie den Befehl UpdateMitigationAction, um Ihre Abschwächungsaktion zu ändern.

So verwenden Sie die AWS IoT-Konsole, um Details zu Abschwächungsaktionen anzuzeigen

-

Öffnen Sie die Seite mit den Abschwächungsaktionen in der AWS IoT-Konsole

. Auf der Seite Abschwächungsaktionen werden alle Abschwächungsaktionen angezeigt, die für Ihr AWS-Konto definiert sind.

-

Wählen Sie den Namenslink für die Abschwächungsaktion aus, die Sie anzeigen möchten.

So verwenden Sie AWS CLI, um die Details von Abschwächungsaktionen anzuzeigen

-

Verwenden Sie den Befehl DescribeMitigationAction, um Details zu Ihren Abschwächungsaktionen anzuzeigen.

Anwenden von Abschwächungsaktionen

Nachdem Sie eine Reihe von Abschwächungsaktionen definiert haben, können Sie Aktionen auf Prüfungsergebnisse anwenden. Wenn Sie Aktionen anwenden, starten Sie eine Aufgabe zur Abschwächungsaktion für die Prüfung. Dieser Vorgang kann, abhängig von der Menge der Erkenntnisse und der Aktionen, die Sie auf sie anwenden möchten, einige Zeit in Anspruch nehmen. Wenn Sie zum Beispiel über einen großen Pool von Geräten verfügen, deren Zertifikate abgelaufen sind, kann es einige Zeit dauern, bis alle diese Zertifikate deaktiviert sind oder diese Geräte in eine Quarantänegruppe verschoben sind. Andere Aktionen, wie z. B. die Aktivierung der Protokollierung, können schnell abgeschlossen werden.

Sie können die Ausführungsliste der Aktion anzeigen und eine Ausführung abbrechen, die noch nicht abgeschlossen ist. Bereits im Rahmen der Ausführung der abgebrochenen Aktion ausgeführte Aktionen werden nicht rückgängig gemacht. Wenn Sie mehrere Aktionen auf eine Reihe von Erkenntnissen anwenden und eine dieser Aktionen fehlgeschlagen ist, werden die nachfolgenden Aktionen für diese Erkenntnis übersprungen (auf andere Erkenntnisse aber immer noch angewendet). Der Aufgabenstatus für die Erkenntnis ist FEHLGESCHLAGEN. Der taskStatus lautet „fehlgeschlagen“, wenn eine oder mehrere der Aktionen fehlgeschlagen, wenn die Aktionen auf die Erkenntnisse angewendet werden. Aktionen werden in der Reihenfolge angewendet, in der sie angegeben sind.

Jede Ausführung einer Aktion wendet eine Reihe von Aktionen auf ein Ziel an. Bei dem Ziel kann es sich um eine Liste von Erkenntnissen handeln oder um alle Erkenntnisse aus einer Prüfung.

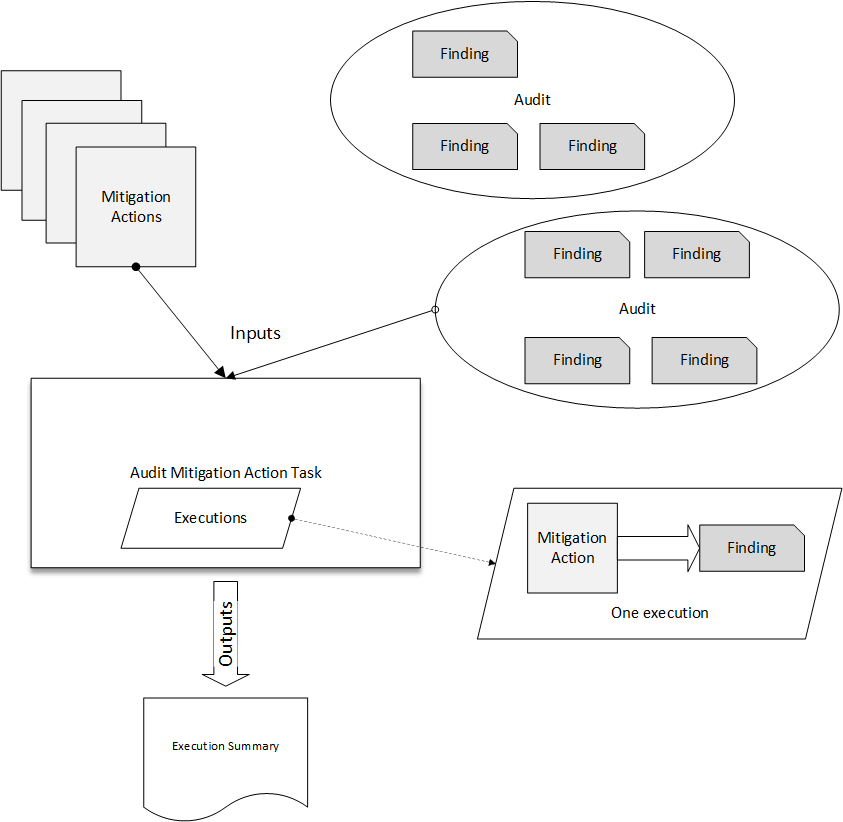

Das folgende Diagramm zeigt, wie Sie eine Aufgabe als Abschwächungsaktion definieren, die alle Erkenntnisse aus einer Prüfung nimmt und eine Reihe von Aktionen auf diese Erkenntnisse anwendet. Eine Ausführung wendet jeweils eine Aktion auf eine Erkenntnis an. Die Aufgabe zur Abschwächungsaktion für die Prüfung gibt eine Ausführungszusammenfassung aus.

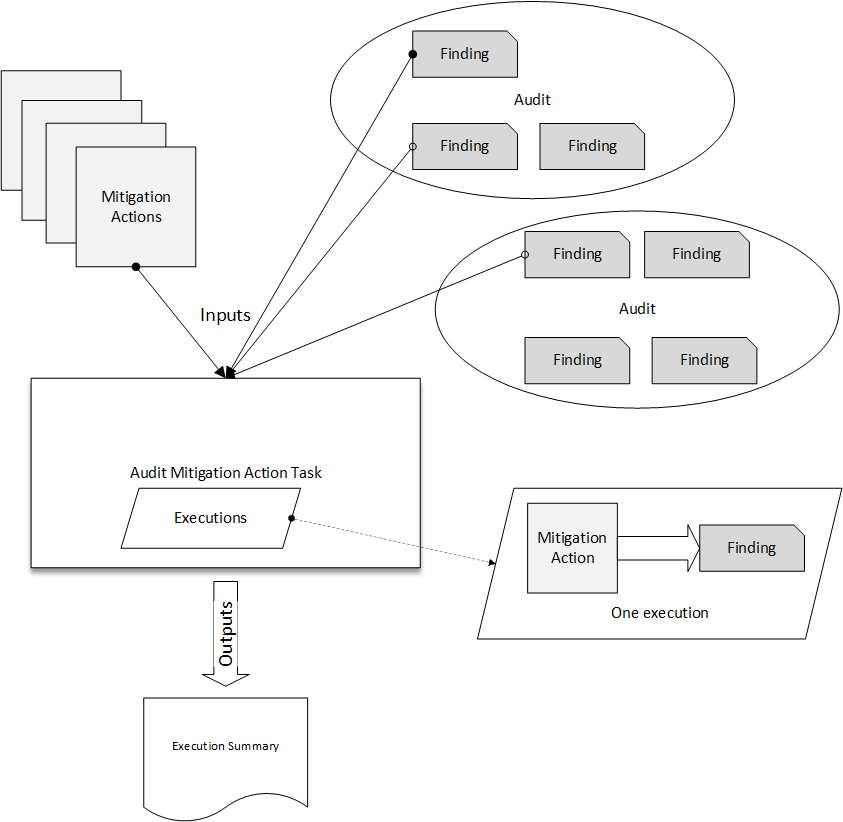

Das folgende Diagramm zeigt, wie Sie eine Aufgabe zur Abschwächungsaktion für die Prüfung definieren können, die eine Liste der einzelnen Erkenntnisse aus einer oder mehreren Prüfungen nimmt und eine Reihe von Aktionen auf diese Erkenntnisse anwendet. Eine Ausführung wendet jeweils eine Aktion auf eine Erkenntnis an. Die Aufgabe zur Abschwächungsaktion für die Prüfung gibt eine Ausführungszusammenfassung aus.

Sie können die AWS IoT-Konsole oder die AWS CLI verwenden, um Abschwächungsaktionen anzuwenden.

So verwenden Sie die AWS IoT-Konsole, um Abschwächungsaktionen anzuwenden, indem Sie die eine Aktion ausführen

-

Öffnen Sie die Seite mit den Prüfungsergebnissen in der AWS IoT-Konsole

. -

Wählen Sie den Namen für die Prüfung, auf die Sie Aktionen anwenden möchten.

-

Wählen Sie Abschwächungsaktion starten aus. Diese Schaltfläche ist nicht verfügbar, wenn alle Ihre Prüfungen konform sind.

-

In Neue Abschwächungsaktion starten wird standardmäßig der Name der Audit-ID vorgegeben, Sie können jedoch einen aussagekräftigeren Namen verwenden.

-

Für jede Art der Prüfung, die zu einem oder mehreren nonkonformen Erkenntnissen geführt hat, können Sie eine oder mehrere anzuwendende Aktionen auswählen. Es werden nur Aktionen, die für den Prüfungstyp gültig sind, angezeigt.

Anmerkung

Wenn Sie keine Aktionen für Ihr AWS-Konto konfiguriert haben, ist die Liste der Aktionen leer. Sie können den Link Abschwächungsaktion erstellen wählen, um eine oder mehrere Abschwächungsaktionen zu erstellen.

-

Wenn Sie alle Aktionen angegeben haben, die Sie anwenden möchten, wählen Sie Aufgabe starten aus.

So verwenden Sie die AWS CLI, um Abschwächungsaktionen anzuwenden, indem Sie die Ausführung einer Abschwächungsaktion für eine Prüfung starten

-

Wenn Sie möchten, dass Aktionen auf alle Erkenntnisse für die Prüfung angewendet werden, verwenden Sie den Befehl ListAuditTasks, um die Aufgaben-ID zu suchen.

-

Wenn Sie Aktionen nur auf ausgewählte Erkenntnisse anwenden möchten, verwenden Sie den Befehl ListAuditFindings, um die Ergebnis-IDs abzurufen.

-

Verwenden Sie den Befehl ListMitigationActions und notieren Sie sich die Namen der Abschwächungsaktionen, die Sie anwenden möchten.

-

Verwenden Sie den Befehl StartAuditMitigationActionsTask, um Aktionen auf das Ziel anzuwenden. Notieren Sie sich die Aufgaben-ID. Sie können die ID verwenden, um den Ausführungsstatus der Aktion zu überprüfen, die Details anzuzeigen oder die Aktion abzubrechen.

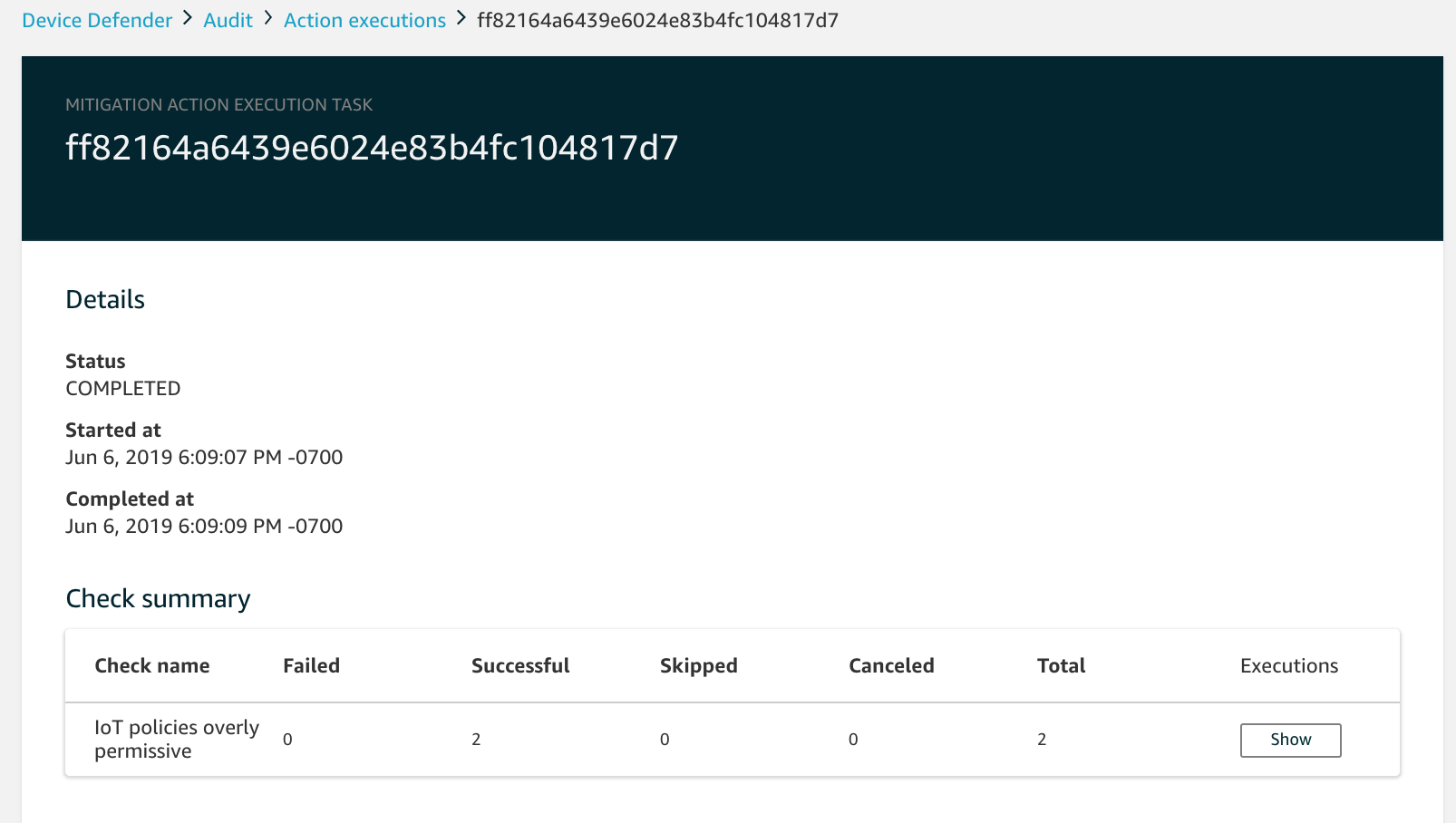

So verwenden Sie die AWS IoT-Konsole, um die Ausführung Ihrer Aktionen anzuzeigen

-

Öffnen Sie die Seite mit den Aktionsaufgaben in der AWS IoT-Konsole

. Es wird eine Liste der Aktionen angezeigt, zusammen mit dem Ausführungsstartzeitpunkt und dem aktuellen Status.

-

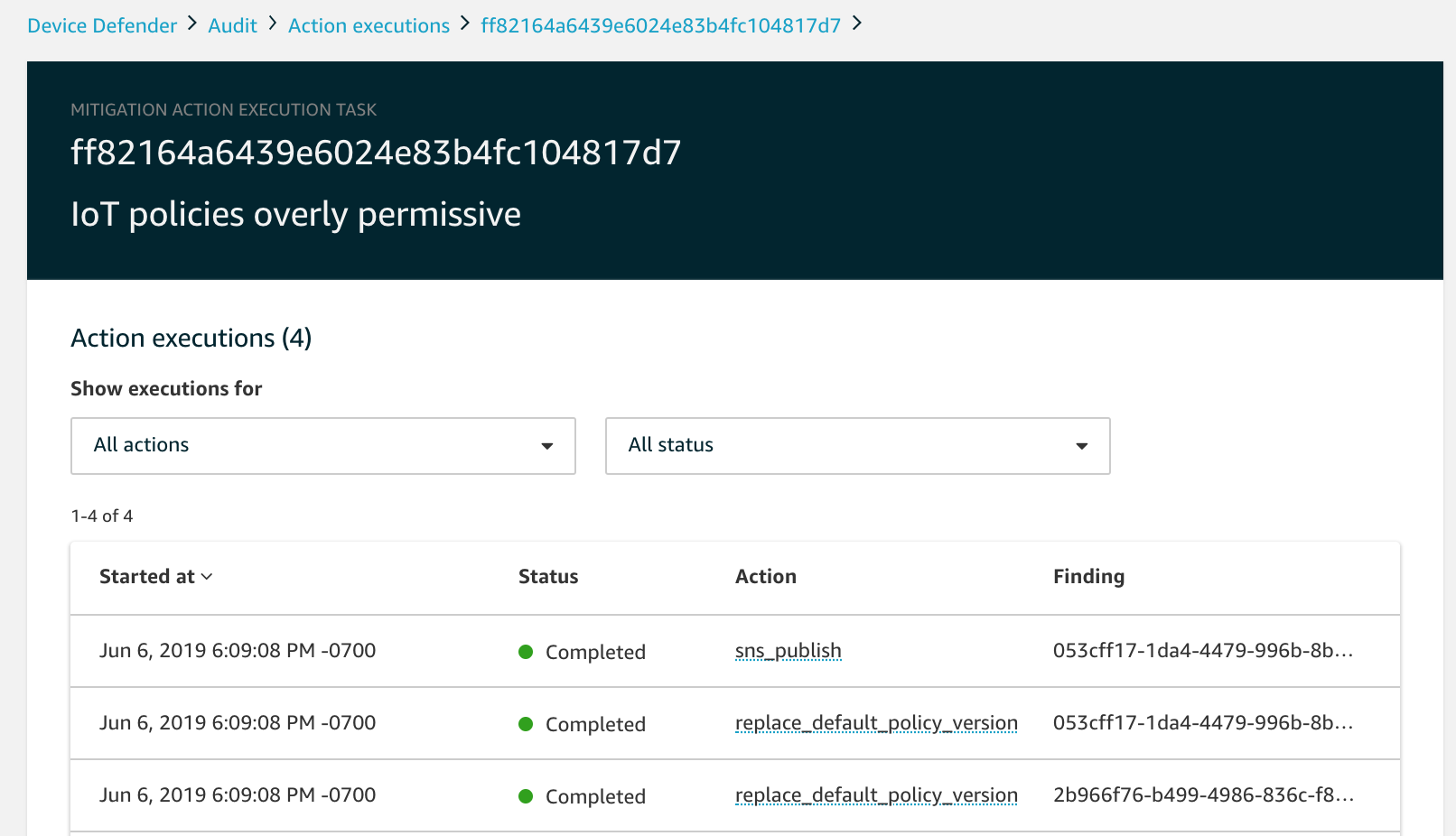

Wählen Sie den Link Name, um Details zu der Aufgabe anzuzeigen. Die Details umfassen alle Aktionen, die von der Aufgabe angewendet werden, sowie deren Ziel und deren Status.

Sie können die Filter unter Ausführungen anzeigen für verwenden, um nach Aktionstypen oder Aktionsstatus zu filtern.

-

Zum Anzeigen von Details für die Aufgabe wählen Sie unter Ausführungen die Option Anzeigen aus.

So verwenden Sie die AWS CLI, um Ihre gestarteten Aufgaben anzuzeigen

-

Verwenden Sie ListAuditMitigationActionsTasks, um Ihre Aufgaben zur Abschwächungsaktion für eine Prüfung anzuzeigen. Sie können Filter bereitstellen, um die Erkenntnisse einzugrenzen. Wenn Sie Details der Aufgabe anzeigen möchten, notieren Sie sich die Aufgaben-ID.

-

Verwenden Sie ListAuditMitigationActionsExecutions zum Anzeigen der Ausführungsdetails für eine bestimmte Aufgabe zur Abschwächungsaktion für eine Prüfung.

-

Verwenden Sie DescribeAuditMitigationActionsTask zur Anzeige von Details zur Aufgabe, wie z. B. die Parameter, mit der die Aufgabe gestartet wurde.

So verwenden Sie die AWS CLI, um eine aktuell ausgeführte Aufgabe zur Abschwächungsaktion für eine Prüfung abzubrechen

-

Verwenden Sie den Befehl ListAuditMitigationActionsTasks, um die Aufgaben-ID für die Aufgabe zu suchen, deren Ausführung Sie abbrechen möchten. Sie können Filter bereitstellen, um die Erkenntnisse einzugrenzen.

-

Verwenden Sie den Befehl ListDetectMitigationActionsExecutions mit der Aufgaben-ID, um die Aufgabe zur Abschwächungsaktion für eine Prüfung abzubrechen. Sie können keine Aufgaben abbrechen, die abgeschlossen sind. Wenn Sie eine Aufgabe abbrechen, werden die verbleibenden Aktionen nicht angewendet, aber Abschwächungsaktionen, die bereits angewendet wurden, werden nicht rückgängig gemacht.

Berechtigungen

Für jede Abschwächungsaktion, die Sie definieren, müssen Sie die Rolle angeben, die bei der Anwendung der Aktion verwendet wird.

| Aktionstyp | Berechtigungsrichtlinienvorlage |

|---|---|

|

UPDATE_DEVICE_CERTIFICATE |

|

| UPDATE_CA_CERTIFICATE |

|

| ADD_THINGS_TO_THING_GROUP |

|

| REPLACE_DEFAULT_POLICY_VERSION |

|

| ENABLE_IOT_LOGGING | |

| PUBLISH_FINDING_TO_SNS |

|

Verwenden Sie für alle Arten von Abschwächungsaktionen die folgende Vertrauensrichtlinienvorlage: