Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zielarchitektur

Obwohl Sie die geeigneten Instance-Typen für Ihre spezifischen Workload-Anforderungen auswählen können, empfiehlt SAS für SAS Grid Manager auf SAS 9.4 Amazon EC2 I3en-Instances

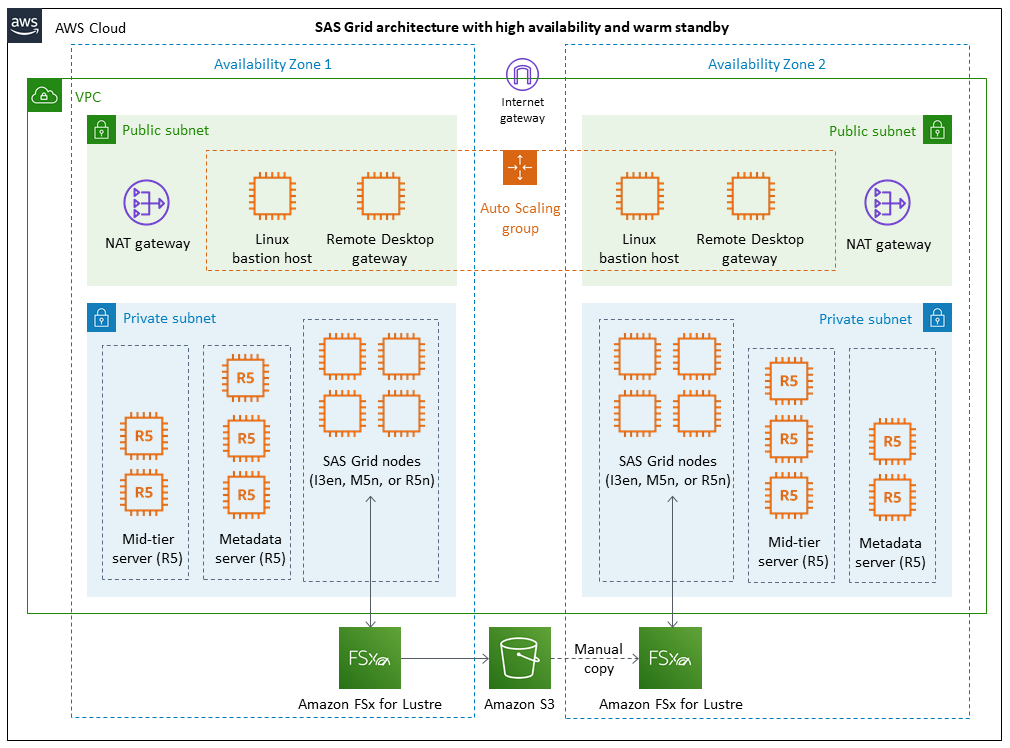

Das folgende Diagramm zeigt SAS Grid on AWS mit Daten, Metadaten, Middle Tier und Server. Diese Hochverfügbarkeitsarchitektur wird in zwei Availability Zones für eine aktive und aktive Failover-Strategie für die Notfallwiederherstellung bereitgestellt.

Diese Architektur umfasst die folgenden Komponenten:

-

Virtual Private Cloud (VPC) — Ein virtuelles Netzwerk, das Ihrem AWS Konto gewidmet ist. Es ist logisch von anderen virtuellen Netzwerken in der AWS Cloud isoliert. Sie können auch eine Hardware-VPN-Verbindung (Virtual Private Network) zwischen Ihrem Unternehmensrechenzentrum und Ihrer VPC herstellen und die AWS Cloud als Erweiterung Ihres Unternehmensrechenzentrums verwenden. Die VPC ist mit zwei Availability Zones, öffentlichen Subnetzen und privaten Subnetzen konfiguriert, um die Netzwerkinfrastruktur für SAS Grid on bereitzustellen. AWS

-

Internet-Gateway — Dieses Gateway ist an Ihre VPC angeschlossen. Standardmäßig ist es mit einer Sicherheitsgruppe ausgestattet, die keinen eingehenden Verkehr und den gesamten ausgehenden Datenverkehr ins Internet zulässt.

-

NAT-Gateway — Die Network Address Translation (NAT) -Gateways ermöglichen es Instances in privaten Subnetzen, eine Verbindung zum Internet herzustellen.

-

Linux Bastion Host — Bietet sicheren Zugriff auf Linux-Instances, die sich in den privaten und öffentlichen Subnetzen Ihrer VPC befinden.

-

Remote Desktop Gateway — Ermöglicht die Fernverwaltung. Dieses Gateway verwendet das Remote Desktop Protocol (RDP) über HTTPS, um eine sichere, verschlüsselte Verbindung zwischen Remote-Benutzern im Internet und Windows-basierten EC2 Instanzen herzustellen.

-

Amazon EC2 Auto Scaling

— Stellt sicher, dass die Anzahl der Bastion-Hosts und Remote Desktop-Gateway-Instances immer der Kapazität entspricht, die Sie beim Start angegeben haben. -

FSx for Lustre — Lässt sich in Amazon S3 integrieren und erleichtert die Verarbeitung von Cloud-Datensätzen mithilfe des Lustre-Hochleistungsdateisystems.

-

Amazon S3 — Ermöglicht das Speichern und Abrufen beliebiger Datenmengen zu jeder Zeit und von überall im Internet.