Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Automatically remediate unencrypted Amazon RDS DB instances and clusters

Ajay Rawat und Josh Joy, Amazon Web Services

Übersicht

Dieses Muster beschreibt, wie unverschlüsselte Amazon Relational Database Service (Amazon RDS) -DB-Instances und -Cluster auf Amazon Web Services (AWS) mithilfe von AWS Systems Manager Runbooks und AWS Key Management Service () AWS Config-Schlüsseln automatisch behoben werden.AWS KMS

Verschlüsselte RDS-DB-Instances bieten eine zusätzliche Datenschutzebene, indem sie Ihre Daten vor unbefugtem Zugriff auf den zugrunde liegenden Speicher schützen. Sie können die Amazon RDS-Verschlüsselung verwenden, um den Datenschutz Ihrer in der bereitgestellten Anwendungen zu erhöhen und die AWS Cloud Compliance-Anforderungen für die Verschlüsselung im Ruhezustand zu erfüllen. Sie können die Verschlüsselung für eine RDS-DB-Instance aktivieren, wenn Sie sie erstellen, aber nicht, nachdem sie erstellt wurde. Sie können jedoch einer unverschlüsselten RDS-DB-Instance Verschlüsselung hinzufügen, indem Sie einen Snapshot Ihrer DB-Instance und anschließend eine verschlüsselte Kopie dieses Snapshots erstellen. Anschließend können Sie eine DB-Instance aus dem verschlüsselten Snapshot wiederherstellen, um eine verschlüsselte Kopie Ihrer ursprünglichen DB-Instance zu erhalten.

Dieses Muster wird verwendet AWS-Config-Regeln , um RDS-DB-Instances und -Cluster auszuwerten. Es wendet die Problembehebung an, indem AWS Systems Manager Runbooks verwendet werden, die die Aktionen definieren, die für nicht konforme Amazon RDS-Ressourcen ausgeführt werden sollen, sowie AWS KMS Schlüssel zum Verschlüsseln der DB-Snapshots. Anschließend werden Richtlinien zur Servicesteuerung (SCPs) durchgesetzt, um die Erstellung neuer DB-Instances und Cluster ohne Verschlüsselung zu verhindern.

Den Code für dieses Muster finden Sie unter GitHub

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktiver AWS-Konto

Dateien aus dem GitHub Quellcode-Repository

für dieses Muster wurden auf Ihren Computer heruntergeladen Eine unverschlüsselte RDS-DB-Instance oder -Cluster

Ein vorhandener AWS KMS Schlüssel zum Verschlüsseln von RDS-DB-Instances und -Clustern

Zugriff zur Aktualisierung der KMS-Schlüsselressourcenrichtlinie

AWS Config aktiviert in Ihrem AWS-Konto (siehe Erste Schritte mit AWS Config in der AWS Dokumentation)

Einschränkungen

Sie können die Verschlüsselung für eine RDS-DB-Instance nur aktivieren, wenn Sie sie erstellen, nicht nachdem sie erstellt wurde.

Es ist nicht möglich, ein verschlüsseltes Lesereplikat einer unverschlüsselten DB-Instance oder ein unverschlüsseltes Lesereplikat einer verschlüsselten DB-Instance zu erstellen.

Sie können ein unverschlüsseltes Backup oder einen solchen Snapshot nicht als verschlüsselte DB-Instance wiederherstellen.

Amazon RDS-Verschlüsselung ist für die meisten DB-Instance-Klassen verfügbar. Eine Liste der Ausnahmen finden Sie unter Verschlüsseln von Amazon RDS-Ressourcen in der Amazon RDS-Dokumentation.

Um einen verschlüsselten Snapshot von einem Snapshot in einen anderen AWS-Region zu kopieren, müssen Sie den KMS-Schlüssel im Ziel AWS-Region angeben. Das liegt daran, dass KMS-Schlüssel spezifisch für AWS-Region das sind, in dem sie erstellt wurden.

Der Quell-Snapshot bleibt den gesamten Kopiervorgang über verschlüsselt. Amazon RDS verwendet Umschlagverschlüsselung, um Daten während des Kopiervorgangs zu schützen. Weitere Informationen finden Sie in der AWS KMS Dokumentation unter Umschlagverschlüsselung.

Eine verschlüsselte DB-Instance kann nicht entschlüsselt werden. Sie können jedoch Daten aus einer verschlüsselten DB-Instance exportieren und die Daten in eine unverschlüsselte DB-Instance importieren.

Sie sollten einen KMS-Schlüssel nur löschen, wenn Sie sicher sind, dass Sie ihn nicht mehr benötigen. Wenn Sie sich nicht sicher sind, sollten Sie den KMS-Schlüssel deaktivieren, anstatt ihn zu löschen. Sie können einen deaktivierten KMS-Schlüssel erneut aktivieren, wenn Sie ihn später erneut verwenden müssen, aber Sie können einen gelöschten KMS-Schlüssel nicht wiederherstellen.

Wenn Sie sich nicht dafür entscheiden, automatische Backups beizubehalten, werden Ihre automatisierten Backups, die sich in derselben AWS-Region DB-Instance befinden, gelöscht. Sie können nicht wiederhergestellt werden, nachdem Sie die DB-Instance gelöscht haben.

Ihre automatisierten Backups werden für den Aufbewahrungszeitraum aufbewahrt, der auf der DB-Instance zum Zeitpunkt des Löschens festgelegt ist. Dieser festgelegte Aufbewahrungszeitraum tritt unabhängig davon ein, ob Sie einen endgültigen DB-Snapshot erstellen möchten oder nicht.

Wenn die automatische Wiederherstellung aktiviert ist, verschlüsselt diese Lösung alle Datenbanken, die denselben KMS-Schlüssel haben.

Architektur

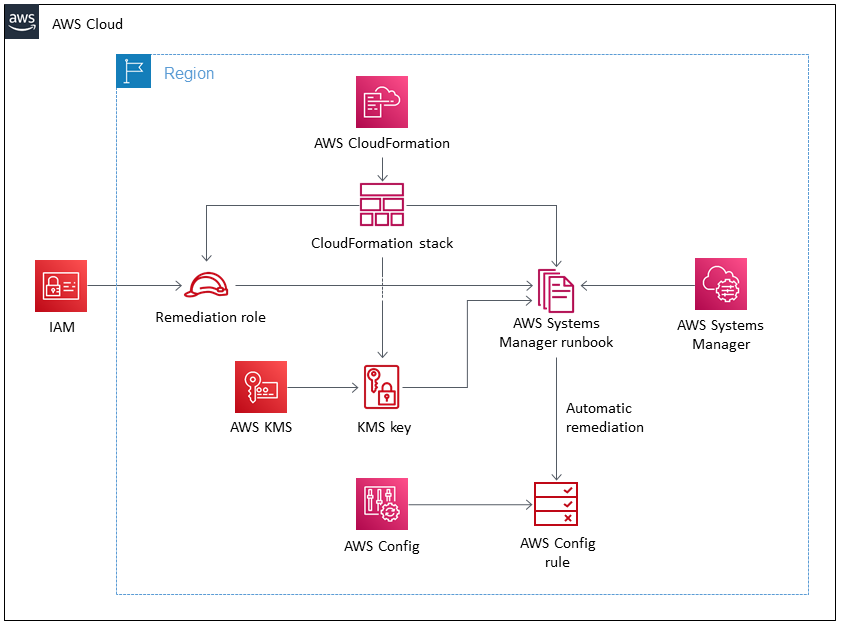

Das folgende Diagramm veranschaulicht die Architektur für die AWS CloudFormation Implementierung. Beachten Sie, dass Sie dieses Muster auch mithilfe von implementieren können AWS Cloud Development Kit (AWS CDK).

Tools

Tools

AWS CloudFormation

hilft Ihnen bei der automatischen Einrichtung Ihrer AWS Ressourcen. Es ermöglicht Ihnen, eine Vorlagendatei zu verwenden, um eine Sammlung von Ressourcen zu einer einzigen Einheit (einem Stapel) zu erstellen und zu löschen. AWS Cloud Development Kit (AWS CDK)

ist ein Softwareentwicklungs-Framework, mit dem Sie Ihre Cloud-Infrastruktur im Code definieren und mithilfe vertrauter Programmiersprachen bereitstellen können.

AWS-Services und -Funktionen

AWS Config

verfolgt die Konfiguration Ihrer AWS Ressourcen und deren Beziehungen zu Ihren anderen Ressourcen. Es kann diese AWS Ressourcen auch auf ihre Einhaltung überprüfen. Dieser Dienst verwendet Regeln, die konfiguriert werden können, um AWS Ressourcen anhand der gewünschten Konfigurationen zu bewerten. Sie können einen Satz AWS Config verwalteter Regeln für allgemeine Konformitätsszenarien verwenden, oder Sie können Ihre eigenen Regeln für benutzerdefinierte Szenarien erstellen. Wenn festgestellt wird, dass eine AWS Ressource nicht konform ist, können Sie in einem AWS Systems Manager Runbook eine Abhilfemaßnahme angeben und optional eine Warnung über ein Amazon Simple Notification Service (Amazon SNS) -Thema senden. Mit anderen Worten, Sie können Abhilfemaßnahmen mit Ressourcen verknüpfen AWS-Config-Regeln und festlegen, dass diese automatisch ausgeführt werden, um diese zu beheben, ohne dass Sie manuell eingreifen müssen. Wenn eine Ressource nach der automatischen Korrektur immer noch nicht konform ist, können Sie die Regel so einrichten, dass die automatische Korrektur erneut versucht wird. Amazon Relational Database Service (Amazon RDS)

erleichtert die Einrichtung, den Betrieb und die Skalierung einer relationalen Datenbank in der Cloud. Der grundlegende Baustein von Amazon RDS ist die DB-Instance, eine isolierte Datenbankumgebung in der AWS Cloud. Amazon RDS bietet eine Auswahl an Instance-Typen , die für verschiedene Anwendungsfälle relationaler Datenbanken optimiert sind. Instance-Typen bestehen aus verschiedenen Kombinationen von CPU-, Arbeitsspeicher-, Speicher- und Netzwerkkapazität und bieten Ihnen die Flexibilität, den geeigneten Ressourcenmix für Ihre Datenbank auszuwählen. Jeder Instance-Typ umfasst mehrere Instance-Größen, sodass Sie Ihre Datenbank an die Anforderungen Ihres Ziel-Workloads anpassen können. AWS Key Management Service (AWS KMS)

ist ein verwalteter Dienst, mit dem Sie auf einfache Weise festlegen und kontrollieren können AWS KMS keys, welche Ihre Daten verschlüsseln. Ein KMS-Schlüssel ist eine logische Darstellung eines Stammschlüssels. Der KMS-Schlüssel enthält Metadaten wie die Schlüssel-ID, das Erstellungsdatum, die Beschreibung und den Schlüsselstatus. AWS Identity and Access Management (IAM)

hilft Ihnen dabei, den Zugriff auf Ihre AWS Ressourcen sicher zu verwalten, indem kontrolliert wird, wer authentifiziert und autorisiert ist, diese zu verwenden. Richtlinien zur Dienstkontrolle (SCPs) bieten eine zentrale Kontrolle über die maximal verfügbaren Berechtigungen für alle Konten in Ihrer Organisation. SCPs helfen Ihnen dabei, sicherzustellen, dass Ihre Konten die Richtlinien für die Zugriffskontrolle Ihrer Organisation einhalten. SCPs wirken sich nicht auf Benutzer oder Rollen im Verwaltungskonto aus. Sie wirken sich nur auf die Mitgliedskonten Ihrer Organisation aus. Es wird dringend empfohlen, dass Sie keine SCPs Verbindung zum Stammverzeichnis Ihrer Organisation herstellen, ohne die Auswirkungen der Richtlinie auf Konten gründlich zu testen. Erstellen Sie stattdessen eine Organisationseinheit (OU), in die Sie Ihre Konten einzeln oder zumindest in geringer Anzahl verschieben können, um sicherzustellen, dass Sie Benutzer nicht versehentlich von wichtigen Diensten ausschließen.

Code

Der Quellcode und die Vorlagen für dieses Muster sind in einem Repository verfügbar. GitHub

Der Abschnitt Epics enthält step-by-step Anweisungen zur Bereitstellung der CloudFormation Vorlage. Wenn Sie die verwenden möchten AWS CDK, folgen Sie den Anweisungen in der README.md Datei im GitHub Repository.

Bewährte Methoden

Aktivieren Sie die Datenverschlüsselung sowohl im Ruhezustand als auch bei der Übertragung.

AWS Config In allen Konten aktivieren und AWS-Regionen.

Zeichnen Sie Konfigurationsänderungen für alle Ressourcentypen auf.

Wechseln Sie regelmäßig die IAM-Anmeldeinformationen.

Nutzen Sie das Tagging für AWS Config, um Ressourcen einfacher zu verwalten, zu suchen und zu filtern.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Laden Sie die CloudFormation Vorlage herunter. | Laden Sie die | DevOps Ingenieur |

Erstellen Sie den CloudFormation Stapel. |

Weitere Informationen zum Bereitstellen von Vorlagen finden Sie in der AWS CloudFormation Dokumentation. | DevOps Ingenieur |

Überprüfen Sie CloudFormation die Parameter und Werte. |

| DevOps Ingenieur |

Überprüfen Sie die Ressourcen. | Wenn der Stack erstellt wurde, ändert sich sein Status in CREATE_COMPLETE. Überprüfen Sie die erstellten Ressourcen (IAM-Rolle, Systems Manager Manager-Runbook) in der CloudFormation Konsole. | DevOps Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Aktualisieren Sie Ihre KMS-Schlüsselrichtlinie. |

| DevOps Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Ressourcen anzeigen, die nicht den Vorschriften entsprechen. |

Bei den in der AWS Config Konsole aufgelisteten nicht konformen Ressourcen handelt es sich um Instanzen, nicht um Cluster. Die automatische Problembehebung verschlüsselt Instanzen und Cluster und erstellt entweder eine neu verschlüsselte Instanz oder einen neu erstellten Cluster. Achten Sie jedoch darauf, nicht mehrere Instanzen gleichzeitig zu standardisieren, die zu demselben Cluster gehören. Bevor Sie RDS-DB-Instances oder Volumes standardisieren, stellen Sie sicher, dass die RDS-DB-Instance nicht verwendet wird. Stellen Sie sicher, dass während der Erstellung des Snapshots keine Schreibvorgänge ausgeführt werden, um sicherzustellen, dass der Snapshot die Originaldaten enthält. Erwägen Sie, ein Wartungsfenster vorzuschreiben, in dem die Problembehebung ausgeführt wird. | DevOps Ingenieur |

Korrigieren Sie Ressourcen, die nicht den Vorschriften entsprechen. |

| DevOps Ingenieur |

Stellen Sie sicher, dass die RDS-DB-Instance verfügbar ist. | Nach Abschluss der Automatisierung wird die neu verschlüsselte RDS-DB-Instance verfügbar. Die verschlüsselte RDS-DB-Instance wird das Präfix | DevOps Ingenieur |

Beenden Sie die unverschlüsselte Instanz. | Nachdem die Wiederherstellung abgeschlossen ist und die neu verschlüsselte Ressource validiert wurde, können Sie die unverschlüsselte Instanz beenden. Stellen Sie sicher, dass die neu verschlüsselte Ressource mit der unverschlüsselten Ressource übereinstimmt, bevor Sie Ressourcen beenden. | DevOps Ingenieur |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Durchsetzen SCPs. | Erzwingen SCPs Sie es, um zu verhindern, dass DB-Instances und -Cluster in future ohne Verschlüsselung erstellt werden. Verwenden Sie zu diesem Zweck die | Sicherheitsingenieur |

Zugehörige Ressourcen

Referenzen

Tools

Anleitungen und Muster

Zusätzliche Informationen

Wie funktioniert? AWS Config

Bei der Verwendung werden zunächst die unterstützten AWS Ressourcen erkannt AWS Config, die in Ihrem Konto vorhanden sind, und für jede Ressource wird ein Konfigurationselement generiert. AWS Config generiert außerdem Konfigurationselemente, wenn sich die Konfiguration einer Ressource ändert, und verwaltet historische Aufzeichnungen der Konfigurationselemente Ihrer Ressourcen ab dem Zeitpunkt, an dem Sie den Konfigurationsrekorder starten. AWS Config Erstellt standardmäßig Konfigurationselemente für jede unterstützte Ressource in der AWS-Region. Wenn Sie nicht Konfigurationselemente für alle unterstützten Ressourcen erstellen möchten AWS Config , können Sie die Ressourcentypen angeben, die nachverfolgt werden sollen.

Wie sind AWS Config und AWS-Config-Regeln hängen damit zusammen AWS Security Hub?

AWS Security Hub ist ein Sicherheits- und Compliance-Service, der Sicherheits- und Compliance-Management als Service anbietet. Er verwendet AWS Config und AWS-Config-Regeln als primären Mechanismus zur Bewertung der Konfiguration von AWS Ressourcen. AWS-Config-Regeln kann auch verwendet werden, um die Ressourcenkonfiguration direkt auszuwerten. Andere AWS-Services, solche AWS Control Tower und AWS Firewall Manager, auch verwenden AWS-Config-Regeln.