Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Greifen Sie privat von mehreren aus auf einen zentralen AWS-Serviceendpunkt zu VPCs

Erstellt von Martin Guenthner (AWS) und Samuel Gordon (AWS)

Übersicht

Die Sicherheits- und Compliance-Anforderungen für Ihre Umgebung können vorsehen, dass der Datenverkehr zu Amazon Web Services (AWS) -Services oder Endpunkten nicht über das öffentliche Internet erfolgen darf. Dieses Muster ist eine Lösung, die für eine hub-and-spokeTopologie konzipiert ist, bei der eine zentrale Hub-VPC mit mehreren verteilten Spokes verbunden ist. VPCs In dieser Lösung verwenden Sie AWS, PrivateLink um einen VPC-Schnittstellen-Endpunkt für den AWS-Service im Hub-Konto zu erstellen. Anschließend verwenden Sie Transit-Gateways und eine DNS-Regel (Distributed Domain Name System), um Anfragen an die private IP-Adresse des Endpunkts über das verbundene Netzwerk zu lösen. VPCs

Dieses Muster beschreibt, wie AWS Transit Gateway, ein eingehender Amazon Route 53 Resolver Resolver-Endpunkt und eine gemeinsam genutzte Route 53-Weiterleitungsregel verwendet werden, um die DNS-Abfragen von den verbundenen Ressourcen aufzulösen. VPCs Sie erstellen den Endpunkt, das Transit-Gateway, den Resolver und die Weiterleitungsregel im Hub-Konto. Anschließend verwenden Sie AWS Resource Access Manager (AWS RAM), um das Transit-Gateway und die Weiterleitungsregel mit dem Spoke zu teilen VPCs. Die bereitgestellten CloudFormation AWS-Vorlagen helfen Ihnen bei der Bereitstellung und Konfiguration der Ressourcen in der Hub-VPC und Spoke VPCs.

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein Hub-Konto und ein oder mehrere Spoke-Konten, die in derselben Organisation in AWS Organizations verwaltet werden. Weitere Informationen finden Sie unter Organisation erstellen und verwalten.

AWS Resource Access Manager (AWS RAM) ist als vertrauenswürdiger Service in AWS Organizations konfiguriert. Weitere Informationen finden Sie unter Verwenden von AWS Organizations mit anderen AWS-Services.

Die DNS-Auflösung muss im Hub-and-Spoke-Modus aktiviert sein VPCs. Weitere Informationen finden Sie unter DNS-Attribute für Ihre VPC (Amazon Virtual Private Cloud Cloud-Dokumentation).

Einschränkungen

Dieses Muster verbindet Hub- und Spoke-Konten in derselben AWS-Region. Bei Bereitstellungen in mehreren Regionen müssen Sie dieses Muster für jede Region wiederholen.

Der AWS-Service muss PrivateLink als Schnittstelle in den VPC-Endpunkt integriert werden. Eine vollständige Liste finden Sie unter AWS-Services, die in AWS integriert sind PrivateLink (PrivateLink Dokumentation).

Die Affinität zur Availability Zone ist nicht garantiert. Beispielsweise könnten Anfragen aus Availability Zone A mit einer IP-Adresse aus Availability Zone B antworten.

Die dem VPC-Endpunkt zugeordnete elastic network interface hat ein Limit von 10.000 Abfragen pro Sekunde.

Architektur

Zieltechnologie-Stack

Eine Hub-VPC im Hub-AWS-Konto

Ein oder mehrere Spoke VPCs in einem Spoke-AWS-Konto

Ein oder mehrere Schnittstellen-VPC-Endpunkte im Hub-Konto

Route 53 53-Resolver für eingehenden und ausgehenden Datenverkehr im Hub-Konto

Eine Route 53 Resolver-Weiterleitungsregel, die im Hub-Konto bereitgestellt und mit dem Spoke-Konto geteilt wird

Ein Transit-Gateway, das im Hub-Konto bereitgestellt und mit dem Spoke-Konto geteilt wird

AWS Transit Gateway verbindet den Hub und Spoke VPCs

Zielarchitektur

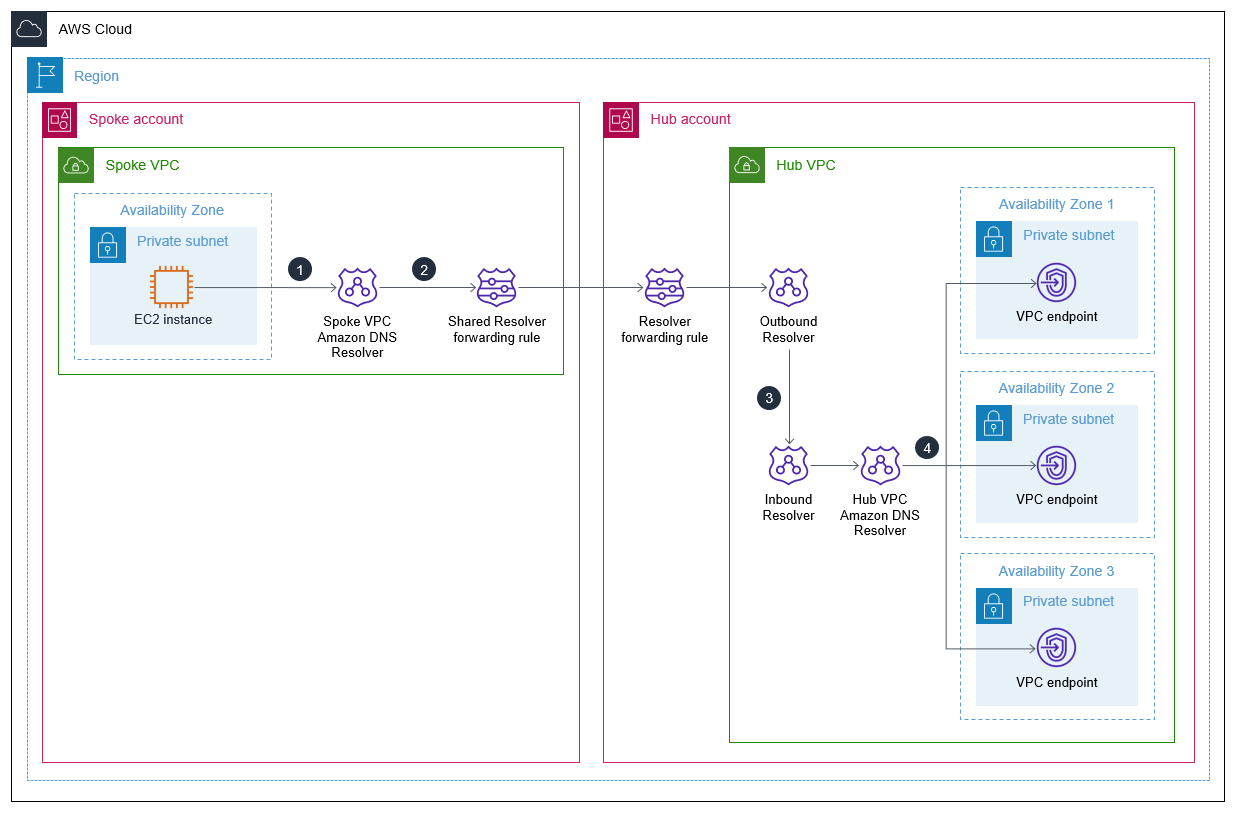

Die folgende Abbildung zeigt eine Beispielarchitektur für diese Lösung. In dieser Architektur hat die Route 53 Resolver-Weiterleitungsregel im Hub-Konto die folgende Beziehung zu den anderen Architekturkomponenten:

Die Weiterleitungsregel wird mithilfe von AWS-RAM mit der Spoke-VPC geteilt.

Die Weiterleitungsregel ist dem Outbound-Resolver in der Hub-VPC zugeordnet.

Die Weiterleitungsregel zielt auf den Resolver für eingehende Anrufe in der Hub-VPC ab.

Die folgende Abbildung zeigt den Verkehrsfluss durch die Beispielarchitektur:

Eine Ressource, z. B. eine Amazon Elastic Compute Cloud (Amazon EC2) -Instance, in der Spoke-VPC stellt eine DNS-Anfrage an

<service>.<region>.amazonaws.com. Die Anfrage wird vom Spoke Amazon DNS Resolver empfangen.Die Route 53 53-Weiterleitungsregel, die vom Hub-Konto gemeinsam genutzt und der Spoke-VPC zugeordnet wird, fängt die Anfrage ab.

In der Hub-VPC verwendet der Outbound-Resolver die Weiterleitungsregel, um die Anfrage an den Inbound-Resolver weiterzuleiten.

Der Inbound Resolver verwendet den Hub-VPC Amazon DNS Resolver, um die IP-Adresse für

<service>.<region>.amazonaws.comdie private IP-Adresse eines VPC-Endpunkts aufzulösen. Wenn kein VPC-Endpunkt vorhanden ist, wird er in die öffentliche IP-Adresse aufgelöst.

Tools

AWS-Tools und -Services

AWS CloudFormation hilft Ihnen dabei, AWS-Ressourcen einzurichten, sie schnell und konsistent bereitzustellen und sie während ihres gesamten Lebenszyklus über AWS-Konten und Regionen hinweg zu verwalten.

Amazon Elastic Compute Cloud (Amazon EC2) bietet skalierbare Rechenkapazität in der AWS-Cloud. Sie können so viele virtuelle Server starten, wie Sie benötigen, und diese schnell nach oben oder unten skalieren.

Mit AWS Identity and Access Management (IAM) können Sie den Zugriff auf Ihre AWS-Ressourcen sicher verwalten, indem Sie kontrollieren, wer authentifiziert und autorisiert ist, diese zu verwenden.

Mit AWS Resource Access Manager (AWS RAM) können Sie Ihre Ressourcen sicher für mehrere AWS-Konten gemeinsam nutzen, um den betrieblichen Aufwand zu reduzieren und für Transparenz und Überprüfbarkeit zu sorgen.

Amazon Route 53 ist ein hochverfügbarer und skalierbarer Domain Name System (DNS)-Web-Service.

AWS Systems Manager unterstützt Sie bei der Verwaltung Ihrer Anwendungen und Infrastruktur, die in der AWS-Cloud ausgeführt werden. Es vereinfacht das Anwendungs- und Ressourcenmanagement, verkürzt die Zeit für die Erkennung und Lösung betrieblicher Probleme und hilft Ihnen, Ihre AWS-Ressourcen sicher und skalierbar zu verwalten.

AWS Transit Gateway ist ein zentraler Knotenpunkt, der lokale Netzwerke verbindet VPCs .

Amazon Virtual Private Cloud (Amazon VPC) hilft Ihnen, AWS-Ressourcen in einem von Ihnen definierten virtuellen Netzwerk zu starten. Dieses virtuelle Netzwerk ähnelt einem herkömmlichen Netzwerk, das Sie in Ihrem eigenen Rechenzentrum betreiben würden, mit den Vorteilen der skalierbaren Infrastruktur von AWS.

Andere Tools und Dienste

nslookup

ist ein Befehlszeilentool zum Abfragen von DNS-Einträgen. In diesem Muster verwenden Sie dieses Tool, um die Lösung zu testen.

Code-Repository

Der Code für dieses Muster ist im vpc-endpoint-sharing

Eine Vorlage für die Bereitstellung der folgenden Ressourcen im Hub-Konto:

rSecurityGroupEndpoints— Die Sicherheitsgruppe, die den Zugriff auf den VPC-Endpunkt steuert.rSecurityGroupResolvers— Die Sicherheitsgruppe, die den Zugriff auf den Route 53 Resolver steuert.rKMSEndpoint,rSSMMessagesEndpointrSSMEndpoint, undrEC2MessagesEndpoint— Beispiel für VPC-Endpunkte mit Schnittstelle im Hub-Konto. Passen Sie diese Endpunkte an Ihren Anwendungsfall an.rInboundResolver— Ein Route 53 53-Resolver, der DNS-Anfragen an den Hub Amazon DNS Resolver löst.rOutboundResolver— Ein ausgehender Route 53 53-Resolver, der Anfragen an den eingehenden Resolver weiterleitet.rAWSApiResolverRule— Die Route 53 Resolver-Weiterleitungsregel, die für alle Spoke VPCs gilt.rRamShareAWSResolverRule— Die AWS-RAM-Freigabe, die es dem Spoke ermöglicht, dierAWSApiResolverRuleWeiterleitungsregel VPCs zu verwenden.*

rVPC— Die Hub-VPC, die zur Modellierung der gemeinsamen Dienste verwendet wird.*

rSubnet1— Ein privates Subnetz, das zur Unterbringung der Hub-Ressourcen verwendet wird.*

rRouteTable1— Die Routentabelle für die Hub-VPC.*

rRouteTableAssociation1— Für dierRouteTable1Routentabelle in der Hub-VPC die Zuordnung für das private Subnetz.*

rRouteSpoke— Die Route von der Hub-VPC zur Spoke-VPC.*

rTgw— Das Transit-Gateway, das von allen Spoke gemeinsam genutzt wird. VPCs*

rTgwAttach— Der Anhang, der es der Hub-VPC ermöglicht, den Verkehr an dasrTgwTransit-Gateway weiterzuleiten.*

rTgwShare— Die AWS-RAM-Freigabe, die es den Spoke-Konten ermöglicht, dasrTgwTransit-Gateway zu verwenden.

Eine Vorlage für die Bereitstellung der folgenden Ressourcen in den Spoke-Konten:

rAWSApiResolverRuleAssociation— Eine Zuordnung, die es der Spoke-VPC ermöglicht, die gemeinsame Weiterleitungsregel im Hub-Konto zu verwenden.*

rVPC— Die Spoke-VPC.*

rSubnet1, rSubnet2, rSubnet3— Ein Subnetz für jede Availability Zone, das zur Unterbringung der privaten Spoke-Ressourcen verwendet wird.*

rTgwAttach— Der Anhang, der es der Spoke-VPC ermöglicht, den Verkehr an dasrTgwTransit-Gateway weiterzuleiten.*

rRouteTable1— Die Routentabelle für die Spoke-VPC.*

rRouteEndpoints— Die Route von den Ressourcen in der Spoke-VPC zum Transit-Gateway.*

rRouteTableAssociation1/2/3— Für dierRouteTable1Routentabelle in der Spoke-VPC die Zuordnungen für die privaten Subnetze.*

rInstanceRole— Die IAM-Rolle, die zum Testen der Lösung verwendet wurde.*

rInstancePolicy— Die IAM-Richtlinie, die zum Testen der Lösung verwendet wurde.*

rInstanceSg— Die Sicherheitsgruppe, die zum Testen der Lösung verwendet wurde.*

rInstanceProfile— Das zum Testen der Lösung verwendete IAM-Instanzprofil.*

rInstance— Eine EC2 Instanz, die für den Zugriff über AWS Systems Manager vorkonfiguriert ist. Verwenden Sie diese Instanz, um die Lösung zu testen.

* Diese Ressourcen unterstützen die Beispielarchitektur und sind möglicherweise nicht erforderlich, wenn dieses Muster in einer vorhandenen landing zone implementiert wird.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Klonen Sie das Code-Repository. |

| Netzwerkadministrator, Cloud-Architekt |

Ändern Sie die Vorlagen. |

| Netzwerkadministrator, Cloud-Architekt |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Stellen Sie die Hub-Ressourcen bereit. | Erstellen Sie mithilfe der hub.yml-Vorlage einen Stack. CloudFormation Wenn Sie dazu aufgefordert werden, geben Sie Werte für die Parameter in der Vorlage ein. Weitere Informationen finden Sie unter Einen Stack erstellen (CloudFormation Dokumentation). | Cloud-Architekt, Netzwerkadministrator |

Stellen Sie die Spoke-Ressourcen bereit. | Erstellen Sie mithilfe der Vorlage spoke.yml einen Stack. CloudFormation Wenn Sie dazu aufgefordert werden, geben Sie Werte für die Parameter in der Vorlage an. Weitere Informationen finden Sie unter Einen Stack erstellen (CloudFormation Dokumentation). | Cloud-Architekt, Netzwerkadministrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Testen Sie private DNS-Abfragen an den AWS-Service. |

| Netzwerkadministrator |

Testen Sie öffentliche DNS-Abfragen an einen AWS-Service. |

| Netzwerkadministrator |

Zugehörige Ressourcen

Aufbau einer skalierbaren und sicheren AWS-Netzwerkinfrastruktur mit mehreren VPC

(AWS-Whitepaper) Arbeiten mit gemeinsam genutzten Ressourcen (AWS-RAM-Dokumentation)

Arbeiten mit Transit-Gateways (AWS Transit Gateway Gateway-Dokumentation)