Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Infrastruktur-OE – Netzwerkkonto

Wir würden uns freuen, von Ihnen zu hören. Bitte geben Sie Feedback zur AWS PRA, indem Sie an einer kurzen Umfrage teilnehmen |

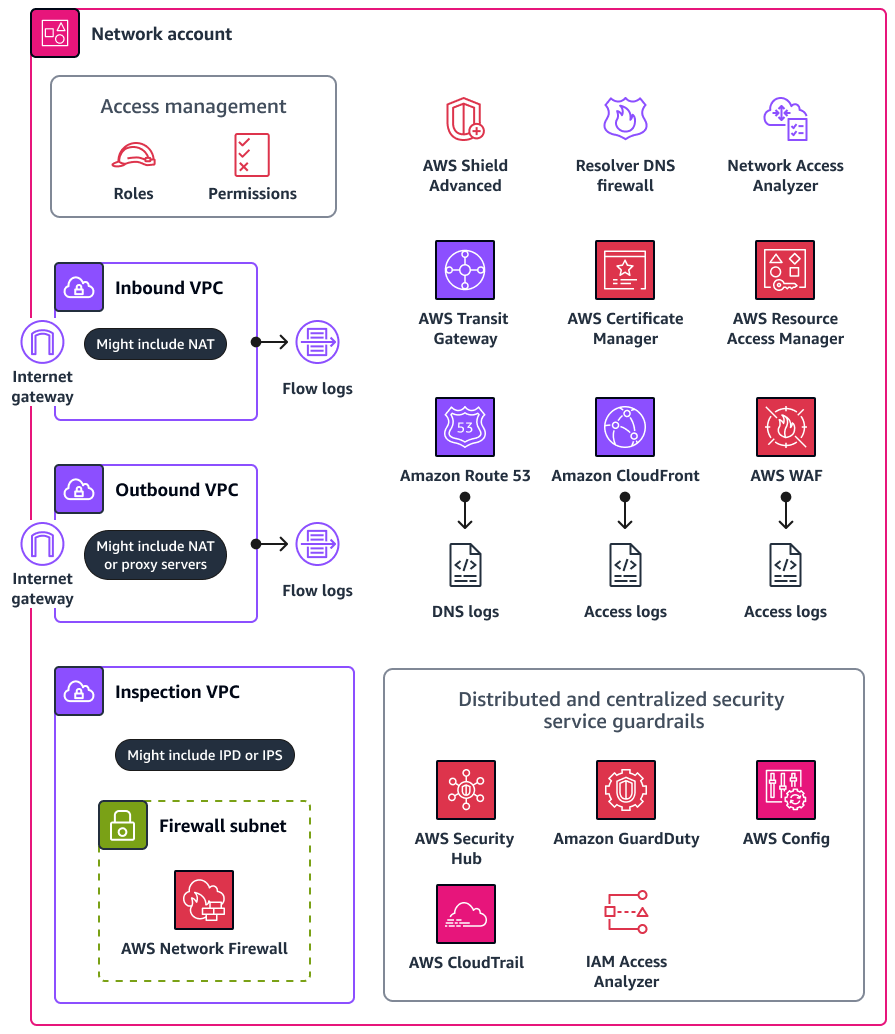

Im Netzwerkkonto verwalten Sie das Netzwerk zwischen Ihren virtuellen privaten Clouds (VPCs) und dem breiteren Internet. In diesem Konto können Sie umfassende Mechanismen zur Offenlegungskontrolle implementieren, indem Sie AWS Resource Access Manager (AWS RAM) verwenden AWS WAF, um VPC-Subnetze und AWS Transit Gateway -Anhänge gemeinsam zu nutzen, und Amazon verwenden, um die gezielte Nutzung von Diensten CloudFront zu unterstützen. Weitere Informationen zu diesem Konto finden Sie in der AWS Security Reference Architecture (AWS SRA). Das folgende Diagramm zeigt die AWS Sicherheits- und Datenschutzdienste, die im Netzwerkkonto konfiguriert sind.

Dieser Abschnitt enthält detailliertere Informationen zu den folgenden Komponenten AWS-Services , die in diesem Konto verwendet werden:

Amazon CloudFront

Amazon CloudFront unterstützt geografische Einschränkungen für Frontend-Anwendungen und Datei-Hosting. CloudFrontkann Inhalte über ein weltweites Netzwerk von Rechenzentren bereitstellen, die als Edge-Standorte bezeichnet werden. Wenn ein Benutzer Inhalte anfordert, die Sie bereitstellen CloudFront, wird die Anfrage an den Edge-Standort weitergeleitet, der die niedrigste Latenz bietet. Weitere Informationen zur Verwendung dieses Dienstes in einem Sicherheitskontext finden Sie in der AWS Sicherheitsreferenzarchitektur.

Sie können CloudFront geografische Beschränkungen verwenden, um zu verhindern, dass Benutzer an bestimmten geografischen Standorten auf Inhalte zugreifen, die Sie über eine CloudFront Distribution verteilen. Weitere Informationen und Konfigurationsoptionen für geografische Einschränkungen finden Sie in der CloudFront Dokumentation unter Beschränken der geografischen Verteilung Ihrer Inhalte.

Sie können auch so konfigurieren CloudFront , dass Zugriffsprotokolle generiert werden, die detaillierte Informationen zu jeder eingehenden Benutzeranfrage enthalten CloudFront . Weitere Informationen finden Sie in der CloudFront Dokumentation unter Konfiguration und Verwendung von Standardprotokollen (Zugriffsprotokollen). Und wenn CloudFront es so konfiguriert ist, dass Inhalte an einer Reihe von Edge-Standorten zwischengespeichert werden, sollten Sie sich überlegen, wo das Caching stattfindet. Für einige Organisationen kann regionsübergreifendes Caching Anforderungen für die grenzüberschreitende Datenübertragung gelten.

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) hilft Ihnen dabei, Ihre Ressourcen sicher gemeinsam zu nutzen, AWS-Konten um den betrieblichen Aufwand zu reduzieren und für Transparenz und Überprüfbarkeit zu sorgen. Mit können Unternehmen einschränken AWS RAM, welche AWS Ressourcen mit anderen AWS-Konten innerhalb ihrer Organisation oder mit Konten von Drittanbietern gemeinsam genutzt werden können. Weitere Informationen finden Sie unter Gemeinsam nutzbare AWS Ressourcen. Im Netzwerkkonto können Sie VPC-Subnetze und Transit-Gateway-Verbindungen gemeinsam nutzen AWS RAM . Wenn Sie AWS RAM eine Datenebenenverbindung mit einer anderen teilen, sollten Sie in Erwägung ziehen AWS-Konto, Prozesse einzurichten, um zu überprüfen, ob die Verbindungen hergestellt und vorab genehmigt wurden. AWS-Regionen

Neben der gemeinsamen Nutzung VPCs und Transit-Gateway-Verbindungen AWS RAM können auch Ressourcen gemeinsam genutzt werden, die keine ressourcenbasierten IAM-Richtlinien unterstützen. Für einen Workload, der in der Organisationseinheit „Persönliche Daten“ gehostet wird, können Sie AWS RAM damit auf persönliche Daten zugreifen, die sich in einer separaten Organisationseinheit befinden. AWS-Konto Weitere Informationen finden Sie AWS Resource Access Manager im Abschnitt Persönliche Daten OU — PD-Anwendungskonto.

AWS Transit Gateway

Wenn Sie AWS Ressourcen zur Erfassung, Speicherung oder Verarbeitung personenbezogener Daten gemäß den Anforderungen Ihres Unternehmens einsetzen möchten und über AWS-Regionen die entsprechenden technischen Sicherheitsvorkehrungen verfügen, sollten Sie die Implementierung von Schutzmaßnahmen in Betracht ziehen, um unbefugte grenzüberschreitende Datenflüsse auf der Kontroll- und Datenebene zu verhindern. Auf der Kontrollebene können Sie die Nutzung von Regionen und damit den regionsübergreifenden Datenfluss mithilfe von IAM- und Dienststeuerungsrichtlinien einschränken.

Es gibt mehrere Optionen für die Steuerung regionsübergreifender Datenflüsse auf der Datenebene. Sie können beispielsweise Routentabellen, VPC-Peering und AWS Transit Gateway Anlagen verwenden. AWS Transit Gatewayist ein zentraler Hub, der virtuelle private Clouds (VPCs) und lokale Netzwerke verbindet. Als Teil Ihrer größeren AWS-Landezone können Sie die verschiedenen Arten berücksichtigen, wie Daten übertragen werden können AWS-Regionen, z. B. über Internet-Gateways, durch direktes VPC-to-VPC Peering und durch regionsübergreifendes Peering mit. AWS Transit Gateway Sie können beispielsweise Folgendes tun in: AWS Transit Gateway

-

Vergewissern Sie sich, dass die Ost-West- und Nord-Süd-Verbindungen zwischen Ihrer Umgebung VPCs und den lokalen Umgebungen Ihren Datenschutzanforderungen entsprechen.

-

Konfigurieren Sie die VPC-Einstellungen gemäß Ihren Datenschutzanforderungen.

-

Verwenden Sie eine Service-Kontrollrichtlinie in AWS Organizations - und IAM-Richtlinien, um Änderungen an Ihren Konfigurationen AWS Transit Gateway und an Ihrer Amazon Virtual Private Cloud (Amazon VPC) -Konfiguration zu verhindern. Ein Beispiel für eine Service-Kontrollrichtlinie finden Sie Änderungen an VPC-Konfigurationen einschränken in diesem Handbuch.

AWS WAF

Um die unbeabsichtigte Offenlegung personenbezogener Daten zu verhindern, können Sie einen defense-in-depth Ansatz für Ihre Webanwendungen verwenden. Sie können Eingabevalidierung und Ratenbegrenzung in Ihre Anwendung integrieren, AWS WAF können aber auch als weitere Verteidigungslinie dienen. AWS WAFist eine Firewall für Webanwendungen, mit der Sie HTTP- und HTTPS-Anfragen überwachen können, die an Ihre geschützten Webanwendungsressourcen weitergeleitet werden. Weitere Informationen zur Verwendung dieses Dienstes in einem Sicherheitskontext finden Sie in der AWS Sicherheitsreferenzarchitektur.

Mit AWS WAF können Sie Regeln definieren und bereitstellen, die nach bestimmten Kriterien suchen. Die folgenden Aktivitäten können mit der unbeabsichtigten Offenlegung personenbezogener Daten verbunden sein:

-

Datenverkehr von unbekannten oder bösartigen IP-Adressen oder geografischen Standorten

-

Die 10 häufigsten Angriffe des Open Worldwide Application Security Project (OWASP), darunter Angriffe

im Zusammenhang mit Exfiltration wie SQL-Injection -

Hohe Anforderungsraten

-

Allgemeiner Bot-Verkehr

-

Inhaltsschaber

Sie können AWS WAF Regelgruppen bereitstellen, die von AWS verwaltet werden. Einige verwaltete Regelgruppen für AWS WAF können verwendet werden, um Bedrohungen für den Datenschutz und persönliche Daten zu erkennen, zum Beispiel:

-

SQL-Datenbank — Diese Regelgruppe enthält Regeln zum Blockieren von Anforderungsmustern, die mit der Ausnutzung von SQL-Datenbanken wie SQL-Injection-Angriffen in Verbindung stehen. Ziehen Sie diese Regelgruppe in Betracht, wenn Ihre Anwendung eine Schnittstelle zu einer SQL-Datenbank hat.

-

Bekannte fehlerhafte Eingaben — Diese Regelgruppe enthält Regeln zum Blockieren von Anforderungsmustern, die bekanntermaßen ungültig sind und im Zusammenhang mit der Ausnutzung oder Entdeckung von Sicherheitslücken stehen.

-

Bot-Kontrolle — Diese Regelgruppe enthält Regeln zur Verwaltung von Anfragen von Bots, die überschüssige Ressourcen verbrauchen, Geschäftskennzahlen verfälschen, Ausfallzeiten verursachen und böswillige Aktivitäten ausführen können.

-

Verhinderung von Kontoübernahmen (ATP) — Diese Regelgruppe enthält Regeln, die böswillige Kontoübernahmeversuche verhindern sollen. Diese Regelgruppe untersucht die Anmeldeversuche, die an den Anmeldeendpunkt Ihrer Anwendung gesendet werden.