Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Security OU — Konto für Sicherheitstools

Wir würden uns freuen, von Ihnen zu hören. Bitte geben Sie Feedback zur AWS PRA, indem Sie an einer kurzen Umfrage teilnehmen |

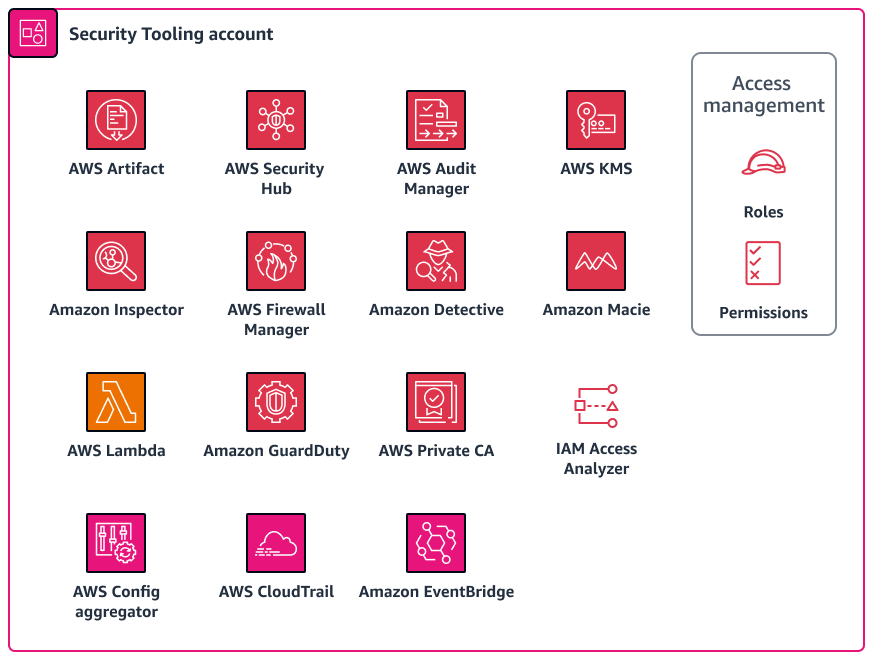

Das Security Tooling-Konto ist für den Betrieb grundlegender Sicherheits- und Datenschutzdienste, die Überwachung AWS-Konten und Automatisierung von Sicherheits- und Datenschutzwarnungen und -reaktionen vorgesehen. Weitere Informationen zu diesem Konto finden Sie in der AWS Security Reference Architecture (SRA).AWS Das folgende Diagramm zeigt die AWS Sicherheits- und Datenschutzdienste, die im Security Tooling-Konto konfiguriert sind.

Dieser Abschnitt enthält detailliertere Informationen zu den folgenden Funktionen in diesem Konto:

AWS CloudTrail

AWS CloudTrailhilft Ihnen bei der Prüfung der gesamten API-Aktivität in Ihrem AWS-Konto. Wenn Sie alle AWS-Konten Daten aktivieren CloudTrail , AWS-Regionen die personenbezogene Daten speichern, verarbeiten oder übertragen, können Sie die Verwendung und Offenlegung dieser Daten nachverfolgen. Die AWS Security Reference Architecture empfiehlt, einen Organization Trail zu aktivieren. Dabei handelt es sich um einen einzelnen Trail, der alle Ereignisse für alle Konten in der Organisation protokolliert. Wenn Sie diesen Organisationspfad aktivieren, werden die Protokolldaten mehrerer Regionen jedoch in einem einzigen Amazon Simple Storage Service (Amazon S3) -Bucket im Log Archive-Konto zusammengefasst. Bei Konten, die personenbezogene Daten verarbeiten, kann dies einige zusätzliche Designüberlegungen mit sich bringen. Protokolldatensätze können einige Verweise auf personenbezogene Daten enthalten. Um Ihre Anforderungen an die Datenresidenz und die Datenübertragung zu erfüllen, müssen Sie möglicherweise überdenken, regionsübergreifende Protokolldaten in einer einzigen Region zu aggregieren, in der sich der S3-Bucket befindet. Ihr Unternehmen könnte erwägen, welche regionalen Workloads in den Organisations-Trail aufgenommen oder davon ausgeschlossen werden sollten. Für Workloads, die Sie aus dem Organisations-Trail ausschließen möchten, könnten Sie erwägen, einen regionsspezifischen Trail zu konfigurieren, der personenbezogene Daten maskiert. Weitere Informationen zum Maskieren personenbezogener Daten finden Sie im Amazon Data Firehose Abschnitt dieses Handbuchs. Letztlich verfügt Ihr Unternehmen möglicherweise über eine Kombination aus Organisationsdaten und regionalen Protokollen, die in einem zentralen Log Archive-Konto zusammengefasst werden.

Weitere Informationen zur Konfiguration eines Trails für einzelne Regionen finden Sie in den Anweisungen zur Verwendung von AWS Command Line Interface (AWS CLI) oder der Konsole. Wenn Sie den Organization Trail erstellen, können Sie eine Opt-in-Einstellung in verwenden AWS Control Tower, oder Sie können den Trail direkt in der CloudTrail Konsole erstellen.

Weitere Informationen zum Gesamtansatz und zur Verwaltung der Zentralisierung von Protokollen und Datenübertragungsanforderungen finden Sie im Zentralisierter Protokollspeicher Abschnitt dieses Handbuchs. Für welche Konfiguration Sie sich auch entscheiden, je nach SRA sollten Sie die Trailverwaltung im Security Tooling-Konto vom Protokollspeicher im Log Archive-Konto trennen. AWS Dieses Design hilft Ihnen bei der Erstellung von Zugriffsrichtlinien mit den geringsten Rechten für diejenigen, die Protokolle verwalten müssen, und für diejenigen, die die Protokolldaten verwenden müssen.

AWS Config

AWS Configbietet einen detaillierten Überblick über die Ressourcen in Ihrem AWS-Konto und deren Konfiguration. Es hilft Ihnen zu erkennen, wie Ressourcen zueinander in Beziehung stehen und wie sich ihre Konfigurationen im Laufe der Zeit geändert haben. Weitere Informationen zur Verwendung dieses Dienstes in einem Sicherheitskontext finden Sie in der AWS Sicherheitsreferenzarchitektur.

In AWS Config können Sie Conformance Packs bereitstellen, bei denen es sich um AWS Config Regelwerke und Abhilfemaßnahmen handelt. Conformance Packs bieten ein Allzweck-Framework, das darauf ausgelegt ist, mithilfe verwalteter oder benutzerdefinierter Regeln Kontrollen im Hinblick auf Datenschutz, Sicherheit, Betrieb und Kostenoptimierung zu ermöglichen. AWS Config Sie können dieses Tool als Teil einer größeren Reihe von Automatisierungstools verwenden, um zu verfolgen, ob Ihre AWS Ressourcenkonfigurationen Ihren eigenen Control-Framework-Anforderungen entsprechen.

Das Konformitätspaket Operational Best Practices for NIST Privacy Framework v1.0 ist auf eine Reihe von datenschutzbezogenen Kontrollen im NIST Privacy Framework abgestimmt. Jede AWS Config Regel gilt für einen bestimmten AWS Ressourcentyp und bezieht sich auf eine oder mehrere NIST Privacy Framework-Kontrollen. Sie können dieses Konformitätspaket verwenden, um die kontinuierliche Einhaltung der Datenschutzbestimmungen für alle Ressourcen in Ihren Konten nachzuverfolgen. Im Folgenden sind einige der Regeln aufgeführt, die in diesem Konformitätspaket enthalten sind:

-

no-unrestricted-route-to-igw— Diese Regel trägt dazu bei, Datenexfiltration auf der Datenebene zu verhindern, indem sie die VPC-Routentabellen kontinuierlich auf Standard0.0.0.0/0- oder::/0Ausgangsrouten zu einem Internet-Gateway überwacht. Auf diese Weise können Sie einschränken, wohin internetgebundener Datenverkehr gesendet werden kann, insbesondere wenn es CIDR-Bereiche gibt, von denen bekannt ist, dass sie bösartig sind. -

encrypted-volumes— Diese Regel prüft, ob Amazon Elastic Block Store (Amazon EBS) -Volumes, die an Amazon Elastic Compute Cloud (Amazon EC2) -Instances angehängt sind, verschlüsselt sind. Wenn Ihr Unternehmen spezifische Kontrollanforderungen hat, die sich auf die Verwendung von AWS Key Management Service (AWS KMS) -Schlüsseln zum Schutz personenbezogener Daten beziehen, können Sie einen bestimmten Schlüssel IDs als Teil der Regel angeben, um zu überprüfen, ob die Volumes mit einem bestimmten AWS KMS Schlüssel verschlüsselt sind. -

restricted-common-ports— Diese Regel prüft, ob EC2 Amazon-Sicherheitsgruppen uneingeschränkten TCP-Verkehr zu bestimmten Ports zulassen. Sicherheitsgruppen können Ihnen bei der Verwaltung des Netzwerkzugriffs helfen, indem sie eine statusabhängige Filterung des ein- und ausgehenden Netzwerkverkehrs zu Ressourcen bereitstellen. AWS Durch das Blockieren von eingehendem Datenverkehr0.0.0.0/0zu gemeinsamen Ports wie TCP 3389 und TCP 21 auf Ihren Ressourcen können Sie den Fernzugriff einschränken.

AWS Config kann sowohl für proaktive als auch für reaktive Konformitätsprüfungen Ihrer AWS

Ressourcen verwendet werden. Zusätzlich zur Berücksichtigung der in den Konformitätspaketen enthaltenen Regeln können Sie diese Regeln sowohl im detektiven als auch im proaktiven Bewertungsmodus verwenden. Auf diese Weise können Datenschutzprüfungen zu einem früheren Zeitpunkt im Softwareentwicklungszyklus implementiert werden, da die Anwendungsentwickler damit beginnen können, Prüfungen vor der Bereitstellung zu integrieren. Sie können beispielsweise Hooks in ihre AWS CloudFormation Vorlagen aufnehmen, die die deklarierte Ressource in der Vorlage anhand aller datenschutzrelevanten AWS Config Regeln überprüfen, für die der proaktive Modus aktiviert ist. Weitere Informationen finden Sie unter AWS Config Rules Now Support Proactive Compliance

Amazon GuardDuty

AWS bietet mehrere Dienste an, die zum Speichern oder Verarbeiten personenbezogener Daten verwendet werden können, wie Amazon S3, Amazon Relational Database Service (Amazon RDS) oder Amazon EC2 with Kubernetes. Amazon GuardDuty kombiniert intelligente Transparenz mit kontinuierlicher Überwachung, um Indikatoren zu erkennen, die auf eine unbeabsichtigte Offenlegung personenbezogener Daten zurückzuführen sein könnten. Weitere Informationen darüber, wie dieser Service in einem Sicherheitskontext verwendet wird, finden Sie in der AWS Sicherheitsreferenzarchitektur.

Mit GuardDuty können Sie potenziell böswillige, datenschutzrelevante Aktivitäten während des gesamten Lebenszyklus eines Angriffs identifizieren. GuardDuty Kann Sie beispielsweise vor Verbindungen zu Websites auf der schwarzen Liste, ungewöhnlichem Netzwerkportverkehr oder -volumen, DNS-Exfiltration, unerwarteten EC2 Instance-Starts und ungewöhnlichen ISP-Anrufern warnen. Sie können auch so konfigurieren GuardDuty , dass Benachrichtigungen für vertrauenswürdige IP-Adressen aus Ihren eigenen Listen für vertrauenswürdige IP-Adressen sowie Warnungen vor bekannten bösartigen IP-Adressen aus Ihren eigenen Bedrohungslisten deaktiviert werden.

Wie in der AWS SRA empfohlen, können Sie die Option GuardDuty für alle Benutzer AWS-Konten in Ihrer Organisation aktivieren und das Security Tooling-Konto als GuardDuty delegierter Administrator konfigurieren. GuardDutyfasst Ergebnisse aus dem gesamten Unternehmen in diesem einzigen Konto zusammen. Weitere Informationen finden Sie unter GuardDuty Konten verwalten mit AWS Organizations. Sie können auch in Betracht ziehen, alle datenschutzrelevanten Akteure in den Prozess der Reaktion auf Vorfälle zu identifizieren, von der Erkennung und Analyse bis hin zur Eindämmung und Beseitigung, und sie in alle Vorfälle einzubeziehen, bei denen es zu Datenexfiltration kommen könnte.

IAM Access Analyzer

Viele Kunden möchten stets die Gewissheit haben, dass personenbezogene Daten auf angemessene Weise an vorab zugelassene und vorgesehene Drittanbieter weitergegeben werden und an keine anderen Stellen. Bei einem Datenperimeter

Mit AWS Identity and Access Management Access Analyzer (IAM Access Analyzer) können Unternehmen eine AWS-Konto Vertrauenszone definieren und Warnmeldungen für Verstöße gegen diese Vertrauenszone konfigurieren. IAM Access Analyzer analysiert IAM-Richtlinien, um unbeabsichtigte öffentliche oder kontoübergreifende Zugriffe auf potenziell sensible Ressourcen zu identifizieren und zu beheben. IAM Access Analyzer verwendet mathematische Logik und Inferenz, um umfassende Ergebnisse für Ressourcen zu generieren, auf die von außerhalb zugegriffen werden kann. AWS-Konto Und um auf allzu freizügige IAM-Richtlinien zu reagieren und diese zu korrigieren, können Sie IAM Access Analyzer verwenden, um bestehende Richtlinien anhand von IAM-Best-Practices zu überprüfen und Vorschläge zu unterbreiten. IAM Access Analyzer kann eine IAM-Richtlinie mit den geringsten Rechten generieren, die auf der vorherigen Zugriffsaktivität eines IAM-Prinzipals basiert. Es analysiert CloudTrail Protokolle und generiert eine Richtlinie, die nur die Berechtigungen gewährt, die für die weitere Ausführung dieser Aufgaben erforderlich sind.

Weitere Informationen zur Verwendung von IAM Access Analyzer in einem Sicherheitskontext finden Sie in der AWS Sicherheitsreferenzarchitektur.

Amazon Macie

Amazon Macie ist ein Service, der maschinelles Lernen und Musterabgleich nutzt, um sensible Daten zu erkennen, Einblicke in Datensicherheitsrisiken bietet und Sie dabei unterstützt, den Schutz vor diesen Risiken zu automatisieren. Macie generiert Ergebnisse, wenn es potenzielle Richtlinienverstöße oder Probleme mit der Sicherheit oder dem Datenschutz Ihrer Amazon S3 S3-Buckets feststellt. Macie ist ein weiteres Tool, mit dem Unternehmen Automatisierung implementieren können, um die Einhaltung von Vorschriften zu unterstützen. Weitere Informationen zur Verwendung dieses Dienstes in einem Sicherheitskontext finden Sie in der AWS Sicherheitsreferenzarchitektur.

Macie kann eine große und ständig wachsende Liste vertraulicher Datentypen erkennen, darunter personenbezogene Daten (PII) wie Namen, Adressen und andere identifizierbare Attribute. Sie können sogar benutzerdefinierte Datenkennungen erstellen, um Erkennungskriterien zu definieren, die der Definition Ihrer Organisation von personenbezogenen Daten entsprechen.

Da Ihr Unternehmen präventive Kontrollen für Ihre Amazon S3 S3-Buckets festlegt, die personenbezogene Daten enthalten, können Sie Macie als Überprüfungsmechanismus verwenden, um kontinuierlich zu überprüfen, wo sich Ihre personenbezogenen Daten befinden und wie sie geschützt sind. Aktivieren Sie zunächst Macie und konfigurieren Sie die automatische Erkennung sensibler Daten. Macie analysiert kontinuierlich Objekte in all Ihren S3-Buckets, kontenübergreifend und. AWS-Regionen Macie generiert und verwaltet eine interaktive Heatmap, die zeigt, wo sich persönliche Daten befinden. Die automatische Erkennungsfunktion für sensible Daten wurde entwickelt, um Kosten zu senken und die Notwendigkeit der manuellen Konfiguration von Discovery-Jobs zu minimieren. Sie können auf der automatischen Erkennungsfunktion vertraulicher Daten aufbauen und Macie verwenden, um automatisch neue Buckets oder neue Daten in vorhandenen Buckets zu erkennen und die Daten dann anhand der zugewiesenen Datenklassifizierungs-Tags zu validieren. Konfigurieren Sie diese Architektur so, dass die entsprechenden Entwicklungs- und Datenschutzteams rechtzeitig über falsch klassifizierte oder nicht klassifizierte Buckets informiert werden.

Sie können Macie für jedes Konto in Ihrer Organisation aktivieren, indem Sie AWS Organizations Weitere Informationen finden Sie unter Integration und Konfiguration einer Organisation in Amazon Macie.