Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Subnetze für Ihre VPC

Ein Subnetz ist ein Bereich an IP-Adressen in Ihrer VPC. Sie können AWS Ressourcen, z. B. EC2 Instanzen, in bestimmten Subnetzen erstellen.

Inhalt

Subnetze-Grundlagen

Jedes Subnetz muss sich vollständig innerhalb einer Availability Zone befinden und darf nicht mehrere Zonen umfassen. Indem Sie AWS Ressourcen in separaten Availability Zones starten, können Sie Ihre Anwendungen vor dem Ausfall einer einzelnen Availability Zone schützen.

Subnetz-IP-Adressbereiche

Wenn Sie ein Subnetz erstellen, geben Sie je nach Konfiguration der VPC seine IP-Adressen an:

-

IPv4 nur — Das Subnetz hat einen IPv4 CIDR-Block, aber keinen IPv6 CIDR-Block. Ressourcen in einem IPv4 Nur-Only-Subnetz müssen über kommunizieren. IPv4

-

Dual-Stack — Das Subnetz hat sowohl einen IPv4 CIDR-Block als auch einen CIDR-Block. IPv6 Die VPC muss sowohl einen IPv4 CIDR-Block als auch einen CIDR-Block haben. IPv6 Ressourcen in einem Dual-Stack-Subnetz können über und kommunizieren. IPv4 IPv6

-

IPv6 nur — Das Subnetz hat einen IPv6 CIDR-Block, aber keinen CIDR-Block. IPv4 Die VPC muss über einen IPv6 CIDR-Block verfügen. Ressourcen in einem IPv6 Nur-Only-Subnetz müssen über kommunizieren. IPv6

Anmerkung

Ressourcen in Subnetzen, die IPv6 nur in Subnetzen verfügbar sind, werden verbindungslokale Adressen aus dem IPv4 CIDR-Block zugewiesen. 169.254.0.0/16 Diese Adressen werden für die Kommunikation mit Services verwendet, die nur in der VPC verfügbar sind. Beispiele finden Sie unter Link-Local-Adressen im EC2 Amazon-Benutzerhandbuch.

Weitere Informationen finden Sie unter IP-Adressierung für Ihre VPCs und Subnetze.

Subnetz-Typen

Der Subnetztyp hängt davon ab, wie Sie das Routing für Ihre Subnetze konfigurieren. Zum Beispiel:

-

Öffentliches Subnetz – Das Subnetz hat eine direkte Route zu einem Internet-Gateway. Ressourcen in einem öffentlichen Subnetz können auf das öffentliche Internet zugreifen.

-

Privates Subnetz – Das Subnetz hat keine Weiterleitung an das Internet-Gateway. Ressourcen in einem privaten Subnetz benötigen ein NAT-Gerät, um auf das öffentliche Internet zuzugreifen.

-

Reines VPN-Subnetz — Das Subnetz hat eine Route zu einer Site-to-Site VPN-Verbindung über ein virtuelles privates Gateway. Das Subnetz verfügt über keine Route zu einem Internet-Gateway.

-

Isoliertes Subnetz – Das Subnetz weist keine Routen zu Zielen außerhalb der VPC auf. Ressourcen in einem isolierten Subnetz können nur auf andere Ressourcen in derselben VPC zugreifen bzw. sind nur für diese zugänglich.

-

EVS-Subnetz — Dieser Subnetztyp wird mit Amazon EVS erstellt. Weitere Informationen finden Sie unter VLAN-Subnetz im Amazon EVS-Benutzerhandbuch.

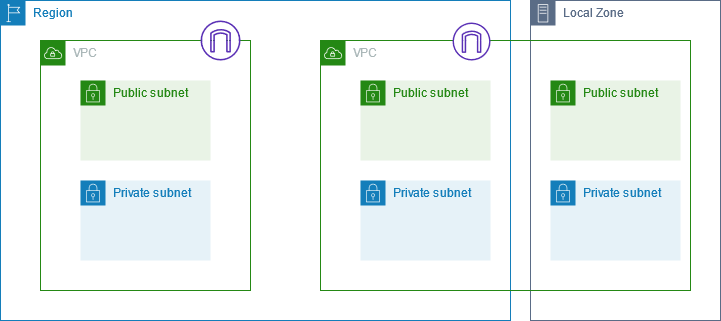

Subnetzdiagramm

Das folgende Diagramm zeigt eine VPC mit Subnetzen in zwei Availability Zones und einem Internet-Gateway Jede Availability Zone hat ein öffentliches Subnetz und ein privates Subnetz.

Diagramme, die Subnetze in Local Zones und Wellenlängenzonen zeigen, finden Sie unter Funktionsweise von AWS Local Zones und AWS Wavelength Funktionsweise.

Subnetz-Routing

Jedem Subnetz muss eine Routing-Tabelle zugeordnet werden, die die zulässigen Routen für den ausgehenden Datenverkehr des Subnetzes angibt. Jedem Subnetz, das Sie erstellen, wird automatisch eine Haupt-Routing-Tabelle für die VPC zugeordnet. Sie können die Zuordnung und die Inhalte der Haupt-Routing-Tabelle ändern. Weitere Informationen finden Sie unter Konfigurieren von Routing-Tabellen.

Subnetz-Einstellungen

Alle Subnetze verfügen über ein veränderbares Attribut, das bestimmt, ob einer in diesem Subnetz erstellten Netzwerkschnittstelle eine öffentliche IPv4 Adresse und gegebenenfalls eine Adresse zugewiesen wird. IPv6 Dazu gehört die primäre Netzwerkschnittstelle (z. B. eth0), die für eine Instance erstellt wird, wenn Sie eine Instance in diesem Subnetz starten. Unabhängig vom Subnetzattribut können Sie diese Einstellung während des Starts einer bestimmten Instance immer noch überschreiben.

Nach Erstellung eines Subnetzes können Sie die folgenden Einstellungen für das Subnetz ändern:

IP-Einstellungen automatisch zuweisen: Ermöglicht es Ihnen, die IP-Einstellungen für die automatische Zuweisung so zu konfigurieren, dass automatisch eine öffentliche IPv6 Adresse IPv4 oder Adresse für eine neue Netzwerkschnittstelle in diesem Subnetz angefordert wird.

Einstellungen für ressourcenbasierte Namen (RBN): Ermöglicht es Ihnen, den Hostnamentyp für EC2 Instances in diesem Subnetz anzugeben und zu konfigurieren, wie DNS-A- und AAAA-Datensatzabfragen behandelt werden. Weitere Informationen finden Sie unter Hostnamentypen für EC2 Amazon-Instances im EC2 Amazon-Benutzerhandbuch.

Subnetzsicherheit

Um Ihre AWS Ressourcen zu schützen, empfehlen wir Ihnen, private Subnetze zu verwenden. Verwenden Sie einen Bastion-Host oder ein NAT-Gerät, um Internetzugriff auf Ressourcen wie EC2 Instances in einem privaten Subnetz bereitzustellen.

AWS bietet Funktionen, mit denen Sie die Sicherheit der Ressourcen in Ihrer VPC erhöhen können. Sicherheitsgruppen ermöglichen eingehenden und ausgehenden Datenverkehr für zugehörige Ressourcen, wie z. B. Instances. EC2 Das Netzwerk ACLs erlaubt oder verweigert eingehenden und ausgehenden Datenverkehr auf Subnetzebene. In den meisten Fällen können Sicherheitsgruppen Ihre Anforderungen erfüllen. Sie können jedoch das Netzwerk verwenden, ACLs wenn Sie eine zusätzliche Sicherheitsebene wünschen. Weitere Informationen finden Sie unter Vergleichen Sie Sicherheitsgruppen und Netzwerk ACLs.

Jedes Subnetz in Ihrer VPC muss bewusst mit einer Netzwerk-ACL verknüpft werden. Jedem Subnetz, das Sie erstellen, wird automatisch die standardmäßige Netzwerk-ACL der VPC zugeordnet. Die Standard-Netzwerk-ACL lässt den gesamten ein- und ausgehenden Datenverkehr zu. Sie können die Standard-Netzwerk-ACL aktualisieren oder ein benutzerdefiniertes Netzwerk erstellen ACLs und es Ihren Subnetzen zuordnen. Weitere Informationen finden Sie unter Steuerung des Datenverkehrs in Subnetzen mithilfe von Zugriffskontrolllisten für Netzwerke.

Sie können auf Ihrer VPC oder Ihrem Subnetz ein Flow-Protokoll erstellen, um den Datenverkehr, der zu und von den Netzwerkschnittstellen in Ihrer VPC oder Ihrem Subnetz fließt, zu erfassen. Sie können Flow-Protokolle auch für individuelle Netzwerkschnittstellen erstellen. Weitere Informationen finden Sie unter Protokollieren von IP-Datenverkehr mit VPC Flow Logs.