Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Aktivieren Sie den Internetzugang für eine VPC mithilfe eines Internet-Gateways

Ein Internet-Gateway ist eine horizontal skalierte, redundante und hochverfügbare VPC-Komponente, die die Kommunikation zwischen Ihrer VPC und dem Internet ermöglicht. Es unterstützt IPv4 und IPv6 Datenverkehr. Es verursacht keine Verfügbarkeitsrisiken oder Bandbreitenbeschränkungen für den Netzwerkverkehr.

Ein Internet-Gateway ermöglicht es Ressourcen in Ihren öffentlichen Subnetzen (z. B. EC2 Instances), eine Verbindung zum Internet herzustellen, wenn die Ressource über eine öffentliche IPv4 Adresse oder eine IPv6 Adresse verfügt. In ähnlicher Weise können Ressourcen im Internet mithilfe der öffentlichen IPv4 Adresse oder IPv6 Adresse eine Verbindung zu Ressourcen in Ihrem Subnetz herstellen. Ein Internet-Gateway ermöglicht es Ihnen beispielsweise, AWS über Ihren lokalen Computer eine Verbindung zu einer EC2 Instanz herzustellen.

Ein Internet-Gateway bietet in Ihren VPC-Routing-Tabellen ein Ziel für über das Internet routingfähigen Datenverkehr. Bei der Kommunikation führt das Internet-Gateway auch eine Netzwerkadressübersetzung (Network Address Translation, NAT) durch. IPv4 Weitere Informationen finden Sie unter IP-Adressen und NAT.

Preisgestaltung

Für ein Internet-Gateway fallen keine Gebühren an, aber für EC2 Instanzen, die Internet-Gateways verwenden, fallen Gebühren für die Datenübertragung an. Weitere Informationen finden Sie unter Amazon EC2 On-Demand-Preise

Inhalt

Grundlagen des Internet-Gateways

Um ein Internet-Gateway zu verwenden, müssen Sie es an eine VPC anhängen und das Routing konfigurieren.

Weiterleitungskonfiguration

Ist ein Subnetz einer Routing-Tabelle zugewiesen, die über eine Route zu einem Internet-Gateway verfügt, wird es als öffentliches Subnetz bezeichnet. Wenn ein Subnetz einer Routing-Tabelle zugeordnet ist, die über keine Route zu einem Internet-Gateway verfügt, wird es als privates Subnetzbezeichnet.

In der Routing-Tabelle Ihres öffentlichen Subnetzes können Sie eine Route für das Internet-Gateway zu allen Zielen angeben, die der Routentabelle nicht explizit bekannt sind (0.0.0.0/0 für IPv4 oder: :/0 für). IPv6 Alternativ können Sie die Route auf einen engeren Bereich von IP-Adressen beschränken, z. B. auf die öffentlichen IPv4 Adressen der öffentlichen Endpunkte Ihres Unternehmens außerhalb oder auf die Elastic IP-Adressen anderer EC2 Amazon-Instances außerhalb Ihrer VPC. AWS

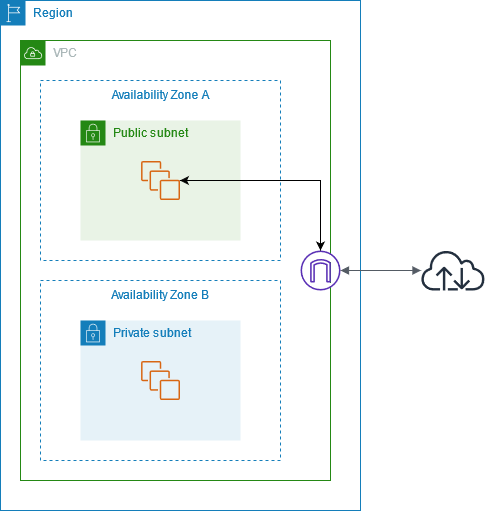

Diagramm des Internet-Gateways

In der folgenden Abbildung ist das Subnetz in der Availability Zone A ein öffentliches Subnetz, da die Routing-Tabelle eine Route enthält, über die der gesamte IPv4 Internetverkehr an das Internet-Gateway gesendet wird. Die Instances im öffentlichen Subnetz müssen öffentliche IP-Adressen oder elastische IP-Adressen haben, um die Kommunikation mit dem Internet über das Internet-Gateway zu ermöglichen. Zum Vergleich ist das Subnetz in Availability Zone B ein privates Subnetz, da seine Routing-Tabelle keine Route zum Internet-Gateway hat. Da es keine Route zum Internet-Gateway gibt, können Instances im privaten Subnetz nicht mit dem Internet kommunizieren, selbst wenn sie über öffentliche IP-Adressen verfügen.

IP-Adressen und NAT

Um die Kommunikation über das Internet für zu ermöglichen IPv4, muss Ihre Instance eine öffentliche IPv4 Adresse haben. Sie können entweder Ihre VPC so konfigurieren, dass Ihren Instances automatisch öffentliche IPv4 Adressen zugewiesen werden, oder Sie können Ihren Instances Elastic IP-Adressen zuweisen. Ihre Instance ist nur mit dem privaten (internen) IP-Adressraum kompatibel, der innerhalb der VPC und dem Subnetz definiert ist. Das Internet-Gateway stellt das one-to-one NAT logischerweise im Namen Ihrer Instance bereit. Wenn also Traffic Ihr VPC-Subnetz verlässt und ins Internet geht, wird das Antwortadressfeld auf die öffentliche IPv4 Adresse oder Elastic IP-Adresse Ihrer Instance gesetzt und nicht auf deren private IP-Adresse. Umgekehrt wird die Zieladresse von Traffic, der für die öffentliche IPv4 Adresse oder Elastic IP-Adresse Ihrer Instance bestimmt ist, in die private IPv4 Adresse der Instance übersetzt, bevor der Traffic an die VPC übermittelt wird.

Um die Kommunikation über das Internet für zu ermöglichen IPv6, müssen Ihre VPC und Ihr Subnetz über einen zugehörigen IPv6 CIDR-Block verfügen, und Ihrer Instance muss eine IPv6 Adresse aus dem Bereich des Subnetzes zugewiesen werden. IPv6 Adressen sind weltweit einzigartig und daher standardmäßig öffentlich.

Internetzugang standardmäßig und nicht standardmäßig VPCs

Die folgende Tabelle gibt einen Überblick darüber, ob Ihre VPC automatisch mit den Komponenten ausgestattet ist, die für den Internetzugang über IPv4 oder IPv6 erforderlich sind.

| Komponente | Standard-VPC | Nicht standardmäßige VPC |

|---|---|---|

| Internet-Gateway | Ja | Nein |

| Routentabelle mit Route zum Internet-Gateway für den IPv4 Verkehr (0.0.0.0/0) | Ja | Nein |

| Routentabelle mit Route zum Internet-Gateway für den IPv6 Verkehr (:: /0) | Nein | Nein |

| Öffentliche IPv4 Adresse, die der im Subnetz gestarteten Instanz automatisch zugewiesen wird | Ja (standardmäßiges Subnetz) | Nein (nicht standardmäßiges Subnetz) |

| IPv6 Adresse, die automatisch der im Subnetz gestarteten Instance zugewiesen wird | Nein (standardmäßiges Subnetz) | Nein (nicht standardmäßiges Subnetz) |