Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel: VPC für eine Testumgebung

Dieses Beispiel zeigt, wie Sie eine VPC erstellen, die Sie als Entwicklungs- oder Testumgebung verwenden können. Da diese VPC nicht für den Einsatz in der Produktion vorgesehen ist, müssen Sie die Server nicht in mehreren Availability Zones bereitstellen. Der geringeren Kosten und der Einfachheit halber können Sie die Server stattdessen in einer einzigen Availability Zone bereitstellen.

Inhalt

Übersicht

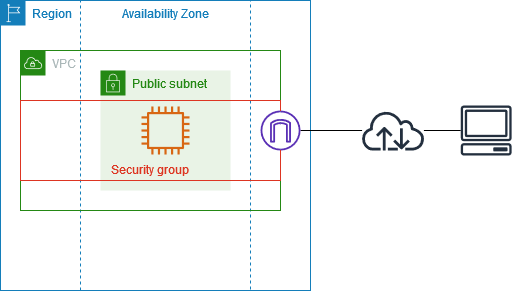

Das folgende Diagramm bietet einen Überblick über die in diesem Beispiel enthaltenen Ressourcen. Die VPC verfügt über ein öffentliches Subnetz in einer einzelnen Availability Zone und ein Internet-Gateway. Der Server ist eine EC2 Instanz, die im öffentlichen Subnetz läuft. Die Sicherheitsgruppe für die Instance erlaubt SSH-Verkehr von Ihrem eigenen Computer sowie jeglichen anderen Datenverkehr, der speziell für Ihre Entwicklungs- oder Testaktivitäten erforderlich ist.

Routing

Wenn Sie diese VPC über die Amazon-VPC-Konsole erstellen, erstellen wir eine Routing-Tabelle für das öffentliche Subnetz mit lokalen Routen und Routen zum Internet-Gateway. Das Folgende ist ein Beispiel für die Routentabelle mit Routen für IPv4 sowohl IPv6 als auch. Wenn Sie anstelle eines IPv4 Dual-Stack-Subnetzes ein Nur-Only-Subnetz erstellen, enthält Ihre Routing-Tabelle nur die Routen. IPv4

| Bestimmungsort | Ziel |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

Lokal |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Sicherheit

Für diese Beispielkonfiguration müssen Sie eine Sicherheitsgruppe für Ihre Instance erstellen, die den von Ihrer Anwendung benötigten Datenverkehr ermöglicht. Beispielsweise müssen Sie u. U. eine Regel hinzufügen, die SSH-Verkehr von Ihrem Computer oder HTTP-Verkehr aus Ihrem Netzwerk zulässt.

Im Folgenden finden Sie Beispielregeln für eingehende Nachrichten für eine Sicherheitsgruppe mit Regeln für sowohl als auch. IPv4 IPv6 Wenn Sie Subnetze vom Typ „ IPv4-only“ anstelle von Dual-Stack-Subnetzen erstellen, benötigen Sie nur die Regeln für. IPv4

| Quelle | Protocol (Protokoll) | Port-Bereich | Beschreibung |

|---|---|---|---|

| 0.0.0.0/0 | TCP | 80 | Ermöglicht eingehenden HTTP-Zugriff von allen Adressen IPv4 |

| ::/0 | TCP | 80 | Ermöglicht eingehenden HTTP-Zugriff von allen Adressen IPv6 |

| 0.0.0.0/0 | TCP | 443 | Ermöglicht eingehenden HTTPS-Zugriff von allen Adressen IPv4 |

| ::/0 | TCP | 443 | Ermöglicht eingehenden HTTPS-Zugriff von allen Adressen IPv6 |

Public IPv4 address range of your network |

TCP | 22 | (Optional) Ermöglicht eingehenden SSH-Zugriff von IPv4 IP-Adressen in Ihrem Netzwerk |

IPv6 address range of your network |

TCP | 22 | (Optional) Ermöglicht eingehenden SSH-Zugriff von IPv6 IP-Adressen in Ihrem Netzwerk |

Public IPv4 address range of your network |

TCP | 3389 | (Optional) Ermöglicht eingehenden RDP-Zugriff von IPv4 IP-Adressen in Ihrem Netzwerk |

IPv6 address range of your network |

TCP | 3389 | (Optional) Ermöglicht eingehenden RDP-Zugriff von IPv6 IP-Adressen in Ihrem Netzwerk |

1. Erstellen Sie die VPC

Verwenden Sie das folgende Verfahren, um eine VPC mit einem öffentlichen Subnetz in einer Availability Zone zu erstellen. Diese Konfiguration ist geeignet für eine Entwicklungs- oder Testumgebung.

So erstellen Sie die VPC

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie auf dem VPC-Dashboard VPC erstellen aus.

-

Wählen Sie unter Zu erstellende Ressourcen die Option VPC und mehr aus.

-

Konfigurieren Sie die VPC

-

Geben Sie unter Name tag auto-generation (Automatische Generierung des Namens-Tags) einen Namen für die VPC ein.

-

Für den IPv4 CIDR-Block können Sie den Standardvorschlag beibehalten oder alternativ den CIDR-Block eingeben, der für Ihre Anwendung oder Ihr Netzwerk erforderlich ist. Weitere Informationen finden Sie unter VPC-CIDR-Blöcke.

-

(Optional) Wenn Ihre Anwendung über IPv6 Adressen kommuniziert, wählen Sie IPv6 CIDR-Block, von Amazon bereitgestellter CIDR-Block. IPv6

-

-

Konfiguration der Subnetze

-

Wählen Sie für Anzahl der Availability Zones (AZs) 1 aus. Sie können die standardmäßige Availability Zone beibehalten oder alternativ die Option Anpassen erweitern AZs und eine Availability Zone auswählen.

-

Wählen Sie für Number of public subnets (Anzahl der öffentlichen Subnetze) 1 aus.

-

Wählen Sie für Anzahl der öffentlichen Subnetze (Number of private subnets) 0 aus.

-

Sie können die standardmäßigen CIDR-Blöcke für die Subnetze beibehalten oder alternativ CIDR-Blöcke des Subnetzes anpassen erweitern und einen CIDR-Block eingeben. Weitere Informationen finden Sie unter Subnetz-CIDR-Blöcke.

-

-

Behalten Sie für NAT-Gateways den Standardwert Keine bei.

-

Wählen Sie für VPC endpoints (VPC-Endpunkte) None (Keine) aus. Ein Gateway-VPC-Endpunkt für S3 wird nur für den Zugriff auf Amazon S3 von privaten Subnetzen aus verwendet.

-

Behalten Sie beide Optionen unter DNS-Optionen ausgewählt. Infolgedessen erhält Ihre Instance einen öffentlichen DNS-Hostnamen, der ihrer öffentlichen IP-Adresse entspricht.

-

Wählen Sie VPC erstellen aus.

2. Bereitstellen der Anwendung

Es gibt eine Vielzahl von Möglichkeiten, EC2 Instanzen bereitzustellen. Zum Beispiel:

Nachdem Sie eine EC2 Instanz bereitgestellt haben, können Sie eine Verbindung zu der Instanz herstellen, die Software installieren, die Sie für Ihre Anwendung benötigen, und dann ein Image für die future Verwendung erstellen. Weitere Informationen finden Sie unter Create an AMI im EC2 Amazon-Benutzerhandbuch. Alternativ können Sie EC2 Image Builder

3. Testen Sie Ihre Konfiguration

Nachdem Sie Ihre Anwendung bereitgestellt haben, können Sie sie testen. Wenn Sie keine Verbindung zu Ihrer EC2 Instance herstellen können oder wenn Ihre Anwendung den erwarteten Traffic nicht senden oder empfangen kann, können Sie Reachability Analyzer verwenden, um Ihnen bei der Fehlerbehebung zu helfen. Reachability Analyzer kann beispielsweise Konfigurationsprobleme mit Ihren Routing-Tabellen oder Sicherheitsgruppen identifizieren. Weitere Informationen finden Sie im Leitfaden Reachability Analyzer.

4. Bereinigen

Wenn Sie mit dieser Konfiguration fertig sind, können Sie sie löschen. Bevor Sie die VPC löschen können, müssen Sie Ihre Instance beenden. Weitere Informationen finden Sie unter Löschen der VPC.