Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Datenschutz bei Amazon WorkMail

Das AWS Modell

Aus Datenschutzgründen empfehlen wir, dass Sie AWS-Konto Anmeldeinformationen schützen und einzelne Benutzer mit AWS IAM Identity Center oder AWS Identity and Access Management (IAM) einrichten. So erhält jeder Benutzer nur die Berechtigungen, die zum Durchführen seiner Aufgaben erforderlich sind. Außerdem empfehlen wir, die Daten mit folgenden Methoden schützen:

-

Verwenden Sie für jedes Konto die Multi-Faktor-Authentifizierung (MFA).

-

Wird verwendet SSL/TLS , um mit AWS Ressourcen zu kommunizieren. Wir benötigen TLS 1.2 und empfehlen TLS 1.3.

-

Richten Sie die API und die Protokollierung von Benutzeraktivitäten mit ein AWS CloudTrail. Informationen zur Verwendung von CloudTrail Pfaden zur Erfassung von AWS Aktivitäten finden Sie unter Arbeiten mit CloudTrail Pfaden im AWS CloudTrail Benutzerhandbuch.

-

Verwenden Sie AWS Verschlüsselungslösungen zusammen mit allen darin enthaltenen Standardsicherheitskontrollen AWS-Services.

-

Verwenden Sie erweiterte verwaltete Sicherheitsservices wie Amazon Macie, die dabei helfen, in Amazon S3 gespeicherte persönliche Daten zu erkennen und zu schützen.

-

Wenn Sie für den Zugriff AWS über eine Befehlszeilenschnittstelle oder eine API FIPS 140-3-validierte kryptografische Module benötigen, verwenden Sie einen FIPS-Endpunkt. Weitere Informationen über verfügbare FIPS-Endpunkte finden Sie unter Federal Information Processing Standard (FIPS) 140-3

.

Wir empfehlen dringend, in Freitextfeldern, z. B. im Feld Name, keine vertraulichen oder sensiblen Informationen wie die E-Mail-Adressen Ihrer Kunden einzugeben. Dies gilt auch, wenn Sie mit Amazon WorkMail oder anderen zusammenarbeiten und die Konsole AWS CLI, API oder AWS-Services verwenden AWS SDKs. Alle Daten, die Sie in Tags oder Freitextfelder eingeben, die für Namen verwendet werden, können für Abrechnungs- oder Diagnoseprotokolle verwendet werden. Wenn Sie eine URL für einen externen Server bereitstellen, empfehlen wir dringend, keine Anmeldeinformationen zur Validierung Ihrer Anforderung an den betreffenden Server in die URL einzuschließen.

So WorkMail nutzt Amazon AWS KMS

Amazon verschlüsselt WorkMail transparent alle Nachrichten in den Postfächern aller WorkMail Amazon-Organisationen, bevor die Nachrichten auf die Festplatte geschrieben werden, und es entschlüsselt die Nachrichten transparent, wenn Benutzer darauf zugreifen. Sie können die Verschlüsselung nicht deaktivieren. Um die Verschlüsselungsschlüssel zu schützen, die die Nachrichten schützen, WorkMail ist Amazon in AWS Key Management Service (AWS KMS) integriert.

Amazon bietet WorkMail auch eine Option, mit der Benutzer signierte oder verschlüsselte E-Mails senden können. Diese Verschlüsselungsfunktion verwendet nicht AWS KMS. Weitere Informationen finden Sie unter Enabling signed or encrypted email.

Themen

WorkMail Amazon-Verschlüsselung

In Amazon WorkMail kann jede Organisation mehrere Postfächer enthalten, eines für jeden Benutzer in der Organisation. Alle Nachrichten, einschließlich E-Mail und Kalender, werden im Postfach des Benutzers gespeichert.

Um den Inhalt der Postfächer in Ihren WorkMail Amazon-Organisationen zu schützen, WorkMail verschlüsselt Amazon alle Postfachnachrichten, bevor sie auf die Festplatte geschrieben werden. Keine vom Kunden bereitgestellten Informationen werden als Klartext gespeichert.

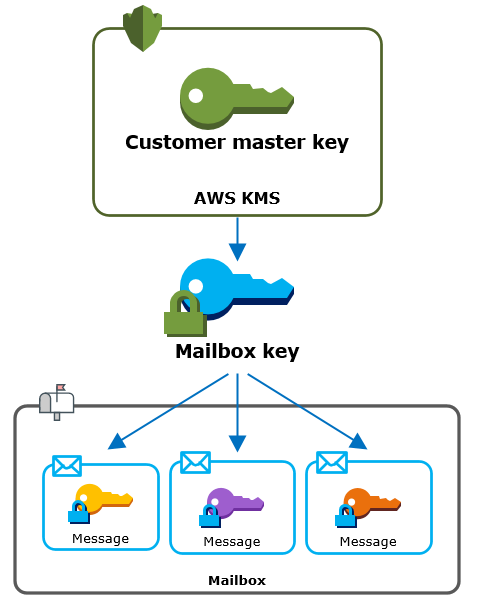

Jede Nachricht wird mit einem eindeutigen Datenverschlüsselungsschlüssel verschlüsselt. Der Nachrichtenschlüssel wird durch einen Postfach-Schlüssel geschützt. Dabei handelt es sich um einen eindeutigen Verschlüsselungsschlüssel, der nur für das Postfach verwendet wird. Der Postfachschlüssel wird unter einem AWS KMS Kundenhauptschlüssel (CMK) für das Unternehmen verschlüsselt, der ihn niemals unverschlüsselt verlässt. AWS KMS Das folgende Diagramm zeigt die Beziehung zwischen den verschlüsselten Nachrichten, den verschlüsselten Nachrichtenschlüsseln, dem verschlüsselten Postfach-Schlüssel und dem CMK für die Organisation in AWS KMS auf.

Einrichtung eines CMK für die Organisation

Wenn Sie eine WorkMail Amazon-Organisation erstellen, haben Sie die Möglichkeit, einen AWS KMS Kundenhauptschlüssel (CMK) für die Organisation auszuwählen. Dieser CMK schützt alle Postfach-Schlüssel in dieser Organisation.

Sie können das standardmäßige AWS verwaltete CMK für Amazon auswählen WorkMail, oder Sie können ein vorhandenes, von Kunden verwaltetes CMK auswählen, das Sie besitzen und verwalten. Weitere Informationen finden Sie unter Kundenhauptschlüssel (CMKs) im AWS Key Management Service Entwicklerhandbuch. Sie können für jede Ihrer Organisationen dasselbe oder ein anderes CMK auswählen, aber Sie können das CMK nicht mehr ändern, wenn Sie es einmal ausgewählt haben.

Wichtig

Amazon WorkMail unterstützt nur symmetrisch CMKs. Sie können kein asymmetrisches CMK verwenden. Hilfe bei der Bestimmung, ob ein CMK symmetrisch oder asymmetrisch ist, finden Sie unter Identifizieren von symmetrisch und asymmetrisch im Entwicklerhandbuch. CMKs AWS Key Management Service

Um den CMK für Ihre Organisation zu finden, verwenden Sie den AWS CloudTrail Protokolleintrag, in dem Anrufe aufgezeichnet werden. AWS KMS

Ein eindeutiger Verschlüsselungsschlüssel für jedes Postfach

Wenn Sie ein Postfach erstellen, WorkMail generiert Amazon außerhalb von einen eindeutigen symmetrischen 256-Bit-AES-Verschlüsselungsschlüssel (Advanced Encryption Standard

Um den Postfachschlüssel zu schützen, WorkMail ruft Amazon AWS KMS dazu auf, den Postfachschlüssel unter dem CMK für die Organisation zu verschlüsseln. Anschließend wird der verschlüsselte Postfach-Schlüssel in den Postfach-Metadaten gespeichert.

Anmerkung

Amazon WorkMail verwendet einen symmetrischen Postfach-Verschlüsselungsschlüssel, um Nachrichtenschlüssel zu schützen. Zuvor WorkMail schützte Amazon jedes Postfach mit einem asymmetrischen key pair. Der öffentliche Schlüssel wurde zum Verschlüsseln einzelner Nachrichtenschlüssel verwendet und der private Schlüssel, um sie zu entschlüsseln. Der private Postfach-Schlüssel wurde durch den CMK der Organisation geschützt. Ältere Postfächer verwenden möglicherweise ein asymmetrisches Postfachschlüsselpaar. Diese Änderung hat keine Auswirkungen auf die Sicherheit des Postfachs oder seiner Nachrichten.

Jede Nachricht wird verschlüsselt

Wenn ein Benutzer eine Nachricht zu einem Postfach hinzufügt, WorkMail generiert Amazon einen eindeutigen symmetrischen 256-Bit-AES-Verschlüsselungsschlüssel für die Nachricht außerhalb von. AWS KMS Es verwendet diesen Nachrichtenschlüssel, um die Nachricht zu verschlüsseln. Amazon WorkMail verschlüsselt den Nachrichtenschlüssel unter dem Postfachschlüssel und speichert den verschlüsselten Nachrichtenschlüssel zusammen mit der Nachricht. Anschließend wird der Postfach-Schlüssel mit dem CMK der Organisation verschlüsselt.

Erstellen eines neuen Postfachs

Wenn Amazon ein Postfach WorkMail erstellt, verwendet es den folgenden Prozess, um das Postfach für verschlüsselte Nachrichten vorzubereiten.

-

Amazon WorkMail generiert einen eindeutigen symmetrischen 256-Bit-AES-Verschlüsselungsschlüssel für das Postfach außerhalb von AWS KMS.

-

Amazon WorkMail ruft den Vorgang AWS KMS Encrypt auf. Dabei werden der Postfachschlüssel und die Kennung des Kundenhauptschlüssels (CMK) für die Organisation übergeben. AWS KMS gibt einen Chiffretext des Postfachschlüssels zurück, der unter dem CMK verschlüsselt wurde.

-

Amazon WorkMail speichert den verschlüsselten Postfachschlüssel mit den Postfach-Metadaten.

Verschlüsseln einer Postfach-Nachricht

Um eine Nachricht zu verschlüsseln, WorkMail verwendet Amazon den folgenden Prozess.

-

Amazon WorkMail generiert einen eindeutigen symmetrischen 256-Bit-AES-Schlüssel für die Nachricht. Es verwendet den Klartext-Nachrichtenschlüssel und den Advanced Encryption Standard (AES) -Algorithmus, um die Nachricht außerhalb von zu verschlüsseln. AWS KMS

-

Um den Nachrichtenschlüssel unter dem Postfachschlüssel zu schützen, WorkMail muss Amazon den Postfachschlüssel entschlüsseln, der immer in seiner verschlüsselten Form gespeichert wird.

Amazon WorkMail ruft den AWS KMS Decrypt-Vorgang auf und übergibt den verschlüsselten Postfachschlüssel. AWS KMS verwendet das CMK für die Organisation, um den Postfachschlüssel zu entschlüsseln, und gibt den Klartext-Postfachschlüssel an Amazon zurück. WorkMail

-

Amazon WorkMail verwendet den Klartext-Postfachschlüssel und den Advanced Encryption Standard (AES) -Algorithmus, um den Nachrichtenschlüssel außerhalb von zu verschlüsseln. AWS KMS

-

Amazon WorkMail speichert den verschlüsselten Nachrichtenschlüssel in den Metadaten der verschlüsselten Nachricht, sodass er für die Entschlüsselung verfügbar ist.

Entschlüsseln einer Postfach-Nachricht

Um eine Nachricht zu entschlüsseln, WorkMail verwendet Amazon den folgenden Prozess.

-

Amazon WorkMail ruft den AWS KMS Decrypt-Vorgang auf und übergibt den verschlüsselten Postfachschlüssel. AWS KMS verwendet das CMK für die Organisation, um den Postfachschlüssel zu entschlüsseln, und gibt den Klartext-Postfachschlüssel an Amazon zurück. WorkMail

-

Amazon WorkMail verwendet den Klartext-Postfachschlüssel und den Advanced Encryption Standard (AES) -Algorithmus, um den verschlüsselten Nachrichtenschlüssel außerhalb von zu entschlüsseln. AWS KMS

-

Amazon WorkMail verwendet den Klartext-Nachrichtenschlüssel, um die verschlüsselte Nachricht zu entschlüsseln.

Zwischenspeichern von Postfachschlüsseln

Um die Leistung zu verbessern und die Anzahl der Anrufe zu minimieren AWS KMS, WorkMail speichert Amazon jeden Klartext-Postfachschlüssel für jeden Kunden lokal für bis zu eine Minute. Am Ende des Caching-Zeitraums wird der Postfach-Schlüssel entfernt. Wenn der Postfachschlüssel für diesen Client während des Caching-Zeitraums benötigt wird, WorkMail kann Amazon ihn aus dem Cache abrufen, anstatt ihn aufzurufen AWS KMS. Der Postfach-Schlüssel wird im Cache geschützt und wird nie als Klartext auf den Datenträger geschrieben.

Autorisieren der Nutzung eines CMKs

Wenn Amazon einen Customer Master Key (CMK) für kryptografische Operationen WorkMail verwendet, handelt es im Namen des Postfachadministrators.

Um den AWS KMS Kundenhauptschlüssel (CMK) für ein Geheimnis in Ihrem Namen zu verwenden, muss der Administrator über die folgenden Berechtigungen verfügen. Sie können diese erforderlichen Berechtigungen in einer IAM-Richtlinie oder einer Schlüsselrichtlinie festlegen.

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

Damit der CMK nur für Anfragen verwendet werden kann, die von Amazon stammen WorkMail, können Sie den ViaService Bedingungsschlüssel kms: mit dem workmail. Wert verwenden.<region>.amazonaws.com

Sie können auch die Schlüssel oder Werte im Verschlüsselungskontext als Bedingung für die Verwendung des CMK für kryptografische Operationen verwenden. Sie können beispielsweise einen Zeichenfolgen-Bedingungsoperator in einem IAM- oder Schlüsselrichtliniendokument oder eine Erteilungseinschränkung in einer Erteilung verwenden.

Schlüsselrichtlinie für die von AWS verwaltete CMK

Die Schlüsselrichtlinie für das AWS verwaltete CMK für Amazon WorkMail gibt Benutzern nur dann die Erlaubnis, das CMK für bestimmte Operationen zu verwenden, wenn Amazon die Anfrage im Namen des Benutzers WorkMail stellt. Die Schlüsselrichtlinie erlaubt es keinem Benutzer, den CMK direkt zu verwenden.

Diese Schlüsselrichtlinie wird – wie die Richtlinien aller AWS -verwalteten Schlüssel – vom Service eingerichtet. Sie können die Schlüsselrichtlinie nicht ändern, aber Sie können sie jederzeit einsehen. Einzelheiten finden Sie im AWS Key Management Service Entwicklerhandbuch unter Wichtige Richtlinien anzeigen.

Die Richtlinienanweisungen in der Schlüsselrichtlinie haben folgende Wirkungen:

-

Erlauben Sie Benutzern im Konto und in der Region, das CMK für kryptografische Operationen zu verwenden und Zuschüsse zu erstellen, aber nur, wenn die Anfrage von WorkMail Amazon in ihrem Namen kommt. Der Bedingungsschlüssel

kms:ViaServicesetzt diese Beschränkung durch. -

Ermöglicht es dem AWS Konto, IAM-Richtlinien zu erstellen, die es Benutzern ermöglichen, CMK-Eigenschaften einzusehen und Zuschüsse zu widerrufen.

Im Folgenden finden Sie eine wichtige Richtlinie für ein Beispiel für ein AWS verwaltetes CMK für Amazon WorkMail.

Verwendung von Zuschüssen zur Autorisierung von Amazon WorkMail

Zusätzlich zu den wichtigsten Richtlinien WorkMail verwendet Amazon Zuschüsse, um dem CMK für jede Organisation Berechtigungen hinzuzufügen. Verwenden Sie den Vorgang, um die Zuschüsse auf dem CMK in Ihrem Konto ListGrantseinzusehen.

Amazon WorkMail verwendet Zuschüsse, um dem CMK für die Organisation die folgenden Berechtigungen hinzuzufügen.

-

Fügen Sie die

kms:EncryptErlaubnis hinzu, Amazon die Verschlüsselung des Postfachschlüssels WorkMail zu gestatten. -

Fügen Sie die

kms:DecryptBerechtigung hinzu, damit Amazon den CMK WorkMail zum Entschlüsseln des Postfachschlüssels verwenden kann. Amazon WorkMail benötigt diese Berechtigung im Rahmen einer Erteilung, da die Anforderung zum Lesen von Postfachnachrichten den Sicherheitskontext des Benutzers verwendet, der die Nachricht liest. Die Anfrage verwendet nicht die Anmeldeinformationen des AWS Kontos. Amazon WorkMail gewährt diesen Zuschuss, wenn Sie einen CMK für die Organisation auswählen.

Um die Zuschüsse zu erstellen, WorkMail ruft CreateGrantAmazon im Namen des Benutzers an, der die Organisation erstellt hat. Die Berechtigung zum Erstellen der Erteilung stammt aus der Schlüsselrichtlinie. Diese Richtlinie ermöglicht es Kontobenutzern, CreateGrant den CMK für die Organisation anzurufen, wenn Amazon die Anfrage im Namen eines autorisierten Benutzers WorkMail stellt.

Die Schlüsselrichtlinie ermöglicht es dem Kontoinhaber auch, die Gewährung des AWS verwalteten Schlüssels zu widerrufen. Wenn Sie den Zuschuss widerrufen, WorkMail kann Amazon die verschlüsselten Daten in Ihren Postfächern jedoch nicht entschlüsseln.

WorkMail Amazon-Verschlüsselungskontext

Ein Verschlüsselungskontext ist eine Gruppe von Schlüssel/Wert-Paaren mit zufälligen, nicht geheimen Daten. Wenn Sie einen Verschlüsselungskontext in eine Anfrage zur Verschlüsselung von Daten aufnehmen, wird der Verschlüsselungskontext AWS KMS kryptografisch an die verschlüsselten Daten gebunden. Zur Entschlüsselung der Daten müssen Sie denselben Verschlüsselungskontext übergeben. Weitere Informationen finden Sie unter Verschlüsselungskontext im AWS Key Management Service -Entwicklerhandbuch.

Amazon WorkMail verwendet bei allen AWS KMS kryptografischen Vorgängen dasselbe Verschlüsselungskontextformat. Sie können eine kryptografische Operation in Prüfungsdatensätzen und -Protokollen wie AWS CloudTrail anhand des Verschlüsselungskontexts identifizieren. Dieser kann auch als Bedingung für die Autorisierung in Richtlinien und Erteilungen verwendet werden.

In seinen Encrypt and Decrypt-Anfragen an WorkMail verwendet Amazon einen Verschlüsselungskontext AWS KMS, in dem sich der Schlüssel befindet aws:workmail:arn und der Wert dem Amazon-Ressourcennamen (ARN) der Organisation entspricht.

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"Der folgende Verschlüsselungskontext umfasst beispielsweise einen Beispiel-Organisations-ARN in der Region Europa (Irlandeu-west-1) ().

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"Überwachung der WorkMail Amazon-Interaktion mit AWS KMS

Sie können Amazon AWS CloudTrail CloudWatch Logs verwenden, um die Anfragen zu verfolgen, an die Amazon in AWS KMS Ihrem Namen WorkMail sendet.

Encrypt

Wenn Sie ein Postfach erstellen, WorkMail generiert Amazon einen Postfachschlüssel und ruft AWS KMS zur Verschlüsselung des Postfachschlüssels auf. Amazon WorkMail sendet eine Encrypt-Anfrage AWS KMS mit dem Klartext-Postfachschlüssel und einer Kennung für das CMK der Amazon-Organisation an. WorkMail

Das Ereignis, das die Encrypt-Operation aufzeichnet, ähnelt dem folgenden Beispielereignis. Der Benutzer ist der WorkMail Amazon-Dienst. Zu den Parametern gehören die CMK-ID (keyId) und der Verschlüsselungskontext für die WorkMail Amazon-Organisation. Amazon gibt WorkMail auch den Postfachschlüssel weiter, der jedoch nicht im CloudTrail Protokoll aufgezeichnet wird.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Decrypt

Wenn Sie eine Postfachnachricht hinzufügen, anzeigen oder löschen, WorkMail bittet Amazon darum, den Postfachschlüssel AWS KMS zu entschlüsseln. Amazon WorkMail sendet eine Decrypt-Anfrage AWS KMS mit dem verschlüsselten Postfachschlüssel und einer Kennung für das CMK der WorkMail Amazon-Organisation an.

Das Ereignis, das die Decrypt-Operation aufzeichnet, ähnelt dem folgenden Beispielereignis. Der Benutzer ist der WorkMail Amazon-Dienst. Zu den Parametern gehören der verschlüsselte Postfachschlüssel (als Chiffretext-Blob), der nicht im Protokoll aufgezeichnet wird, und der Verschlüsselungskontext für die Amazon-Organisation. WorkMail AWS KMS leitet die ID des CMK aus dem Chiffretext ab.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }