Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Tutorial: Ingerir datos en un dominio mediante Amazon OpenSearch Ingestion

En este tutorial, se muestra cómo utilizar Amazon OpenSearch Ingestion para configurar una canalización sencilla e ingerir datos en un dominio de Amazon OpenSearch Service. Una canalización es un recurso que OpenSearch Ingestion aprovisiona y administra. Puede usar una canalización para filtrar, enriquecer, transformar, normalizar y agregar datos para el análisis y la visualización posteriores en OpenSearch Service.

Este tutorial recorre los pasos básicos para poner en marcha una canalización de forma rápida. Para obtener instrucciones más completas, consulteCreación de canalizaciones.

En este tutorial, deberá completar los siguientes pasos:

En este tutorial creará los recursos siguientes:

-

Un nombre de dominio en el

ingestion-domainque escribe la canalización -

Una canalización llamada

ingestion-pipeline

Permisos necesarios

Para completar este tutorial, tu usuario o rol debe tener adjunta una política basada en la identidad con los siguientes permisos mínimos. Estos permisos le permiten crear un rol de canalización y adjuntar una política (iam:Create*yiam:Attach*), crear o modificar un dominio (es:*) y trabajar con canalizaciones (). osis:*

Paso 1: crear el rol de canalización

En primer lugar, crea un rol que asuma la canalización para acceder al receptor de dominios del OpenSearch servicio. Incluirá esta función en la configuración de la canalización más adelante en este tutorial.

Cómo crear el rol de canalización

-

Abre la AWS Identity and Access Management consola en https://console.aws.amazon.com/iamv2/

. -

Seleccione Políticas y, a continuación, seleccione Crear política.

-

En este tutorial, incorporará datos a un dominio llamado

ingestion-domain, que creará en el siguiente paso. Seleccione JSON y pegue la siguiente política en el editor. Sustituyayour-account-idSi desea escribir datos en un dominio existente, sustituya

ingestion-domainpor el nombre de su dominio.nota

Para simplificar, en este tutorial, utilizamos una política de acceso amplia. No obstante, en entornos de producción, se recomienda que se aplique una política de acceso más restrictiva a su rol de canalización. Para ver un ejemplo de política que proporciona los permisos mínimos necesarios, consulte Otorgar a Amazon OpenSearch Ingestion pipelines acceso a los dominios.

-

Seleccione Siguiente, seleccione Siguiente y asigne a su política el nombre pipeline-policy.

-

Seleccione Crear política.

-

A continuación, cree un rol y añádale la política. Seleccione Roles y, a continuación, Crear rol.

-

Seleccione Política de confianza personalizada y pegue la siguiente política en el editor:

-

Seleccione Siguiente. A continuación, busque y seleccione pipeline-policy (que acaba de crear).

-

Elija Siguiente y asigne un nombre al rol PipelineRole.

-

Seleccione Crear rol.

Recuerde el nombre de recurso de Amazon (ARN) del rol (por ejemplo, arn:aws:iam::). Lo necesitará cuando cree la canalización.your-account-id:role/PipelineRole

Paso 2: crear un dominio

En primer lugar, cree un dominio con el nombre en ingestion-domain el que desee introducir los datos.

Ve a la consola OpenSearch de Amazon Service en https://console.aws.amazon.com/aos/casa

-

Está ejecutando la OpenSearch versión 1.0 o posterior, o Elasticsearch 7.4 o una versión posterior

-

Utiliza el acceso público

-

No utiliza el control de acceso detallado

nota

Estos requisitos están pensados para garantizar la simplicidad de este tutorial. En los entornos de producción, puede configurar un dominio con acceso a la VPC y and/or utilizar un control de acceso detallado. Para utilizar un control de acceso detallado, consulte Map the pipeline role.

El dominio debe tener una política de acceso que conceda permiso al rol de OpenSearchIngestion-PipelineRole IAM, que el OpenSearch Servicio creará para usted en el siguiente paso. La canalización asumirá esta función para enviar datos al receptor del dominio.

Asegúrese de que el dominio tenga la siguiente política de acceso a nivel de dominio, que otorga al rol de canalización acceso al dominio. Sustituya la Región y el ID de cuenta por los suyos:

Para obtener más información sobre la creación de políticas de acceso a nivel de dominio, consulte. Políticas basadas en recursos

Si ya ha creado un dominio, modifique su política de acceso actual para proporcionar los permisos anteriores a OpenSearchIngestion-PipelineRole.

Paso 3: crear una canalización

Ahora que tienes un dominio, puedes crear una canalización.

Creación de una canalización

-

En la consola de Amazon OpenSearch Service, selecciona Pipelines en el panel de navegación izquierdo.

-

Seleccione Create pipeline.

-

Selecciona la canalización en blanco y, a continuación, selecciona Seleccionar plano.

-

En este tutorial, crearemos una canalización sencilla que utilice el complemento fuente HTTP

. El complemento acepta datos de registro en un formato de matriz JSON. Especificaremos un único dominio de OpenSearch servicio como receptor e incorporaremos todos los datos al application_logsíndice.En el menú Fuente, selecciona HTTP. Para la ruta, introduzca /logs.

-

Para simplificar este tutorial, configuraremos el acceso público para la canalización. En las opciones de red de origen, selecciona Acceso público. Para obtener información acerca de la configuración del acceso a VPC, consulte Configuración del acceso a la VPC para canalizaciones de Amazon Ingestion OpenSearch .

-

Elija Siguiente.

-

En Procesador, introduzca la fecha y seleccione Añadir.

-

Habilite Desde la hora de recepción. Deje todas las demás configuraciones como predeterminadas.

-

Elija Siguiente.

-

Configure los detalles del sumidero. Para el tipo de OpenSearch recurso, elija Clúster gestionado. A continuación, elija el dominio de OpenSearch servicio que creó en la sección anterior.

En Nombre de índice, ingresa application_logs. OpenSearch La ingestión crea automáticamente este índice en el dominio si aún no existe.

-

Elija Siguiente.

-

Asigne un nombre a la canalización ingestion-pipeline. Deje la configuración de capacidad como la predeterminada.

-

En el rol de canalización, selecciona Crear y usar un nuevo rol de servicio. La función de canalización proporciona los permisos necesarios para que una canalización escriba en el receptor del dominio y lea desde fuentes basadas en la extracción. Al seleccionar esta opción, permite que OpenSearch Ingestion cree el rol por usted, en lugar de crearlo manualmente en IAM. Para obtener más información, consulte Configuración de roles y usuarios en Amazon OpenSearch Ingestion.

-

En el sufijo del nombre del rol de servicio, introduzca. PipelineRole En IAM, el rol tendrá el formato.

arn:aws:iam::your-account-id:role/OpenSearchIngestion-PipelineRole -

Elija Siguiente. Revise la configuración de la canalización y elija Crear canalización. La canalización tarda entre 5 y 10 minutos en activarse.

Paso 4: incorporar algunos datos de muestra

Cuando el estado de la canalización sea Active, puede empezar a incorporarle datos. Debe firmar todas las solicitudes HTTP que se envíen a la canalización mediante la versión 4 de Signature. Use una herramienta HTTP como Postman

nota

La entidad principal que firma la solicitud debe tener el permiso de IAM osis:Ingest.

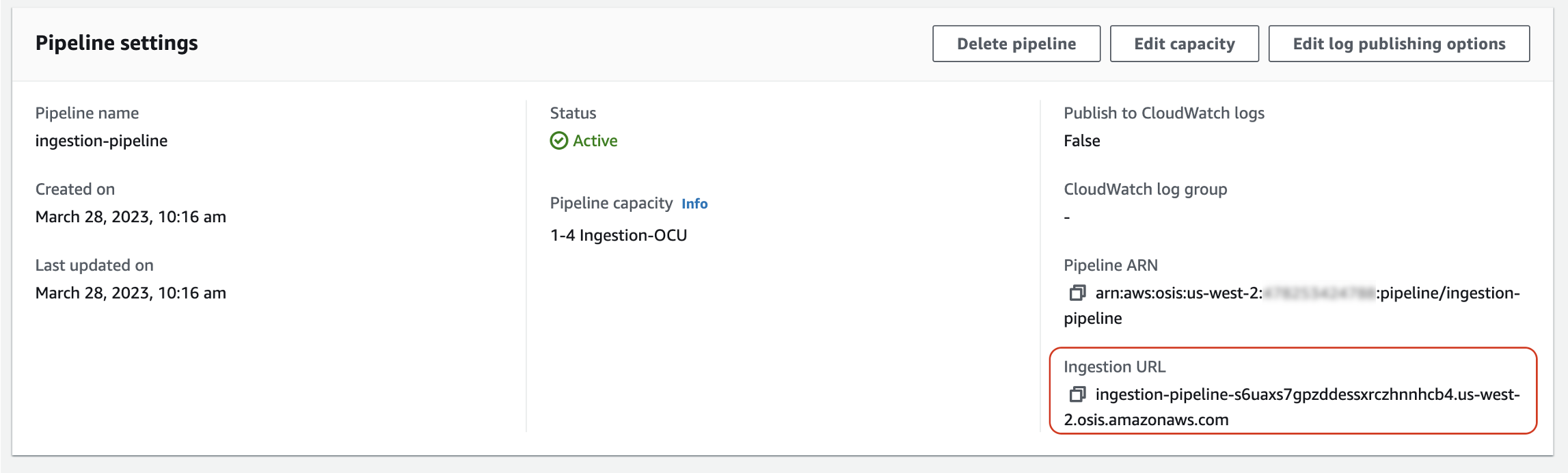

Primero, obtenga la URL de incorporación en la página de Configuración de canalización:

A continuación, incorpore algunos datos de muestra. La siguiente solicitud usa awscurl

awscurl --service osis --regionus-east-1\ -X POST \ -H "Content-Type: application/json" \ -d '[{"time":"2014-08-11T11:40:13+00:00","remote_addr":"122.226.223.69","status":"404","request":"GET http://www.k2proxy.com//hello.html HTTP/1.1","http_user_agent":"Mozilla/4.0 (compatible; WOW64; SLCC2;)"}]' \ https://pipeline-endpoint.us-east-1.osis.amazonaws.com/logs

Debería ver una respuesta 200 OK. Si recibe un error de autenticación, es posible que se deba a que está incorporando datos de una cuenta distinta a la de la canalización. Consulte Solución de problemas de permisos.

Ahora, consulte el índice application_logs para asegurarse de que la entrada de registro se haya incorporado correctamente:

awscurl --service es --regionus-east-1\ -X GET \ https://search-ingestion-domain.us-east-1.es.amazonaws.com/application_logs/_search | json_pp

Respuesta de ejemplo:

{ "took":984, "timed_out":false, "_shards":{ "total":1, "successful":5, "skipped":0, "failed":0 }, "hits":{ "total":{ "value":1, "relation":"eq" }, "max_score":1.0, "hits":[ { "_index":"application_logs", "_type":"_doc", "_id":"z6VY_IMBRpceX-DU6V4O", "_score":1.0, "_source":{ "time":"2014-08-11T11:40:13+00:00", "remote_addr":"122.226.223.69", "status":"404", "request":"GET http://www.k2proxy.com//hello.html HTTP/1.1", "http_user_agent":"Mozilla/4.0 (compatible; WOW64; SLCC2;)", "@timestamp":"2022-10-21T21:00:25.502Z" } } ] } }

Solución de problemas de permisos

Si has seguido los pasos del tutorial y sigues viendo errores de autenticación cuando intentas ingerir datos, es posible que el rol que escribe en una canalización no esté en la propia canalización Cuenta de AWS . En este caso, debe crear y asumir un rol que le permita específicamente incorporar datos. Para obtener instrucciones, consulte Provisión de acceso de ingesta entre cuentas.

Recursos relacionados

Este tutorial presenta un caso práctico sencillo de incorporación de un único documento a través de HTTP. En escenarios de producción, configurará las aplicaciones cliente (como Fluent Bit, Kubernetes o OpenTelemetry Collector) para que envíen datos a una o más canalizaciones. Es probable que sus canalizaciones sean más complejas que en el ejemplo sencillo de este tutorial.

Para empezar a configurar sus clientes e incorporar datos, consulte los siguientes recursos: