Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Corrija automáticamente las instancias y los clústeres de bases de datos de Amazon RDS no cifrados

Ajay Rawat y Josh Joy, Amazon Web Services

Resumen

Este patrón describe cómo corregir automáticamente las instancias y clústeres de bases de datos no cifrados del Amazon Relational Database Service (Amazon RDS) en Amazon Web Services (AWS) mediante AWS Systems Manager runbooks y AWS Config claves (). AWS Key Management Service AWS KMS

Las instancias de base de datos RDS encriptadas proporcionan una capa adicional de protección de datos al proteger sus datos del acceso no autorizado al almacenamiento subyacente. Puede utilizar el cifrado de Amazon RDS para aumentar la protección de los datos de las aplicaciones implementadas en el sistema Nube de AWS y para cumplir con los requisitos de conformidad relativos al cifrado en reposo. Puede habilitar el cifrado para una instancia de base de datos de RDS cuando la cree, pero no después de haberla creado. Sin embargo, puede añadir cifrado a una instancia de base de datos RDS sin cifrar creando una instantánea de su instancia de base de datos y, a continuación, creando una copia cifrada de esa instantánea. A continuación, puede restaurar una instancia de base de datos a partir de la instantánea encriptada para obtener una copia encriptada de su instancia de base de datos original.

Este patrón se utiliza Reglas de AWS Config para evaluar las instancias y los clústeres de bases de datos de RDS. Aplica la corrección mediante AWS Systems Manager manuales de ejecución, que definen las acciones que se deben realizar en los recursos de Amazon RDS no conformes, AWS KMS y claves para cifrar las instantáneas de la base de datos. A continuación, aplica las políticas de control de servicios (SCPs) para evitar la creación de nuevas instancias de bases de datos y clústeres sin cifrado.

El código de este patrón se proporciona en GitHub

Requisitos previos y limitaciones

Requisitos previos

Un activo Cuenta de AWS

Archivos del repositorio de código GitHub fuente

de este patrón descargados a su ordenador Una instancia de base de datos de RDS o un clúster sin cifrar

Una AWS KMS clave existente para cifrar instancias y clústeres de bases de datos de RDS

Acceso para actualizar la política de recursos de claves de KMS

AWS Config habilitada en su Cuenta de AWS (consulte Primeros pasos AWS Config en la AWS documentación)

Limitaciones

Puede activar la encriptación para una instancia de base de datos RDS sólo cuando la cree, no después de haberla creado.

No se puede tener una réplica de lectura cifrada de una instancia de base de datos sin cifrar ni una réplica de lectura sin cifrar de una instancia de base de datos cifrada.

No se puede restaurar una copia de seguridad ni una instantánea sin cifrar en una instancia de base de datos cifrada.

El cifrado de Amazon RDS está disponible para la mayoría de las clases de instancias de bases de datos. Para ver una lista de excepciones, consulte Cifrado de los recursos de Amazon RDS en la documentación de Amazon RDS.

Para copiar una instantánea cifrada de una Región de AWS a otra, debe especificar la clave KMS en el destino Región de AWS. Esto se debe a que las claves de KMS son específicas del Región de AWS lugar en el que se crearon.

La instantánea de origen permanece cifrada durante todo el proceso de copia. Amazon RDS utiliza el cifrado de sobre para proteger los datos durante el proceso de copia. Para obtener más información, consulte Cifrado de sobres en la AWS KMS documentación.

No se puede descifrar una instancia de bases de datos cifrada. Sin embargo, puede exportar datos de una instancia de bases de datos cifrada e importar datos a una instancia de bases de datos sin cifrar.

Debe eliminar una clave KMS solo cuando esté seguro de que ya no necesita usarla. Si no está seguro, considere la posibilidad de desactivar la clave KMS en lugar de eliminarla. Puede volver a habilitar una clave KMS deshabilitada si necesita volver a usarla más adelante, pero no puede recuperar una clave KMS eliminada.

Si decide no conservar las copias de seguridad automatizadas, se eliminarán las copias de seguridad automatizadas que estén en la Región de AWS misma instancia de base de datos. No se pueden recuperar después de eliminar la instancia de base de datos.

Las copias de seguridad automatizadas se retienen durante el período de retención establecido en la instancia de base de datos en el momento de eliminarla. Este período de retención establecido se produce independientemente de si decide crear o no una instantánea de base de datos final.

Si la corrección automática está habilitada, esta solución cifra todas las bases de datos que tienen la misma clave de KMS.

Arquitectura

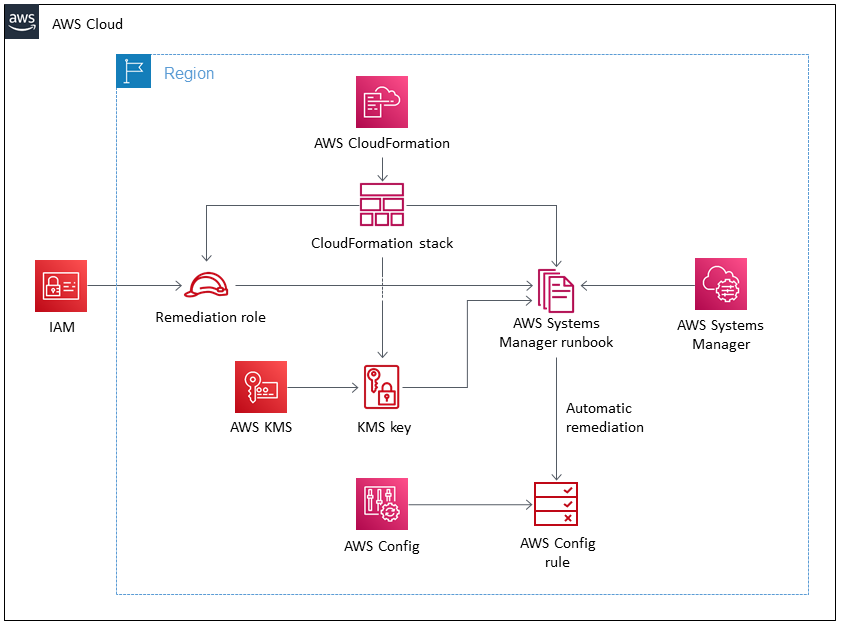

El siguiente diagrama ilustra la arquitectura de la AWS CloudFormation implementación. Tenga en cuenta que también puede implementar este patrón mediante AWS Cloud Development Kit (AWS CDK).

Herramientas

Herramientas

AWS CloudFormation

le ayuda a configurar automáticamente sus recursos. AWS Le permite utilizar un archivo de plantilla para crear y eliminar una colección de recursos juntos como una sola unidad (una pila). AWS Cloud Development Kit (AWS CDK)

es un marco de desarrollo de software para definir su infraestructura de nube en código y aprovisionarla mediante lenguajes de programación conocidos.

Servicios y características de AWS

AWS Config

realiza un seguimiento de la configuración de sus AWS recursos y de sus relaciones con los demás recursos. También puede evaluar el cumplimiento de esos AWS recursos. Este servicio utiliza reglas que se pueden configurar para evaluar AWS los recursos en función de las configuraciones deseadas. Puede usar un conjunto de reglas AWS Config administradas para escenarios de cumplimiento comunes o puede crear sus propias reglas para escenarios personalizados. Cuando se descubre que un AWS recurso no es conforme, puede especificar una acción correctiva mediante un AWS Systems Manager manual y, si lo desea, enviar una alerta a través de un tema de Amazon Simple Notification Service (Amazon SNS). En otras palabras, puede asociar las acciones de corrección a los recursos no conformes Reglas de AWS Config y optar por ejecutarlas automáticamente para hacer frente a los recursos no conformes sin intervención manual. Si un recurso sigue sin cumplir las normas tras la corrección automática, puede configurar la regla para que vuelva a intentar la corrección automática. Amazon Relational Database Service (Amazon RDS)

facilita la configuración, la operación y el escalado de una base de datos relacional en la nube. El componente básico de Amazon RDS es la instancia de base de datos, que es un entorno de base de datos aislado en. Nube de AWS Amazon RDS ofrece una selección de tipos de instancia optimizados para adaptarse a diferentes casos de uso de bases de datos relacionales. Los tipos de instancias tienen varios tipos de combinaciones de CPU, memoria, almacenamiento y capacidad de red. También, brindan la flexibilidad para elegir la combinación adecuada de recursos para las bases de datos. Cada tipo de instancia incluye varios tamaños de instancia, lo que permite escalar sus bases de datos según los requisitos de la carga de trabajo de destino. AWS Key Management Service (AWS KMS)

es un servicio gestionado que facilita la creación AWS KMS keys, el control y el cifrado de los datos. Una clave KMS es una representación lógica de una clave raíz. La clave de KMS incluye metadatos, como el ID de clave, la fecha de creación, la descripción y el estado de la clave. AWS Identity and Access Management (IAM)

le ayuda a administrar de forma segura el acceso a sus AWS recursos al controlar quién está autenticado y autorizado a usarlos. Las políticas de control de servicios (SCPs) ofrecen un control central sobre los permisos máximos disponibles para todas las cuentas de la organización. SCPs le ayudan a garantizar que sus cuentas se ajusten a las directrices de control de acceso de su organización. SCPs no afectan a los usuarios ni a las funciones de la cuenta de administración. Afectan solo a las cuentas de miembro de su organización. Le recomendamos encarecidamente que no se vincule SCPs a la raíz de su organización sin comprobar exhaustivamente el impacto que la política tiene en las cuentas. En lugar de ello, cree una unidad organizativa (OU) en la que pueda mover sus cuentas de una en una, o al menos en incrementos pequeños, a fin de garantizar que no bloquee inadvertidamente a los usuarios de servicios clave.

Código

El código fuente y las plantillas de este patrón están disponibles en un GitHub repositorio

La sección Epics proporciona step-by-step instrucciones para implementar la plantilla. CloudFormation Si desea utilizarla AWS CDK, siga las instrucciones del README.md archivo del GitHub repositorio.

Prácticas recomendadas

Habilite el cifrado de datos en reposo y en tránsito.

Habilitar AWS Config en todas las cuentas y Regiones de AWS.

Registre los cambios de configuración de todos los tipos de recursos.

Rote con regularidad sus credenciales de IAM.

Aproveche el etiquetado para AWS Config, lo que facilita la administración, la búsqueda y el filtrado de los recursos.

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Descargue la plantilla. CloudFormation | Descarga el | DevOps ingeniero |

Crea la CloudFormation pila. |

Para obtener más información sobre la implementación de plantillas, consulte la AWS CloudFormation documentación. | DevOps ingeniero |

Revise CloudFormation los parámetros y valores. |

| DevOps ingeniero |

Revise los recursos. | El estado cambia a CREATE_COMPLETE tras crear la pila. Revise los recursos creados (función de IAM, manual de ejecución de Systems Manager) en la CloudFormation consola. | DevOps ingeniero |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Actualice su política de claves de KMS. |

| DevOps ingeniero |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Vea los recursos que no cumplen con las normas. |

Los recursos no conformes que aparecen en la AWS Config consola serán instancias, no clústeres. La automatización de la corrección cifra las instancias y los clústeres y crea una instancia recién cifrada o un clúster recién creado. Sin embargo, asegúrese de no corregir simultáneamente varias instancias que pertenezcan al mismo clúster. Antes de corregir cualquier instancia o volumen de base de datos de RDS, asegúrese de que la instancia de base de datos de RDS no esté en uso. Confirme que no se estén realizando operaciones de escritura mientras se crea la instantánea, para asegurarse de que la instantánea contiene los datos originales. Considere la posibilidad de establecer un período de mantenimiento durante el cual se ejecute la corrección. | DevOps ingeniero |

Resuelva los recursos no conformes. |

| DevOps ingeniero |

Verificar que la instancia de base de datos de RDS esté disponible. | Cuando se complete la automatización, estará disponible la instancia de base de datos RDS recién cifrada. La instancia de base de datos de RDS cifrada tendrá el prefijo | DevOps ingeniero |

Termine la instancia no cifrada. | Una vez completada la corrección y validado el recurso recién cifrado, puede terminar la instancia no cifrada. Asegúrese de confirmar que el recurso recién cifrado coincide con el recurso no cifrado antes de cancelar cualquier recurso. | DevOps ingeniero |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Hacer cumplir SCPs. | SCPs Exija su aplicación para evitar que en el futuro se creen instancias y clústeres de bases de datos sin cifrado. Para ello, utilice el | Ingeniero de seguridad |

Recursos relacionados

Referencias

Herramientas

Guías y patrones

Información adicional

¿Cómo funciona? AWS Config

Cuando lo usas AWS Config, primero descubre los AWS recursos compatibles que existen en tu cuenta y genera un elemento de configuración para cada recurso. AWS Config también genera elementos de configuración cuando cambia la configuración de un recurso y mantiene registros históricos de los elementos de configuración de los recursos desde el momento en que se inicia el registrador de configuración. De forma predeterminada, AWS Config crea elementos de configuración para todos los recursos admitidos en Región de AWS. Si no desea AWS Config crear elementos de configuración para todos los recursos compatibles, puede especificar los tipos de recursos de los que quiere que haga un seguimiento.

¿Cómo están AWS Config y Reglas de AWS Config con qué se relacionan AWS Security Hub?

AWS Security Hub es un servicio de seguridad y cumplimiento que proporciona la gestión de la postura de seguridad y cumplimiento como un servicio. Utiliza AWS Config y Reglas de AWS Config es su mecanismo principal para evaluar la configuración de AWS los recursos. Reglas de AWS Config también se puede utilizar para evaluar directamente la configuración de los recursos. Otros Servicios de AWS, como AWS Control Tower y AWS Firewall Manager, también se utilizan Reglas de AWS Config.