Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cómo funciona Amazon VPC Transit Gateways

En AWS Transit Gateway, una puerta de enlace de tránsito actúa como un enrutador virtual regional para el tráfico que fluye entre sus nubes privadas virtuales (VPCs) y las redes locales. Una puerta de enlace de tránsito se escala de manera elástica en función del volumen de tráfico de red. El enrutamiento a través de una puerta de enlace de tránsito funciona en la capa 3, donde los paquetes se envían a una conexión específica del siguiente salto en función de las direcciones IP de destino.

Temas

Ejemplo de diagrama de arquitectura

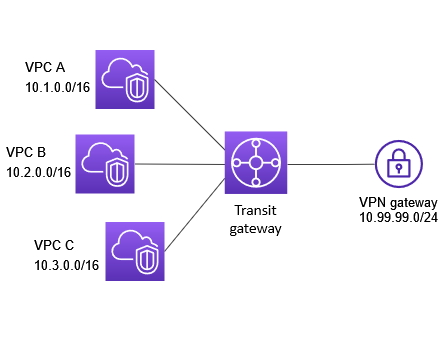

El siguiente diagrama muestra una puerta de enlace de tránsito con tres VPC adjuntos. La tabla de rutas de cada una de ellas VPCs incluye la ruta local y las rutas que envían el tráfico destinado a las otras dos VPCs a la puerta de enlace de tránsito.

A continuación, se muestra un ejemplo de una tabla de enrutamiento de puerta de enlace de tránsito predeterminada para los adjuntos que aparecen en el diagrama anterior. Los CIDR bloques de cada uno VPC se propagan a la tabla de rutas. Por lo tanto, cada adjunto puede dirigir paquetes a los otros dos adjuntos.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

VPC A CIDR

|

Attachment for VPC A

|

propagada |

VPC B CIDR

|

Attachment for VPC B

|

propagada |

VPC C CIDR

|

Attachment for VPC C

|

propagada |

Vinculaciones de recursos

Una conexión de puerta de enlace de tránsito es origen y destino de paquetes. Puede asociar los siguientes recursos a la puerta de enlace de tránsito:

-

Uno o másVPCs. AWS Transit Gateway despliega una interfaz de red elástica dentro de VPC las subredes, que luego utiliza la pasarela de tránsito para enrutar el tráfico hacia y desde las subredes elegidas. Debe tener al menos una subred para cada zona de disponibilidad, lo que permite que el tráfico llegue a los recursos de todas las subredes de dicha zona. Durante la creación de una conexión, los recursos de una zona de disponibilidad determinada solo pueden llegar a una puerta de enlace de tránsito si una subred está habilitada dentro de la misma zona. Si una tabla de enrutamiento de subred incluye una ruta a la puerta de enlace de tránsito, el tráfico solo se reenvía a la puerta de enlace de tránsito cuando la gateway de tránsito tenga una conexión en una subred en la misma zona de disponibilidad.

-

Una o más conexiones VPN

-

Una o más AWS Direct Connect puertas de enlace

-

Una o varias vinculaciones de Transit Gateway Connect

-

Una o más interconexiones de puerta de enlace de tránsito

-

Una conexión de puerta de enlace de tránsito puede ser a la vez origen y destino de paquetes

Enrutamiento multiruta de igual costo

AWS Transit Gateway admite el enrutamiento Multipath (ECMP) de igual costo para la mayoría de los accesorios. En el caso de los VPN archivos adjuntos, puede activar o desactivar la ECMP compatibilidad mediante la consola al crear o modificar una pasarela de tránsito. Para todos los demás tipos de archivos adjuntos, se aplican las siguientes ECMP restricciones:

-

VPC- VPC no es compatible, ECMP ya que CIDR los bloques no se pueden superponer. Por ejemplo, no puedes conectar una VPC con una CIDR 10.1.0.0/16 con una segunda VPC utilizando la misma CIDR a una pasarela de tránsito y, a continuación, configurar el enrutamiento para equilibrar la carga del tráfico entre ellas.

-

VPN- Cuando la opción de VPNECMPsoporte está deshabilitada, una pasarela de tránsito utiliza métricas internas para determinar la ruta preferida en caso de que los prefijos sean iguales en varias rutas. Para obtener más información sobre cómo activar o desactivar ECMP un VPN archivo adjunto, consulte. Pasarelas de tránsito en Amazon VPC Transit Gateways

-

AWS Transit Gateway AWS Transit Gateway Conectar: se admiten automáticamente los archivos adjuntos de ConnectECMP.

-

AWS Direct Connect Puerta de enlace: los adjuntos de la AWS Direct Connect puerta de enlace se admiten automáticamente ECMP en varios archivos adjuntos de Direct Connect Gateway cuando el prefijo de red, la longitud del prefijo y el AS_ PATH son exactamente iguales.

-

Interconexión entre pasarelas de tránsito: la interconexión entre pasarelas de tránsito no es compatible, ECMP ya que no admite el enrutamiento dinámico ni permite configurar la misma ruta estática para dos destinos diferentes.

nota

-

BGPEl AS-Path Relax multitrayecto no es compatible, por lo que no se puede utilizar con diferentes números ECMP de sistema autónomo (). ASNs

-

ECMPno es compatible con los distintos tipos de archivos adjuntos. Por ejemplo, no se puede activar ECMP entre un VPN y un VPC adjunto. En su lugar, las rutas de puerta de enlace de tránsito se evalúan y el tráfico se enruta de acuerdo con la ruta evaluada. Para obtener más información, consulte Orden de evaluación de rutas.

-

Una única puerta de enlace Direct Connect admite ECMP múltiples interfaces virtuales de tránsito. Por lo tanto, le recomendamos que configure y use solo una puerta de enlace Direct Connect y que no configure ni use varias puertas de ECMP enlace para aprovecharlas. Para obtener más información sobre las puertas de enlace Direct Connect y las interfaces virtuales públicas, consulte ¿Cómo se configura una conexión AWS de Direct Connect activa/activa o activa/pasiva desde

una interfaz virtual pública? .

Zonas de disponibilidad

Al conectar una VPC a una puerta de enlace de tránsito, debe habilitar una o más zonas de disponibilidad para que la puerta de enlace de tránsito utilice una o más zonas de disponibilidad para enrutar el tráfico a los recursos de las VPC subredes. Para habilitar cada una de las zonas de disponibilidad, solo debe especificar una subred. La puerta de enlace de tránsito ubica una interfaz de red en esa subred con una dirección IP de la subred. Después de habilitar una zona de disponibilidad, el tráfico se puede enrutar a todas las subredes de la zona de disponibilidad y no solo a la VPC subred o zona de disponibilidad especificadas. Sin embargo, solo los recursos que residen en zonas de disponibilidad donde hay una conexión de puerta de enlace de tránsito pueden llegar a la puerta de enlace de tránsito.

Si el tráfico proviene de una zona de disponibilidad en la que el adjunto de destino no está presente, AWS Transit Gateway enrutará internamente ese tráfico a una zona de disponibilidad aleatoria en la que esté presente el adjunto. No se aplica ningún cargo adicional a la puerta de enlace de tránsito para este tipo de tráfico entre zonas de disponibilidad.

Se recomienda habilitar varias zonas de disponibilidad para garantizar la disponibilidad.

Uso de la compatibilidad del modo dispositivo

Si planea configurar un dispositivo de red con estado en su dispositivoVPC, puede habilitar la compatibilidad con el modo dispositivo para el VPC accesorio en el que se encuentra el dispositivo. Esto garantiza que la pasarela de tránsito utilice la misma zona de disponibilidad para ese VPC adjunto durante toda la vida útil del flujo de tráfico entre el origen y el destino. También permite que la pasarela de tránsito envíe tráfico a cualquier zona de disponibilidad de la mismaVPC, siempre que haya una asociación de subredes en esa zona. Para obtener más información, consulte Ejemplo: dispositivo en un servicio compartido VPC.

Enrutamiento

La pasarela de tránsito enruta IPv4 y empaqueta entre IPv6 los archivos adjuntos mediante las tablas de rutas de la pasarela de tránsito. Puede configurar estas tablas de enrutamiento para propagar las rutas desde las tablas de enrutamiento para las VPN conexiones conectadas VPCs y las puertas de enlace Direct Connect. También puede agregar rutas estáticas a las tablas de enrutamiento de la puerta de enlace de tránsito. Cuando un paquete proviene de una vinculación, se enruta a otra distinta mediante la ruta que coincide con la dirección IP de destino.

Solo las rutas estáticas son compatibles para las vinculaciones de interconexión de puerta de enlace de tránsito.

Temas de enrutamiento

Tablas de enrutamiento

La puerta de enlace de tránsito viene automáticamente con una tabla de enrutamiento predeterminada. Esta es la tabla de enrutamiento de asociación y de propagación predeterminada. Asimismo, si desactiva la propagación de rutas y la asociación de tablas de enrutamiento, AWS no crea una tabla de enrutamiento predeterminada para la puerta de enlace de tránsito.

Puede crear tablas de enrutamiento adicionales para la puerta de enlace de tránsito. Esto le permite aislar los subconjuntos de las vinculaciones. Cada vinculación se puede asociar con una tabla de enrutamiento. Una vinculación puede propagar sus rutas a una o más tablas de enrutamiento.

Puede crear una ruta de agujero negro en la tabla de enrutamiento de puerta de enlace de tránsito que reduce el tráfico que coincide con la ruta.

Al conectar una VPC a una puerta de enlace de tránsito, debe agregar una ruta a la tabla de rutas de la subred para que el tráfico se dirija a través de la puerta de enlace de tránsito. Para obtener más información, consulte Enrutamiento para una Transit Gateway en la Guía del VPC usuario de Amazon.

Asociación de tabla de enrutamiento

Puede asociar una puerta de enlaces de tránsito con una sola tabla de enrutamiento. Cada tabla de este tipo se puede asociar a un número variable de cero a varias vinculaciones y puede reenviar los paquetes a otras vinculaciones.

Propagación de rutas

Cada conexión incluye rutas que se pueden instalar en una o más tablas de enrutamiento de puerta de enlace de tránsito. Al propagarse una conexión a una tabla de enrutamiento de puerta de enlace de tránsito, estas rutas se instalan en la tabla. No es posible filtrar rutas anunciadas.

En el caso de un VPC archivo adjunto, los CIDR bloques del VPC se propagan a la tabla de rutas de Transit Gateway.

Cuando se utiliza el enrutamiento dinámico con un VPN adjunto o un adjunto de puerta de enlace de Direct Connect, puede propagar las rutas aprendidas desde el router local BGP a cualquiera de las tablas de rutas de la puerta de enlace de tránsito.

Cuando se utiliza el enrutamiento dinámico con un VPN adjunto, las rutas de la tabla de rutas asociadas al VPN adjunto se anuncian en la pasarela del cliente a través de ella. BGP

En el caso de un archivo adjunto de Connect, las rutas de la tabla de enrutamiento asociada al archivo adjunto de Connect se anuncian en los dispositivos virtuales de terceros, como los WAN dispositivos SD, que se ejecutan de forma intermitenteVPC. BGP

En el caso de un adjunto a una pasarela Direct Connect, las interacciones con los prefijos permitidos controlan las rutas desde las que se anuncian en la red del cliente. AWS

Cuando una ruta estática y una ruta propagada tienen el mismo destino, la ruta estática tiene la prioridad más alta, por lo que la ruta propagada no se incluye en la tabla de enrutamiento. Si elimina la ruta estática, la ruta propagada superpuesta se incluirá en la tabla de enrutamiento.

Rutas para las vinculaciones de interconexiones

Puede unir dos puertas de enlace de tránsito y dirigir el tráfico entre ellas. Para ello, se debe crear una conexión de interconexión en la puerta de enlace de tránsito y especificar la puerta de enlace de tránsito de interconexión con la que crear la interconexión. A continuación, se crea una ruta estática en la tabla de enrutamiento de la gateway de tránsito para enrutar el tráfico a la conexión de la gateway de tránsito. El tráfico que se enruta a la pasarela de tránsito homóloga se puede enrutar entonces a la pasarela de tránsito homóloga VPC y a los VPN adjuntos de la misma.

Para obtener más información, consulte Ejemplo: gateways de tránsito interconectadas.

Orden de evaluación de rutas

Las rutas de puerta de enlace de tránsito se evalúan en el siguiente orden:

-

La ruta más específica para la dirección de destino.

-

Para las rutas con los mismos tipos de conexiónCIDR, pero desde diferentes, la prioridad de la ruta es la siguiente:

-

Rutas estáticas (por ejemplo, rutas VPN estáticas de sitio a sitio)

-

rutas de lista de prefijos de referencia

-

VPC-rutas propagadas

-

Rutas propagadas por la puerta de enlace Direct Connect

-

Rutas propagadas por Transit Gateway Connect

-

De sitio a sitio a VPN través de rutas privadas propagadas por Direct Connect

-

Rutas propagadas de sitio VPN a sitio

-

Rutas propagadas por pares de Transit Gateway (nube) WAN

-

Algunos archivos adjuntos admiten la publicidad de rutas superadas. BGP Para las rutas con el mismo CIDR tipo de conexión y desde el mismo tipo de conexión, la prioridad de la ruta se controla mediante BGP los siguientes atributos:

-

Longitud de ruta AS más corta

-

MEDValor más bajo

-

Se prefieren BGP las rutas e BGP sobre i, si el accesorio lo admite

importante

AWS no se puede garantizar un orden de priorización de rutas coherente para BGP las rutas con el mismo CIDR tipo de adjunto y BGP los mismos atributos que los enumerados anteriormente.

AWS Transit Gateway solo muestra una ruta preferida. Una ruta de respaldo solo aparecerá en la tabla de rutas de Transit Gateway si esa ruta ya no se anuncia, por ejemplo, si anuncias las mismas rutas a través de la puerta de enlace Direct Connect y de sitio a sitioVPN. AWS Transit Gateway solo mostrará las rutas recibidas desde la ruta de puerta de enlace Direct Connect, que es la ruta preferida. La ruta de sitio a sitioVPN, que es la ruta de respaldo, solo se mostrará cuando la puerta de enlace Direct Connect deje de estar anunciada.

VPCy diferencias en la tabla de rutas de la pasarela de tránsito

La evaluación de la tabla de rutas difiere entre si se utiliza una tabla de VPC rutas o una tabla de rutas de una pasarela de tránsito.

El siguiente ejemplo muestra una tabla de VPC rutas. La ruta VPC local tiene la prioridad más alta, seguida de las rutas más específicas. Cuando una ruta estática y una ruta propagada tienen el mismo destino, la ruta estadística tiene una prioridad más elevada.

| Destino | Objetivo | Prioridad |

|---|---|---|

| 10.0.0.0/16 |

local |

1 |

| 192.168.0.0/16 | pcx-12345 | 2 |

| 172.31.0.0/16 | vgw-12345 (estática) o tgw-12345 (estática) |

2 |

| 172.31.0.0/16 | vgw-12345 (propagada) | 3 |

| 0.0.0.0/0 | igw-12345 | 4 |

El siguiente ejemplo muestra una tabla de rutas de una puerta de enlace de tránsito. Si prefiere el adjunto de la AWS Direct Connect puerta de enlace al VPN adjunto, utilice una BGP VPN conexión y propague las rutas en la tabla de rutas de la puerta de enlace de tránsito.

| Destino | Vinculación (objetivo) | Tipo de recurso | Tipo de ruta | Prioridad |

|---|---|---|---|---|

| 10.0.0.0/16 | tgw-attach-123 | vpc-1234 | VPC | Estático o propagado | 1 |

| 192.168.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Estático | 2 |

| 172.31.0.0/16 | tgw-attach-456 | dxgw_id | AWS Direct Connect gateway | Propagado | 3 |

| 172.31.0.0/16 | tgw-attach-789 | -123 tgw-connect-peer | Conectar | Propagado | 4 |

| 172.31.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Propagado | 5 |

Ejemplos de escenarios de pasarelas de tránsito

A continuación, se muestran casos de uso comunes para gateways de tránsito. Sus gateways de tránsito no se limitan a estos casos de uso.

Ejemplos

Puedes configurar tu pasarela de transporte público como un router centralizado que conecte todas tus VPCs conexiones y las de un sitio VPN a otro. AWS Direct Connect En este escenario, todas las vinculaciones se asocian a la tabla de enrutamiento predeterminada de la puerta de enlace de tránsito y se propagan a la tabla de enrutamiento predeterminada de la gateway de tránsito. Por lo tanto, todas las conexiones pueden enrutar paquetes entre sí y la puerta de enlace de tránsito actúa como un enrutador de IP de capa 3 simple.

Información general

El siguiente diagrama muestra los componentes clave de la configuración de este escenario. En este escenario, hay tres VPC archivos adjuntos y uno adjunto de sitio a sitio a la pasarela de VPN tránsito. Los paquetes de las subredes de VPC A, VPC B y VPC C que están destinados a una subred de otra VPC o a la primera VPN conexión pasan por la puerta de enlace de tránsito.

Recursos

Cree los siguientes recursos para este escenario:

-

TresVPCs. Para obtener información sobre cómo crear unaVPC, consulta Crear una VPC en la Guía del VPC usuario de Amazon.

-

Una puerta de enlace de tránsito. Para obtener más información, consulte Cree una pasarela de tránsito con Amazon VPC Transit Gateways.

-

Tres VPC archivos adjuntos en la pasarela de transporte público. Para obtener más información, consulte Crear un VPC archivo adjunto con Amazon VPC Transit Gateways.

-

Un VPN archivo adjunto de sitio a sitio en la pasarela de tránsito. Los CIDR bloques de cada uno VPC se propagan a la tabla de rutas de la pasarela de tránsito. Cuando la VPN conexión está activa, se establece la BGP sesión y, de sitio a sitio, VPN CIDR se propaga a la tabla de rutas de la pasarela de tránsito y VPC CIDRs se agrega a la tabla de la pasarela del cliente. BGP Para obtener más información, consulte Crear un adjunto a una pasarela de transporte VPN mediante Amazon VPC Transit Gateways.

Asegúrese de revisar los requisitos para su dispositivo de puerta de enlace de cliente en la Guía del usuario de AWS Site-to-Site VPN .

Enrutamiento

Cada uno VPC tiene una tabla de rutas y hay una tabla de rutas para la pasarela de tránsito.

VPCtablas de rutas

Cada una VPC tiene una tabla de rutas con 2 entradas. La primera entrada es la entrada predeterminada para el IPv4 enrutamiento local en elVPC; esta entrada permite que sus instancias se VPC comuniquen entre sí. La segunda entrada enruta el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito. En la siguiente tabla se muestran las rutas VPC A.

| Destino | Objetivo |

|---|---|

|

10.1.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-id |

Tabla de enrutamiento de la puerta de enlace de tránsito

A continuación, se muestra un ejemplo de una tabla de enrutamiento predeterminada para las vinculaciones que aparecen en el diagrama anterior, con la propagación de rutas habilitada.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

|

10.1.0.0/16 |

|

propagada |

|

10.2.0.0/16 |

|

propagada |

|

10.3.0.0/16 |

|

propagada |

|

10.99.99.0/24 |

Attachment for VPN connection |

propagada |

BGPTabla de pasarelas de clientes

La BGP tabla de pasarelas de clientes contiene lo siguiente VPCCIDRs.

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

Puede configurar la gateway de tránsito como varios enrutadores aislados. Es similar a utilizar varias gateways de tránsito, pero ofrece mayor flexibilidad en aquellos casos en los que es posible que las rutas y las conexiones cambien. En este escenario, cada router aislado tiene una sola tabla de ruteo. Todas las vinculaciones asociadas a un router aislado se propagan y se asocian en su tabla de ruteo. Las vinculaciones asociadas a un router aislado pueden dirigir paquetes entre sí, pero no pueden dirigir paquetes ni recibirlos de vinculaciones de otro router aislado.

Información general

El siguiente diagrama muestra los componentes clave de la configuración de este escenario. Los paquetes de VPC A, VPC B y VPC C se dirigen a la puerta de enlace de tránsito. Los paquetes de las subredes de VPC A, VPC B y VPC C que tienen Internet como destino primero pasan por la puerta de enlace de tránsito y, después, se dirigen a la VPN conexión de sitio a sitio (si el destino está dentro de esa red). Los paquetes de una VPC que tienen el destino de una subred en otraVPC, por ejemplo, de la 10.1.0.0 a la 10.2.0.0, pasan por la puerta de enlace de tránsito, donde están bloqueados porque no hay ninguna ruta para ellos en la tabla de rutas de la puerta de enlace de tránsito.

Recursos

Cree los siguientes recursos para este escenario:

-

TresVPCs. Para obtener información sobre cómo crear unaVPC, consulta Crear una VPC en la Guía del VPC usuario de Amazon.

-

Una puerta de enlace de tránsito. Para obtener más información, consulte Cree una pasarela de tránsito con Amazon VPC Transit Gateways.

-

Tres archivos adjuntos en la pasarela de transporte para los tresVPCs. Para obtener más información, consulte Crear un VPC archivo adjunto con Amazon VPC Transit Gateways.

-

Un VPN archivo adjunto de sitio a sitio en la pasarela de tránsito. Para obtener más información, consulte Crear un adjunto a una pasarela de transporte VPN mediante Amazon VPC Transit Gateways. Asegúrese de revisar los requisitos para su dispositivo de puerta de enlace de cliente en la Guía del usuario de AWS Site-to-Site VPN .

Cuando la VPN conexión está activa, la BGP sesión se establece y se VPN CIDR propaga a la tabla de rutas de la pasarela de transporte y VPC CIDRs se añade a la tabla de la pasarela del cliente. BGP

Enrutamiento

Cada una VPC tiene una tabla de rutas y la pasarela de tránsito tiene dos tablas de rutas: una para la conexión VPCs y otra para la conexión. VPN

VPCTablas de VPC rutas A, B y VPC C

Cada una VPC tiene una tabla de rutas con 2 entradas. La primera entrada es la entrada predeterminada para el IPv4 enrutamiento local enVPC. Esta entrada permite que sus instancias se VPC comuniquen entre sí. La segunda entrada enruta todo el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito. En la siguiente tabla se muestran las rutas VPC A.

| Destino | Objetivo |

|---|---|

|

10.1.0.0/16 |

local |

| 0.0.0.0/0 |

tgw-id |

Tablas de enrutamiento de la puerta de enlace de tránsito

En este escenario, se utiliza una tabla de rutas para la conexión VPCs y otra tabla de rutas para la VPN conexión.

Los VPC adjuntos están asociados a la siguiente tabla de enrutamiento, que tiene una ruta propagada para el VPN adjunto.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

propagada |

El VPN adjunto está asociado a la siguiente tabla de rutas, que contiene rutas propagadas para cada uno de los VPC adjuntos.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

|

10.1.0.0/16 |

|

propagada |

|

10.2.0.0/16 |

|

propagada |

|

10.3.0.0/16 |

|

propagada |

Para obtener más información sobre la propagación de rutas en una tabla de enrutamiento de gateway de tránsito, consulte Habilite la propagación de rutas a una tabla de rutas de una pasarela de tránsito mediante Amazon VPC Transit Gateways.

Tabla de pasarelas de BGP clientes

La BGP tabla de pasarelas de clientes contiene lo siguiente VPCCIDRs.

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

Una puerta de enlace de tránsito se puede configurar como varios enrutadores aislados que utilizan un servicio compartido. Es similar a utilizar varias puerta de enlaces de tránsito, pero ofrece mayor flexibilidad en aquellos casos en los que es posible que las rutas y las conexiones cambien. En este escenario, cada router aislado tiene una sola tabla de ruteo. Todas las vinculaciones asociadas a un router aislado se propagan y se asocian en su tabla de ruteo. Las vinculaciones asociadas a un router aislado pueden dirigir paquetes entre sí, pero no pueden dirigir paquetes ni recibirlos de vinculaciones de otro router aislado. Las vinculaciones pueden dirigir paquetes o recibirlos desde servicios compartidos. Puede utilizar este escenario cuando tenga grupos que tenga que estar aislados, pero utilizar un servicio compartido; por ejemplo, un sistema de producción.

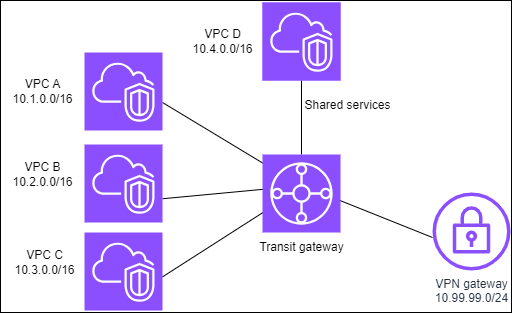

Información general

El siguiente diagrama muestra los componentes clave de la configuración de este escenario. Los paquetes de las subredes de VPC A, VPC B y VPC C que tienen Internet como destino se envían primero a través de la pasarela de tránsito y, después, a la puerta de enlace del cliente de sitio a sitioVPN. Los paquetes de las subredes de VPC A, VPC B o VPC C que tienen el destino de una subred en VPC A, VPC B o VPC C pasan por la pasarela de tránsito, donde se bloquean porque no hay ninguna ruta para ellos en la tabla de rutas de la pasarela de tránsito. Paquetes de VPC A, VPC B y VPC C que tienen VPC D como ruta de destino a través de la puerta de enlace de tránsito y luego a D. VPC

Recursos

Cree los siguientes recursos para este escenario:

-

CuatroVPCs. Para obtener información sobre cómo crear unaVPC, consulta Crear una VPC en la Guía del VPC usuario de Amazon.

-

Una puerta de enlace de tránsito. Para obtener más información, consulte Crear una puerta de enlace de tránsito.

-

Cuatro archivos adjuntos en la pasarela de transporte público, uno por cada unoVPC. Para obtener más información, consulte Crear un VPC archivo adjunto con Amazon VPC Transit Gateways.

-

Un VPN archivo adjunto de sitio a sitio en la pasarela de tránsito. Para obtener más información, consulte Crear un adjunto a una pasarela de transporte VPN mediante Amazon VPC Transit Gateways.

Asegúrese de revisar los requisitos para su dispositivo de puerta de enlace de cliente en la Guía del usuario de AWS Site-to-Site VPN .

Cuando la VPN conexión está activa, la BGP sesión se establece y se VPN CIDR propaga a la tabla de rutas de la pasarela de transporte y VPC CIDRs se añade a la tabla de la pasarela del cliente. BGP

-

Cada aislamiento VPC se asocia a la tabla de rutas aislada y se propaga a la tabla de rutas compartida.

-

Cada servicio compartido VPC se asocia a la tabla de rutas compartida y se propaga a ambas tablas de rutas.

Enrutamiento

Cada uno VPC tiene una tabla de rutas y la pasarela de tránsito tiene dos tablas de rutas: una para la conexión VPCs y otra para los servicios compartidos y de VPN conexión. VPC

VPCTablas de VPC rutas A, B, VPC C y VPC D

Cada una VPC tiene una tabla de rutas con dos entradas. La primera entrada es la entrada predeterminada para el enrutamiento local en elVPC; esta entrada permite que sus instancias se VPC comuniquen entre sí. La segunda entrada enruta el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito.

| Destino | Objetivo |

|---|---|

| 10.1.0.0/16 | local |

| 0.0.0.0/0 | transit gateway ID |

Tablas de enrutamiento de la puerta de enlace de tránsito

En este escenario, se utiliza una tabla de rutas para la conexión VPCs y otra tabla de rutas para la VPN conexión.

Los adjuntos VPC A, B y C están asociados a la siguiente tabla de enrutamiento, que tiene una ruta propagada para el VPN enlace y una ruta propagada para el adjunto para D. VPC

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

propagada |

| 10.4.0.0/16 | Attachment for VPC D |

propagada |

Los VPN adjuntos y los servicios compartidos VPC (VPCD) están asociados a la siguiente tabla de rutas, que tiene entradas que apuntan a cada uno de los VPC adjuntos. Esto permite la comunicación VPCs desde la VPN conexión y los servicios compartidosVPC.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

| 10.1.0.0/16 | Attachment for VPC A |

propagada |

| 10.2.0.0/16 | Attachment for VPC B |

propagada |

| 10.3.0.0/16 | Attachment for VPC C |

propagada |

Para obtener más información, consulte Habilite la propagación de rutas a una tabla de rutas de una pasarela de tránsito mediante Amazon VPC Transit Gateways.

BGPTabla de pasarela de clientes

La BGP tabla de pasarelas CIDRs de clientes contiene las cuatroVPCs.

Puede crear una interconexión de puerta de enlace de tránsito entre puertas de enlace de tránsito. A continuación puede dirigir el tráfico entre las vinculaciones de cada una de las gateways de tránsito. En este escenario, VPC los VPN archivos adjuntos se asocian a las tablas de rutas predeterminadas de la pasarela de tránsito y se propagan a las tablas de rutas predeterminadas de la pasarela de tránsito. Cada tabla de ruteo de la gateway de tránsito tiene una ruta estática que apunta a la vinculación de interconexión de gateways de tránsito.

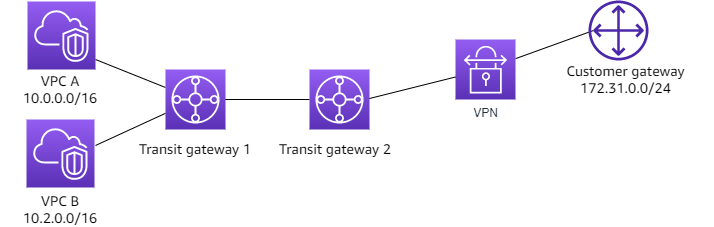

Información general

El siguiente diagrama muestra los componentes clave de la configuración de este escenario. La puerta de enlace de tránsito 1 tiene dos VPC archivos adjuntos y la puerta de enlace de tránsito 2 tiene un archivo adjunto de sitio a sitioVPN. Los paquetes de las subredes de VPC A y VPC B que tienen Internet como destino se dirigen primero a través de la puerta de enlace de tránsito 1, luego a través de la puerta de enlace de tránsito 2 y, por último, se dirigen a la conexión. VPN

Recursos

Cree los siguientes recursos para este escenario:

-

Dos. VPCs Para obtener información sobre cómo crear unaVPC, consulta Crear una VPC en la Guía del VPC usuario de Amazon.

-

Dos puertas de enlace de tránsito. Pueden estar en la misma región o en regiones diferentes. Para obtener más información, consulte Cree una pasarela de tránsito con Amazon VPC Transit Gateways.

-

Dos VPC archivos adjuntos en la primera pasarela de transporte público. Para obtener más información, consulte Crear un VPC archivo adjunto con Amazon VPC Transit Gateways.

-

Un VPN archivo adjunto de sitio a sitio en la segunda pasarela de tránsito. Para obtener más información, consulte Crear un adjunto a una pasarela de transporte VPN mediante Amazon VPC Transit Gateways. Asegúrese de revisar los requisitos para su dispositivo de gateway de cliente en la Guía del usuario de AWS Site-to-Site VPN .

-

Una conexión de interconexión de gateway de tránsito entre las dos gateways de tránsito. Para obtener más información, consulte Adjuntos de emparejamiento de pasarelas de tránsito en Amazon VPC Transit Gateways.

Al crear los VPC archivos adjuntos, los de cada uno VPC se propagan a la CIDRs tabla de rutas de la puerta de enlace de tránsito 1. Cuando la VPN conexión está activa, se producen las siguientes acciones:

-

Se establece la BGP sesión

-

El sitio a sitio se VPN CIDR propaga a la tabla de enrutamiento de la pasarela de tránsito 2

-

VPCCIDRsSe agregan a la tabla de pasarelas de clientes BGP

Enrutamiento

Cada una VPC tiene una tabla de rutas y cada pasarela de tránsito tiene una tabla de rutas.

VPCTablas de rutas VPC A y B.

Cada una VPC tiene una tabla de rutas con 2 entradas. La primera entrada es la entrada predeterminada para el IPv4 enrutamiento local enVPC. Esta entrada predeterminada permite que los recursos que contiene se VPC comuniquen entre sí. La segunda entrada enruta todo el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito. En la siguiente tabla se muestran las rutas VPC A.

| Destino | Objetivo |

|---|---|

|

10.0.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-1-id |

Tablas de enrutamiento de la gateway de tránsito

A continuación se muestra un ejemplo de la tabla de ruteo predeterminada de la gateway de tránsito 1, con la propagación de rutas habilitada.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

|

10.0.0.0/16 |

|

propagada |

|

10.2.0.0/16 |

|

propagada |

|

0.0.0.0/0 |

Attachment ID for peering connection |

estático |

A continuación se muestra un ejemplo de la tabla de ruteo predeterminada de la gateway de tránsito 2, con la propagación de rutas habilitada.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

|

172.31.0.0/24 |

Attachment ID for VPN connection |

propagada |

|

10.0.0.0/16 |

|

static |

|

10.2.0.0/16 |

Attachment ID for peering connection

|

static |

BGPTabla de pasarelas de clientes

La BGP tabla de pasarelas de clientes contiene lo siguiente VPCCIDRs.

-

10.0.0.0/16

-

10.2.0.0/16

Puede configurar una puerta de enlace de tránsito para enrutar el tráfico de Internet saliente desde una puerta de enlace VPC sin una puerta de enlace a Internet a una VPC que contenga una puerta de NAT enlace y una puerta de enlace de Internet.

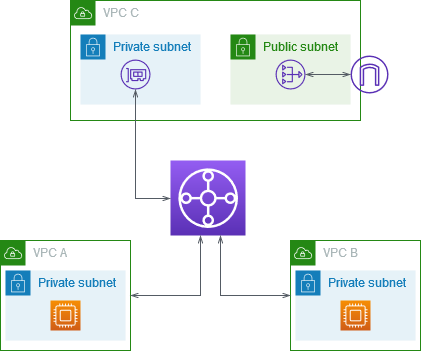

Información general

El siguiente diagrama muestra los componentes clave de la configuración de este escenario. Tiene aplicaciones en VPC A y VPC B que solo necesitan acceso a Internet saliente. Configura VPC C con una puerta de NAT enlace pública y una puerta de enlace de Internet, y una subred privada para el VPC archivo adjunto. Conecta todos VPCs a una pasarela de transporte público. Configure el enrutamiento para que el tráfico de Internet saliente de VPC A y VPC B atraviese la puerta de enlace de tránsito hacia VPC C. La NAT puerta de enlace de VPC C enruta el tráfico a la puerta de enlace de Internet.

Recursos

Cree los siguientes recursos para este escenario:

-

Tres VPCs con rangos de direcciones IP que no se superponen. Para obtener más información, consulta Crear una VPC en la Guía del VPC usuario de Amazon.

-

VPCCada uno de A y VPC B tiene subredes privadas con EC2 instancias.

-

VPCC tiene lo siguiente:

-

Una puerta de enlace a Internet conectada alVPC. Para obtener más información, consulta Crear y adjuntar una puerta de enlace a Internet en la Guía del VPC usuario de Amazon.

-

Una subred pública con una NAT puerta de enlace. Para obtener más información, consulta Crear una NAT puerta de enlace en la Guía del VPC usuario de Amazon.

-

Una subred en VPC C para la conexión de puerta de enlace de tránsito. La subred privada debe estar en la misma zona de disponibilidad que la subred pública.

-

-

Una puerta de enlace de tránsito. Para obtener más información, consulte Cree una pasarela de tránsito con Amazon VPC Transit Gateways.

-

Tres VPC archivos adjuntos en la pasarela de transporte público. Los CIDR bloques de cada uno VPC se propagan a la tabla de rutas de la pasarela de tránsito. Para obtener más información, consulte Crear un VPC archivo adjunto con Amazon VPC Transit Gateways. En el VPC caso de C, debe crear el adjunto mediante la subred privada. Si crea la conexión mediante la subred pública, el tráfico de la instancia se enruta a la puerta de enlace de Internet, pero la puerta de enlace de Internet reduce el tráfico porque las instancias no tienen direcciones IP públicas. Al colocar el adjunto en la subred privada, el tráfico se enruta a la puerta de enlace y la NAT puerta de NAT enlace envía el tráfico a la puerta de enlace de Internet utilizando su dirección IP elástica como dirección IP de origen.

Enrutamiento

Hay tablas de rutas para cada una de ellas VPC y una tabla de rutas para la puerta de enlace de tránsito.

Tablas de enrutamiento

Tabla de rutas para VPC A

A continuación, se muestra una tabla de enrutamiento de ejemplo. La primera entrada permite que las instancias del se VPC comuniquen entre sí. La segunda entrada enruta todo el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito.

| Destino | Objetivo |

|---|---|

|

|

local |

|

0.0.0.0/0 |

|

Tabla de rutas para B VPC

A continuación, se muestra una tabla de enrutamiento de ejemplo. La primera entrada permite que las instancias del se VPC comuniquen entre sí. La segunda entrada enruta todo el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito.

| Destino | Objetivo |

|---|---|

|

|

local |

|

0.0.0.0/0 |

|

Tablas de enrutamiento para C VPC

Configure la subred con la NAT puerta de enlace como una subred pública agregando una ruta a la puerta de enlace de Internet. Mantenga la otra subred como una subred privada.

A continuación, se muestra una tabla de enrutamiento de ejemplo para la subred pública. La primera entrada permite que las instancias del se VPC comuniquen entre sí. La segunda y la tercera entradas dirigen el tráfico de VPC A y VPC B a la puerta de enlace de tránsito. La entrada restante enruta todo el resto del tráfico de IPv4 subred a la puerta de enlace de Internet.

| Destino | Objetivo |

|---|---|

VPC C CIDR |

local |

VPC A CIDR |

transit-gateway-id |

VPC B CIDR |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

A continuación, se muestra una tabla de enrutamiento de ejemplo para la subred privada. La primera entrada permite que las instancias del se VPC comuniquen entre sí. La segunda entrada enruta todo el resto del tráfico de IPv4 subred a la NAT puerta de enlace.

| Destino | Objetivo |

|---|---|

VPC C CIDR |

local |

| 0.0.0.0/0 | nat-gateway-id |

Tabla de enrutamiento de la puerta de enlace de tránsito

A continuación se muestra un ejemplo de la tabla de enrutamiento de la puerta de enlace de tránsito. Los CIDR bloques de cada uno VPC se propagan a la tabla de rutas de la pasarela de tránsito. La ruta estática envía el tráfico de Internet saliente a VPC C. Si lo desea, puede evitar la VPC intercomunicación añadiendo una ruta de agujero negro para cada una de ellas. VPC CIDR

| CIDR | Conexión | Tipo de ruta |

|---|---|---|

|

|

|

propagada |

|

|

|

propagada |

|

|

|

propagada |

| 0.0.0.0/0 |

|

static |

Puede configurar un dispositivo (por ejemplo, un dispositivo de seguridad) en un servicio compartidoVPC. En primer lugar, el dispositivo inspecciona todo el tráfico que se enruta entre los archivos adjuntos de la pasarela de tránsito en los servicios VPC compartidos. Cuando el modo dispositivo está habilitado, una puerta de enlace de tránsito selecciona una única interfaz de red en el dispositivoVPC, mediante un algoritmo de hash de flujo, a la que enviar el tráfico durante todo el flujo. La puerta de enlace de tránsito utiliza la misma interfaz de red para el tráfico de retorno. Esto garantiza que el tráfico bidireccional se enrute simétricamente: se enrutará a través de la misma zona de disponibilidad del VPC archivo adjunto durante todo el flujo. Si tiene varias puertas de enlace de tránsito en su arquitectura, cada puerta de enlace de tránsito mantiene su propia afinidad de sesión y cada puerta de enlace de tránsito puede seleccionar una interfaz de red diferente.

Debe conectar exactamente una pasarela de tránsito al dispositivo para garantizar la continuidad del flujo. VPC La conexión de varias pasarelas de tránsito a un solo dispositivo VPC no garantiza la rigidez del flujo, ya que las pasarelas de tránsito no comparten información sobre el estado del flujo entre sí.

importante

-

El tráfico en el modo dispositivo se enruta correctamente siempre que el tráfico de origen y destino llegue a una ubicación centralizada VPC (inspecciónVPC) desde el mismo adjunto a la pasarela de tránsito. El tráfico puede disminuir si el origen y el destino se encuentran en dos conexiones de pasarela de tránsito diferentes. El tráfico puede disminuir si la central VPC recibe el tráfico de una puerta de enlace diferente (por ejemplo, una puerta de enlace de Internet) y, después, envía ese tráfico a la puerta de enlace de tránsito adjunta tras la inspección.

-

La activación del modo dispositivo en un archivo adjunto existente puede afectar a la ruta actual de ese archivo adjunto, ya que el archivo adjunto puede fluir a través de cualquier zona de disponibilidad. Cuando el modo dispositivo no está habilitado, el tráfico se mantiene en la zona de disponibilidad de origen.

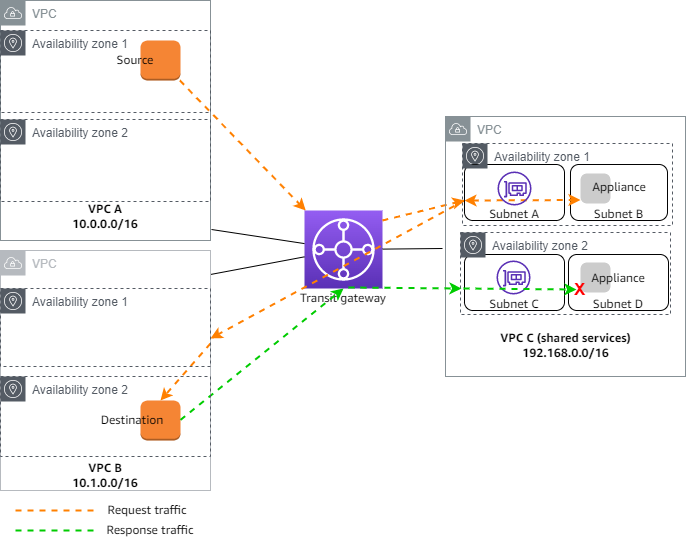

Información general

El siguiente diagrama muestra los componentes clave de la configuración de este escenario. La puerta de enlace de tránsito tiene tres VPC archivos adjuntos. VPCC es un servicio compartidoVPC. El tráfico entre VPC A y VPC B se enruta a la pasarela de tránsito y, a continuación, a un dispositivo de seguridad en VPC C para su inspección antes de dirigirse al destino final. El dispositivo es un dispositivo con estado, por lo que se inspecciona el tráfico de solicitud como el de respuesta. Para una alta disponibilidad, hay un dispositivo en cada zona de disponibilidad de C. VPC

Cree los siguientes recursos para este escenario:

-

TresVPCs. Para obtener información sobre la creación de unaVPC, consulte Creación de una VPC en la Guía del usuario de Amazon Virtual Private Cloud.

-

Una puerta de enlace de tránsito. Para obtener más información, consulte Cree una pasarela de tránsito con Amazon VPC Transit Gateways.

-

Tres VPC archivos adjuntos, uno para cada uno de losVPCs. Para obtener más información, consulte Crear un VPC archivo adjunto con Amazon VPC Transit Gateways.

Para cada VPC adjunto, especifique una subred en cada zona de disponibilidad. En el caso de los servicios compartidosVPC, estas son las subredes a las que se enruta el tráfico VPC desde la puerta de enlace de tránsito. En el ejemplo anterior, se trata de subredes A y C.

Para el VPC adjunto a VPC C, habilite la compatibilidad con el modo dispositivo para que el tráfico de respuesta se enrute a la misma zona de disponibilidad en VPC C que el tráfico de origen.

La VPC consola de Amazon es compatible con el modo dispositivo. También puede usar Amazon VPCAPI, an AWS SDK, AWS CLI para habilitar el modo electrodoméstico, o AWS CloudFormation. Por ejemplo,

--options ApplianceModeSupport=enableañádalo al create-transit-gateway-vpccomando -attachment o modify-transit-gateway-vpc-attachment.

nota

La continuidad del flujo en el modo dispositivo solo está garantizada para el tráfico de origen y destino que se origina en la inspección. VPC

Dispositivos con estado y modo de dispositivo

Si sus VPC archivos adjuntos abarcan varias zonas de disponibilidad y necesita que el tráfico entre los hosts de origen y destino se enrute a través del mismo dispositivo para una inspección completa del estado, habilite la compatibilidad con el modo dispositivo para el VPC archivo adjunto en el que se encuentra el dispositivo.

Para obtener más información, consulte Arquitectura de inspección centralizada

Comportamiento cuando el modo de dispositivo no está habilitado

Cuando el modo dispositivo no está habilitado, una pasarela de tránsito intenta mantener el tráfico enrutado entre los VPC archivos adjuntos de la zona de disponibilidad de origen hasta que llegue a su destino. El tráfico cruza las zonas de disponibilidad entre los adjuntos solo si se produce un error en la zona de disponibilidad o si no hay subredes asociadas a un VPC adjunto en esa zona de disponibilidad.

El siguiente diagrama muestra un flujo de tráfico cuando la compatibilidad con el modo de dispositivo no está habilitada. El tráfico de respuesta que se origina en la zona de disponibilidad 2 en VPC B es enrutado por la puerta de enlace de tránsito a la misma zona de disponibilidad en VPC C. Por lo tanto, el tráfico se interrumpe porque el dispositivo de la zona de disponibilidad 2 no conoce la solicitud original de la fuente en A. VPC

Enrutamiento

Cada una VPC tiene una o más tablas de rutas y la pasarela de tránsito tiene dos tablas de rutas.

VPCtablas de enrutamiento

VPCA y VPC B

VPCsA y B tienen tablas de rutas con 2 entradas. La primera entrada es la entrada predeterminada para el IPv4 enrutamiento local enVPC. Esta entrada predeterminada permite que los recursos que contiene se VPC comuniquen entre sí. La segunda entrada enruta todo el resto del tráfico de IPv4 subred a la puerta de enlace de tránsito. La siguiente es la tabla de rutas de A. VPC

| Destino | Objetivo |

|---|---|

|

10.0.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-id |

VPCC

Los servicios compartidos VPC (VPCC) tienen diferentes tablas de enrutamiento para cada subred. La puerta de enlace de tránsito utiliza la subred A (usted especifica esta subred al crear el VPC adjunto). La tabla de enrutamiento de la subred A enruta todo el tráfico al dispositivo de la subred B.

| Destino | Objetivo |

|---|---|

|

192.168.0.0/16 |

local |

|

0.0.0.0/0 |

appliance-eni-id |

La tabla de enrutamiento de la subred B (que contiene el dispositivo) enruta el tráfico de vuelta a la puerta de enlace de tránsito.

| Destino | Objetivo |

|---|---|

|

192.168.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-id |

Tablas de enrutamiento de la puerta de enlace de tránsito

Esta puerta de enlace de tránsito usa una tabla de rutas para VPC A y VPC B y una tabla de rutas para los servicios compartidos VPC (VPCC).

Los archivos adjuntos VPC A y VPC B están asociados a la siguiente tabla de rutas. La tabla de rutas enruta todo el tráfico a VPC C.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

|

0.0.0.0/0 |

|

static |

El adjunto VPC C está asociado a la siguiente tabla de rutas. Enruta el tráfico a VPC A y VPC B.

| Destino | Objetivo | Tipo de ruta |

|---|---|---|

|

10.0.0.0/16 |

|

propagada |

|

10.1.0.0/16 |

|

propagada |