Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Escenario 6: AWS Microsoft AD, VPC de servicios compartidos y confianza unidireccional con el entorno local

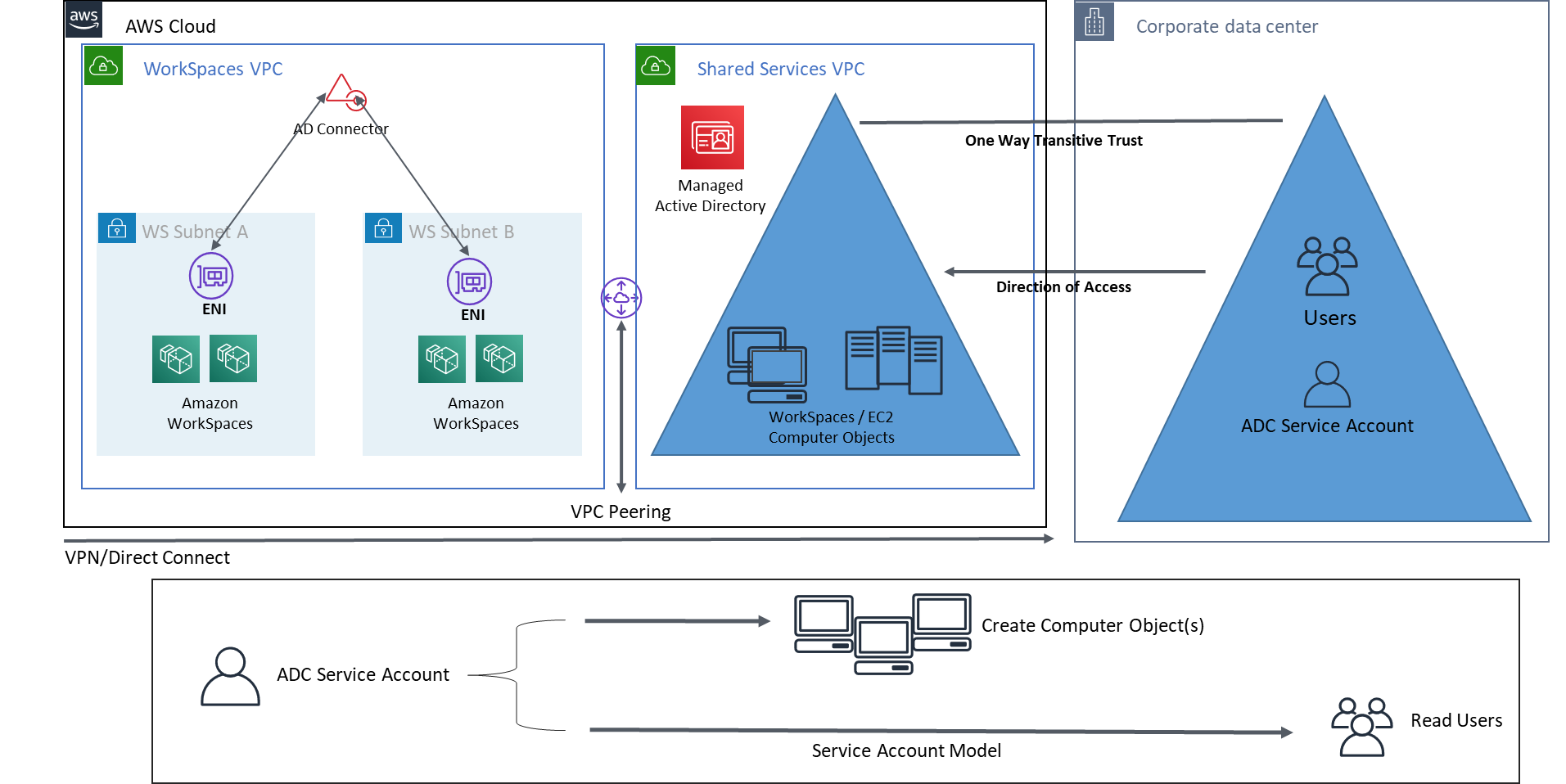

Este escenario, como se muestra en la siguiente figura, utiliza un Active Directory local existente para los usuarios e introduce un Active Directory administrado independiente en la AWS nube para alojar los objetos informáticos asociados al. WorkSpaces Este escenario permite que los objetos informáticos y las políticas de grupo de Active Directory se administren de forma independiente del Active Directory corporativo.

Este escenario resulta útil cuando un tercero quiere administrar Windows WorkSpaces en nombre de un cliente, ya que permite que el tercero defina y controle las políticas asociadas a él WorkSpaces y las políticas asociadas a él, sin necesidad de conceder al tercero acceso al AD del cliente. En este escenario, se crea una unidad organizativa (OU) específica de Active Directory para organizar los objetos WorkSpaces informáticos del AD de Shared Services.

nota

Amazon Linux WorkSpaces requiere que exista una confianza bidireccional para poder crearlos.

Para implementar Windows WorkSpaces con los objetos informáticos creados en la VPC de Shared Services que aloja Active Directory administrado con usuarios del dominio de identidad del cliente, implemente un conector de Active Directory (ADC) que haga referencia al AD corporativo. Utilice una cuenta de servicio ADC creada en el AD (dominio de identidad) corporativo que tenga permisos delegados para crear objetos informáticos en la unidad organizativa (OU) que se configuró para Windows WorkSpaces en el AD administrado de Shared Services y que tenga permisos de lectura en el Active Directory corporativo (dominio de identidad).

Para garantizar que la función de localización de dominios pueda autenticar a WorkSpaces los usuarios en el sitio de AD deseado para el dominio de identidad, asigne el mismo nombre a los sitios de AD de ambos dominios para las WorkSpaces subredes de Amazon, tal como se indica en la documentación de Microsoft.

Para obtener instrucciones detalladas sobre cómo configurar este escenario, consulta la guía de implementación para configurar una confianza unidireccional para Amazon WorkSpaces con AWS Directory

En este escenario, establecemos una confianza transitiva unidireccional entre la VPC AWS Managed Microsoft AD de Shared Services y el AD local. La figura 11 muestra la dirección de la confianza y el acceso, y cómo AWS AD Connector utiliza la cuenta de servicio AD Connector para crear objetos de equipo en el dominio de recursos.

Según las recomendaciones de Microsoft, se utiliza una confianza forestal para garantizar que se utilice la autenticación Kerberos siempre que sea posible. WorkSpaces Recibirá objetos de política de grupo (GPO) de su dominio de recursos en. AWS Managed Microsoft AD Además, debe WorkSpaces realizar la autenticación Kerberos con su dominio de identidad. Para que esto funcione de forma fiable, se recomienda ampliar el dominio de identidad al que AWS ya se ha explicado anteriormente. Le sugerimos que consulte la guía de implementación de Deploy Amazon WorkSpaces using a One-Way Trust Resource Domain con

Tanto el AD Connector como el WorkSpaces suyo deben poder comunicarse con los controladores de dominio de su dominio de identidad y su dominio de recursos. Para obtener más información, consulta los requisitos de dirección IP y puerto WorkSpaces en la Guía de WorkSpaces administración de Amazon.

Si usa varios conectores AD, se recomienda que cada uno de los conectores AD use su propia cuenta de servicio de AD Connector.

Figura 11: AWS Microsoft, VPC de servicios compartidos y confianza unidireccional con AD local

Esta arquitectura utiliza los siguientes componentes o estructuras:

AWS

-

Amazon VPC: creación de una Amazon VPC con al menos dos subredes privadas en dos zonas de disponibilidad (dos para AD Connector y. WorkSpaces

-

Conjunto de opciones de DHCP: creación de un conjunto de opciones de DHCP de Amazon VPC. Esto permite al cliente definir un nombre de dominio y un DNS (Microsoft AD) específicos. Para obtener más información, consulte los conjuntos de opciones de DHCP.

-

Opcional: puerta de enlace privada virtual de Amazon: habilita la comunicación con una red propiedad del cliente a través de un túnel VPN (VPN) o una conexión IPSec. AWS Direct Connect Se utiliza para acceder a los sistemas de back-end locales.

-

AWS Directory Service: Microsoft AD se implementó en un par dedicado de subredes de VPC (AD DS Managed Service), AD Connector.

-

Emparejamiento de Transit Gateway/VPC: habilite la conectividad entre la VPC de Workspaces y la VPC de Shared Services.

-

Amazon EC2: servidores RADIUS «opcionales» del cliente para MFA.

-

Amazon WorkSpaces: WorkSpaces se implementan en las mismas subredes privadas que el AD Connector. Para obtener más información, consulte la sección Active Directory: sitios y servicios de este documento.

Cliente

-

Conectividad de red: VPN corporativa o AWS Direct Connect puntos finales.

-

Dispositivos de usuario final: dispositivos corporativos o BYOL para usuarios finales (como Windows, Mac, iPads, tabletas Android, cero clientes y Chromebooks) que se utilizan para acceder al servicio de Amazon. WorkSpaces Consulte esta lista de aplicaciones cliente para ver los dispositivos y navegadores web compatibles.