Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configurez votre réseau pour utiliser le panneau de configuration des contacts (CCP) Amazon Connect

Les solutions VoIP traditionnelles nécessitent que vous autorisiez les entrées et les sorties pour des plages de ports UDP spécifiques IPs, telles que 80 et 443. Ces solutions s'appliquent également à TCP. En comparaison, les exigences liées au réseau pour utiliser le panneau de configuration des contacts (CCP) avec un logiciel de téléphonie par Internet sont moins intrusives. Vous pouvez établir des send/receive connexions sortantes persistantes via votre navigateur Web. Par conséquent, vous n'avez pas besoin d'ouvrir un port côté client pour écouter le trafic entrant.

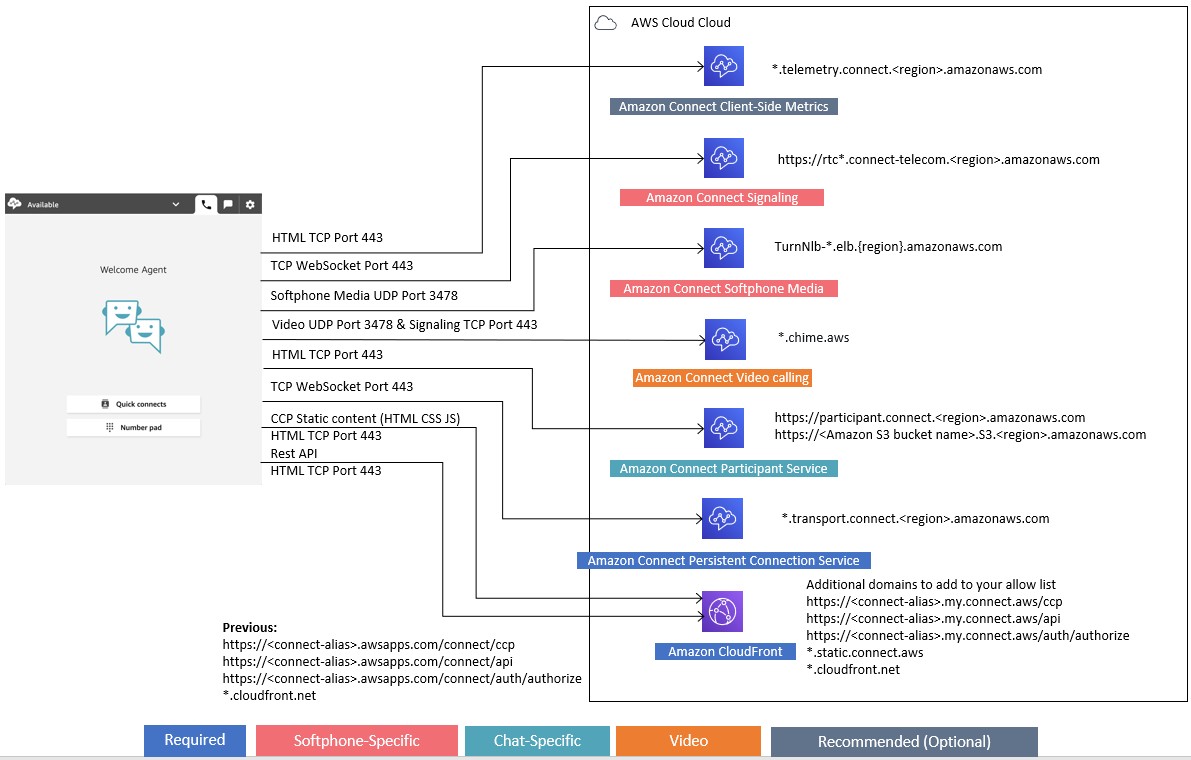

Le diagramme suivant montre à quoi chaque port est utilisé.

Si votre centre d'appels utilise le canal e-mail, consultez le guide du développeur Amazon SES pour plus d'informations. Si votre entreprise envoie un volume important d'e-mails, vous souhaiterez peut-être louer des adresses IP dédiées. Pour plus d'informations, consultez Adresses IP dédiées pour Amazon SES.

Les sections suivantes décrivent les deux options de connectivité principales pour utiliser le CCP.

Table des matières

Option 2 (non recommandée) : autoriser les plages d'adresses IP

Autoriser la résolution DNS pour les logiciels de téléphonie

Comment les agents du centre d'appels se connectent au panneau de commande des contacts (CCP)

Utiliser une liste d'autorisation pour les applications intégrées dans Amazon Connect

Option 1 (recommandée) : remplacez les exigences relatives à Amazon EC2 et à la plage d' CloudFront adresses IP par une liste de domaines autorisés

Cette deuxième option vous permet de réduire considérablement votre rayon d'impact.

Nous vous recommandons d'essayer l'option 1 et de la tester avec plus de 200 appels. Testez les erreurs du softphone, les appels interrompus et les conference/transfer fonctionnalités. Si votre taux d'erreurs est supérieur à 2 %, il peut y avoir un problème de résolution de proxy. Dans ce cas, envisagez d'utiliser l'option 2.

Pour autoriser le trafic vers les EC2 points de terminaison Amazon, autorisez l'accès à l'URL et au port, comme indiqué dans la première ligne du tableau suivant. Faites cela, plutôt que d'autoriser toutes les plages d'adresses IP répertoriées dans le fichier ip-ranges.json. Vous bénéficiez du même avantage en utilisant un domaine pour CloudFront, comme le montre la deuxième ligne du tableau suivant.

Liste d’autorisation de domaine/URL |

AWS Région |

Ports |

Direction |

Trafic |

|---|---|---|---|---|

rtc*.connect-telecom. Ceci est utilisé par ccp# (v1). Veuillez consulter la note qui suit ce tableau. |

Remplacez region par la région dans laquelle se trouve votre instance Amazon Connect |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

|

Voici la liste d’autorisations minimale pour *.my.connect.aws :

Voici la liste d’autorisations minimale pour *.awsapps.com : Important.awsapps.com est un ancien domaine qui va disparaître. Pour obtenir des instructions sur la mise à jour de votre domaine vers my.connect.aws, consultez. Mise à jour de votre domaine Amazon Connect

|

Remplacez |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

*.telemetry.connect. |

Remplacez |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

participant.connect. |

Remplacez |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

*.transport.connect. Ceci est utilisé par ccp-v2. |

Remplacez |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

|

|

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

TurnNlb-*.elb. Pour ajouter à la place des points de terminaison spécifiques à votre liste d’autorisation en fonction de la région, consultez Points de terminaison NLB. |

Remplacez |

3478 (UDP) |

SORTANT |

ENVOYER/RECEVOIR |

Ceci n’est utilisé que si vous avez intégré Amazon Connect Global Resiliency. |

|

443 (HTTPS) |

SORTANT | ENVOYER/RECEVOIR |

*. Ceci est nécessaire seulement si vous avez intégré Amazon Connect Global Resiliency. |

Remplacez |

443 (HTTPS) |

SORTANT | ENVOYER/RECEVOIR |

Les noms de domaine complets (FQDNs) ne peuvent pas être modifiés ou personnalisés pour chaque client. Utilisez plutôt l’Option 2 : autoriser les plages d’adresses IP.

Astuce

Dans certaines applications de proxy, la gestion des sockets Web peut impacter les fonctionnalités lors de l’utilisation de rtc*.connect-telecom., region.amazonaws.com

*.transport.connect. et region.amazonaws.comhttps://myInstanceName.awsapps.com. Assurez-vous de tester et de valider avant de déployer dans un environnement de production.

Le tableau suivant répertorie les CloudFront domaines utilisés pour les actifs statiques si vous souhaitez ajouter des domaines à votre liste d'autorisations plutôt que des plages d'adresses IP :

Région |

CloudFront Domaine |

|---|---|

us-east-1 |

https://dd401jc05x2yk.cloudfront.net/ https://d1f0uslncy85vb.cloudfront.net/ |

us-west-2 |

https://d38fzyjx9jg8fj.cloudfront.net/ https://d366s8lxuwna4d.cloudfront.net/ |

ap-northeast-1 |

https://d3h58onr8hrozw.cloudfront.net/ https://d13ljas036gz6c.cloudfront.net/ |

ap-northeast-2 |

https://d11ouwvqpq1ads.cloudfront.net/ |

ap-southeast-1 |

https://d2g7up6vqvaq2o.cloudfront.net/ https://d12o1dl1h4w0xc.cloudfront.net/ |

ap-southeast-2 |

https://d2190hliw27bb8.cloudfront.net/ https://d3mgrlqzmisce5.cloudfront.net/ |

eu-central-1 |

https://d1n9s7btyr4f0n.cloudfront.net/ https://d3tqoc05lsydd3.cloudfront.net/ |

eu-west-2 |

https://dl32tyuy2mmv6.cloudfront.net/ https://d2p8ibh10q5exz.cloudfront.net/ |

Note

ca-central n’est pas inclus dans le tableau, car nous hébergeons du contenu statique derrière le domaine *.my.connect.aws.

Si votre entreprise n’utilise pas SAML et que votre pare-feu est soumis à des restrictions, vous pouvez ajouter les entrées suivantes par région :

Région |

CloudFront Domaine |

|---|---|

us-east-1 |

https://d32i4gd7pg4909.cloudfront.net/ |

us-west-2 |

https://d18af777lco7lp.cloudfront.net/ |

eu-west-2 |

https://d16q6638mh01s7.cloudfront.net/ |

ap-northeast-1 |

https://d2c2t8mxjhq5z1.cloudfront.net/ |

ap-northeast-2 |

https://d9j3u8qaxidxi.cloudfront.net/ |

ap-southeast-1 |

https://d3qzmd7y07pz0i.cloudfront.net/ |

ap-southeast-2 |

https://dwcpoxuuza83q.cloudfront.net/ |

eu-central-1 |

https://d1whcm49570jjw.cloudfront.net/ |

ca-central-1 |

https://d2wfbsypmqjmog.cloudfront.net/ |

us-gov-east-1 : |

https://s3-us-gov-east-1.amazonaws.com/warp-drive-console-static-content-prod-osu/ |

us-gov-west-1 : |

https://s3-us-gov-west-1.amazonaws.com/warp-drive-console-static-content-prod-pdt/ |

Points de terminaison NLB

Le tableau suivant répertorie les points de terminaison spécifiques pour la région dans laquelle se trouve l’instance Amazon Connect. Si vous ne souhaitez pas utiliser le TurnNlb -*.elb. region.amazonaws.com wildcard, vous pouvez plutôt ajouter ces points de terminaison à votre liste d'autorisation.

Région |

Activer le domaine/l'URL |

|---|---|

us-west-2 |

TurnNlb-8d79b4466d82ad0e. elb.us-west-2.amazonaws.com TurnNlb-dbc4ebb71307fda2. elb.us-west-2.amazonaws.com TurnNlb-13c884fe3673ed9f. elb.us-west-2.amazonaws.com |

us-east-1 |

TurnNlb-d76454ac48d20c1e. elb.us-east-1.amazonaws.com TurnNlb-31a7fe8a79c27929. elb.us-east-1.amazonaws.com TurnNlb-7a9b8e750cec315a. elb.us-east-1.amazonaws.com |

af-south-1 |

TurnNlb-29b8f2824c2958b8. elb.af-south-1.amazonaws.com |

ap-northeast-1 |

TurnNlb-3c6ddabcbeb821d8. elb.ap-northeast-1.amazonaws.com |

ap-northeast-2 |

TurnNlb-A2d59ac3f246f09a. elb.ap-northeast-2.amazonaws.com |

ap-southeast-1 |

TurnNlb-261982506d86d300. elb.ap-southeast-1.amazonaws.com |

ap-southeast-2 |

TurnNlb-93f2de0c97c4316b. elb.ap-southeast-2.amazonaws.com |

ca-central-1 |

TurnNlb-b019de6142240b9f. elb.ca-central-1.amazonaws.com |

eu-central-1 |

TurnNlb-ea5316ebe2759cbc. elb.eu-central-1.amazonaws.com |

eu-west-2 |

TurnNlb-1dc64a459ead57ea. elb.eu-west-2.amazonaws.com |

us-gov-west-1 |

TurnNlb-d7c623c23f628042.elb. us-gov-west-1. amazonaws.com |

Option 2 (non recommandée) : autoriser les plages d'adresses IP

La deuxième option repose sur l’utilisation d’une liste d’autorisation pour définir les adresses IP et les ports qu’Amazon Connect peut utiliser. Vous créez cette liste d’autorisation à l’aide des adresses IP figurant dans le fichier AWS ip-ranges.json

Si la région dans laquelle vous utilisez Amazon Connect n'apparaît pas dans le fichier AWS ip-ranges.json, utilisez uniquement les valeurs globales.

Pour de plus amples informations sur ce fichier, veuillez consulter À propos des plages d’adresses IP Amazon Connect.

Entrée plages d’adresse IP |

AWS Région |

Ports/protocoles |

Direction |

Trafic |

|---|---|---|---|---|

AMAZON_CONNECT |

GLOBAL et région où se trouve votre instance Amazon Connect (ajoutez GLOBAL ET toute entrée spécifique à une région dans votre liste d’autorisation) |

3478 (UDP) |

SORTANT |

ENVOYER/RECEVOIR |

EC2 |

GLOBAL et région où se trouve votre instance Amazon Connect (GLOBAL uniquement si une entrée spécifique à une région n’existe pas) |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

CLOUDFRONT |

International* |

443 (TCP) |

SORTANT |

ENVOYER/RECEVOIR |

* CloudFront diffuse du contenu statique tel que des images ou du javascript à partir d'un emplacement périphérique présentant la latence la plus faible par rapport à l'emplacement de vos agents. Les listes d'adresses IP autorisées pour CloudFront sont globales et nécessitent toutes les plages d'adresses IP associées à « service » : « CLOUDFRONT » dans le fichier ip-ranges.json.

À propos des plages d’adresses IP Amazon Connect

Dans le fichier AWS ip-ranges.json

La plage d'adresses IP /19 n'est pas partagée avec d'autres services. Elle est réservée à l’usage exclusif d’Amazon Connect à l’échelle mondiale.

Dans le fichier AWS ip-ranges.json, vous pouvez voir la même plage répertoriée deux fois. Par exemple :

{ "ip_prefix": "15.193.0.0/19", "region": "GLOBAL", "service": "AMAZON" }, { "ip_prefix": "15.193.0.0/19", "region": "GLOBAL", "service": "AMAZON_CONNECT" },

AWS publie toujours une plage d'adresses IP deux fois : une pour le service spécifique et une pour le service « AMAZON ». Il pourrait même y avoir une troisième liste pour un cas d'utilisation plus spécifique dans un service.

Lorsque de nouvelles plages d’adresses IP sont prises en charge pour Amazon Connect, elles sont ajoutées au fichier ip-ranges.json disponible publiquement. Elles sont conservées pendant un minimum de 30 jours avant d'être utilisées par le service. Après 30 jours, le trafic du logiciel de téléphonie par Internet via les nouvelles plages d'adresses IP augmente pendant les deux semaines suivantes. Après deux semaines, le trafic est acheminé via les nouvelles plages, équivalentes à toutes les plages disponibles.

Pour plus d'informations sur ce fichier et les plages d'adresses IP qu'il contient AWS, consultez la section Plages d'adresses AWS IP.

Pare-feu sans état

Si vous utilisez un pare-feu sans état pour les deux options, appliquez les exigences décrites dans les sections précédentes. Ensuite, vous devez ajouter à votre liste d’autorisation la plage de ports éphémères utilisée par votre navigateur, comme le montre le tableau suivant.

Entrée plage d’adresses IP |

Port |

Direction |

Trafic |

|---|---|---|---|

AMAZON_CONNECT |

Pour un environnement Windows : 49152 - 65535 (UDP) Pour un environnement Linux : 32768 - 61000 |

ENTRANT |

ENVOYER/RECEVOIR |

Autoriser le téléchargement des soldes de congés et des indemnités lors de la planification Amazon Connect

Pour autoriser le chargement des allocations et soldes de congés dans la planification Amazon Connect, ajoutez les points de terminaison de chargement suivants à votre liste d’exceptions de proxy :

-

https://bm-prod -

region-cell-1-uploadservice-staging.s3.region.amazonaws.com -

https://bm-prod -

region-cell-2-uploadservice-staging.s3.region.amazonaws.com

Pour plus d’informations sur les activités prises en charge par ces points de terminaison, consultez les rubriques suivantes :

Autoriser la résolution DNS pour les logiciels de téléphonie

Si vous avez déjà ajouté des plages d'adresses IP Amazon Connect à votre liste d'autorisation et que vous n'avez aucune restriction quant à la résolution des noms DNS, vous n'avez pas besoin d'ajouter TurnNlb-*.elb. region.amazonaws.com dans votre liste d'autorisation.

-

Pour vérifier s'il existe des restrictions sur la résolution de noms DNS, alors que vous êtes sur votre réseau, utilisez la commande

nslookup. Par exemple :nslookup TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com

Si vous ne parvenez pas à résoudre le DNS, vous devez ajouter les points de terminaison TurnNLB répertoriés ci-dessus ou -*.elb. TurnNlb region.amazonaws.com dans votre liste d'autorisation.

Si vous n'autorisez pas ce domaine, vos agents reçoivent l'erreur suivante dans leur Panneau de configuration de contact (CCP) lorsqu'ils essaient de répondre à un appel :

-

Échec de l'établissement de la connexion au logiciel de téléphonie. Réessayez ou contactez votre administrateur en indiquant ce qui suit : Le navigateur ne parvient pas à établir un canal multimédia à tour de rôle : TurnNlb -xxxxxxxxxxxxx.elb.

region.amazonaws.com : 3478 ? transport = udp

Prises en compte de protocole et de port

Prenez en compte les éléments suivants au moment de l’implémentation de vos modifications de configuration réseau pour Amazon Connect :

-

Vous devez autoriser le trafic pour toutes les adresses et plages de la région dans laquelle vous avez créé votre instance Amazon Connect.

-

Si vous utilisez un pare-feu ou un proxy entre le CCP et Amazon Connect, augmentez le délai d’expiration de cache du certificat SSL pour couvrir la durée d’un quart de travail complet pour vos agents. Procédez ainsi afin d’éviter des problèmes de connectivité avec les renouvellements de certificat planifiés au cours de leur quart de travail. Par exemple, s'il est planifié que vos agents travaillent 8 heures par jour avec des pauses, augmentez l'intervalle à 8 heures et comptez du temps pour les pauses et le déjeuner.

-

Lors de l'ouverture de ports, Amazon EC2 et Amazon Connect n'ont besoin que des ports pour les points de terminaison situés dans la même région que votre instance. CloudFront, cependant, diffuse du contenu statique à partir d'un emplacement périphérique présentant la latence la plus faible par rapport à l'emplacement de vos agents. Les listes d'adresses IP autorisées pour CloudFront sont globales et nécessitent toutes les plages d'adresses IP associées à « service » : « CLOUDFRONT » dans ip-ranges.json.

-

Une fois le fichier ip-ranges.json mis à jour, le AWS service associé commence à utiliser les plages d'adresses IP mises à jour au bout de 30 jours. Pour éviter des problèmes de connectivité intermittente lorsque le service commence à router le trafic vers les nouvelles plages IP, veillez à ajouter ces dernières à votre liste d’autorisation, dans un délai de 30 jours à compter du moment où elles ont été ajoutées au fichier ip-ranges.json.

-

Si vous utilisez un CCP personnalisé avec l'API Amazon Connect Streams, vous pouvez créer un CCP sans support qui ne nécessite pas l'ouverture de ports pour communiquer avec Amazon Connect, mais qui nécessite tout de même des ports ouverts pour communiquer avec Amazon et. EC2 CloudFront

Considérations de sélection des régions

La sélection de région Amazon Connect dépend des exigences de gouvernance de données, du cas d’utilisation, des services disponibles dans chaque région et de la latence par rapport à vos agents, aux contacts et à la géographie des points de terminaison de transfert externes.

-

Emplacement/réseau d’agent : la connectivité du CCP traverse le WAN public. Par conséquent, il est important que la station de travail présente la plus faible latence et le moins de sauts possible, spécifiquement pour la région AWS où vos ressources et l’instance Amazon Connect sont hébergées. Par exemple, les réseaux en étoile qui doivent effectuer plusieurs sauts pour contacter un routeur périphérique peuvent ajouter de la latence et réduire la qualité de l'expérience.

Lorsque vous configurez votre instance et vos agents, veillez à créer votre instance dans la région géographiquement la plus proche des agents. Si vous avez besoin de configurer une instance dans une région spécifique afin de respecter les politiques de l’entreprise ou d’autres réglementations, choisissez la configuration qui entraîne le moins de sauts de réseau à réseau entre les ordinateurs de vos agents et votre instance Amazon Connect.

-

Emplacement de vos appelants : les appels sont soumis à une latence PSTN, car ils sont ancrés à votre point de terminaison de la région Amazon Connect. Idéalement, vos appelants et vos points de terminaison de transfert sont situés géographiquement aussi près que possible de la AWS région où votre instance Amazon Connect est hébergée pour une latence minimale.

Pour des performances optimales et pour limiter la latence pour vos clients lorsqu’ils appellent votre centre de contact, créez votre instance Amazon Connect dans la région la plus proche géographiquement de l’emplacement d’où vos clients appellent. Vous pouvez envisager la création de plusieurs instances Amazon Connect et la fourniture des informations de contact aux clients pour le numéro le plus proche de l’emplacement d’où ils appellent.

-

Transferts externes : à partir d’Amazon Connect, ils restent ancrés à votre point de terminaison de la région Amazon Connect pendant la durée de l’appel. L'utilisation par minute continue d'augmenter jusqu'à ce que l'appel soit déconnecté par le destinataire de l'appel transféré. L'appel n'est pas enregistré après que l'agent raccroche ou que le transfert soit terminé. Les données d’enregistrement de contacts et l’enregistrement d’appel associé d’un appel transféré sont générés une fois l’appel terminé. Dans la mesure du possible, évitez de transférer des appels qui pourraient être retransférés dans Amazon Connect, connus sous le nom de transferts circulaires, afin d’éviter d’augmenter la latence PSTN.

Agents utilisant Amazon Connect à distance

Important

Si vos agents utilisent SAML 2.0 pour se connecter à Amazon Connect, vous devez autoriser la liste des points de terminaison AWS SSO répertoriés dans Points de terminaison de AWS connexion et quotas.

Les agents à distance, ceux qui utilisent Amazon Connect à partir d’un emplacement autre que ceux connectés au réseau principal de votre organisation, peuvent rencontrer des problèmes relatifs à leur réseau local en cas de connexion instable, de perte de paquet ou d’une latence élevée. Ceci est aggravé si un VPN est nécessaire pour accéder aux ressources. Idéalement, les agents sont situés à proximité de la AWS région où sont hébergées vos AWS ressources et votre instance Amazon Connect, et disposent d'une connexion stable au réseau étendu public.

Réacheminement audio

Lorsque vous réacheminez l’audio vers un appareil existant, prenez en compte l’emplacement de l’appareil par rapport à votre région Amazon Connect. Ceci vous permettra de prendre en compte une latence supplémentaire potentielle. Chaque fois qu'il y a un appel destiné à l'agent, un appel sortant est placé sur l'appareil configuré si vous redirigez votre audio. Lorsque l'agent répond à l'appareil, celui-ci est mis en relation avec l'appelant. Si l'agent ne répond pas à l'appareil, il prend l’état Appel manqué jusqu'à ce que l’agent ou un superviseur le fasse repasser à Disponible.

En utilisant AWS Direct Connect

Les problèmes de connectivité réseau du panneau de configuration des contacts (CCP) sont le plus souvent liés à l' AWS utilisation d'un réseau WAN/LAN privé, d'un FAI ou des deux. Bien qu' AWS Direct Connect il ne règle pas les problèmes spécifiques à la LAN/WAN traversée privée vers votre routeur périphérique, il peut aider à résoudre les problèmes de latence et de connectivité entre votre routeur périphérique et les AWS ressources. AWS Direct Connect fournit une connexion durable et cohérente au lieu de compter sur votre fournisseur de services Internet pour acheminer dynamiquement les demandes vers les AWS ressources. Il vous permet également de configurer votre routeur périphérique pour rediriger AWS le trafic sur la fibre dédiée plutôt que sur le WAN public.