Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration et fonctionnement sécurisés d'ADDF

Le cadre de données de conduite autonome (ADDF) doit être traité comme un logiciel personnalisé nécessitant une maintenance et des soins continus par une équipe dédiée DevOps et chargée de la sécurité au sein de votre organisation. Cette section décrit les tâches courantes liées à la sécurité qui vous aident à configurer et à utiliser ADDF tout au long de son cycle de vie.

Cette section comprend les tâches suivantes :

Définition de votre architecture ADDF

La sécurité d'une instance ADDF dépend de l' Compte AWS environnement dans lequel elle est déployée. Cet Compte AWS environnement doit être conçu pour répondre aux besoins opérationnels et de sécurité de votre cas d'utilisation spécifique. Par exemple, les tâches et considérations liées à la sécurité et aux opérations relatives à la configuration d'une instance ADDF dans un environnement proof-of-concept (PoC) sont différentes de celles relatives à la configuration d'ADDF dans un environnement de production.

Exécution d'ADDF dans un environnement de PoC

Si vous avez l'intention d'utiliser ADDF dans un environnement PoC, nous vous recommandons de créer un environnement dédié Compte AWS à ADDF ne contenant aucune autre charge de travail. Cela permet de sécuriser votre compte pendant que vous découvrez ADDF et ses fonctionnalités. Les avantages de cette approche sont les suivants :

-

En cas de grave erreur de configuration d'ADDF, aucune autre charge de travail n'est affectée.

-

Il n'y a aucun risque d'autre erreur de configuration de la charge de travail susceptible de nuire à la configuration d'ADDF.

Même pour un environnement PoC, nous vous recommandons de suivre les bonnes pratiques répertoriées dans Exécution d'ADDF dans un environnement de production dans la mesure du possible.

Exécution d'ADDF dans un environnement de production

Si vous avez l'intention d'utiliser ADDF dans un environnement de production d'entreprise, nous vous recommandons vivement de prendre en compte les bonnes pratiques de sécurité de votre organisation et d'implémenter ADDF en conséquence. Outre les bonnes pratiques de sécurité de votre entreprise, nous vous recommandons d'implémenter les mesures suivantes :

-

Créez une DevOps équipe ADDF engagée à long terme — ADDF doit être traité comme un logiciel personnalisé. Il nécessite une maintenance et des soins continus par une DevOps équipe dédiée. Avant de commencer à exécuter ADDF dans un environnement de production, une DevOps équipe de taille et de capacités suffisantes doit être définie avec un engagement total des ressources, jusqu'au déploiement end-of-life de l'ADDF.

-

Utiliser une architecture à comptes multiples : chaque instance ADDF doit être déployée dans son propre environnement à comptes multiples AWS dédié, sans aucune autre charge de travail indépendante. Comme défini dans la gestion et la séparation des AWS comptes (AWS Well-Architected Framework), il est considéré comme une bonne pratique de séparer les ressources et les charges de travail en Comptes AWS plusieurs, en fonction des exigences de votre organisation. Cela est dû au fait que an Compte AWS agit comme une limite d'isolation. Une architecture à comptes multiples AWS bien conçue permet de catégoriser les charges de travail et de réduire l'impact en cas de faille de sécurité, par rapport à une architecture à compte unique. L'utilisation d'une architecture à comptes multiples permet également à vos comptes de respecter leurs quotas de Service AWS. Distribuez vos modules ADDF sur Comptes AWS autant de modules que nécessaire pour répondre aux exigences de sécurité et aux separation-of-duties exigences de votre organisation.

-

Déployer plusieurs instances ADDF : configurez autant d'instances ADDF distinctes que nécessaire afin de développer, tester et déployer correctement les modules ADDF conformément aux processus de développement logiciel de votre organisation. Lorsque vous configurez plusieurs instances ADDF, vous pouvez utiliser l'une des approches suivantes :

-

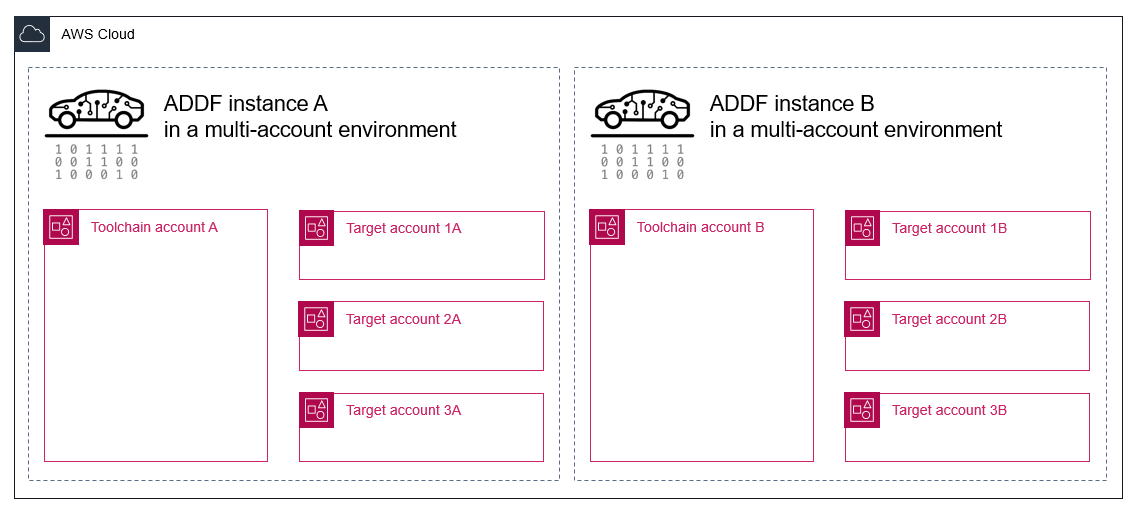

Plusieurs instances ADDF dans différents environnements AWS multi-comptes : vous pouvez utiliser des instances distinctes Comptes AWS pour isoler différentes instances ADDF. Par exemple, si votre organisation dispose d'étapes de développement, de test et de production dédiées, vous pouvez créer des instances ADDF distinctes et des comptes dédiés pour chaque étape. Cela présente de nombreux avantages, tels que la réduction du risque de propagation des erreurs entre les étapes, l'aide à l'implémentation d'un processus d'approbation et la restriction de l'accès des utilisateurs à certains environnements uniquement. L'image suivante montre deux instances ADDF déployées dans des environnements à comptes multiples distincts.

-

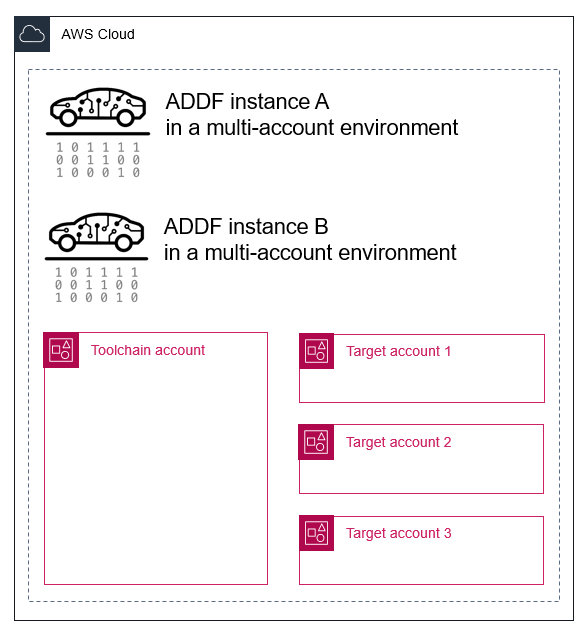

Plusieurs instances ADDF dans le même environnement AWS multicompte : vous pouvez créer plusieurs instances ADDF partageant le même AWS environnement multicompte. Cela crée efficacement des branches isolées dans les mêmes Comptes AWS. Par exemple, si différents développeurs travaillent en parallèle, un développeur peut créer une instance ADDF dédiée dans les mêmes Comptes AWS. Cela permet aux développeurs de travailler dans des branches isolées à des fins de développement et de test. Si vous utilisez cette approche, pour chaque instance ADDF, vos ressources ADDF doivent avoir des noms de ressources uniques. Ceci est pris en charge par défaut dans les modules préalablement fournis par ADDF. Vous pouvez utiliser cette approche tant que vous ne dépassez pas les quotas Service AWS. L'image suivante montre deux instances ADDF déployées dans un environnement à comptes multiples partagé.

-

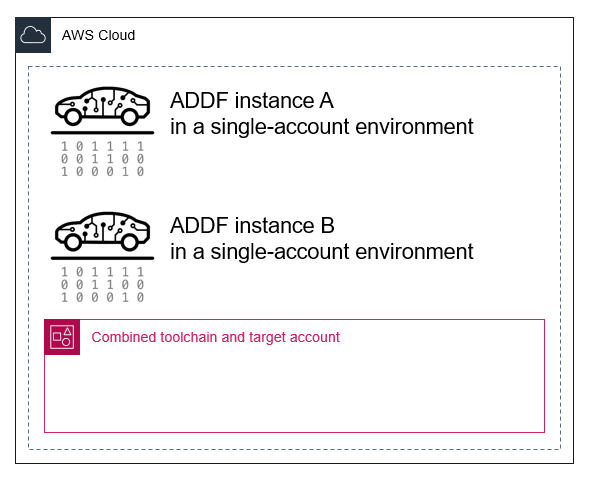

Plusieurs instances ADDF dans le même environnement AWS à compte unique : cette architecture est très similaire à l'exemple précédent. La différence est que les différentes instances ADDF sont déployées dans un environnement à compte unique plutôt que dans un environnement à comptes multiples. Cette architecture peut s'adapter à des cas d'utilisation ADDF très simples dont la portée est très limitée et où plusieurs développeurs travaillent simultanément sur différentes branches.

Comme il SeedFarmer s'agit du seul outil qui contrôle les déploiements d'une instance ADDF, vous pouvez créer n'importe quel environnement et architecture de compte adaptés à la stratégie de déploiement et aux processus CI/CD de votre organisation.

-

-

Personnalisez le processus AWS Cloud Development Kit (AWS CDK) de démarrage en fonction des exigences de sécurité de votre organisation : par défaut, AWS CDK attribue la politique AdministratorAccess AWS gérée pendant le processus de démarrage. Cette politique accorde des privilèges administratifs complets. Si cette politique est trop permissive pour les besoins en sécurité de votre organisation, vous pouvez personnaliser les politiques qui seront appliquées. Pour de plus amples informations, veuillez consulter Politique de moindre privilège personnalisée pour le AWS CDK rôle de déploiement.

-

Respectez les meilleures pratiques lors de la configuration de l'accès dans IAM : établissez une solution d'accès structuré AWS Identity and Access Management (IAM) permettant à vos utilisateurs d'accéder à l'ADDF. Comptes AWS Le cadre d'ADDF est conçu pour adhérer au principe du moindre privilège. Votre modèle d'accès IAM doit également respecter le principe du moindre privilège, être conforme aux exigences de votre organisation et respecter les bonnes pratiques de sécurité dans IAM (documentation IAM).

-

Configurer la mise en réseau conformément aux bonnes pratiques de votre organisation : ADDF inclut une pile AWS CloudFormation de mise en réseau facultative qui crée un cloud privé virtuel (VPC) public ou privé de base. Selon la configuration de votre organisation, ce VPC peut exposer des ressources directement à Internet. Nous vous recommandons de suivre les bonnes pratiques de mise en réseau de votre entreprise et de créer un module réseau personnalisé et renforcé en termes de sécurité.

-

Déployez des mesures de prévention, de détection et d'atténuation de la sécurité au Compte AWS niveau local : AWS propose divers services de sécurité, tels qu'Amazon GuardDuty AWS Security Hub, Amazon Detective et AWS Config. Activez ces services dans votre ADDF Compte AWS et intégrez les processus de prévention, de détection, d'atténuation et de gestion des incidents de sécurité de votre entreprise. Nous vous recommandons de suivre Bonnes pratiques pour la sécurité, l'identité et la conformité

(AWS Architecture Center) et toutes les recommandations spécifiques à un service contenues dans la documentation de ce service. Pour en savoir plus, veuillez consulter Documentation de sécuritéAWS.

ADDF n'aborde aucun de ces sujets, car les détails d'implémentation et de configuration dépendent fortement des exigences et des processus propres à votre organisation. Il est plutôt de la responsabilité fondamentale de votre organisation d'aborder ces sujets. Généralement, l'équipe qui gère votre zone de destination AWS vous aide à planifier et à implémenter votre environnement ADDF.

Configuration initiale

Configurez ADDF conformément au guide de déploiement ADDF/manifest dossier du référentiel autonomous-driving-data-framework/manifest/example-dev contient un exemple de déploiement à des fins de démonstration. Utilisez cet exemple comme point de départ pour la conception de votre propre déploiement. Dans ce répertoire, il existe un fichier manifeste de déploiement ADDF appelé deployment.yaml. Il contient toutes les informations SeedFarmer permettant de gérer, déployer ou supprimer ADDF et ses ressources dans le AWS Cloud. Vous pouvez créer des groupes de modules ADDF dans des fichiers dédiés. Le fichier core-modules.yaml est un exemple du groupe de modules principaux, et il inclut tous les modules principaux fournis par ADDF. Pour résumer, le fichier deployment.yaml contient toutes les références aux groupes et modules qui seront déployés sur leurs comptes de destination et spécifie l'ordre de déploiement.

Pour une configuration sécurisée et conforme, en particulier dans un environnement non destiné à la preuve de concept, nous vous recommandons de consulter le code source de chaque module que vous souhaitez déployer. Conformément aux bonnes pratiques de renforcement de la sécurité, vous devez déployer uniquement les modules requis pour le cas d'utilisation prévu.

Note

Les modules ADDF dans le dossier modules/demo-only/ ne sont pas sécurisés et ne doivent pas être déployés dans des environnements de production ou dans un environnement contenant des données sensibles ou protégées. Ces modules sont inclus pour mettre en valeur les capacités du système, et vous pouvez les utiliser comme base pour créer vos propres modules personnalisés et sécurisés.

Personnalisation du code du cadre de déploiement ADDF

Le cadre de déploiement ADDF et sa logique d'orchestration et de déploiement peuvent être entièrement personnalisés pour répondre à toutes les exigences. Cependant, nous vous suggérons de ne pas personnaliser ou de minimiser vos modifications pour les raisons suivantes :

-

Maintenir la compatibilité en amont : la compatibilité en amont facilite la mise à jour d'ADDF pour bénéficier des dernières fonctionnalités et mises à jour de sécurité. La modification du framework rompt la rétrocompatibilité native avec SeedFarmer CodeSeeder, et tous les modules principaux ADDF.

-

Conséquences pour la sécurité : la modification du cadre de déploiement ADDF peut être une tâche complexe susceptible d'avoir des conséquences imprévues en matière de sécurité. Dans le pire des cas, les modifications du cadre peuvent donner lieu à des vulnérabilités de sécurité.

Dans la mesure du possible, créez et personnalisez votre propre code de module au lieu de modifier le cadre de déploiement ADDF et le code du module principal ADDF.

Note

Si vous pensez que certaines parties du cadre de déploiement d'ADDF doivent être améliorées ou renforcées davantage en matière de sécurité, veuillez apporter vos modifications au référentiel ADDF par le biais d'une demande d'extraction. Pour de plus amples informations, veuillez consulter Examens de la sécurité open source et contributions.

Écriture de modules personnalisés dans ADDF

La création d'un module ADDF ou l'extension d'un module existant est un concept fondamental d'ADDF. Lors de la création ou de la personnalisation de modules, nous vous suggérons de suivre les bonnes pratiques générales en matière de sécurité AWS et les bonnes pratiques de votre organisation en matière de codage sécurisé. En outre, nous vous recommandons de procéder à des examens de sécurité techniques internes ou externes initiaux et périodiques, en fonction des exigences de sécurité de votre organisation, afin de réduire davantage le risque de problèmes de sécurité.

Déploiements ADDF récurrents

Déployez ADDF et ses modules comme décrit dans le guide de déploiement ADDF

Cette approche suit le GitOps paradigme selon lequel votre référentiel source (la base de code locale dans laquelle vous opérez SeedFarmer) est la source de vérité, et l'infrastructure déclarée explicitement dans celui-ci est le résultat souhaité de votre déploiement. Pour plus d'informations GitOps, voir Qu'est-ce que GitOps

Audits de sécurité récurrents

Comme tout autre logiciel de votre organisation, intégrez ADDF et votre code de module ADDF personnalisé dans votre cycle de gestion des risques de sécurité, d'examen de sécurité et d'audit de sécurité.

Mises à jour d'ADDF

ADDF reçoit des mises à jour régulières dans le cadre de ses efforts de développement continus. Cela inclut les mises à jour des fonctionnalités, ainsi que les améliorations et correctifs liés à la sécurité. Nous vous recommandons de vérifier régulièrement les nouvelles versions du cadre et d'appliquer les mises à jour en temps opportun. Pour plus d'informations, veuillez consulter Steps to update ADDF

Mise hors service

Si ADDF n'est plus nécessaire, supprimez-le avec toutes ses ressources associées de votre Comptes AWS. Toute infrastructure non surveillée et inutilisée entraîne des coûts inutiles et présente un risque de sécurité potentiel. Pour plus d'informations, veuillez consulter Steps to destroy ADDF