Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Automatisez la réponse aux incidents et la criminalistique

Créée par Lucas Kauffman (AWS) et Tomek Jakubowski (AWS)

Récapitulatif

Ce modèle déploie un ensemble de processus qui utilisent des AWS Lambda fonctions pour fournir les éléments suivants :

Un moyen de lancer le processus de réponse aux incidents avec un minimum de connaissances

Processus automatisés et reproductibles conformes au Guide de réponse aux incidents AWS de sécurité

Séparation des comptes pour exécuter les étapes d'automatisation, stocker les artefacts et créer des environnements de criminalistique

Le cadre de réponse automatisée aux incidents et de criminalistique suit un processus d'investigation numérique standard comprenant les phases suivantes :

Maîtrise

Acquisition

Examen

Analyse

Vous pouvez effectuer des recherches sur des données statiques (par exemple, de la mémoire acquise ou des images de disque) et sur des données dynamiques qui sont actives mais sur des systèmes séparés.

Pour plus de détails, consultez la section Informations supplémentaires.

Conditions préalables et limitations

Prérequis

Deux Comptes AWS :

Compte de sécurité, qui peut être un compte existant, mais qui est de préférence nouveau

Compte Forensics, de préférence neuf

AWS Organizations configurer

Dans les comptes des membres des Organisations :

Le rôle Amazon Elastic Compute Cloud (Amazon EC2) doit disposer d'un accès Get and List à Amazon Simple Storage Service (Amazon S3) et être accessible par. AWS Systems Manager Nous vous recommandons d'utiliser le rôle

AmazonSSMManagedInstanceCoreAWS géré. Notez que ce rôle sera automatiquement attaché à l' EC2 instance Amazon lorsque la réponse aux incidents sera initiée. Une fois la réponse terminée, AWS Identity and Access Management (IAM) supprimera tous les droits relatifs à l'instance.Points de terminaison du cloud privé virtuel (VPC) dans le compte AWS membre et dans la réponse et l'analyse des incidents. VPCs Ces points de terminaison sont : S3 Gateway, EC2 Messages, SSM et SSM Messages.

AWS Command Line Interface (AWS CLI) installé sur les EC2 instances Amazon. Si les EC2 instances Amazon ne sont pas AWS CLI installées, un accès à Internet sera nécessaire pour que l'instantané du disque et l'acquisition de mémoire fonctionnent. Dans ce cas, les scripts se connecteront à Internet pour télécharger les fichiers AWS CLI d'installation et les installeront sur les instances.

Limites

Ce cadre ne vise pas à générer des artefacts pouvant être considérés comme des preuves électroniques, susceptibles d'être soumises devant les tribunaux.

Actuellement, ce modèle ne prend en charge que les instances basées sur Linux exécutées sur une architecture x86.

Architecture

Architecture cible

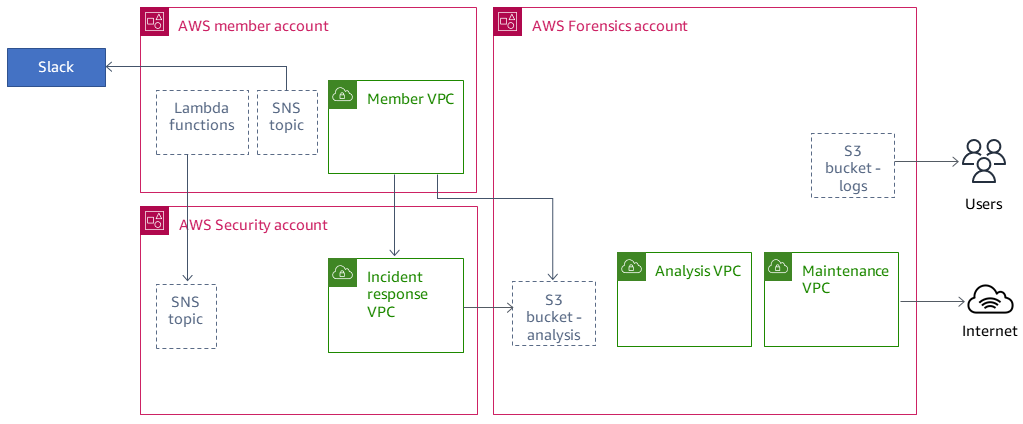

Outre le compte membre, l'environnement cible comprend deux comptes principaux : un compte Security et un compte Forensics. Deux comptes sont utilisés pour les raisons suivantes :

Pour les séparer de tous les autres comptes clients afin de réduire le rayon d'explosion en cas d'échec d'une analyse médico-légale

Pour aider à garantir l'isolation et la protection de l'intégrité des artefacts analysés

Pour préserver la confidentialité de l'enquête

Pour éviter les situations dans lesquelles les acteurs de la menace auraient utilisé toutes les ressources immédiatement disponibles pour votre compromission Compte AWS en atteignant les quotas de service et en vous empêchant ainsi d'instancier une EC2 instance Amazon pour effectuer des investigations.

En outre, le fait de disposer de comptes de sécurité et de criminalistique distincts permet de créer des rôles distincts : un intervenant chargé de recueillir les preuves et un enquêteur chargé de les analyser. Chaque rôle aurait accès à son compte distinct.

Le schéma suivant montre uniquement l'interaction entre les comptes. Les détails de chaque compte sont présentés dans les diagrammes suivants, et un schéma complet est joint en annexe.

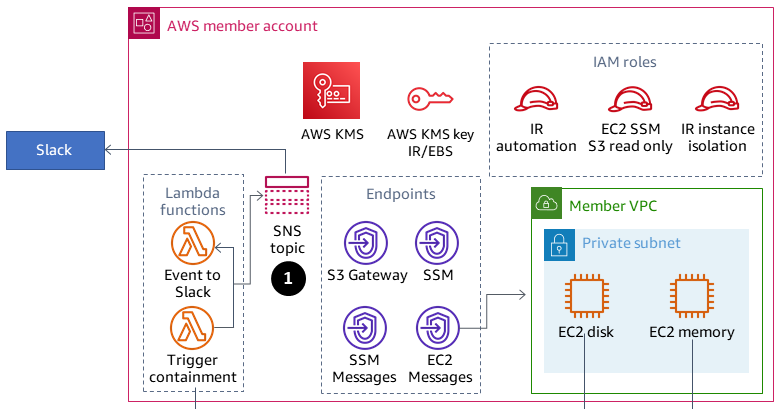

Le schéma suivant montre le compte du membre.

1. Un événement est envoyé à la rubrique Slack (Amazon Simple Notification Service (Amazon SNS).

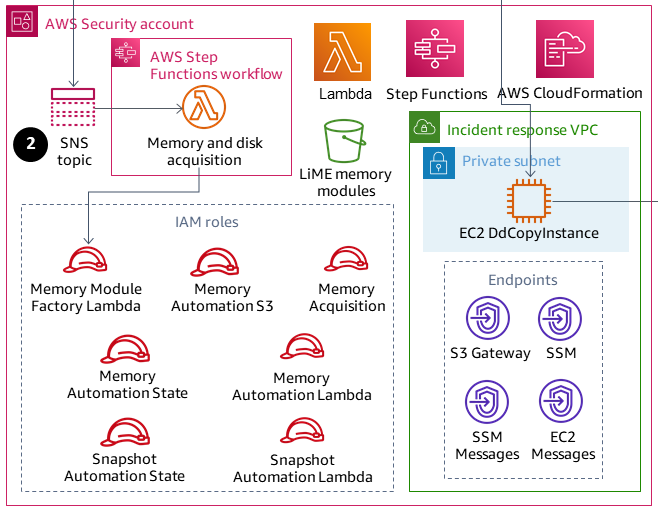

Le schéma suivant montre le compte de sécurité.

2. La rubrique Amazon SNS du compte de sécurité lance les événements Forensics.

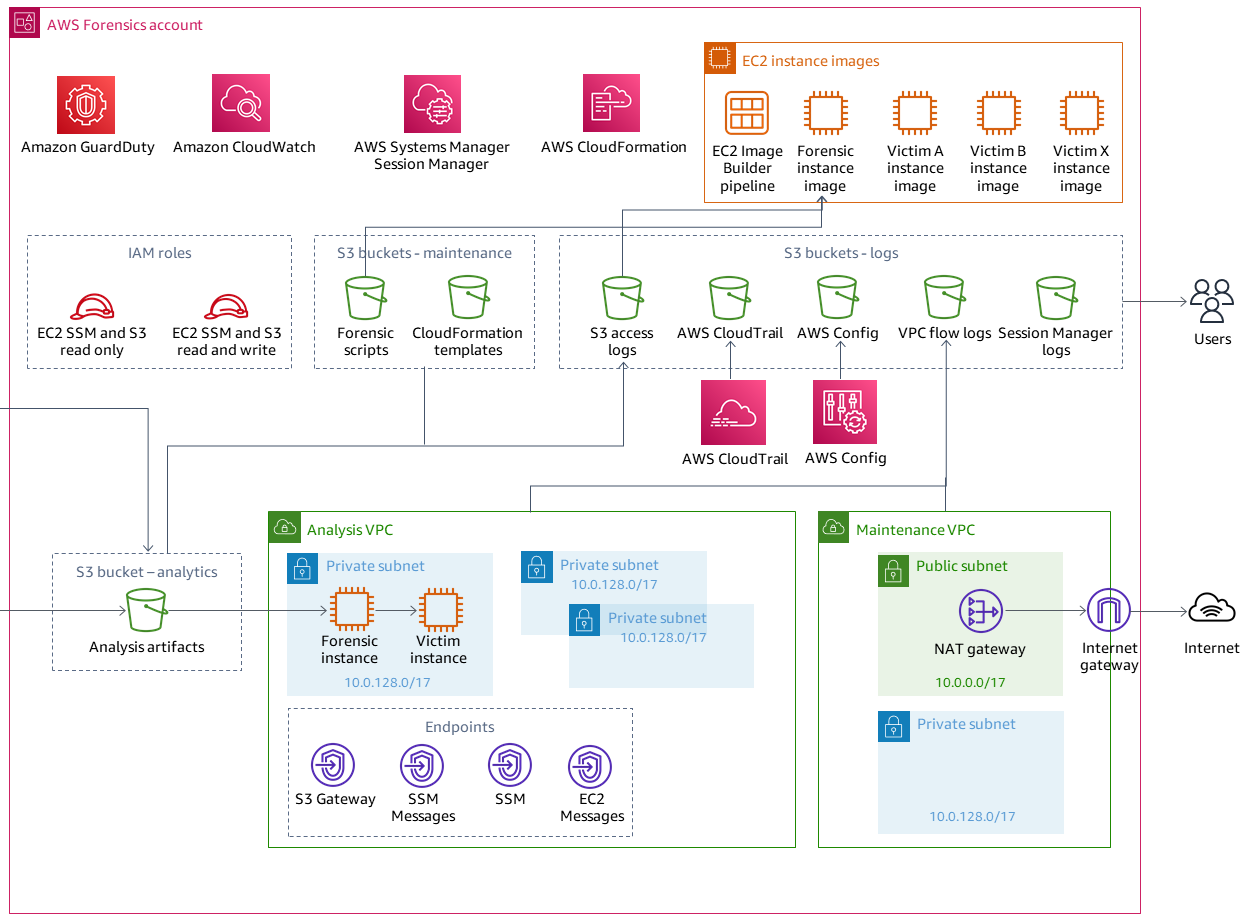

Le schéma suivant montre le compte Forensics.

Le compte Security est l'endroit où les deux principaux AWS Step Functions flux de travail sont créés pour la mémoire et l'acquisition d'images sur disque. Une fois les flux de travail exécutés, ils accèdent au compte membre qui contient les EC2 instances Amazon impliquées dans un incident, et ils lancent un ensemble de fonctions Lambda qui collecteront un vidage de mémoire ou un vidage de disque. Ces artefacts sont ensuite stockés dans le compte Forensics.

Le compte Forensics conservera les artefacts collectés par le flux de travail Step Functions dans le compartiment Amazon S3 des artefacts d'analyse. Le compte Forensics disposera également d'un pipeline Amazon EC2 Image Builder qui crée une Amazon Machine Image (AMI) d'une instance Forensics. Actuellement, l'image est basée sur la station de travail SANS SIFT.

Le processus de création utilise le VPC de maintenance, qui est connecté à Internet. L'image peut être utilisée ultérieurement pour faire tourner l' EC2 instance Amazon afin d'analyser les artefacts collectés dans le VPC d'analyse.

Le VPC d'analyse n'est pas connecté à Internet. Par défaut, le modèle crée trois sous-réseaux d'analyse privés. Vous pouvez créer jusqu'à 200 sous-réseaux, ce qui correspond au quota du nombre de sous-réseaux dans un VPC, mais ces sous-réseaux doivent être ajoutés aux points de terminaison du VPC pour automatiser l'exécution des commandes dans ceux-ci. AWS Systems Manager Session Manager

Du point de vue des meilleures pratiques, nous vous recommandons d'utiliser AWS CloudTrail et AWS Config de faire ce qui suit :

Suivez les modifications apportées à votre compte Forensics

Surveiller l'accès et l'intégrité des artefacts stockés et analysés

Flux de travail

Le schéma suivant montre les étapes clés d'un flux de travail qui inclut le processus et l'arbre de décision, depuis le moment où une instance est compromise jusqu'à son analyse et son confinement.

La

SecurityIncidentStatusbalise a-t-elle été définie avec la valeur Analyser ? Dans l'affirmative, procédez comme suit :Joignez les profils IAM appropriés pour AWS Systems Manager et Amazon S3.

Envoyez un message Amazon SNS à la file d'attente Amazon SNS dans Slack.

Envoyez un message Amazon SNS à la file d'attente.

SecurityIncidentAppelez la machine d'état Memory and Disk Acquisition.

La mémoire et le disque ont-ils été acquis ? Si ce n'est pas le cas, il y a une erreur.

Marquez l' EC2 instance Amazon avec le

Containtag.Associez le rôle IAM et le groupe de sécurité pour isoler complètement l'instance.

Automatisation et évolutivité

L'objectif de ce modèle est de fournir une solution évolutive pour répondre aux incidents et effectuer des analyses sur plusieurs comptes au sein d'une même AWS Organizations organisation.

Outils

Services AWS

AWS CloudFormationvous aide à configurer les AWS ressources, à les approvisionner rapidement et de manière cohérente, et à les gérer tout au long de leur cycle de vie dans toutes Comptes AWS les régions.

AWS Command Line Interface (AWS CLI) est un outil open source permettant d'interagir Services AWS via des commandes dans votre interface de ligne de commande.

AWS Identity and Access Management (IAM) vous aide à gérer en toute sécurité l'accès à vos AWS ressources en contrôlant qui est authentifié et autorisé à les utiliser.

AWS Key Management Service (AWS KMS) vous aide à créer et à contrôler des clés cryptographiques pour protéger vos données.

AWS Lambda est un service de calcul qui vous aide à exécuter du code sans avoir à allouer ni à gérer des serveurs. Il exécute votre code uniquement lorsque cela est nécessaire et évolue automatiquement, de sorte que vous ne payez que pour le temps de calcul que vous utilisez.

Amazon Simple Storage Service (Amazon S3) est un service de stockage d'objets basé sur le cloud qui vous permet de stocker, de protéger et de récupérer n'importe quel volume de données.

AWS Security Hubfournit une vue complète de votre état de sécurité dans AWS. Il vous permet également de vérifier que votre AWS environnement est conforme aux normes et aux meilleures pratiques du secteur de la sécurité.

Amazon Simple Notification Service (Amazon SNS) vous aide à coordonner et à gérer l'échange de messages entre les éditeurs et les clients, y compris les serveurs Web et les adresses e-mail.

AWS Step Functionsest un service d'orchestration sans serveur qui vous aide à combiner des AWS Lambda fonctions et d'autres fonctions Services AWS pour créer des applications critiques pour l'entreprise.

AWS Systems Managervous aide à gérer vos applications et votre infrastructure exécutées dans le AWS Cloud. Il simplifie la gestion des applications et des ressources, réduit le délai de détection et de résolution des problèmes opérationnels et vous aide à gérer vos AWS ressources en toute sécurité à grande échelle.

Code

Pour le code et les conseils spécifiques de mise en œuvre et d'utilisation, consultez le référentiel GitHub Automated Incident Response and Forensics Framework

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Déployez CloudFormation des modèles. | Les CloudFormation modèles sont marqués de 1 à 7, le premier mot du nom du script indiquant dans quel compte le modèle doit être déployé. Notez que l'ordre de lancement des CloudFormation modèles est important.

Pour lancer le cadre de réponse aux incidents pour une EC2 instance Amazon spécifique, créez une balise avec la clé | Administrateur AWS |

Faites fonctionner le framework. | La fonction Lambda rebalisera également l'actif à la fin (ou en cas de panne) avec. Suivez les étapes indiquées dans le GitHub référentiel | Administrateur AWS |

| Tâche | Description | Compétences requises |

|---|---|---|

Déployez les actions personnalisées du Security Hub à l'aide d'un CloudFormation modèle. | Pour créer une action personnalisée afin de pouvoir utiliser la liste déroulante de Security Hub, déployez le | Administrateur AWS |

Ressources connexes

Informations supplémentaires

En utilisant cet environnement, une équipe du centre des opérations de sécurité (SOC) peut améliorer son processus de réponse aux incidents de sécurité en procédant comme suit :

Avoir la capacité d'effectuer des analyses dans un environnement séparé afin d'éviter la compromission accidentelle des ressources de production

Disposer d'un processus standardisé, reproductible et automatisé pour le confinement et l'analyse.

Donner à tout propriétaire ou administrateur de compte la possibilité de lancer le processus de réponse aux incidents avec un minimum de connaissances sur l'utilisation des balises

Disposer d'un environnement propre et normalisé pour effectuer l'analyse des incidents et la criminalistique sans le bruit d'un environnement plus vaste

Capacité à créer plusieurs environnements d'analyse en parallèle

Concentrer les ressources du SOC sur la réponse aux incidents plutôt que sur la maintenance et la documentation d'un environnement de criminalistique dans le cloud

Passer d'un processus manuel à un processus automatisé pour atteindre l'évolutivité

Utilisation CloudFormation de modèles pour des raisons de cohérence et pour éviter les tâches répétitives

De plus, vous évitez d'utiliser une infrastructure persistante et vous payez pour les ressources lorsque vous en avez besoin.