Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Corriger automatiquement les instances et clusters de base de données Amazon RDS non chiffrés

Ajay Rawat et Josh Joy, Amazon Web Services

Récapitulatif

Ce modèle décrit comment corriger automatiquement les instances de base de données et les clusters Amazon Relational Database Service (Amazon RDS) non chiffrés sur Amazon Web Services (AWS) en utilisant des clés AWS Config, AWS Systems Manager runbooks et (). AWS Key Management Service AWS KMS

Les instances de base de données RDS chiffrées fournissent une couche supplémentaire de protection des données en protégeant vos données contre tout accès non autorisé au stockage sous-jacent. Vous pouvez utiliser le chiffrement Amazon RDS pour renforcer la protection des données de vos applications déployées dans le AWS Cloud et pour satisfaire aux exigences de conformité relatives au chiffrement au repos. Vous pouvez activer le chiffrement pour une instance de base de données RDS lorsque vous la créez, mais pas après sa création. Toutefois, vous pouvez ajouter le chiffrement à une instance de base de données RDS non chiffrée en créant un instantané de votre instance de base de données, puis en créant une copie chiffrée de cet instantané. Vous pouvez ensuite restaurer une instance de base de données à partir de l'instantané chiffré pour obtenir une copie chiffrée de votre instance de base de données d'origine.

Ce modèle est utilisé AWS Config Rules pour évaluer les instances et les clusters de base de données RDS. Il applique la correction en utilisant AWS Systems Manager des runbooks, qui définissent les actions à effectuer sur les ressources Amazon RDS non conformes, AWS KMS et des clés pour chiffrer les instantanés de base de données. Il applique ensuite les politiques de contrôle des services (SCPs) pour empêcher la création de nouvelles instances de base de données et de nouveaux clusters sans chiffrement.

Le code de ce modèle est fourni dans GitHub

Conditions préalables et limitations

Prérequis

Un actif Compte AWS

Fichiers du référentiel de code GitHub source

pour ce modèle téléchargés sur votre ordinateur Une instance ou un cluster de base de données RDS non chiffré

Une AWS KMS clé existante pour chiffrer les instances et les clusters de base de données RDS

Accès pour mettre à jour la politique de ressources clés KMS

AWS Config activé dans votre Compte AWS (voir Getting Started with AWS Config dans la AWS documentation)

Limites

Vous pouvez activer le chiffrement pour une instance de base de données RDS uniquement lorsque vous la créez, et non une fois qu'elle a été créée.

Vous ne pouvez pas avoir un réplica en lecture chiffré d'une instance de base de données non chiffrée ni un réplica en lecture non chiffré d'une instance de base de données chiffrée.

Vous ne pouvez pas restaurer un instantané non chiffré ou une sauvegarde non chiffrée vers une instance de base de données chiffrée.

Le chiffrement Amazon RDS est disponible pour la plupart des classes d'instance de base de données. Pour obtenir la liste des exceptions, consultez la section Chiffrement des ressources Amazon RDS dans la documentation Amazon RDS.

Pour copier un instantané chiffré de l'un Région AWS à l'autre, vous devez spécifier la clé KMS dans la destination Région AWS. Cela est dû au fait que les clés KMS sont spécifiques à Région AWS celle dans laquelle elles ont été créées.

L'instantané source reste chiffré pendant tout le processus de copie. Amazon RDS utilise le chiffrement des enveloppes pour protéger les données pendant le processus de copie. Pour plus d'informations, consultez la section Chiffrement des enveloppes dans la AWS KMS documentation.

Vous ne pouvez pas déchiffrer une instance de base de données chiffrée. Toutefois, vous pouvez exporter des données depuis une instance de base de données chiffrée et les importer dans une instance de base de données non chiffrée.

Vous ne devez supprimer une clé KMS que lorsque vous êtes certain de ne plus avoir besoin de l'utiliser. En cas de doute, pensez à désactiver la clé KMS au lieu de la supprimer. Vous pouvez réactiver une clé KMS désactivée si vous devez la réutiliser ultérieurement, mais vous ne pouvez pas récupérer une clé KMS supprimée.

Si vous choisissez de ne pas conserver les sauvegardes automatisées, les sauvegardes automatiques qui se trouvent dans le même emplacement Région AWS que l'instance de base de données sont supprimées. Elles ne sont pas récupérables après la suppression de l'instance de base de données.

Vos sauvegardes automatisées sont conservées pendant la période de rétention définie sur l'instance de base de données au moment où vous la supprimez. Cette période de conservation définie intervient que vous choisissiez ou non de créer un instantané de bases de données final.

Si la correction automatique est activée, cette solution chiffre toutes les bases de données qui possèdent la même clé KMS.

Architecture

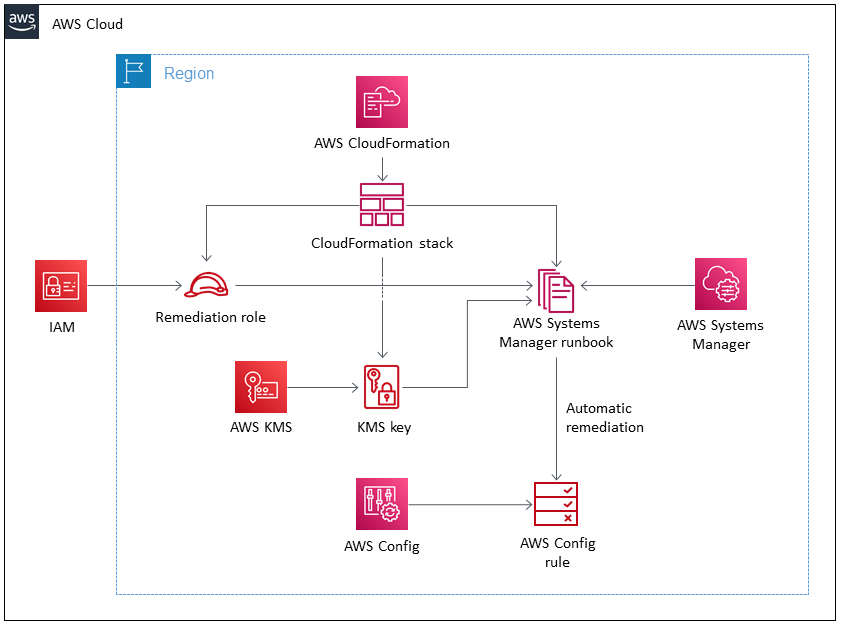

Le schéma suivant illustre l'architecture de la mise AWS CloudFormation en œuvre. Notez que vous pouvez également implémenter ce modèle en utilisant le AWS Cloud Development Kit (AWS CDK).

Outils

Outils

AWS CloudFormation

vous aide à configurer automatiquement vos AWS ressources. Il vous permet d'utiliser un fichier modèle pour créer et supprimer un ensemble de ressources en une seule unité (une pile). AWS Cloud Development Kit (AWS CDK)

est un framework de développement logiciel permettant de définir votre infrastructure cloud en code et de la provisionner à l'aide de langages de programmation familiers.

Services et fonctionnalités AWS

AWS Config

assure le suivi de la configuration de vos AWS ressources et de leurs relations avec vos autres ressources. Il peut également évaluer la conformité de ces AWS ressources. Ce service utilise des règles qui peuvent être configurées pour évaluer les AWS ressources par rapport aux configurations souhaitées. Vous pouvez utiliser un ensemble de règles AWS Config gérées pour les scénarios de conformité courants ou créer vos propres règles pour des scénarios personnalisés. Lorsqu'une AWS ressource s'avère non conforme, vous pouvez spécifier une action corrective par le biais d'un AWS Systems Manager runbook et éventuellement envoyer une alerte via une rubrique Amazon Simple Notification Service (Amazon SNS). En d'autres termes, vous pouvez associer des actions de correction AWS Config Rules et choisir de les exécuter automatiquement pour traiter les ressources non conformes sans intervention manuelle. Si une ressource n'est toujours pas conforme après la correction automatique, vous pouvez définir la règle pour réessayer la correction automatique. Amazon Relational Database Service (Amazon RDS

) facilite la configuration, l'exploitation et le dimensionnement d'une base de données relationnelle dans le cloud. L'élément de base d'Amazon RDS est l'instance de base de données, qui est un environnement de base de données isolé dans le AWS Cloud. Amazon RDS propose une sélection de types d'instances optimisés pour s'adapter aux différents cas d'utilisation des bases de données relationnelles. Les types d'instances comprennent différentes combinaisons de capacité de processeur, de mémoire, de stockage et de réseau et vous permettent de choisir la combinaison de ressources appropriée pour votre base de données. Chaque type d'instance inclut plusieurs tailles d'instance, ce qui vous permet d'adapter votre base de données aux exigences de votre charge de travail cible. AWS Key Management Service (AWS KMS)

est un service géré qui vous permet de créer et de contrôler facilement AWS KMS keys, et qui crypte vos données. Une clé KMS est une représentation logique d'une clé racine. La clé KMS inclut des métadonnées, telles que l'ID de clé, la date de création, la description et l'état de la clé. AWS Identity and Access Management (IAM)

vous aide à gérer en toute sécurité l'accès à vos AWS ressources en contrôlant qui est authentifié et autorisé à les utiliser. Les politiques de contrôle des services (SCPs) permettent de contrôler de manière centralisée les autorisations maximales disponibles pour tous les comptes de votre organisation. SCPs vous aider à garantir que vos comptes respectent les directives de contrôle d'accès de votre organisation. SCPs n'affectent pas les utilisateurs ni les rôles dans le compte de gestion. Elles affectent uniquement les comptes membres de votre organisation. Nous vous recommandons vivement de ne pas vous attacher SCPs à la racine de votre organisation sans avoir testé de manière approfondie l'impact de la politique sur les comptes. Créez plutôt une unité organisationnelle (UO) dans laquelle vous pouvez déplacer vos comptes un par un, ou du moins en petit nombre, afin de ne pas empêcher les utilisateurs d'accéder par inadvertance à des services clés.

Code

Le code source et les modèles de ce modèle sont disponibles dans un GitHub référentiel

La section Epics fournit des step-by-step instructions pour déployer le CloudFormation modèle. Si vous souhaitez utiliser le AWS CDK, suivez les instructions figurant dans le README.md fichier du GitHub référentiel.

Bonnes pratiques

Activez le chiffrement des données au repos et en transit.

Activez AWS Config dans tous les comptes et Régions AWS.

Enregistrez les modifications de configuration apportées à tous les types de ressources.

Effectuer une rotation régulière des informations d'identification IAM.

Tirez parti du balisage pour AWS Config faciliter la gestion, la recherche et le filtrage des ressources.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Téléchargez le CloudFormation modèle. | Téléchargez le | DevOps ingénieur |

Créez la CloudFormation pile. |

Pour plus d'informations sur le déploiement de modèles, consultez la AWS CloudFormation documentation. | DevOps ingénieur |

Vérifiez CloudFormation les paramètres et les valeurs. |

| DevOps ingénieur |

Passez en revue les ressources. | Lorsque la pile a été créée, son statut passe à CREATE_COMPLETE. Passez en revue les ressources créées (rôle IAM, manuel d'exécution de Systems Manager) dans la CloudFormation console. | DevOps ingénieur |

| Tâche | Description | Compétences requises |

|---|---|---|

Mettez à jour votre politique relative aux clés KMS. |

| DevOps ingénieur |

| Tâche | Description | Compétences requises |

|---|---|---|

Afficher les ressources non conformes. |

Les ressources non conformes répertoriées dans la AWS Config console seront des instances et non des clusters. L'automatisation de la correction chiffre les instances et les clusters, et crée soit une nouvelle instance chiffrée, soit un cluster nouvellement créé. Veillez toutefois à ne pas corriger simultanément plusieurs instances appartenant au même cluster. Avant de corriger des instances ou des volumes de base de données RDS, assurez-vous que l'instance de base de données RDS n'est pas utilisée. Vérifiez qu'aucune opération d'écriture n'est en cours pendant la création de l'instantané, afin de vous assurer que celui-ci contient les données d'origine. Envisagez d'imposer une fenêtre de maintenance pendant laquelle la correction sera exécutée. | DevOps ingénieur |

Corrigez les ressources non conformes. |

| DevOps ingénieur |

Vérifiez que l'instance de base de données RDS est disponible. | Une fois l'automatisation terminée, l'instance de base de données RDS nouvellement chiffrée sera disponible. L'instance de base de données RDS cryptée aura le préfixe | DevOps ingénieur |

Mettez fin à l'instance non chiffrée. | Une fois la correction terminée et la nouvelle ressource chiffrée validée, vous pouvez mettre fin à l'instance non chiffrée. Assurez-vous de vérifier que la ressource nouvellement chiffrée correspond à la ressource non chiffrée avant de mettre fin à toute ressource. | DevOps ingénieur |

| Tâche | Description | Compétences requises |

|---|---|---|

Faire appliquer SCPs. | Appliquez SCPs pour empêcher la création d'instances et de clusters de base de données sans chiffrement à l'avenir. Utilisez le | Ingénieur de sécurité |

Ressources connexes

Références

Outils

Guides et modèles

Informations supplémentaires

Comment AWS Config fonctionne ?

Lorsque vous l'utilisez AWS Config, il découvre d'abord les AWS ressources prises en charge qui existent dans votre compte et génère un élément de configuration pour chaque ressource. AWS Config génère également des éléments de configuration lorsque la configuration d'une ressource change, et il conserve des enregistrements historiques des éléments de configuration de vos ressources depuis le démarrage de l'enregistreur de configuration. Par défaut, AWS Config crée des éléments de configuration pour chaque ressource prise en charge dans le Région AWS. Si vous ne souhaitez pas AWS Config créer d'éléments de configuration pour toutes les ressources prises en charge, vous pouvez spécifier les types de ressources que vous souhaitez suivre.

Comment sont-ils AWS Config et AWS Config Rules liés à AWS Security Hub ?

AWS Security Hub est un service de sécurité et de conformité qui fournit une gestion de la posture de sécurité et de conformité en tant que service. Il utilise AWS Config et AWS Config Rules comme principal mécanisme pour évaluer la configuration des AWS ressources. AWS Config Rules peut également être utilisé pour évaluer directement la configuration des ressources. Autres Services AWS, tels AWS Control Tower et AWS Firewall Managerégalement utilisés AWS Config Rules.