Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

IA générative pour l'AWS SRA

Cette section fournit des recommandations actuelles pour utiliser l'IA générative en toute sécurité afin d'améliorer la productivité et l'efficacité des utilisateurs et des organisations. Il se concentre sur l'utilisation d'Amazon Bedrock sur la base de l'ensemble global de directives de l'AWS SRA pour le déploiement de l'ensemble des services de sécurité AWS dans un environnement multi-comptes. Ce guide s'appuie sur le SRA pour activer les capacités d'IA générative dans un cadre sécurisé de niveau entreprise. Il couvre les principaux contrôles de sécurité tels que les autorisations IAM, la protection des données, la input/output validation, l'isolation du réseau, la journalisation et la surveillance spécifiques aux fonctionnalités d'intelligence artificielle générative d'Amazon Bedrock.

Ce guide s'adresse aux professionnels de la sécurité, aux architectes et aux développeurs chargés d'intégrer en toute sécurité les fonctionnalités d'IA générative dans leurs organisations et applications.

La SRA explore les considérations de sécurité et les meilleures pratiques relatives à ces fonctionnalités d'intelligence artificielle générative d'Amazon Bedrock :

Le guide explique également comment intégrer les fonctionnalités d'intelligence artificielle générative d'Amazon Bedrock dans les charges de travail AWS traditionnelles en fonction de votre cas d'utilisation.

Les sections suivantes de ce guide développent chacune de ces quatre fonctionnalités, expliquent la raison d'être de cette fonctionnalité et son utilisation, abordent les considérations de sécurité relatives à cette fonctionnalité et expliquent comment vous pouvez utiliser les services et fonctionnalités AWS pour répondre aux considérations de sécurité (mesures correctives). La justification, les considérations de sécurité et les mesures correctives liées à l'utilisation de modèles de base (capacité 1) s'appliquent à toutes les autres fonctionnalités, car elles utilisent toutes l'inférence de modèles. Par exemple, si votre application métier utilise un modèle Amazon Bedrock personnalisé doté d'une fonctionnalité de génération augmentée (RAG), vous devez tenir compte de la justification, des considérations de sécurité et des correctifs des fonctionnalités 1, 2 et 4.

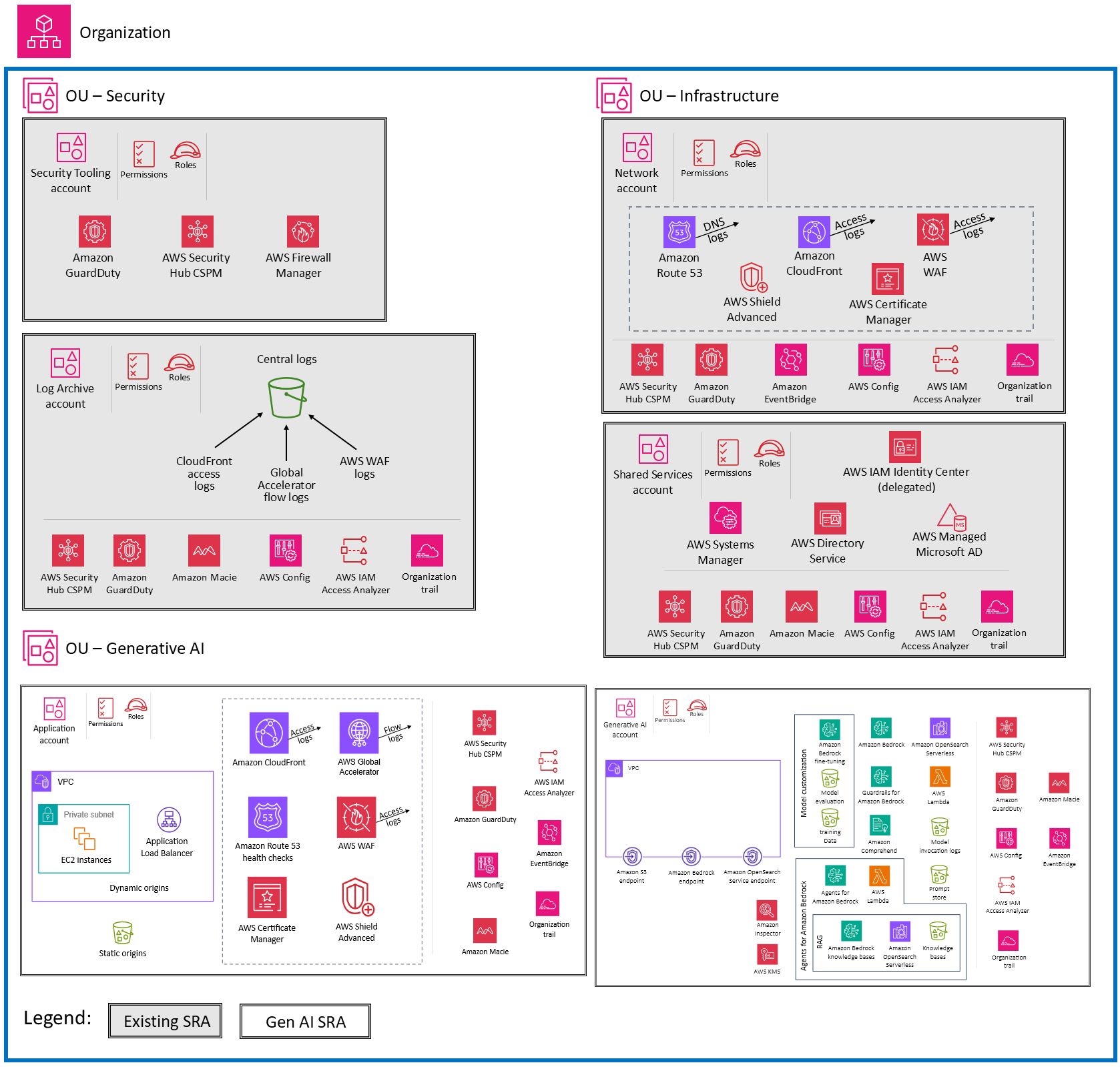

L'architecture illustrée dans le schéma suivant est une extension de l'unité d'organisation AWS SRA Workloads décrite précédemment dans ce guide.

Une unité d'organisation spécifique est dédiée aux applications qui utilisent l'IA générative. L'UO consiste en un compte d'application sur lequel vous hébergez votre application AWS traditionnelle qui fournit des fonctionnalités commerciales spécifiques. Cette application AWS utilise les fonctionnalités d'IA générative fournies par Amazon Bedrock. Ces fonctionnalités sont fournies par le compte Generative AI, qui héberge Amazon Bedrock pertinents et les services AWS associés. Le regroupement des services AWS en fonction du type d'application permet de renforcer les contrôles de sécurité par le biais de politiques de contrôle des services spécifiques à l'unité d'organisation et aux comptes AWS. Cela facilite également la mise en œuvre d'un contrôle d'accès renforcé et du moindre privilège. Outre ces comptes spécifiques OUs , l'architecture de référence décrit des comptes supplémentaires qui fournissent OUs des fonctionnalités de sécurité de base applicables à tous les types d'applications. Les comptes de gestion d'organisation, d'outils de sécurité, d'archivage de journaux, de réseau et de services partagés sont abordés dans les sections précédentes de ce guide.

Considération relative à la conception

Si l'architecture de votre application nécessite que les services d'IA générative fournis par Amazon Bedrock et d'autres services AWS soient consolidés au sein du même compte sur lequel votre application métier est hébergée, vous pouvez fusionner les comptes Application et Generative AI en un seul compte. Ce sera également le cas si votre utilisation de l'IA générative est répartie dans l'ensemble de votre organisation AWS.

Considérations relatives à la conception

Vous pouvez également répartir votre compte Generative AI en fonction de l'environnement du cycle de vie du développement logiciel (SDLC) (par exemple, développement, test ou production), ou par modèle ou communauté d'utilisateurs.

-

Séparation des comptes basée sur l'environnement SDLC : La meilleure pratique consiste à séparer les environnements SDLC en plusieurs environnements distincts. OUs Cette séparation garantit une isolation et un contrôle adéquats de chaque environnement et de chaque support. Il fournit :

-

Accès contrôlé. Différentes équipes ou individus peuvent accéder à des environnements spécifiques en fonction de leurs rôles et responsabilités.

-

Isolation des ressources. Chaque environnement peut disposer de ses propres ressources dédiées (telles que des modèles ou des bases de connaissances) sans interférer avec les autres environnements.

-

Suivi des coûts. Les coûts associés à chaque environnement peuvent être suivis et surveillés séparément.

-

Atténuation des risques Les problèmes ou les expériences dans un environnement (par exemple, le développement) n'ont aucun impact sur la stabilité des autres environnements (par exemple, la production).

-

-

Séparation des comptes en fonction du modèle ou de la communauté d'utilisateurs : dans l'architecture actuelle, un compte donne accès à plusieurs comptes à des FMs fins d'inférence via AWS Bedrock. Vous pouvez utiliser les rôles IAM pour fournir un contrôle d'accès aux personnes préformées en FMs fonction des rôles et des responsabilités des utilisateurs. (Pour un exemple, consultez la documentation Amazon Bedrock.) À l'inverse, vous pouvez choisir de séparer vos comptes Generative AI en fonction du niveau de risque, du modèle ou de la communauté d'utilisateurs. Cela peut être bénéfique dans certains scénarios :

-

Niveaux de risque des communautés d'utilisateurs : si les différentes communautés d'utilisateurs présentent des niveaux de risque ou des exigences d'accès différents, des comptes distincts peuvent aider à appliquer les contrôles d'accès et les filtres appropriés.

-

Modèles personnalisés : pour les modèles personnalisés avec les données des clients, si des informations complètes sur les données de formation sont disponibles, des comptes séparés peuvent permettre une meilleure isolation et un meilleur contrôle.

-

Sur la base de ces considérations, vous pouvez évaluer les exigences spécifiques, les besoins de sécurité et les complexités opérationnelles associés à votre cas d'utilisation. Si l'accent est mis principalement sur Amazon Bedrock et sur une formation préalable FMs, un compte unique avec des rôles IAM pourrait être une approche viable. Toutefois, si vous avez des exigences spécifiques en matière de séparation des modèles ou des communautés d'utilisateurs, ou si vous envisagez de travailler avec des modèles chargés par les clients, des comptes séparés peuvent être nécessaires. En fin de compte, la décision doit être motivée par les besoins spécifiques de votre application et par des facteurs tels que la sécurité, la complexité opérationnelle et les considérations financières.

Remarque : Pour simplifier les discussions et les exemples suivants, ce guide suppose une stratégie de compte Generative AI unique avec des rôles IAM.

Amazon Bedrock

Amazon Bedrock est un moyen simple de créer et de faire évoluer des applications d'IA générative à l'aide de modèles de base (FMs). En tant que service entièrement géré, il propose un choix de solutions très performantes proposées par des sociétés d'IA FMs de premier plan, notamment AI21 Labs, Anthropic, Cohere, Meta, Stability AI et Amazon. Il offre également un large éventail de fonctionnalités nécessaires pour créer des applications d'IA génératives et simplifie le développement tout en préservant la confidentialité et la sécurité. FMs servent de base au développement d'applications et de solutions d'IA génératives. En fournissant un accès à Amazon Bedrock, les utilisateurs peuvent interagir directement avec ceux-ci FMs via une interface conviviale ou via l'API Amazon Bedrock. L'objectif d'Amazon Bedrock est de proposer un choix de modèles via une API unique pour une expérimentation, une personnalisation et un déploiement rapides en production, tout en permettant un pivotement rapide vers différents modèles. Tout dépend du choix du modèle.

Vous pouvez expérimenter avec des modèles pré-entraînés, personnaliser les modèles en fonction de vos cas d'utilisation spécifiques et les intégrer dans vos applications et vos flux de travail. Cette interaction directe avec le FMs permet aux entreprises de prototyper et d'itérer rapidement des solutions d'IA génératives, et de tirer parti des dernières avancées en matière d'apprentissage automatique sans avoir besoin de ressources ou d'expertise étendues pour former des modèles complexes à partir de zéro. La console Amazon Bedrock simplifie le processus d'accès et d'utilisation de ces puissantes fonctionnalités d'IA générative.

Amazon Bedrock propose une gamme de fonctionnalités de sécurité pour garantir la confidentialité et la sécurité de vos données :

-

Tout le contenu utilisateur traité par Amazon Bedrock est isolé par utilisateur, chiffré au repos et stocké dans la région AWS où vous utilisez Amazon Bedrock. Votre contenu est également crypté en transit en utilisant au minimum le protocole TLS 1.2. Pour en savoir plus sur la protection des données dans Amazon Bedrock, consultez la documentation Amazon Bedrock.

-

Amazon Bedrock ne stocke ni n'enregistre vos demandes et vos réponses. Amazon Bedrock n'utilise pas vos instructions et vos réponses pour entraîner des modèles AWS et ne les distribue pas à des tiers.

-

Lorsque vous réglez un FM, vos modifications utilisent une copie privée de ce modèle. Cela signifie que vos données ne sont pas partagées avec les fournisseurs de modèles ni utilisées pour améliorer les modèles de base.

-

Amazon Bedrock met en œuvre des mécanismes automatisés de détection des abus afin d'identifier les violations potentielles de la politique AWS en matière d'IA responsable

. Pour en savoir plus sur la détection des abus dans Amazon Bedrock, consultez la documentation Amazon Bedrock. -

Amazon Bedrock est soumis aux normes de conformité courantes, notamment l'Organisation internationale de normalisation (ISO), le System and Organization Controls (SOC), le Federal Risk and Authorization Management Program (FedRAMP) Moderate et le niveau 2 de la Cloud Security Alliance (CSA) Security Trust Assurance and Risk (STAR). Amazon Bedrock est éligible à la loi HIPAA (Health Insurance Portability and Accountability Act), et vous pouvez utiliser ce service conformément au règlement général sur la protection des données (RGPD). Pour savoir si un service AWS s'inscrit dans le champ d'application de programmes de conformité spécifiques, consultez la section Services AWS dans Champ d'application par programme

de conformité et choisissez le programme de conformité qui vous intéresse.

Pour en savoir plus, consultez l'approche sécurisée d'AWS en matière d'IA générative

Rambardes pour Amazon Bedrock

Guardrails for Amazon Bedrock vous permet de mettre en œuvre des mesures de protection pour vos applications d'IA générative en fonction de vos cas d'utilisation et de politiques d'IA responsables. Dans Amazon Bedrock, un garde-corps comprend des filtres que vous pouvez configurer, des sujets que vous pouvez définir pour bloquer et des messages à envoyer aux utilisateurs lorsque le contenu est bloqué ou filtré.

Le filtrage du contenu dépend de la classification de confiance des entrées utilisateur (validation des entrées) et des réponses FM (validation des sorties) dans six catégories dangereuses. Toutes les déclarations d'entrée et de sortie sont classées selon l'un des quatre niveaux de confiance (aucun, faible, moyen, élevé) pour chaque catégorie dangereuse. Pour chaque catégorie, vous pouvez configurer l'intensité des filtres. Le tableau suivant indique le degré de contenu que chaque force de filtre bloque et autorise.

Résistance du filtre |

Confiance en matière de contenu bloqué |

Confiance autorisée dans le contenu |

|---|---|---|

Aucun |

Pas de filtrage |

Aucun, faible, moyen, élevé |

Faible |

Élevé |

Aucun, faible, moyen |

Moyen |

Haut, moyen |

Aucun, faible |

Élevé |

Haut, moyen, faible |

Aucun |

Lorsque vous êtes prêt à déployer votre garde-corps en production, vous en créez une version et vous invoquez la version du garde-corps dans votre application. Suivez les étapes décrites dans l'onglet API de la section Tester un garde-corps de la documentation Amazon Bedrock.

Sécurité

Par défaut, les barrières de sécurité sont chiffrées à l'aide d'une clé gérée par AWS dans AWS Key Management Services (AWS KMS). Pour empêcher les utilisateurs non autorisés d'accéder aux barrières de sécurité, ce qui pourrait entraîner des modifications indésirables, nous vous recommandons d'utiliser une clé gérée par le client pour chiffrer vos barrières de sécurité et de restreindre l'accès aux barrières de sécurité en utilisant les autorisations IAM du moindre privilège.

Évaluation du modèle Amazon Bedrock

Amazon Bedrock prend en charge les tâches d'évaluation de modèles. Vous pouvez utiliser les résultats d'une tâche d'évaluation de modèle pour comparer les résultats du modèle, puis choisir le modèle qui convient le mieux à vos applications d'IA générative en aval.

Vous pouvez utiliser une tâche d'évaluation automatique du modèle pour évaluer les performances d'un modèle à l'aide d'un jeu de données d'invite personnalisé ou d'un jeu de données intégré. Pour plus d'informations, consultez les sections Créer une tâche d'évaluation de modèle et Utiliser des ensembles de données rapides pour l'évaluation de modèles dans la documentation Amazon Bedrock.

Les emplois d'évaluation de modèles qui font appel à des travailleurs humains apportent la contribution humaine d'employés ou d'experts en la matière au processus d'évaluation.

Sécurité

L'évaluation du modèle doit avoir lieu dans un environnement de développement. Pour obtenir des recommandations sur l'organisation de vos environnements non liés à la production, consultez le livre blanc Organiser votre environnement AWS à l'aide de plusieurs comptes.

Toutes les tâches d'évaluation de modèles nécessitent des autorisations IAM et des rôles de service IAM. Pour plus d'informations, consultez la documentation Amazon Bedrock pour connaître les autorisations requises pour créer une tâche d'évaluation de modèle à l'aide de la console Amazon Bedrock, les exigences relatives aux rôles de service et les autorisations de partage de ressources entre origines (CORS) requises. Les tâches d'évaluation automatique et les tâches d'évaluation de modèles qui font appel à des travailleurs humains nécessitent des rôles de service différents. Pour plus d'informations sur les politiques requises pour qu'un rôle exécute des tâches d'évaluation de modèles, consultez les sections Exigences relatives aux rôles de service pour les tâches d'évaluation automatique de modèles et Exigences relatives aux rôles de service pour les tâches d'évaluation de modèles utilisant des évaluateurs humains dans la documentation Amazon Bedrock.

Pour les jeux de données de requêtes personnalisés, vous devez spécifier une configuration CORS sur le compartiment S3. Pour connaître la configuration minimale requise, consultez la documentation Amazon Bedrock. Dans les tâches d’évaluation de modèle qui font appel à des travailleurs humains, vous devez disposer d’une équipe de travail. Vous pouvez créer ou gérer des équipes de travail tout en configurant un modèle de travail d'évaluation et ajouter des travailleurs à une main-d'œuvre privée gérée par Amazon SageMaker Ground Truth. Pour gérer les équipes de travail créées dans Amazon Bedrock en dehors de la configuration des tâches, vous devez utiliser les consoles Amazon Cognito ou Amazon Ground SageMaker Truth. Amazon Bedrock prend en charge un maximum de 50 employés par équipe de travail.

Au cours de la tâche d'évaluation du modèle, Amazon Bedrock crée une copie temporaire de vos données, puis les supprime une fois la tâche terminée. Il utilise une clé AWS KMS pour le chiffrer. Par défaut, les données sont chiffrées à l'aide d'une clé gérée par AWS, mais nous vous recommandons d'utiliser plutôt une clé gérée par le client. Pour plus d'informations, consultez la section Chiffrement des données pour les tâches d'évaluation de modèles dans la documentation Amazon Bedrock.