Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Capacité 1. Fournir aux développeurs et aux data scientists un accès sécurisé à l'IA générative FMs (inférence de modèles)

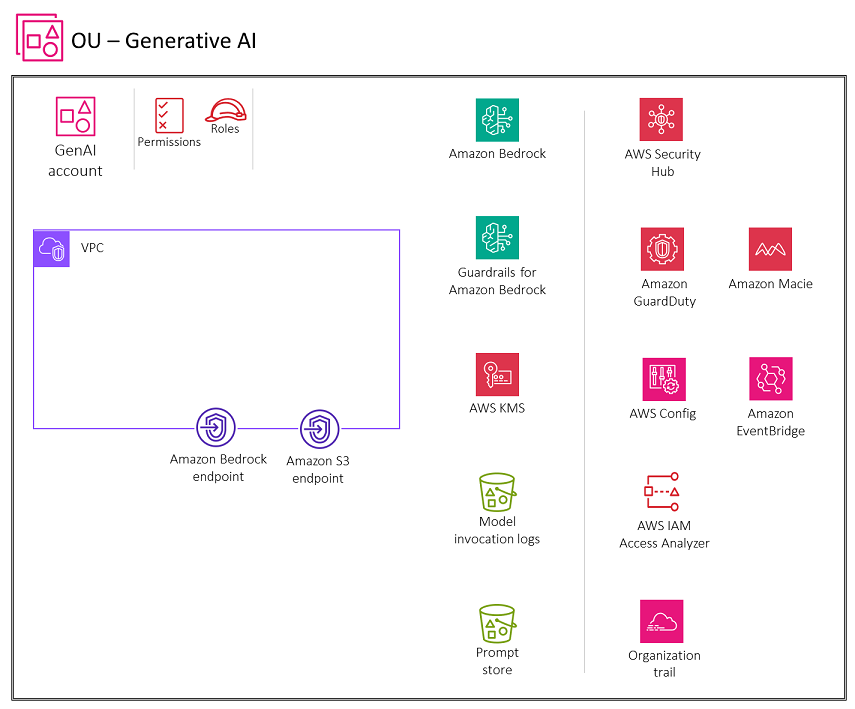

Le schéma d'architecture suivant illustre les services AWS recommandés pour le compte Generative AI pour cette fonctionnalité. Le but de cette fonctionnalité est de permettre aux utilisateurs d'accéder aux modèles de base (FMs) pour le chat et la génération d'images.

Le compte Generative AI est dédié à la sécurisation des fonctionnalités d'IA générative grâce à l'utilisation d'Amazon Bedrock. Nous allons développer ce compte (et le schéma d'architecture) avec les fonctionnalités de ce guide. Le compte inclut des services permettant de stocker les conversations des utilisateurs et de maintenir un magasin rapide. Le compte inclut également des services de sécurité pour mettre en œuvre des garde-fous et une gouvernance de sécurité centralisée. Les utilisateurs peuvent obtenir un accès fédéré en utilisant un fournisseur d'identité (IdP) pour accéder en toute sécurité à un cloud privé virtuel (VPC) dans le compte Generative AI. AWS PrivateLink prend en charge la connectivité privée entre votre VPC et les services de point de terminaison Amazon Bedrock. Vous devez créer un point de terminaison de passerelle Amazon S3 pour les journaux d'invocation du modèle et le compartiment de stockage des demandes dans Amazon S3 auquel l'environnement VPC est configuré pour accéder. Vous devez également créer un point de terminaison Amazon CloudWatch Logs Gateway pour les CloudWatch journaux auxquels l'environnement VPC est configuré pour accéder.

Justification

L'accès des utilisateurs à l'IA générative leur FMs permet d'utiliser des modèles avancés pour des tâches telles que le traitement du langage naturel, la génération d'images et l'amélioration de l'efficacité et de la prise de décision. Cet accès favorise l'innovation au sein d'une organisation, car les employés peuvent expérimenter de nouvelles applications et développer des solutions de pointe, ce qui améliore en fin de compte la productivité et fournit des avantages concurrentiels. Ce cas d'utilisation correspond à la portée 3 de la matrice de cadrage de la sécurité de l'IA générative

Lorsque vous autorisez les utilisateurs à accéder à l'IA générative FMs dans Amazon Bedrock, vous devez tenir compte des principales considérations de sécurité suivantes :

-

Accès sécurisé au modèle d'invocation, à l'historique des conversations et au prompt store

-

Chiffrement des conversations et stockage rapide

-

Surveillance des risques de sécurité potentiels tels que l'injection rapide ou la divulgation d'informations sensibles

La section suivante aborde ces considérations de sécurité et les fonctionnalités génératives de l'IA.

Considérations sur la sécurité

Les charges de travail génératives liées à l'IA sont confrontées à des risques uniques. Par exemple, les acteurs malveillants peuvent créer des requêtes malveillantes qui obligent à produire des résultats continus, entraînant une consommation excessive de ressources, ou créer des invites qui entraînent des réponses inappropriées du modèle. En outre, les utilisateurs finaux peuvent par inadvertance abuser de ces systèmes en saisissant des informations sensibles dans les instructions. Amazon Bedrock propose des contrôles de sécurité robustes pour la protection des données, le contrôle d'accès, la sécurité du réseau, la journalisation et la surveillance ainsi que la validation des entrées/sorties qui peuvent contribuer à atténuer ces risques. Les détails correspondants sont présentés dans les sections suivantes. Pour plus d'informations sur les risques associés aux charges de travail génératives liées à l'IA, consultez les 10 meilleures applications de modèles linguistiques de l'OWASP

Assainissements

Gestion des identités et des accès

N'utilisez pas d'utilisateurs IAM car ils possèdent des informations d'identification à long terme telles que des noms d'utilisateur et des mots de passe. Utilisez plutôt des informations d'identification temporaires pour accéder à AWS. Vous pouvez utiliser un fournisseur d'identité (IdP) pour que vos utilisateurs humains fournissent un accès fédéré aux comptes AWS en assumant des rôles IAM, qui fournissent des informations d'identification temporaires.

Pour une gestion centralisée des accès, utilisez AWS IAM Identity Center. Pour en savoir plus sur IAM Identity Center et les différents modèles architecturaux, consultez la section de ce guide consacrée à l'analyse approfondie de l'IAM.

Pour accéder à Amazon Bedrock, vous devez disposer d'un minimum d'autorisations. L'accès à Amazon Bedrock FMs n'est pas accordé par défaut. Pour accéder à un FM, une identité IAM disposant d'autorisations suffisantes doit demander l'accès via la console Amazon Bedrock. Pour plus d'informations sur la manière dont vous pouvez ajouter, supprimer et contrôler les autorisations d'accès aux modèles, consultez la section Accès aux modèles dans la documentation Amazon Bedrock.

Pour fournir un accès sécurisé à Amazon Bedrock, personnalisez les exemples de politiques Amazon Bedrock en fonction de vos besoins afin de vous assurer que seules les autorisations requises sont autorisées.

Sécurité du réseau

AWS vous PrivateLink permet de vous connecter à certains services AWS, à des services hébergés par d'autres comptes AWS (appelés services de point de terminaison) et à des services partenaires AWS Marketplace pris en charge, en utilisant des adresses IP privées dans votre VPC. Les points de terminaison de l'interface sont créés directement dans votre VPC à l'aide d'interfaces réseau élastiques et d'adresses IP dans les sous-réseaux de votre VPC. Cette approche utilise les groupes de sécurité Amazon VPC pour gérer l'accès aux points de terminaison. Utilisez AWS PrivateLink pour établir une connectivité privée entre votre VPC et les services de point de terminaison Amazon Bedrock sans exposer votre trafic à Internet. PrivateLink vous offre une connectivité privée au point de terminaison de l'API dans le compte de service Amazon Bedrock, de sorte que les instances de votre VPC n'ont pas besoin d'adresses IP publiques pour accéder à Amazon Bedrock.

Journalisation et surveillance

Activez la journalisation des invocations du modèle. Utilisez la journalisation des appels par modèle pour collecter les journaux des appels, les données d'entrée du modèle et les données de sortie du modèle pour toutes les invocations du modèle Amazon Bedrock dans votre compte AWS. Par défaut, la journalisation est désactivée. Vous pouvez activer la journalisation des appels pour collecter les données complètes des demandes, les données de réponse, le rôle d'appel IAM et les métadonnées associées à tous les appels effectués dans votre compte.

Important

Vous conservez la propriété et le contrôle complets de vos données de journalisation des appels et pouvez utiliser les politiques IAM et le chiffrement pour garantir que seul le personnel autorisé peut y accéder. Ni AWS ni les fournisseurs de modèles n'ont de visibilité ni d'accès à vos données.

Configurez la journalisation pour fournir les ressources de destination où les données du journal seront publiées. Amazon Bedrock fournit un support natif pour des destinations telles qu'Amazon CloudWatch Logs et Amazon Simple Storage Service (Amazon S3). Nous vous recommandons de configurer les deux sources pour stocker les journaux d'invocation des modèles.

Mettez en œuvre des mécanismes automatisés de détection des abus afin de prévenir les abus potentiels, notamment l'injection rapide ou la divulgation d'informations sensibles. Configurez des alertes pour avertir les administrateurs lorsqu'une utilisation abusive potentielle est détectée. Cela peut être réalisé grâce à des CloudWatchmétriques personnalisées et à des alarmes basées sur CloudWatchdes métriques.

Surveillez les activités de l'API Amazon Bedrock à l'aide d'AWS CloudTrail. Envisagez d'enregistrer et de gérer les instructions fréquemment utilisées dans un magasin d'instructions destiné à vos utilisateurs finaux. Nous vous recommandons d'utiliser Amazon S3 pour le prompt store.

Considération relative à la conception

Vous devez évaluer cette approche par rapport à vos exigences en matière de conformité et de confidentialité. Les journaux d'invocation des modèles peuvent collecter des données sensibles dans le cadre de la saisie et de la sortie du modèle, ce qui peut ne pas être adapté à votre cas d'utilisation et, dans certains cas, ne pas répondre aux objectifs de conformité en matière de risques que vous vous êtes fixés.

Validation des entrées et des sorties

Si vous souhaitez implémenter Guardrails for Amazon Bedrock pour vos utilisateurs qui interagissent avec les modèles Amazon Bedrock, vous devez déployer votre garde-corps en production et invoquer la version du garde-corps dans votre application. Cela nécessiterait de créer et de sécuriser une charge de travail qui s'interface avec l'API Amazon Bedrock.

Services AWS recommandés

Note

Les services AWS décrits dans cette section et pour d'autres fonctionnalités sont spécifiques aux cas d'utilisation décrits dans ces sections. En outre, vous devez disposer d'un ensemble de services de sécurité communs tels qu'Amazon AWS Security Hub, AWS Config GuardDuty, IAM Access Analyzer et AWS CloudTrail Organization Trail dans tous les comptes AWS afin de garantir des garanties cohérentes et de fournir une surveillance, une gestion et une gouvernance centralisées au sein de votre organisation. Consultez la section Déploiement de services de sécurité communs au sein de tous les comptes AWS plus haut dans ce guide pour comprendre les meilleures pratiques en matière de fonctionnalités et d'architecture de ces services.

Amazon S3

Amazon S3 est un service de stockage d'objets qui offre évolutivité, disponibilité des données, sécurité et performances. Pour connaître les meilleures pratiques de sécurité recommandées, consultez la documentation Amazon S3, les conférences techniques en ligne et des informations plus détaillées dans les articles de blog.

Hébergez les journaux d'invocation de votre modèle et les instructions fréquemment utilisées sous forme de magasin d'invite

Utilisez le versionnement pour les sauvegardes et appliquez l'immuabilité au niveau de l'objet avec Amazon S3

Amazon CloudWatch

Amazon CloudWatch surveille les applications, répond aux changements de performances, optimise l'utilisation des ressources et fournit des informations sur l'état des opérations. En collectant des données sur les ressources AWS, vous CloudWatch bénéficiez d'une visibilité sur les performances de l'ensemble du système et vous pouvez définir des alarmes, réagir automatiquement aux modifications et obtenir une vue unifiée de l'état de fonctionnement.

CloudWatch À utiliser pour surveiller et générer des alarmes en cas d'événements système décrivant les modifications apportées à Amazon Bedrock et Amazon S3. Configurez des alertes pour avertir les administrateurs lorsque des instructions peuvent indiquer une injection rapide ou la divulgation d'informations sensibles. Cela peut être réalisé grâce à des CloudWatch métriques personnalisées et à des alarmes basées sur des modèles de journalisation. Chiffrez les données des CloudWatch journaux dans Logs à l'aide d'une clé gérée par le client que vous créez, détenez et gérez. Pour renforcer davantage la sécurité du réseau, vous pouvez créer un point de terminaison de passerelle pour CloudWatch les journaux auxquels l'environnement VPC est configuré pour accéder. Vous pouvez centraliser la surveillance en utilisant Amazon CloudWatch Observability Access Manager dans le compte Security OU Security Tooling. Gérez les autorisations d'accès à vos ressources CloudWatch Logs en utilisant le principe du moindre privilège.

AWS CloudTrail

AWS CloudTrail prend en charge la gouvernance, la conformité et l'audit de l'activité de votre compte AWS. Vous pouvez ainsi enregistrer, surveiller en permanence et conserver l'activité du compte liée aux actions menées au sein de votre infrastructure AWS. CloudTrail

CloudTrail À utiliser pour enregistrer et surveiller toutes les actions de création, de lecture, de mise à jour et de suppression (CRUD) sur Amazon Bedrock et Amazon S3. Pour plus d'informations, consultez Enregistrer les appels d'API Amazon Bedrock à l'aide d'AWS CloudTrai l dans la documentation Amazon Bedrock et Journalisation des appels d'API Amazon S3 à l'aide d'AWS CloudTrail dans la documentation Amazon S3.

CloudTrail les journaux d'Amazon Bedrock n'incluent pas d'informations de saisie et de saisie. Nous vous recommandons d'utiliser un journal d'organisation qui enregistre tous les événements relatifs à tous les comptes de votre organisation. Transférez tous les CloudTrail journaux du compte Generative AI vers le compte Security OU Log Archive. Avec les journaux centralisés en place, vous pouvez surveiller, auditer et générer des alertes concernant l'accès aux objets Amazon S3, les activités non autorisées liées aux identités, les modifications de politique IAM et d'autres activités critiques effectuées sur des ressources sensibles. Pour plus d'informations, consultez les meilleures pratiques en matière de sécurité dans AWS CloudTrail.

Amazon Macie

Amazon Macie est un service de sécurité et de confidentialité des données entièrement géré qui utilise l'apprentissage automatique et la correspondance de modèles pour découvrir et protéger vos données sensibles dans AWS. Vous devez identifier le type et la classification des données traitées par votre charge de travail afin de garantir l'application des contrôles appropriés. Macie peut vous aider à identifier les données sensibles dans votre magasin rapide et à modéliser les journaux d'invocation stockés dans des compartiments S3. Vous pouvez utiliser Macie pour automatiser la découverte, la journalisation et le reporting des données sensibles dans Amazon S3. Vous pouvez le faire de deux manières : en configurant Macie pour effectuer la découverte automatique des données sensibles, et en créant et en exécutant des tâches de découverte de données sensibles. Pour plus d'informations, consultez la section Découverte de données sensibles avec Amazon Macie dans la documentation Macie.