Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Pengaturan dan operasi yang aman ADDF

Autonomous Driving Data Framework (ADDF) harus diperlakukan sebagai perangkat lunak khusus yang memerlukan pemeliharaan dan perawatan berkelanjutan oleh tim khusus DevOps dan keamanan di organisasi Anda. Bagian ini menjelaskan tugas-tugas umum terkait keamanan yang membantu Anda mengatur dan mengoperasikan ADDF sepanjang siklus hidupnya.

Bagian ini mencakup tugas-tugas berikut:

Mendefinisikan arsitektur ADDF Anda

Instance ADDF hanya seaman Akun AWS lingkungan tempat ia digunakan. Akun AWS Lingkungan ini harus dirancang untuk memenuhi kebutuhan keamanan dan operasional kasus penggunaan spesifik Anda. Misalnya, tugas dan pertimbangan terkait keamanan dan operasi untuk menyiapkan instance ADDF di lingkungan proof-of-concept (PoC) berbeda dengan pengaturan ADDF di lingkungan produksi.

Menjalankan ADDF di lingkungan PoC

Jika Anda bermaksud menggunakan ADDF di lingkungan PoC, kami sarankan Anda membuat khusus Akun AWS untuk ADDF yang tidak berisi beban kerja lainnya. Ini membantu menjaga akun Anda tetap aman saat Anda menjelajahi ADDF dan fitur-fiturnya. Berikut ini adalah manfaat dari pendekatan ini:

-

Jika terjadi kesalahan konfigurasi ADDF yang parah, tidak ada beban kerja lain yang akan terpengaruh.

-

Tidak ada risiko kesalahan konfigurasi beban kerja lainnya yang dapat mempengaruhi pengaturan ADDF.

Bahkan untuk lingkungan PoC, kami tetap menyarankan Anda mengikuti Menjalankan ADDF di lingkungan produksi sebanyak mungkin praktik terbaik yang tercantum di dalamnya.

Menjalankan ADDF di lingkungan produksi

Jika Anda bermaksud menggunakan ADDF di lingkungan produksi perusahaan, kami sangat menyarankan Anda mempertimbangkan praktik terbaik keamanan organisasi Anda dan menerapkan ADDF sesuai dengan itu. Selain praktik terbaik keamanan organisasi Anda, sebaiknya Anda menerapkan hal berikut:

-

Buat DevOps tim ADDF jangka panjang yang berkomitmen — ADDF perlu diperlakukan sebagai perangkat lunak khusus. Ini membutuhkan pemeliharaan dan perawatan berkelanjutan oleh DevOps tim yang berdedikasi. Sebelum mulai menjalankan ADDF di lingkungan produksi, DevOps tim dengan ukuran dan kemampuan yang memadai harus ditentukan dengan komitmen sumber daya penuh, hingga end-of-life penerapan ADDF.

-

Gunakan arsitektur multi-akun — Setiap instans ADDF harus digunakan di lingkungan AWS multi-akun khusus, tanpa beban kerja lain yang tidak terkait. Sebagaimana didefinisikan dalam manajemen AWS akun dan pemisahan (AWS Well-Architected Framework), dianggap sebagai praktik terbaik untuk memisahkan sumber daya dan beban kerja menjadi Akun AWS beberapa, berdasarkan kebutuhan organisasi Anda. Hal ini karena Akun AWS bertindak sebagai batas isolasi. Arsitektur AWS multi-akun yang dirancang dengan baik memberikan kategorisasi beban kerja dan mengurangi cakupan dampak jika terjadi pelanggaran keamanan, dibandingkan dengan arsitektur akun tunggal. Menggunakan arsitektur multi-akun juga membantu akun Anda tetap dalam Layanan AWS kuota mereka. Distribusikan modul ADDF Anda Akun AWS sebanyak yang diperlukan untuk memenuhi keamanan dan separation-of-duties persyaratan organisasi Anda.

-

Menyebarkan beberapa instans ADDF — Siapkan sebanyak mungkin instance ADDF terpisah yang Anda butuhkan untuk mengembangkan, menguji, dan menerapkan modul ADDF dengan benar sesuai dengan proses pengembangan perangkat lunak organisasi Anda. Saat menyiapkan beberapa instance ADDF, Anda dapat menggunakan salah satu pendekatan berikut:

-

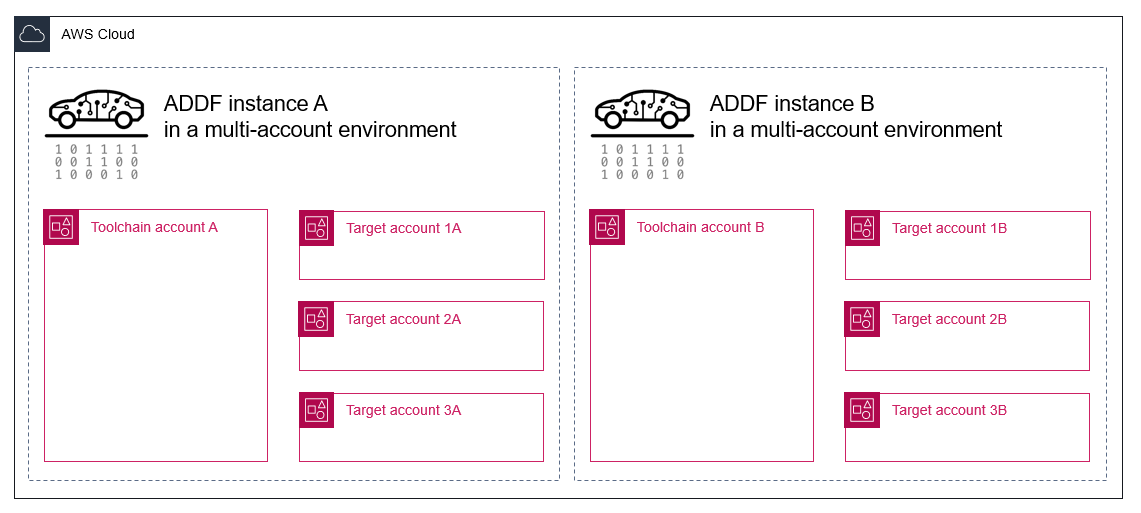

Beberapa instans ADDF di lingkungan AWS multi-akun yang berbeda — Anda dapat menggunakan terpisah Akun AWS untuk mengisolasi instans ADDF yang berbeda. Misalnya, jika organisasi Anda memiliki tahapan pengembangan, pengujian, dan produksi khusus khusus, Anda dapat membuat instans ADDF terpisah dan akun khusus untuk setiap tahap. Ini memberikan banyak manfaat, seperti mengurangi risiko penyebaran kesalahan di seluruh tahapan, membantu Anda menerapkan proses persetujuan, dan membatasi akses pengguna hanya ke lingkungan tertentu. Gambar berikut menunjukkan dua instance ADDF yang diterapkan di lingkungan multi-akun yang terpisah.

-

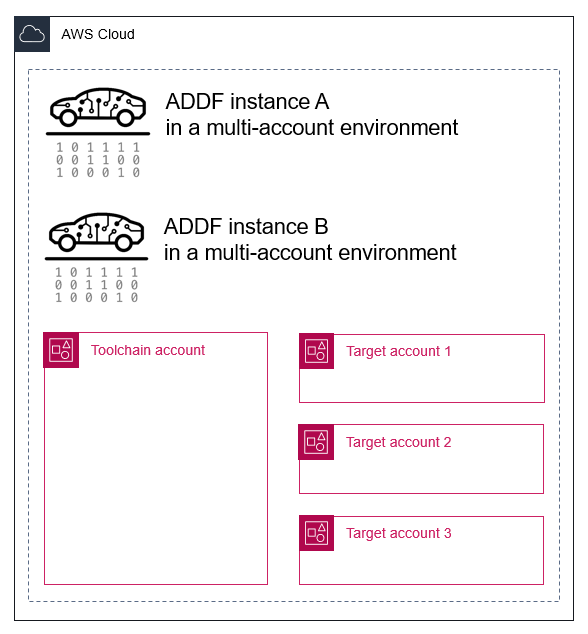

Beberapa instans ADDF di lingkungan AWS multi-akun yang sama — Anda dapat membuat beberapa instans ADDF yang berbagi lingkungan multi-akun yang sama. AWS Ini secara efektif menciptakan cabang yang terisolasi dalam hal yang sama Akun AWS. Misalnya, jika pengembang yang berbeda bekerja secara paralel, pengembang dapat membuat instance ADDF khusus dalam hal yang sama Akun AWS. Ini membantu pengembang bekerja di cabang yang terisolasi untuk tujuan pengembangan dan pengujian. Jika Anda menggunakan pendekatan ini, untuk setiap instance ADDF, sumber daya ADDF Anda harus memiliki nama sumber daya yang unik. Ini didukung dalam modul pra-suplai ADDF secara default. Anda dapat menggunakan pendekatan ini selama Anda tidak melebihi Layanan AWS kuota. Gambar berikut menunjukkan dua instance ADDF yang diterapkan di lingkungan multi-akun bersama.

-

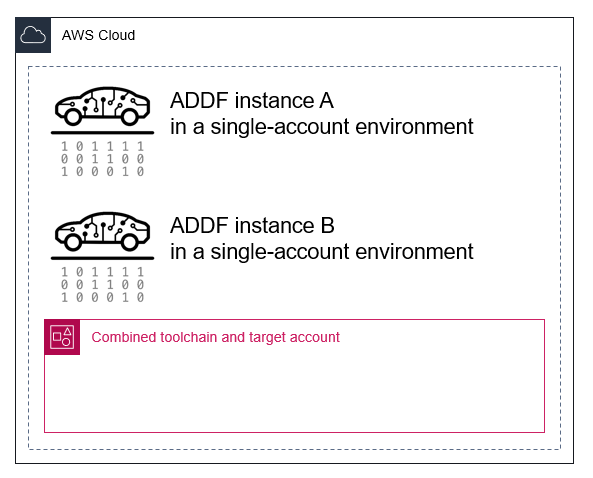

Beberapa instans ADDF di lingkungan AWS akun tunggal yang sama — Arsitektur ini sangat mirip dengan contoh sebelumnya. Perbedaannya adalah bahwa beberapa instance ADDF diterapkan dalam lingkungan akun tunggal alih-alih lingkungan multi-akun. Arsitektur ini dapat memuat kasus penggunaan ADDF yang sangat sederhana yang memiliki cakupan yang sangat terbatas dan banyak pengembang yang bekerja pada cabang yang berbeda pada saat yang bersamaan.

Karena SeedFarmer merupakan alat tunggal yang mengontrol penerapan untuk instans ADDF, Anda dapat membangun lingkungan dan arsitektur akun apa pun yang sesuai dengan strategi penerapan organisasi Anda dan proses CI/CD.

-

-

Sesuaikan proses AWS Cloud Development Kit (AWS CDK) bootstrap sesuai dengan persyaratan keamanan organisasi Anda — Secara default, AWS CDK tetapkan kebijakan AdministratorAccess AWS terkelola selama proses bootstrap. Kebijakan ini memberikan hak administratif penuh. Jika kebijakan ini terlalu permisif untuk persyaratan keamanan organisasi Anda, Anda dapat menyesuaikan kebijakan mana yang diterapkan. Untuk informasi selengkapnya, lihat Kebijakan hak istimewa terkecil khusus untuk peran penerapan AWS CDK.

-

Patuhi praktik terbaik saat menyiapkan akses di IAM — Buat solusi akses terstruktur AWS Identity and Access Management (IAM) yang memungkinkan pengguna Anda mengakses ADDF. Akun AWS Kerangka kerja ADDF dirancang untuk mematuhi prinsip hak istimewa paling sedikit. Pola akses IAM Anda juga harus mengikuti prinsip hak istimewa terkecil, harus sesuai dengan persyaratan organisasi Anda dan harus mematuhi praktik terbaik Keamanan dalam IAM (dokumentasi IAM).

-

Siapkan jaringan sesuai dengan praktik terbaik organisasi Anda — ADDF menyertakan AWS CloudFormation tumpukan jaringan opsional yang menciptakan cloud pribadi virtual publik atau pribadi (VPC) dasar. Bergantung pada konfigurasi organisasi Anda, VPC ini mungkin mengekspos sumber daya langsung ke internet. Kami menyarankan Anda mengikuti praktik terbaik jaringan organisasi Anda dan membuat modul jaringan yang diperkeras keamanan khusus.

-

Menerapkan langkah-langkah pencegahan, deteksi, dan mitigasi keamanan di Akun AWS tingkat tersebut — AWS menawarkan berbagai layanan keamanan, seperti Amazon, AWS Security Hub Amazon Detective GuardDuty, dan. AWS Config Aktifkan layanan tersebut di ADDF Anda Akun AWS dan integrasikan proses pencegahan, deteksi, mitigasi, dan penanganan insiden keamanan organisasi Anda. Kami menyarankan Anda mengikuti Praktik Terbaik untuk Keamanan, Identitas, & Kepatuhan

(Pusat AWS Arsitektur) dan rekomendasi khusus layanan apa pun yang terkandung dalam dokumentasi untuk layanan tersebut. Untuk informasi selengkapnya, lihat Dokumentasi AWS Keamanan.

ADDF tidak membahas topik ini karena detail implementasi dan konfigurasi sangat bergantung pada persyaratan dan proses yang spesifik untuk organisasi Anda. Sebaliknya, itu adalah tanggung jawab inti organisasi Anda untuk membahas topik-topik ini. Umumnya, tim yang mengelola AWS landing zone membantu Anda merencanakan dan mengimplementasikan lingkungan ADDF Anda.

Pengaturan awal

Siapkan ADDF sesuai dengan ADDF Deployment Guide/manifest folder di autonomous-driving-data-framework/manifest/example-devFolder berisi contoh penyebaran untuk tujuan demo. Gunakan contoh ini sebagai titik awal untuk merancang penerapan Anda sendiri. Di direktori itu, ada file manifes penerapan ADDF yang disebut deployment.yaml. Ini berisi semua informasi SeedFarmer untuk mengelola, menyebarkan, atau menghapus ADDF dan sumber dayanya di file. AWS Cloud Anda dapat membuat grup modul ADDF dalam file khusus. Core-modules.yaml adalah contoh dari grup modul inti, dan mencakup semua modul inti yang disediakan oleh ADDF. Untuk meringkas, file deployment.yaml berisi semua referensi ke grup dan modul yang akan digunakan ke akun target mereka dan menentukan urutan penerapan.

Untuk konfigurasi yang aman dan sesuai, terutama di lingkungan yang bukan untuk bukti konsep, kami sarankan Anda meninjau kode sumber setiap modul yang ingin Anda terapkan. Menurut praktik terbaik pengerasan keamanan, Anda harus menggunakan hanya modul yang diperlukan untuk kasus penggunaan yang Anda maksudkan.

catatan

Modul ADDF di modules/demo-only/ folder tidak diperkeras keamanan dan tidak boleh digunakan di lingkungan produksi atau di lingkungan apa pun dengan data sensitif atau terlindungi. Modul-modul ini disertakan untuk menampilkan kemampuan sistem, dan Anda dapat menggunakannya sebagai dasar untuk membuat modul yang disesuaikan dan diperkuat keamanan Anda sendiri.

Menyesuaikan kode kerangka kerja penerapan ADDF

Kerangka penerapan ADDF dan logika orkestrasi dan penerapannya dapat sepenuhnya disesuaikan untuk memenuhi persyaratan apa pun. Namun, kami menyarankan Anda untuk tidak menyesuaikan atau meminimalkan perubahan Anda karena alasan berikut:

-

Pertahankan kompatibilitas upstream — Kompatibilitas hulu memudahkan pembaruan ADDF untuk fitur terbaru dan pembaruan keamanan. Mengubah kerangka kerja merusak kompatibilitas mundur asli dengan SeedFarmer, CodeSeeder, dan modul inti ADDF apa pun.

-

Konsekuensi keamanan — Mengubah kerangka kerja penerapan ADDF dapat menjadi tugas kompleks yang dapat memiliki konsekuensi keamanan yang tidak diinginkan. Dalam skenario terburuk, perubahan kerangka kerja dapat menciptakan kerentanan keamanan.

Jika memungkinkan, buat dan sesuaikan kode modul Anda sendiri alih-alih memodifikasi kerangka kerja penerapan ADDF dan kode modul inti ADDF.

catatan

Jika Anda merasa bahwa bagian tertentu dari kerangka penerapan ADDF memerlukan peningkatan atau pengerasan keamanan lebih lanjut, harap kontribusikan perubahan Anda ke repositori ADDF melalui permintaan tarik. Untuk informasi selengkapnya, lihat Tinjauan dan kontribusi keamanan sumber terbuka.

Menulis modul khusus di ADDF

Membuat modul ADDF baru atau memperluas modul yang ada adalah konsep inti ADDF. Saat membuat atau menyesuaikan modul, kami menyarankan Anda mengikuti praktik terbaik AWS keamanan umum dan praktik terbaik organisasi Anda untuk pengkodean yang aman. Selain itu, kami menyarankan Anda melakukan tinjauan keamanan teknis internal atau eksternal awal dan berkala, berdasarkan persyaratan keamanan organisasi Anda, untuk lebih mengurangi risiko masalah keamanan.

Penerapan ADDF yang berulang

Terapkan ADDF dan modul-modulnya seperti yang dijelaskan dalam ADDF Deployment

Pendekatan ini mengikuti GitOps paradigma, di mana repositori sumber Anda (basis kode lokal tempat Anda beroperasi SeedFarmer) adalah sumber kebenaran, dan infrastruktur yang dinyatakan secara eksplisit di dalamnya adalah hasil yang diinginkan dari penerapan Anda. Untuk informasi selengkapnya GitOps, lihat Apa itu GitOps

Audit keamanan berulang

Sama seperti perangkat lunak lain di organisasi Anda, integrasikan ADDF dan kode modul ADDF khusus Anda ke dalam manajemen risiko keamanan, tinjauan keamanan, dan siklus audit keamanan Anda.

Pembaruan ADDF

ADDF menerima pembaruan rutin sebagai bagian dari upaya pengembangannya yang sedang berlangsung. Ini termasuk pembaruan fitur, dan peningkatan dan perbaikan terkait keamanan. Kami menyarankan Anda secara teratur memeriksa rilis kerangka kerja baru dan menerapkan pembaruan tepat waktu. Untuk informasi selengkapnya, lihat Langkah-langkah untuk memperbarui ADDF

Penonaktifan

Jika ADDF tidak lagi diperlukan, hapus ADDF dan semua sumber daya terkait dari Anda. Akun AWS Setiap infrastruktur yang tidak dijaga dan tidak terpakai menimbulkan biaya yang tidak perlu dan menimbulkan risiko keamanan potensial. Untuk informasi selengkapnya, lihat Langkah-langkah untuk menghancurkan ADDF