Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kemampuan 4. Menyediakan akses, penggunaan, dan implementasi yang aman untuk kustomisasi model AI generatif

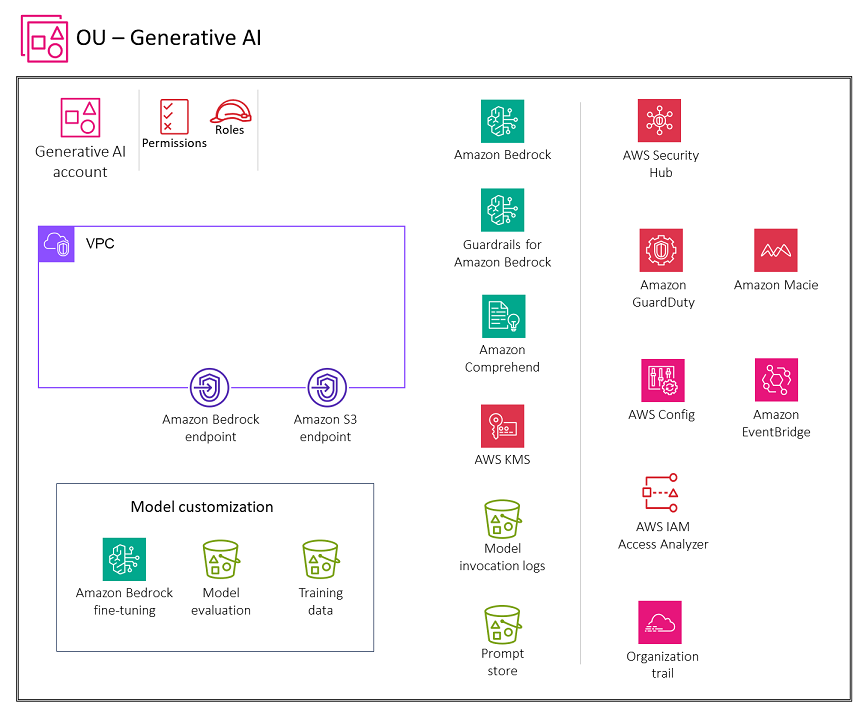

Diagram berikut menggambarkan layanan AWS yang direkomendasikan untuk akun Generative AI untuk kemampuan ini. Ruang lingkup skenario ini adalah untuk mengamankan kustomisasi model. Kasus penggunaan ini berfokus pada pengamanan sumber daya dan lingkungan pelatihan untuk pekerjaan penyesuaian model serta mengamankan pemanggilan model khusus.

Akun Generative AI mencakup layanan yang diperlukan untuk menyesuaikan model bersama dengan serangkaian layanan keamanan yang diperlukan untuk menerapkan pagar keamanan dan tata kelola keamanan terpusat. Anda harus membuat titik akhir gateway Amazon S3 untuk data pelatihan dan bucket evaluasi di Amazon S3 yang dikonfigurasi oleh lingkungan VPC pribadi untuk mengakses agar memungkinkan penyesuaian model pribadi.

Dasar Pemikiran

Kustomisasi model adalah proses penyediaan data pelatihan ke model untuk meningkatkan kinerjanya untuk kasus penggunaan tertentu. Di Amazon Bedrock, Anda dapat menyesuaikan model dasar Amazon Bedrock (FMs) untuk meningkatkan kinerjanya dan menciptakan pengalaman pelanggan yang lebih baik dengan menggunakan metode seperti pra-pelatihan lanjutan dengan data tidak berlabel untuk meningkatkan pengetahuan domain, dan menyempurnakan data berlabel untuk mengoptimalkan kinerja khusus tugas. Jika Anda menyesuaikan model, Anda harus membeli Provisioned Throughput untuk dapat menggunakannya.

Kasus penggunaan ini mengacu pada Lingkup 4 dari Generative AI Security Scoping

Atau, Anda dapat membuat model kustom di Amazon Bedrock dengan menggunakan fitur Impor Model Kustom untuk mengimpor FMs yang telah Anda kustomisasi di lingkungan lain, seperti Amazon SageMaker. Untuk sumber impor, kami sangat menyarankan menggunakan Safetensors untuk format serialisasi model yang diimpor. Tidak seperti Pickle, Safetensors memungkinkan Anda untuk menyimpan hanya data tensor, bukan objek Python arbitrer. Ini menghilangkan kerentanan yang berasal dari penghapusan data yang tidak tepercaya. Safetensors tidak dapat menjalankan kode―hanya menyimpan dan memuat tensor dengan aman.

Saat Anda memberi pengguna akses ke kustomisasi model AI generatif di Amazon Bedrock, Anda harus membahas pertimbangan keamanan utama ini:

-

Akses aman ke pemanggilan model, pekerjaan pelatihan, dan file pelatihan dan validasi

-

Enkripsi pekerjaan model pelatihan, model kustom, dan file pelatihan dan validasi

-

Peringatan untuk potensi risiko keamanan seperti petunjuk jailbreak atau informasi sensitif dalam file pelatihan

Bagian berikut membahas pertimbangan keamanan dan fungsionalitas AI generatif ini.

Kustomisasi model Amazon Bedrock

Anda dapat menyesuaikan model foundation (FMs) secara pribadi dan aman dengan data Anda sendiri di Amazon Bedrock untuk membuat aplikasi yang khusus untuk domain, organisasi, dan kasus penggunaan Anda. Dengan fine-tuning, Anda dapat meningkatkan akurasi model dengan menyediakan kumpulan data pelatihan khusus tugas Anda sendiri dan berlabel dan lebih lanjut mengkhususkan diri Anda. FMs Dengan pra-pelatihan lanjutan, Anda dapat melatih model dengan menggunakan data Anda sendiri yang tidak berlabel di lingkungan yang aman dan terkelola dengan kunci yang dikelola pelanggan. Untuk informasi selengkapnya, lihat Model khusus dalam dokumentasi Amazon Bedrock.

Pertimbangan keamanan

Beban kerja kustomisasi model AI generatif menghadapi risiko unik, termasuk eksfiltrasi data data pelatihan, keracunan data melalui injeksi prompt berbahaya atau malware ke dalam data pelatihan, dan injeksi cepat atau eksfiltrasi data oleh aktor ancaman selama inferensi model. Di Amazon Bedrock, kustomisasi model menawarkan kontrol keamanan yang kuat untuk perlindungan data, kontrol akses, keamanan jaringan, pencatatan dan pemantauan, dan input/output validasi yang dapat membantu mengurangi risiko ini.

Remediasi

Perlindungan data

Enkripsi tugas penyesuaian model, file keluaran (metrik pelatihan dan validasi) dari pekerjaan penyesuaian model, dan model kustom yang dihasilkan dengan menggunakan kunci terkelola pelanggan di AWS KMS yang Anda buat, miliki, dan kelola. Saat Anda menggunakan Amazon Bedrock untuk menjalankan tugas penyesuaian model, Anda menyimpan file input (data pelatihan dan validasi) di bucket S3 Anda. Saat pekerjaan selesai, Amazon Bedrock menyimpan file metrik keluaran di bucket S3 yang Anda tentukan saat membuat pekerjaan, dan menyimpan artefak model kustom yang dihasilkan dalam bucket S3 yang dikendalikan oleh AWS. Secara default, file input dan output dienkripsi dengan enkripsi sisi server Amazon S3 SSE-S3 dengan menggunakan kunci yang dikelola AWS. Anda juga dapat memilih untuk mengenkripsi file-file ini dengan kunci yang dikelola pelanggan.

Manajemen identitas dan akses

Buat peran layanan khusus untuk kustomisasi model atau impor model dengan mengikuti prinsip hak istimewa paling sedikit. Untuk peran layanan kustomisasi model, buat hubungan kepercayaan yang memungkinkan Amazon Bedrock untuk mengambil peran ini dan melakukan pekerjaan penyesuaian model. Lampirkan kebijakan untuk memungkinkan peran mengakses data pelatihan dan validasi serta bucket yang ingin Anda gunakan untuk menulis data keluaran. Untuk peran layanan impor model, buat hubungan kepercayaan yang memungkinkan Amazon Bedrock untuk mengambil peran ini dan melaksanakan pekerjaan impor model. Lampirkan kebijakan untuk mengizinkan peran mengakses file model kustom di bucket S3 Anda. Jika pekerjaan penyesuaian model Anda berjalan di VPC, lampirkan izin VPC ke peran penyesuaian model.

Keamanan jaringan

Untuk mengontrol akses ke data Anda, gunakan virtual private cloud (VPC) dengan Amazon VPC. Saat membuat VPC, sebaiknya gunakan pengaturan DNS default untuk tabel rute titik akhir, sehingga Amazon S3 standar teratasi. URLs

Jika Anda mengonfigurasi VPC Anda tanpa akses internet, Anda perlu membuat titik akhir VPC Amazon S3 untuk memungkinkan pekerjaan penyesuaian model Anda mengakses bucket S3 yang menyimpan data pelatihan dan validasi Anda dan yang akan menyimpan artefak model.

Setelah selesai menyiapkan VPC dan titik akhir, Anda perlu melampirkan izin ke peran IAM penyesuaian model Anda. Setelah mengonfigurasi VPC dan peran serta izin yang diperlukan, Anda dapat membuat pekerjaan penyesuaian model yang menggunakan VPC ini. Dengan membuat VPC tanpa akses internet dengan titik akhir VPC S3 terkait untuk data pelatihan, Anda dapat menjalankan pekerjaan penyesuaian model Anda dengan konektivitas pribadi (tanpa eksposur internet).

Layanan AWS yang direkomendasikan

Amazon S3

Saat Anda menjalankan tugas penyesuaian model, pekerjaan tersebut mengakses bucket S3 Anda untuk mengunduh data input dan mengunggah metrik pekerjaan. Anda dapat memilih fine-tuning atau melanjutkan pra-pelatihan sebagai jenis model saat Anda mengirimkan pekerjaan penyesuaian model Anda di konsol Amazon Bedrock atau API. Setelah pekerjaan kustomisasi model selesai, Anda dapat menganalisis hasil proses pelatihan dengan melihat file di bucket keluaran S3 yang Anda tentukan saat mengirimkan pekerjaan, atau melihat detail tentang model. Enkripsi kedua bucket dengan kunci yang dikelola pelanggan. Untuk pengerasan keamanan jaringan tambahan, Anda dapat membuat titik akhir gateway untuk bucket S3 yang dikonfigurasi untuk diakses oleh lingkungan VPC. Akses harus dicatat dan dipantau. Gunakan versi untuk backup. Anda dapat menggunakan kebijakan berbasis sumber daya untuk mengontrol akses ke file Amazon S3 dengan lebih ketat.

Amazon Macie

Macie dapat membantu mengidentifikasi data sensitif dalam kumpulan data pelatihan dan validasi Amazon S3 Anda. Untuk praktik terbaik keamanan, lihat bagian Macie sebelumnya dalam panduan ini.

Amazon EventBridge

Anda dapat menggunakan Amazon EventBridge untuk mengonfigurasi Amazon SageMaker agar merespons secara otomatis perubahan status pekerjaan penyesuaian model di Amazon Bedrock. Acara dari Amazon Bedrock dikirim ke Amazon EventBridge dalam waktu dekat. Anda dapat menulis aturan sederhana untuk mengotomatiskan tindakan saat acara cocok dengan aturan.

AWS KMS

Kami menyarankan Anda menggunakan kunci yang dikelola pelanggan untuk mengenkripsi pekerjaan penyesuaian model, file keluaran (metrik pelatihan dan validasi) dari pekerjaan penyesuaian model, model kustom yang dihasilkan, dan bucket S3 yang menampung data pelatihan, validasi, dan keluaran. Untuk informasi selengkapnya, lihat Enkripsi pekerjaan dan artefak penyesuaian model di dokumentasi Amazon Bedrock.

Kebijakan utama adalah kebijakan sumber daya untuk kunci AWS KMS. Kebijakan utama adalah cara utama untuk mengontrol akses ke kunci KMS. Anda juga dapat menggunakan kebijakan dan hibah IAM untuk mengontrol akses ke kunci KMS, tetapi setiap kunci KMS harus memiliki kebijakan utama. Gunakan kebijakan kunci untuk memberikan izin ke peran untuk mengakses model kustom yang dienkripsi dengan kunci terkelola pelanggan. Hal ini memungkinkan peran tertentu untuk menggunakan model kustom untuk inferensi.

Gunakan Amazon CloudWatch, Amazon CloudTrail, Amazon OpenSearch Tanpa Server, Amazon S3, dan Amazon Comprehend seperti yang dijelaskan di bagian kemampuan sebelumnya.