Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kemampuan 1. Menyediakan pengembang dan ilmuwan data dengan akses aman ke AI generatif FMs (inferensi model)

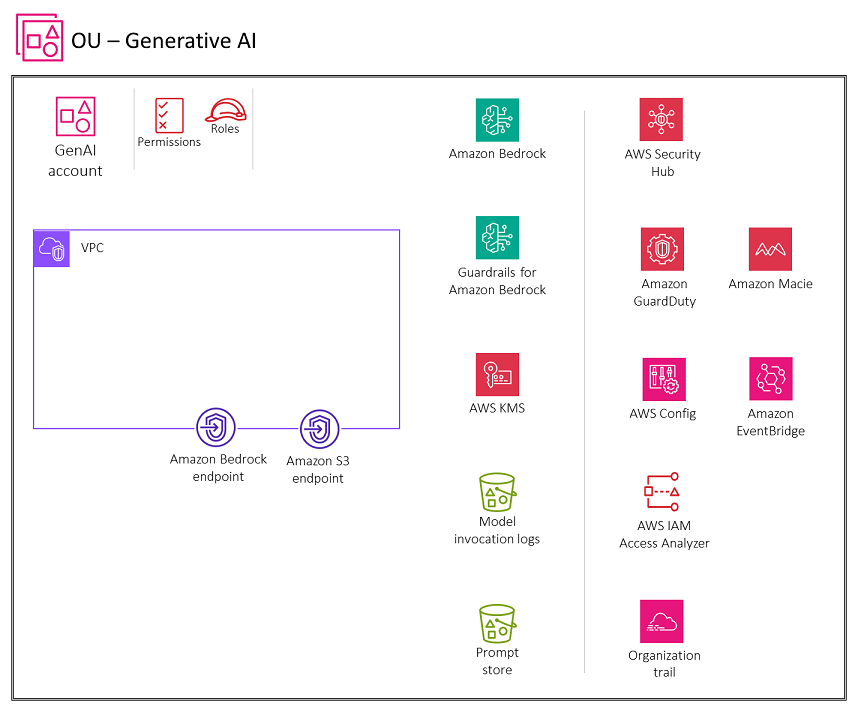

Diagram arsitektur berikut menggambarkan layanan AWS yang direkomendasikan untuk akun Generative AI untuk kemampuan ini. Ruang lingkup kemampuan ini adalah untuk memberikan pengguna akses ke model dasar (FMs) untuk obrolan dan pembuatan gambar.

Akun Generative AI didedikasikan untuk mengamankan fungsionalitas AI generatif melalui penggunaan Amazon Bedrock. Kami akan membangun akun ini (dan diagram arsitektur) dengan fungsionalitas di seluruh panduan ini. Akun tersebut mencakup layanan untuk menyimpan percakapan bagi pengguna dan memelihara toko yang cepat. Akun tersebut juga mencakup layanan keamanan untuk menerapkan pagar pembatas keamanan dan tata kelola keamanan terpusat. Pengguna dapat memperoleh akses federasi dengan menggunakan penyedia identitas (iDP) untuk mengakses cloud pribadi virtual (VPC) dengan aman di akun Generative AI. AWS PrivateLink mendukung konektivitas pribadi dari VPC Anda ke layanan endpoint Amazon Bedrock. Anda harus membuat titik akhir gateway Amazon S3 untuk log pemanggilan model dan bucket store prompt di Amazon S3 yang dikonfigurasi untuk diakses oleh lingkungan VPC. Anda juga harus membuat titik akhir gateway Amazon CloudWatch Logs untuk CloudWatch log yang dikonfigurasi untuk diakses oleh lingkungan VPC.

Dasar Pemikiran

Memberikan pengguna akses ke AI generatif FMs memungkinkan mereka untuk menggunakan model canggih untuk tugas-tugas seperti pemrosesan bahasa alami, pembuatan gambar, dan meningkatkan efisiensi dan pengambilan keputusan. Akses ini mendorong inovasi dalam suatu organisasi karena karyawan dapat bereksperimen dengan aplikasi baru dan mengembangkan solusi mutakhir, yang pada akhirnya meningkatkan produktivitas dan memberikan keunggulan kompetitif. Kasus penggunaan ini sesuai dengan Lingkup 3 dari Generative AI Security Scoping

Saat Anda memberi pengguna akses ke AI generatif FMs di Amazon Bedrock, Anda harus membahas pertimbangan keamanan utama ini:

-

Akses aman ke pemanggilan model, riwayat percakapan, dan penyimpanan cepat

-

Enkripsi percakapan dan toko prompt

-

Memantau potensi risiko keamanan seperti injeksi cepat atau pengungkapan informasi sensitif

Bagian selanjutnya membahas pertimbangan keamanan dan fungsionalitas AI generatif ini.

Pertimbangan keamanan

Beban kerja AI generatif menghadapi risiko unik. Misalnya, pelaku ancaman dapat membuat pertanyaan berbahaya yang memaksa keluaran berkelanjutan, yang mengarah pada konsumsi sumber daya yang berlebihan, atau membuat permintaan yang menghasilkan respons model yang tidak tepat. Selain itu, pengguna akhir mungkin secara tidak sengaja menyalahgunakan sistem ini dengan memasukkan informasi sensitif dalam petunjuk. Amazon Bedrock menawarkan kontrol keamanan yang kuat untuk perlindungan data, kontrol akses, keamanan jaringan, pencatatan dan pemantauan serta validasi input/output yang dapat membantu mengurangi risiko ini. Ini dibahas di bagian berikut. Untuk informasi lebih lanjut tentang risiko yang terkait dengan beban kerja AI generatif, lihat OWASP Top 10 untuk Aplikasi Model Bahasa Besar di situs web Open Worldwide Application

Remediasi

Manajemen identitas dan akses

Jangan gunakan pengguna IAM karena mereka memiliki kredensyal jangka panjang seperti nama pengguna dan kata sandi. Sebagai gantinya, gunakan kredensyal sementara saat mengakses AWS. Anda dapat menggunakan penyedia identitas (iDP) bagi pengguna manusia Anda untuk menyediakan akses federasi ke akun AWS dengan mengasumsikan peran IAM, yang menyediakan kredensyal sementara.

Untuk manajemen akses terpusat, gunakan AWS IAM Identity Center. Untuk mempelajari lebih lanjut tentang IAM Identity Center dan berbagai pola arsitektur, lihat bagian penyelaman mendalam IAM dari panduan ini.

Untuk mengakses Amazon Bedrock, Anda harus memiliki set izin minimum. Akses ke Amazon Bedrock FMs tidak diberikan secara default. Untuk mendapatkan akses ke FM, identitas IAM dengan izin yang memadai harus meminta akses melalui konsol Amazon Bedrock. Untuk informasi tentang cara menambahkan, menghapus, dan mengontrol izin akses model, lihat Akses model di dokumentasi Amazon Bedrock.

Untuk menyediakan akses ke Amazon Bedrock dengan aman, sesuaikan contoh kebijakan Amazon Bedrock sesuai dengan kebutuhan Anda untuk memastikan bahwa hanya izin yang diperlukan yang diizinkan.

Keamanan jaringan

AWS PrivateLink memungkinkan Anda untuk terhubung ke beberapa layanan AWS, layanan yang dihosting oleh akun AWS lainnya (disebut sebagai layanan titik akhir), dan layanan mitra AWS Marketplace yang didukung, dengan menggunakan alamat IP pribadi di VPC Anda. Titik akhir antarmuka dibuat langsung di dalam VPC Anda dengan menggunakan antarmuka jaringan elastis dan alamat IP di subnet VPC Anda. Pendekatan ini menggunakan grup keamanan Amazon VPC untuk mengelola akses ke titik akhir. Gunakan AWS PrivateLink untuk membuat konektivitas pribadi dari VPC Anda ke layanan endpoint Amazon Bedrock tanpa mengekspos lalu lintas Anda ke internet. PrivateLink memberi Anda konektivitas pribadi ke titik akhir API di akun layanan Amazon Bedrock, sehingga instance di VPC Anda tidak memerlukan alamat IP publik untuk mengakses Amazon Bedrock.

Pencatatan dan pemantauan

Aktifkan pencatatan pemanggilan model. Gunakan pencatatan pemanggilan model untuk mengumpulkan log pemanggilan, data input model, dan data keluaran model untuk semua pemanggilan model Amazon Bedrock di akun AWS Anda. Secara default, logging dinonaktifkan. Anda dapat mengaktifkan pencatatan pemanggilan untuk mengumpulkan data permintaan lengkap, data respons, peran pemanggilan IAM, dan metadata yang terkait dengan semua panggilan yang dilakukan di akun Anda.

penting

Anda mempertahankan kepemilikan penuh dan kontrol atas data pencatatan pemanggilan Anda dan dapat menggunakan kebijakan dan enkripsi IAM untuk memastikan bahwa hanya personel yang berwenang yang dapat mengaksesnya. Baik AWS maupun penyedia model tidak memiliki visibilitas atau akses ke data Anda.

Konfigurasikan logging untuk menyediakan sumber daya tujuan tempat data log akan dipublikasikan. Amazon Bedrock menyediakan dukungan asli untuk tujuan seperti Amazon CloudWatch Logs dan Amazon Simple Storage Service (Amazon S3). Kami menyarankan Anda mengonfigurasi kedua sumber untuk menyimpan log pemanggilan model.

Menerapkan mekanisme deteksi penyalahgunaan otomatis untuk membantu mencegah potensi penyalahgunaan, termasuk injeksi cepat atau pengungkapan informasi sensitif. Konfigurasikan peringatan untuk memberi tahu administrator ketika potensi penyalahgunaan telah terdeteksi. Ini dapat dicapai melalui CloudWatchmetrik dan alarm khusus berdasarkan CloudWatch metrik.

Pantau aktivitas Amazon Bedrock API dengan menggunakan AWS CloudTrail. Pertimbangkan untuk menyimpan dan mengelola prompt yang umum digunakan di toko cepat untuk pengguna akhir Anda. Kami menyarankan Anda menggunakan Amazon S3 untuk toko prompt.

Pertimbangan desain

Anda harus mengevaluasi pendekatan ini terhadap kepatuhan dan persyaratan privasi Anda. Log pemanggilan model dapat mengumpulkan data sensitif sebagai bagian dari input model dan model putput, yang mungkin tidak sesuai untuk kasus penggunaan Anda, dan, dalam beberapa kasus, mungkin tidak memenuhi tujuan kepatuhan risiko yang Anda miliki.

Validasi input dan output

Jika Anda ingin menerapkan Guardrails for Amazon Bedrock untuk pengguna yang berinteraksi dengan model Amazon Bedrock, Anda harus menerapkan pagar pembatas ke produksi dan menjalankan versi pagar pembatas di aplikasi Anda. Ini akan membutuhkan pembuatan dan pengamanan beban kerja yang berinteraksi dengan Amazon Bedrock API.

Layanan AWS yang direkomendasikan

catatan

Layanan AWS yang dibahas di bagian ini dan untuk kemampuan lainnya khusus untuk kasus penggunaan yang dibahas di bagian ini. Selain itu, Anda harus memiliki serangkaian layanan keamanan umum seperti AWS Security Hub, Amazon GuardDuty, AWS Config, IAM Access Analyzer, dan jejak CloudTrail organisasi AWS di semua akun AWS untuk mengaktifkan pagar pembatas yang konsisten dan menyediakan pemantauan, manajemen, dan tata kelola terpusat di seluruh organisasi Anda. Lihat bagian Menerapkan layanan keamanan umum di semua akun AWS sebelumnya dalam panduan ini untuk memahami fungsionalitas dan praktik terbaik arsitektur untuk layanan ini.

Amazon S3

Amazon S3 adalah layanan penyimpanan objek yang menawarkan skalabilitas, ketersediaan data, keamanan, dan kinerja. Untuk praktik terbaik keamanan yang direkomendasikan, lihat dokumentasi Amazon S3, pembicaraan teknologi online, dan penyelaman lebih dalam di posting blog.

Host log pemanggilan model Anda dan prompt yang umum digunakan sebagai penyimpanan cepat

Gunakan pembuatan versi untuk pencadangan dan terapkan kekekalan tingkat objek dengan Amazon S3 Object Lock.

Amazon CloudWatch

Amazon CloudWatch memantau aplikasi, merespons perubahan kinerja, mengoptimalkan penggunaan sumber daya, dan memberikan wawasan tentang kesehatan operasional. Dengan mengumpulkan data di seluruh sumber daya AWS, CloudWatch memberi Anda visibilitas ke kinerja seluruh sistem dan memungkinkan Anda menyetel alarm, bereaksi secara otomatis terhadap perubahan, dan mendapatkan pandangan terpadu tentang kesehatan operasional.

Gunakan CloudWatch untuk memantau dan menghasilkan alarm pada peristiwa sistem yang menjelaskan perubahan di Amazon Bedrock dan Amazon S3. Konfigurasikan peringatan untuk memberi tahu administrator ketika permintaan mungkin menunjukkan injeksi cepat atau pengungkapan informasi sensitif. Ini dapat dicapai melalui CloudWatch metrik dan alarm khusus berdasarkan pola log. Enkripsi data CloudWatch log di Log dengan kunci terkelola pelanggan yang Anda buat, miliki, dan kelola. Untuk pengerasan keamanan jaringan tambahan, Anda dapat membuat titik akhir gateway untuk CloudWatch Log yang dikonfigurasi untuk diakses oleh lingkungan VPC. Anda dapat memusatkan pemantauan dengan menggunakan Amazon CloudWatch Observability Access Manager di akun Security OU Security Tooling. Kelola izin akses ke sumber daya CloudWatch Log Anda dengan menggunakan prinsip hak istimewa paling sedikit.

AWS CloudTrail

AWS CloudTrail mendukung tata kelola, kepatuhan, dan audit aktivitas di akun AWS Anda. Dengan CloudTrail, Anda dapat mencatat, terus memantau, dan mempertahankan aktivitas akun yang terkait dengan tindakan di seluruh infrastruktur AWS Anda.

Gunakan CloudTrail untuk mencatat dan memantau semua tindakan membuat, membaca, memperbarui, dan menghapus (CRUD) ke Amazon Bedrock dan Amazon S3. Untuk informasi selengkapnya, lihat Log panggilan Amazon Bedrock API menggunakan AWS CloudTrai l dalam dokumentasi Amazon Bedrock dan Pencatatan panggilan API Amazon S3 menggunakan CloudTrail AWS dalam dokumentasi Amazon S3.

CloudTrail log dari Amazon Bedrock tidak menyertakan informasi cepat dan penyelesaian. Kami menyarankan Anda menggunakan jejak organisasi yang mencatat semua peristiwa untuk semua akun di organisasi Anda. Teruskan semua CloudTrail log dari akun Generative AI ke akun Security OU Log Archive. Dengan log terpusat, Anda dapat memantau, mengaudit, dan menghasilkan peringatan di akses objek Amazon S3, aktivitas tidak sah berdasarkan identitas, perubahan kebijakan IAM, dan aktivitas penting lainnya yang dilakukan pada sumber daya sensitif. Untuk informasi selengkapnya, lihat praktik terbaik keamanan di AWS CloudTrail.

Amazon Macie

Amazon Macie adalah layanan keamanan data dan privasi data yang dikelola sepenuhnya yang menggunakan pembelajaran mesin dan pencocokan pola untuk menemukan dan membantu melindungi data sensitif Anda di AWS. Anda perlu mengidentifikasi jenis dan klasifikasi data yang sedang diproses oleh beban kerja Anda untuk memastikan bahwa kontrol yang tepat diberlakukan. Macie dapat membantu mengidentifikasi data sensitif di penyimpanan prompt Anda dan memodelkan log pemanggilan yang disimpan dalam bucket S3. Anda dapat menggunakan Macie untuk mengotomatiskan penemuan, pencatatan, dan pelaporan data sensitif di Amazon S3. Anda dapat melakukan ini dengan dua cara: dengan mengonfigurasi Macie untuk melakukan penemuan data sensitif otomatis, dan dengan membuat dan menjalankan pekerjaan penemuan data sensitif. Untuk informasi selengkapnya, lihat Menemukan data sensitif dengan Amazon Macie di dokumentasi Macie.