Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh: VPC untuk lingkungan pengujian

Contoh ini menunjukkan cara membuat VPC yang dapat Anda gunakan sebagai lingkungan pengembangan atau pengujian. Karena VPC ini tidak dimaksudkan untuk digunakan dalam produksi, Anda tidak perlu menyebarkan server Anda di beberapa Availability Zone. Untuk menjaga biaya dan kompleksitas tetap rendah, Anda dapat menerapkan server Anda dalam satu Availability Zone.

Gambaran Umum

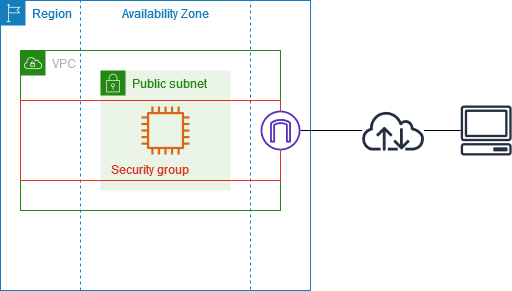

Diagram berikut memberikan gambaran umum tentang sumber daya yang termasuk dalam contoh ini. VPC memiliki subnet publik dalam satu Availability Zone dan gateway internet. Server adalah EC2 contoh yang berjalan di subnet publik. Grup keamanan misalnya memungkinkan lalu lintas SSH dari komputer Anda sendiri, ditambah lalu lintas lain yang secara khusus diperlukan untuk kegiatan pengembangan atau pengujian Anda.

Perutean

Saat Anda membuat VPC ini dengan menggunakan konsol VPC Amazon, kami membuat tabel rute untuk subnet publik dengan rute lokal dan rute ke gateway internet. Berikut ini adalah contoh tabel rute dengan rute untuk keduanya IPv4 dan IPv6. Jika Anda membuat subnet IPv4 -only alih-alih subnet tumpukan ganda, tabel rute Anda hanya memiliki rute. IPv4

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

2001:db8:1234:1a00::/56 |

lokal |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Keamanan

Untuk konfigurasi contoh ini, Anda harus membuat grup keamanan untuk instans Anda yang memungkinkan lalu lintas yang dibutuhkan aplikasi Anda. Misalnya, Anda mungkin perlu menambahkan aturan yang memungkinkan lalu lintas SSH dari komputer atau lalu lintas HTTP dari jaringan Anda.

Berikut ini adalah contoh aturan masuk untuk grup keamanan, dengan aturan untuk keduanya IPv4 dan IPv6. Jika Anda membuat subnet IPv4 -only alih-alih subnet tumpukan ganda, Anda hanya perlu aturan untuk. IPv4

| Sumber | Protokol | Rentang Port | Deskripsi |

|---|---|---|---|

| 0.0.0.0/0 | TCP | 80 | Memungkinkan akses HTTP masuk dari semua alamat IPv4 |

| ::/0 | TCP | 80 | Memungkinkan akses HTTP masuk dari semua alamat IPv6 |

| 0.0.0.0/0 | TCP | 443 | Memungkinkan akses HTTPS masuk dari semua alamat IPv4 |

| ::/0 | TCP | 443 | Memungkinkan akses HTTPS masuk dari semua alamat IPv6 |

Public IPv4 address range of your network |

TCP | 22 | (Opsional) Memungkinkan akses SSH masuk dari alamat IPv4 IP di jaringan Anda |

IPv6 address range of your network |

TCP | 22 | (Opsional) Memungkinkan akses SSH masuk dari alamat IPv6 IP di jaringan Anda |

Public IPv4 address range of your network |

TCP | 3389 | (Opsional) Memungkinkan akses RDP masuk dari alamat IPv4 IP di jaringan Anda |

IPv6 address range of your network |

TCP | 3389 | (Opsional) Memungkinkan akses RDP masuk dari alamat IPv6 IP di jaringan Anda |

1. Buat VPC

Gunakan prosedur berikut untuk membuat VPC dengan subnet publik dalam satu Availability Zone. Konfigurasi ini cocok untuk lingkungan pengembangan atau pengujian.

Untuk membuat VPC

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di dasbor, pilih Buat VPC.

-

Agar Sumber Daya dapat dibuat, pilih VPC dan lainnya.

-

Konfigurasikan VPC

-

Untuk Pembuatan otomatis tanda nama, masukkan nama untuk VPC.

-

Untuk blok IPv4 CIDR, Anda dapat menyimpan saran default, atau sebagai alternatif Anda dapat memasukkan blok CIDR yang diperlukan oleh aplikasi atau jaringan Anda. Untuk informasi selengkapnya, lihat Blok VPC CIDR.

-

(Opsional) Jika aplikasi Anda berkomunikasi dengan menggunakan IPv6 alamat, pilih blok CIDR, blok IPv6 CIDR yang disediakan Amazon IPv6 .

-

-

Konfigurasikan subnet

-

Untuk Jumlah Availability Zone, pilih 1. Anda dapat mempertahankan Availability Zone default, atau sebagai alternatif Anda dapat memperluas Kustomisasi AZs dan memilih Availability Zone.

-

Untuk Jumlah subnet publik, pilih 1.

-

Untuk Jumlah subnet pribadi, pilih 0.

-

Anda dapat menyimpan blok CIDR default untuk subnet publik, atau sebagai alternatif Anda dapat memperluas Kustomisasi blok CIDR subnet dan memasukkan blok CIDR. Untuk informasi selengkapnya, lihat Blok CIDR subnet.

-

-

Untuk gateway NAT, pertahankan nilai default, None.

-

Untuk titik akhir VPC, pilih Tidak Ada. Titik akhir VPC gateway untuk S3 hanya digunakan untuk mengakses Amazon S3 dari subnet pribadi.

-

Untuk opsi DNS, tetap pilih kedua opsi. Akibatnya, instans Anda akan menerima nama host DNS publik yang sesuai dengan alamat IP publiknya.

-

Pilih Buat VPC.

2. Men-deploy aplikasi Anda

Ada berbagai cara untuk menyebarkan EC2 instance. Sebagai contoh:

Setelah menerapkan EC2 instance, Anda dapat terhubung ke instans, menginstal perangkat lunak yang Anda butuhkan untuk aplikasi Anda, dan kemudian membuat gambar untuk penggunaan di masa mendatang. Untuk informasi selengkapnya, lihat Membuat AMI di Panduan EC2 Pengguna Amazon. Atau, Anda dapat menggunakan EC2 Image Builder

3. Uji konfigurasi Anda

Setelah Anda selesai menerapkan aplikasi Anda, Anda dapat mengujinya. Jika Anda tidak dapat terhubung ke EC2 instans Anda, atau jika aplikasi Anda tidak dapat mengirim atau menerima lalu lintas yang Anda harapkan, Anda dapat menggunakan Reachability Analyzer untuk membantu Anda memecahkan masalah. Misalnya, Reachability Analyzer dapat mengidentifikasi masalah konfigurasi dengan tabel rute atau grup keamanan Anda. Untuk informasi selengkapnya, lihat Panduan Reachability Analyzer.

4. Bersihkan

Setelah selesai dengan konfigurasi ini, Anda dapat menghapusnya. Sebelum Anda dapat menghapus VPC, Anda harus menghentikan instance Anda. Untuk informasi selengkapnya, lihat Hapus VPC Anda.