Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Desain VPC

Bagian ini menjelaskan praktik terbaik untuk mengukur VPC dan subnet Anda, arus lalu lintas, dan implikasi untuk desain layanan direktori.

Berikut adalah beberapa hal yang perlu dipertimbangkan ketika merancang VPC, subnet, grup keamanan, kebijakan perutean, dan daftar kontrol akses jaringan (ACL) untuk Amazon Anda WorkSpaces sehingga Anda dapat membangun WorkSpaces lingkungan Anda untuk skala, keamanan, dan kemudahan manajemen:

-

VPC — Sebaiknya gunakan VPC terpisah khusus untuk penerapan Anda. WorkSpaces Dengan VPC terpisah, Anda dapat menentukan tata kelola dan pagar keamanan yang diperlukan untuk Anda WorkSpaces dengan membuat pemisahan lalu lintas.

-

Layanan Direktori — Setiap AWS Directory Service konstruksi membutuhkan sepasang subnet yang menyediakan layanan direktori yang sangat tersedia yang dibagi antara AZ.

-

Ukuran subnet — WorkSpaces penerapan terikat ke konstruksi direktori dan berada di VPC yang sama dengan yang Anda pilih AWS Directory Service, tetapi mereka dapat berada di subnet VPC yang berbeda. Beberapa pertimbangan:

-

Ukuran subnet bersifat permanen dan tidak dapat berubah. Anda harus meninggalkan ruang yang cukup untuk pertumbuhan masa depan.

-

Anda dapat menentukan grup keamanan default untuk pilihan Anda AWS Directory Service. Kelompok keamanan berlaku untuk semua WorkSpaces yang terkait dengan AWS Directory Service konstruksi tertentu.

-

Anda dapat memiliki beberapa contoh AWS Directory Service penggunaan subnet yang sama.

-

Pertimbangkan rencana masa depan saat Anda mendesain VPC Anda. Misalnya, Anda mungkin ingin menambahkan komponen manajemen, seperti server antivirus, server manajemen patch, atau server MFA AD atau RADIUS. Ada baiknya merencanakan alamat IP tambahan yang tersedia dalam desain VPC Anda untuk mengakomodasi persyaratan tersebut.

Antarmuka jaringan

Masing-masing WorkSpaces memiliki dua antarmuka jaringan elastis (ENI), antarmuka jaringan manajemen (eth0), dan antarmuka jaringan utama (eth1). AWS menggunakan antarmuka jaringan manajemen untuk mengelola WorkSpace — itu adalah antarmuka di mana koneksi klien Anda berakhir. AWS menggunakan rentang alamat IP pribadi untuk antarmuka ini. Agar perutean jaringan berfungsi dengan baik, Anda tidak dapat menggunakan ruang alamat pribadi ini di jaringan apa pun yang dapat berkomunikasi dengan WorkSpaces VPC Anda.

Untuk daftar rentang IP pribadi yang digunakan berdasarkan per Wilayah, lihat WorkSpaces Detail Amazon.

catatan

Amazon WorkSpaces dan antarmuka jaringan pengelolaannya yang terkait tidak berada di VPC Anda, dan Anda tidak dapat melihat antarmuka jaringan manajemen atau ID instans Amazon Elastic Compute Cloud (Amazon EC2) di (lihat,, dan). AWS Management Console Figure 5 Figure 6 Figure 7 Namun, Anda dapat melihat dan memodifikasi pengaturan grup keamanan antarmuka jaringan utama (eth1) di konsol. Antarmuka jaringan utama masing-masing dihitung terhadap WorkSpace kuota sumber daya ENI Amazon EC2 Anda. Untuk penyebaran besar Amazon WorkSpaces, Anda perlu membuka tiket dukungan melalui AWS Management Console untuk meningkatkan kuota ENI Anda.

Arus lalu lintas

Anda dapat memecah WorkSpaces lalu lintas Amazon menjadi dua komponen utama:

-

Lalu lintas antara perangkat klien dan WorkSpaces layanan Amazon.

-

Lalu lintas antara WorkSpaces layanan Amazon dan lalu lintas jaringan pelanggan.

Bagian selanjutnya membahas kedua komponen ini.

Perangkat klien ke WorkSpace

Terlepas dari lokasinya (lokal atau jarak jauh), perangkat yang menjalankan WorkSpaces klien Amazon menggunakan dua port yang sama untuk konektivitas ke WorkSpaces layanan Amazon. Klien menggunakan port 443 (port HTTPS) untuk semua otentikasi dan informasi terkait sesi, dan port 4172 (port PCoIP), dengan Transmission Control Protocol (TCP) dan User Datagram Protocol (UDP), untuk streaming piksel ke pemeriksaan kesehatan tertentu dan jaringan. WorkSpace Lalu lintas di kedua port dienkripsi. Lalu lintas Port 443 digunakan untuk otentikasi dan informasi sesi dan menggunakan TLS untuk mengenkripsi lalu lintas. Lalu lintas streaming piksel menggunakan enkripsi AES-256-bit untuk komunikasi antara klien dan eth0 WorkSpace, melalui gateway streaming. Informasi lebih lanjut dapat ditemukan di Keamanan bagian dokumen ini.

Kami menerbitkan rentang IP per wilayah dari gateway streaming PCoIP dan titik akhir pemeriksaan kesehatan jaringan kami. Anda dapat membatasi lalu lintas keluar pada port 4172 dari jaringan perusahaan Anda ke gateway AWS streaming dan titik akhir pemeriksaan kesehatan jaringan dengan hanya mengizinkan lalu lintas keluar pada port 4172 ke Wilayah tertentu AWS di mana Anda menggunakan Amazon. WorkSpaces Untuk rentang IP dan titik akhir pemeriksaan kesehatan jaringan, lihat Amazon WorkSpaces PCoIP Gateway IP

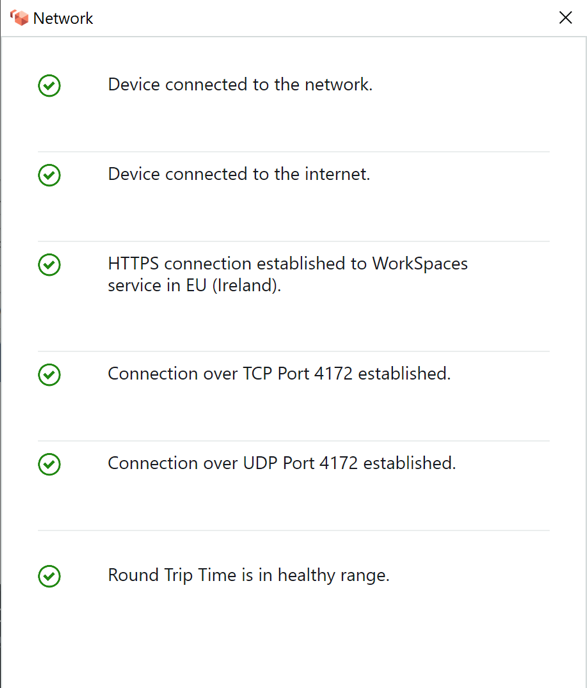

WorkSpaces Klien Amazon memiliki pemeriksaan status jaringan bawaan. Utilitas ini menunjukkan kepada pengguna apakah jaringan mereka dapat mendukung koneksi melalui indikator status di kanan bawah aplikasi. Gambar berikut menunjukkan tampilan yang lebih rinci dari status jaringan dapat diakses dengan memilih Jaringan di sisi kanan atas klien.

Gambar 1: WorkSpaces Klien: pemeriksaan jaringan

Pengguna memulai koneksi dari klien mereka ke WorkSpaces layanan Amazon dengan memberikan informasi login mereka untuk direktori yang digunakan oleh konstruksi Directory Service, biasanya direktori perusahaan mereka. Informasi login dikirim melalui HTTPS ke gateway otentikasi WorkSpaces layanan Amazon di Wilayah tempat berada. WorkSpace Gateway otentikasi WorkSpaces layanan Amazon kemudian meneruskan lalu lintas ke konstruksi AWS Directory Service tertentu yang terkait dengan Anda. WorkSpace

Misalnya, saat menggunakan AD Connector, AD Connector meneruskan permintaan autentikasi langsung ke layanan AD Anda, yang dapat berada di lokasi atau di VPC. AWS Untuk informasi selengkapnya, lihat bagian Skenario Penerapan AD DS pada dokumen ini. AD Connector tidak menyimpan informasi otentikasi apa pun, dan bertindak sebagai proxy tanpa kewarganegaraan. Akibatnya, sangat penting bahwa AD Connector memiliki konektivitas ke server AD. AD Connector menentukan server AD mana yang akan disambungkan dengan menggunakan server DNS yang Anda tentukan saat membuat AD Connector.

Jika Anda menggunakan AD Connector dan MFA diaktifkan di direktori, token MFA akan diperiksa sebelum autentikasi layanan direktori. Jika validasi MFA gagal, informasi login pengguna tidak diteruskan ke Directory Service Anda. AWS

Setelah pengguna diautentikasi, lalu lintas streaming dimulai dengan menggunakan port 4172 (port PCoIP) melalui gateway streaming ke AWS port. WorkSpace Informasi terkait sesi masih dipertukarkan melalui HTTPS selama sesi berlangsung. Lalu lintas streaming menggunakan ENI pertama pada WorkSpace (eth0on the WorkSpace) yang tidak terhubung ke VPC Anda. Koneksi jaringan dari gateway streaming ke ENI dikelola oleh AWS. Jika terjadi kegagalan koneksi dari gateway streaming ke ENI WorkSpaces streaming, sebuah CloudWatch peristiwa dihasilkan. Untuk informasi selengkapnya, lihat CloudWatch bagian Pemantauan atau Pencatatan Menggunakan Amazon pada dokumen ini.

Jumlah data yang dikirim antara WorkSpaces layanan Amazon dan klien tergantung pada tingkat aktivitas piksel. Untuk memastikan pengalaman yang optimal bagi pengguna, kami merekomendasikan bahwa waktu pulang-pergi (RTT) antara WorkSpaces klien dan AWS Wilayah tempat Anda WorkSpaces berada kurang dari 100 milidetik (ms). Biasanya, ini berarti WorkSpaces klien Anda terletak kurang dari dua ribu mil dari Wilayah tempat WorkSpace dihosting. Halaman web Pemeriksaan Kesehatan Koneksi

WorkSpaces Layanan Amazon ke VPC

Setelah koneksi diautentikasi dari klien ke WorkSpace dan lalu lintas streaming dimulai, WorkSpaces klien Anda akan menampilkan desktop Windows atau Linux (Amazon Anda WorkSpace) yang terhubung ke cloud pribadi virtual Anda (VPC), dan jaringan Anda harus menunjukkan bahwa Anda telah membuat koneksi itu. Elastic Network Interface (ENI) utama, yang diidentifikasi sebagaieth1, akan memiliki alamat IP yang ditetapkan dari layanan Dynamic Host Configuration Protocol (DHCP) yang disediakan oleh VPC Anda, biasanya dari subnet yang sama dengan Directory AWS Service Anda. WorkSpace Alamat IP tetap dengan WorkSpace selama masa pakai WorkSpace. ENI di VPC Anda memiliki akses ke sumber daya apa pun di VPC, dan ke jaringan apa pun yang telah Anda sambungkan ke VPC Anda (melalui peering VPC, koneksi, atau koneksi VPN). AWS Direct Connect

Akses ENI ke sumber daya jaringan Anda ditentukan oleh tabel rute subnet dan grup keamanan default yang dikonfigurasi AWS Directory Service Anda untuk masing-masing WorkSpace, serta setiap grup keamanan tambahan yang Anda tetapkan ke ENI. Anda dapat menambahkan grup keamanan ke ENI yang menghadap VPC Anda kapan saja dengan menggunakan atau. AWS Management Console AWS CLI (Untuk informasi lebih lanjut tentang grup keamanan, lihat Grup Keamanan untuk Anda WorkSpaces.) Selain grup keamanan, Anda dapat menggunakan firewall berbasis host pilihan Anda pada yang diberikan WorkSpace untuk membatasi akses jaringan ke sumber daya dalam VPC.

Disarankan untuk membuat opsi DHCP Anda yang disetel dengan IP Server DNS dan nama domain yang sepenuhnya memenuhi syarat yang otoritatif ke Direktori Aktif khusus untuk lingkungan Anda, lalu tetapkan opsi DHCP yang dibuat khusus yang disetel ke VPC Amazon yang digunakan oleh Amazon. WorkSpaces Secara default, Amazon Virtual Private Cloud (Amazon VPC) menggunakan AWS DNS alih-alih DNS layanan direktori Anda. Menggunakan set opsi DHCP akan memastikan resolusi nama DNS yang tepat dan konfigurasi yang konsisten dari server nama DNS internal Anda tidak hanya untuk Anda WorkSpaces, tetapi juga beban kerja atau instans pendukung yang mungkin telah Anda rencanakan untuk penerapan Anda.

Ketika Opsi DHCP diterapkan, ada dua perbedaan penting dalam bagaimana mereka akan diterapkan dibandingkan WorkSpaces dengan bagaimana mereka diterapkan dengan instans EC2 tradisional:

-

Perbedaan pertama adalah bagaimana akhiran DNS Opsi DHCP akan diterapkan. Masing-masing WorkSpace memiliki pengaturan DNS yang dikonfigurasi untuk adaptor jaringannya dengan Adpend primer dan sufiks DNS khusus koneksi dan Tambahkan sufiks induk dari opsi akhiran DNS primer diaktifkan. Konfigurasi akan diperbarui dengan akhiran DNS yang dikonfigurasi dalam AWS Directory Service yang Anda daftarkan dan terkait dengan secara WorkSpace default. Juga, jika akhiran DNS yang dikonfigurasi dalam Set Opsi DHCP yang digunakan berbeda, itu akan ditambahkan dan diterapkan ke yang terkait. WorkSpaces

-

Perbedaan kedua adalah bahwa IP DNS Opsi DHCP yang dikonfigurasi tidak akan diterapkan WorkSpace karena WorkSpaces layanan Amazon memprioritaskan alamat IP Pengontrol Domain dari direktori yang dikonfigurasi.

Atau, Anda dapat mengonfigurasi zona host pribadi Route 53 untuk mendukung lingkungan DNS hybrid atau split dan mendapatkan resolusi DNS yang tepat untuk lingkungan Amazon WorkSpaces Anda. Untuk informasi selengkapnya, lihat Opsi DNS Cloud Hybrid untuk VPC AWS dan DNS

catatan

Masing-masing WorkSpace harus menyegarkan tabel IP saat menerapkan opsi DHCP baru atau berbeda yang disetel ke VPC. Untuk menyegarkan, Anda dapat menjalankan ipconfig/renew atau reboot apa pun WorkSpace di VPC yang dikonfigurasi dengan set opsi DHCP yang diperbarui. Jika Anda menggunakan AD Connector, dan memperbarui alamat IP dari alamat IP/pengontrol domain yang terhubung, Anda kemudian harus memperbarui kunci registri Skylight DomainJoinDNS pada Anda. WorkSpaces Disarankan untuk melakukan ini melalui GPO. Jalur ke kunci registri ini adalahHKLM:\SOFTWARE\Amazon\Skylight. Nilai REG_SZ ini tidak diperbarui jika pengaturan DNS Konektor AD diubah, dan Set Opsi VPC DHCP juga tidak akan memperbarui kunci ini.

Gambar di bagian Skenario Penerapan AD DS pada whitepaper ini menunjukkan arus lalu lintas yang dijelaskan.

Seperti yang dijelaskan sebelumnya, WorkSpaces layanan Amazon memprioritaskan alamat IP Pengontrol Domain dari Direktori yang dikonfigurasi untuk resolusi DNS, dan mengabaikan server DNS yang dikonfigurasi dalam set opsi DHCP Anda. Jika Anda perlu memiliki kontrol yang lebih terperinci atas pengaturan server DNS Anda untuk Amazon Anda WorkSpaces, Anda dapat menggunakan instruksi untuk memperbarui server DNS untuk Amazon WorkSpaces dalam panduan Perbarui server DNS untuk Amazon dari Panduan WorkSpaces Administrasi Amazon. WorkSpaces

Jika Anda WorkSpaces perlu menyelesaikan layanan lain di AWS, dan jika Anda menggunakan opsi DHCP default yang disetel dengan VPC Anda, layanan DNS Pengontrol Domain Anda di VPC ini harus dikonfigurasi untuk menggunakan penerusan DNS, menunjuk ke server DNS Amazon dengan alamat IP di dasar CIDR VPC Anda ditambah dua; yaitu, jika CIDR VPC Anda adalah 10.0.0.0/24, Anda mengonfigurasi penerusan DNS untuk menggunakan Resolver DNS Route 53 standar di 10.0.0.2.

Jika Anda WorkSpaces memerlukan resolusi DNS sumber daya di jaringan lokal, Anda dapat menggunakan Titik Akhir Keluar Resolver Route 53, membuat aturan Penerusan Route 53, dan mengaitkan aturan ini dengan VPC yang memerlukan resolusi DNS ini. Jika Anda telah mengonfigurasi penerusan pada layanan DNS Pengontrol Domain Anda ke Resolver DNS Route 53 default dari VPC Anda seperti yang dijelaskan pada paragraf sebelumnya, proses resolusi DNS dapat ditemukan di Menyelesaikan kueri DNS antara VPC dan panduan jaringan Anda dari Panduan Pengembang Amazon Route 53.

Jika Anda menggunakan set opsi DHCP default, dan Anda memerlukan host lain di VPC Anda yang bukan bagian dari domain Direktori Aktif Anda untuk dapat menyelesaikan nama host di namespace Direktori Aktif Anda, Anda dapat menggunakan Route 53 Resolver Outbound Endpoint ini, dan menambahkan aturan Penerusan Route 53 lainnya yang meneruskan kueri DNS untuk domain Active Directory Anda ke server DNS Active Directory Anda. Aturan Penerusan Route 53 ini harus dikaitkan dengan Route 53 Resolver Outbound Endpoint yang dapat mencapai layanan DNS Active Directory Anda, dan dengan semua VPC yang ingin Anda aktifkan untuk menyelesaikan catatan DNS di domain Active Directory Anda. WorkSpaces

Demikian pula, Route 53 Resolver Inbound Endpoint dapat digunakan untuk mengizinkan resolusi DNS catatan DNS domain WorkSpaces Active Directory Anda dari jaringan lokal Anda.

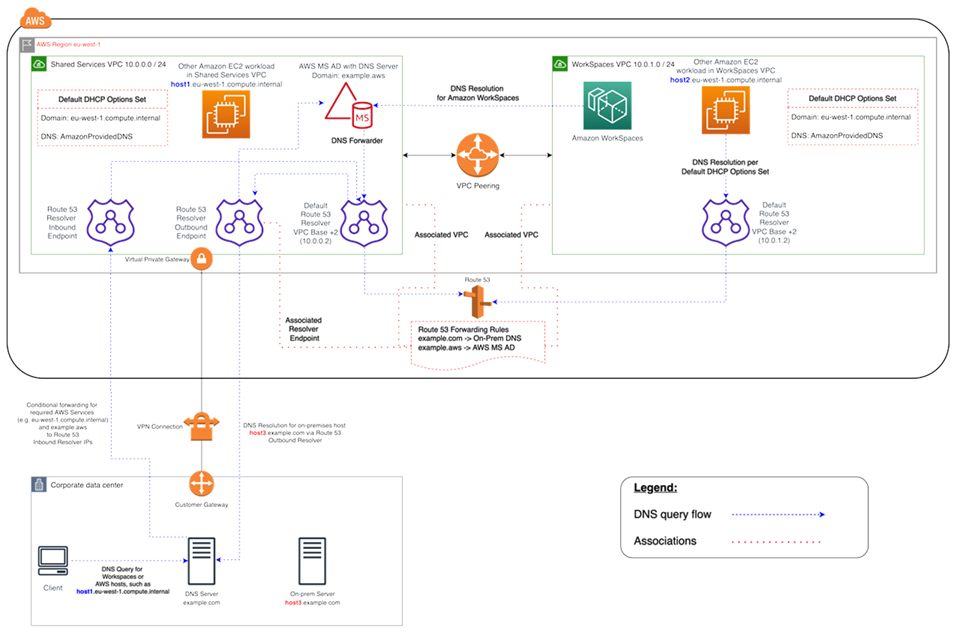

Gambar 2: Contoh resolusi WorkSpaces DNS dengan titik akhir Route 53

-

Amazon Anda WorkSpaces akan menggunakan AWS Directory Service for Microsoft Active Directory (AWS Managed Microsoft AD) layanan DNS untuk resolusi DNS. Layanan AWS Managed Microsoft AD DNS menyelesaikan

example.awsdomain, dan meneruskan semua kueri DNS lainnya ke Resolver DNS Route 53 default di alamat IP dasar VPC CIDR +2 untuk mengaktifkan resolusi DNSVPC Layanan Bersama berisi titik akhir Resolver Keluar Route 53, yang dikaitkan dengan dua aturan Penerusan Rute 53. Salah satu aturan ini meneruskan kueri DNS untuk

example.comdomain ke server DNS lokal. Aturan kedua meneruskan kueri DNS untuk AWS Managed Microsoft AD domain Andaexample.awske layanan DNS Active Directory di VPC Layanan Bersama.Dengan arsitektur ini, Amazon Anda WorkSpaces akan dapat menyelesaikan kueri DNS untuk hal-hal berikut:

-

AWS Managed Microsoft AD Domain Anda

example.aws. -

Instans EC2 dalam domain yang dikonfigurasi dengan opsi DHCP default Anda (misalnya,

host1.eu-west-1.compute.internal) serta AWS layanan atau titik akhir lainnya. -

Host dan layanan di domain lokal Anda, seperti

host3.example.com.

-

-

• Beban kerja EC2 lainnya di VPC Layanan Bersama () dan di WorkSpaces VPC (

host1.eu-west-1.compute.internalhost2.eu-west-1.compute.internal) dapat melakukan resolusi DNS yang sama seperti Anda WorkSpaces, selama aturan Penerusan Route 53 dikaitkan dengan kedua VPC. Resolusi DNS untukexample.awsdomain dalam hal ini akan melalui Resolver DNS Route 53 default di alamat IP dasar VPC CIDR +2, yang sesuai aturan Penerusan Route 53 yang dikonfigurasi dan terkait akan meneruskannya melalui Route 53 Resolver Outbound Endpoint ke layanan DNS Active Directory. WorkSpaces -

• Terakhir, klien lokal juga dapat melakukan resolusi DNS yang sama, karena Server DNS lokal dikonfigurasi dengan penerusan bersyarat untuk

eu-west-1.compute.internaldomainexample.awsdan, meneruskan kueri DNS untuk domain ini ke alamat IP Titik Akhir Masuk Resolver Route 53.

Contoh konfigurasi tipikal

Mari pertimbangkan skenario di mana Anda memiliki dua jenis pengguna dan AWS Directory Service Anda menggunakan AD terpusat untuk otentikasi pengguna:

-

Pekerja yang membutuhkan akses penuh dari mana saja (misalnya, karyawan penuh waktu) — Pengguna ini akan memiliki akses penuh ke internet dan jaringan internal, dan mereka akan melewati firewall dari VPC ke jaringan lokal.

-

Pekerja yang seharusnya hanya membatasi akses dari dalam jaringan perusahaan (misalnya, kontraktor dan konsultan) — Pengguna ini telah membatasi akses internet melalui server proxy ke situs web tertentu di VPC, dan akan memiliki akses jaringan terbatas di VPC dan jaringan lokal.

Anda ingin memberi karyawan penuh waktu kemampuan untuk memiliki akses administrator lokal untuk menginstal perangkat lunak mereka WorkSpace , dan Anda ingin menegakkan otentikasi dua faktor dengan MFA. Anda juga ingin mengizinkan karyawan penuh waktu untuk mengakses internet tanpa batasan dari mereka WorkSpace.

Untuk kontraktor, Anda ingin memblokir akses administrator lokal sehingga mereka hanya dapat menggunakan aplikasi pra-instal tertentu. Anda ingin menerapkan kontrol akses jaringan terbatas menggunakan grup keamanan untuk ini WorkSpaces. Anda perlu membuka port 80 dan 443 ke situs web internal tertentu saja, dan Anda ingin sepenuhnya memblokir akses mereka ke internet.

Dalam skenario ini, ada dua jenis persona pengguna yang sama sekali berbeda dengan persyaratan yang berbeda untuk akses jaringan dan desktop. Ini adalah praktik terbaik untuk mengelola dan mengonfigurasinya WorkSpaces secara berbeda. Anda perlu membuat dua Konektor AD, satu untuk setiap persona pengguna. Setiap AD Connector memerlukan dua subnet yang memiliki cukup alamat IP yang tersedia untuk memenuhi perkiraan pertumbuhan WorkSpaces penggunaan Anda.

catatan

Setiap subnet AWS VPC mengkonsumsi lima alamat IP (empat pertama dan alamat IP terakhir) untuk tujuan manajemen, dan setiap AD Connector mengkonsumsi satu alamat IP di setiap subnet di mana ia bertahan.

Pertimbangan lebih lanjut untuk skenario ini adalah sebagai berikut:

-

AWS Subnet VPC harus berupa subnet pribadi, sehingga lalu lintas, seperti akses internet, dapat dikontrol melalui Gateway Network Address Translation (NAT), server proxy-NAT di cloud, atau dirutekan kembali melalui sistem manajemen lalu lintas lokal Anda.

-

Firewall tersedia untuk semua lalu lintas VPC yang terikat untuk jaringan lokal.

-

Server Microsoft AD dan server MFA RADIUS baik lokal (lihat Skenario 1: Menggunakan Konektor AD ke Otentikasi Proksi ke AD DS Lokal di dokumen ini) atau bagian dari implementasi AWS Cloud (lihat Skenario 2 dan Skenario 3, Skenario Penerapan AD DS, dalam dokumen ini).

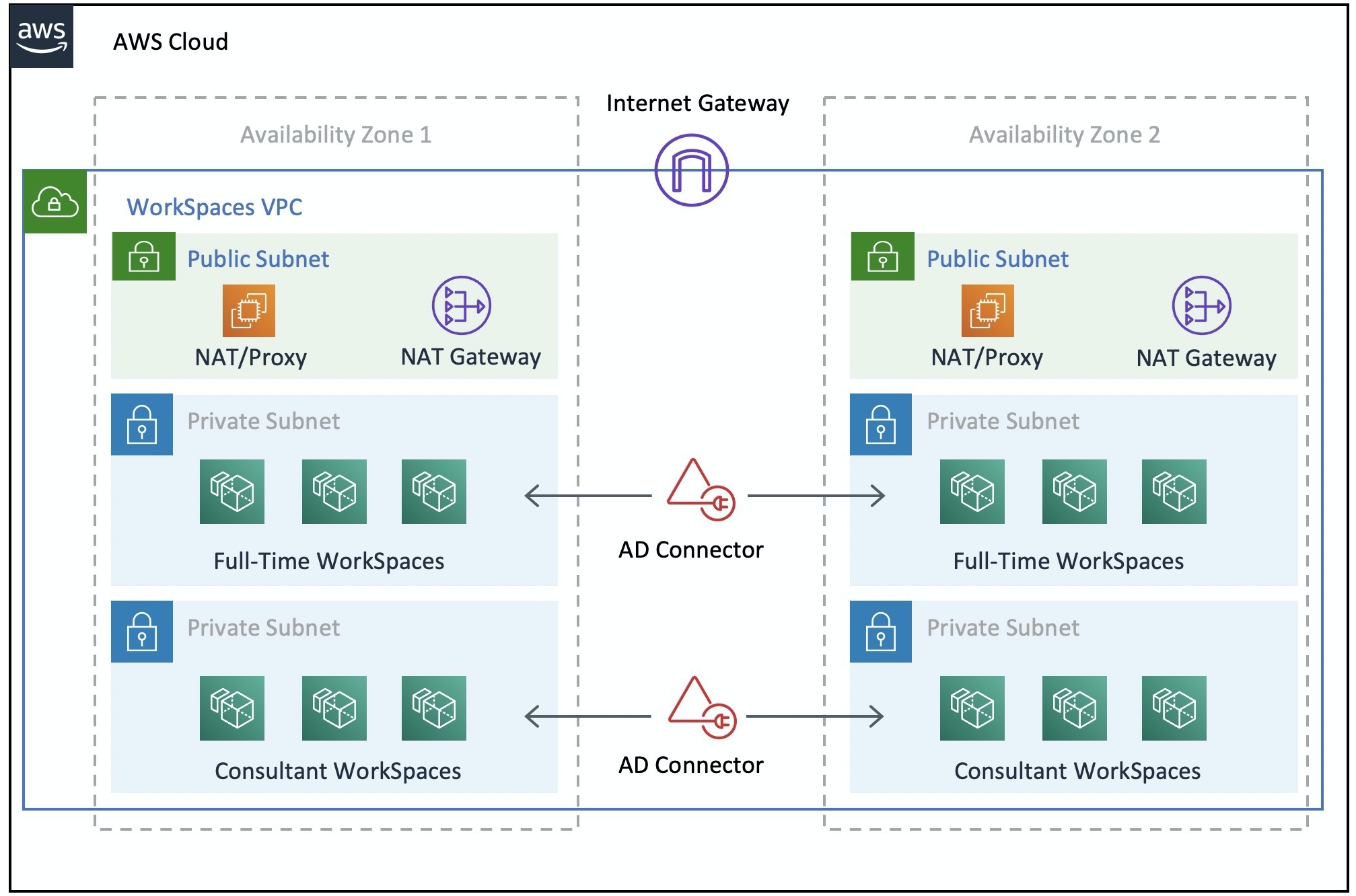

Mengingat bahwa semua WorkSpaces diberikan beberapa bentuk akses internet, dan mengingat bahwa mereka di-host di subnet pribadi, Anda juga harus membuat subnet publik yang dapat mengakses internet melalui gateway internet. Anda memerlukan gateway NAT untuk karyawan penuh waktu, memungkinkan mereka untuk mengakses internet, dan server proxy-NAT untuk konsultan dan kontraktor, untuk membatasi akses mereka ke situs web internal tertentu. Untuk merencanakan kegagalan, desain untuk ketersediaan tinggi, dan membatasi biaya lalu lintas lintas AZ, Anda harus memiliki dua gateway NAT dan NAT atau server proxy dalam dua subnet berbeda dalam penyebaran multi-AZ. Dua AZ yang Anda pilih sebagai subnet publik akan cocok dengan dua AZ yang Anda gunakan untuk WorkSpaces subnet Anda, di wilayah yang memiliki lebih dari dua zona. Anda dapat merutekan semua lalu lintas dari setiap WorkSpaces AZ ke subnet publik yang sesuai untuk membatasi biaya lalu lintas lintas AZ dan memberikan manajemen yang lebih mudah. Gambar berikut menunjukkan konfigurasi VPC.

Gambar 3: Desain VPC tingkat tinggi

Informasi berikut menjelaskan cara mengkonfigurasi dua WorkSpaces jenis yang berbeda:

Untuk mengkonfigurasi WorkSpaces untuk karyawan penuh waktu:

-

Di Amazon WorkSpaces Management Console, pilih opsi Direktori di bilah menu.

-

Pilih direktori yang menampung karyawan penuh waktu Anda.

-

Pilih Pengaturan Administrator Lokal.

Dengan mengaktifkan opsi ini, setiap yang baru dibuat WorkSpace akan memiliki hak administrator lokal. Untuk memberikan akses internet, konfigurasikan NAT untuk akses internet keluar dari VPC Anda. Untuk mengaktifkan MFA, Anda perlu menentukan server RADIUS, IP server, port, dan kunci yang telah dibagikan sebelumnya.

Untuk karyawan penuh waktu WorkSpaces, lalu lintas masuk ke WorkSpace dapat dibatasi ke Remote Desktop Protocol (RDP) dari subnet Helpdesk dengan menerapkan grup keamanan default melalui pengaturan AD Connector.

WorkSpaces Untuk mengkonfigurasi kontraktor dan konsultan:

-

Di Amazon WorkSpaces Management Console, nonaktifkan akses Internet dan pengaturan Administrator Lokal.

-

Tambahkan grup keamanan di bawah bagian Pengaturan Grup Keamanan untuk menerapkan grup keamanan untuk semua yang baru WorkSpaces dibuat di bawah direktori tersebut.

Untuk konsultan WorkSpaces, batasi lalu lintas keluar dan masuk ke WorkSpaces dengan menerapkan grup Keamanan default melalui pengaturan AD Connector ke semua WorkSpaces yang terkait dengan AD Connector. Grup keamanan mencegah akses keluar dari apa pun WorkSpaces selain lalu lintas HTTP dan HTTPS, dan lalu lintas masuk ke RDP dari subnet Helpdesk di jaringan lokal.

catatan

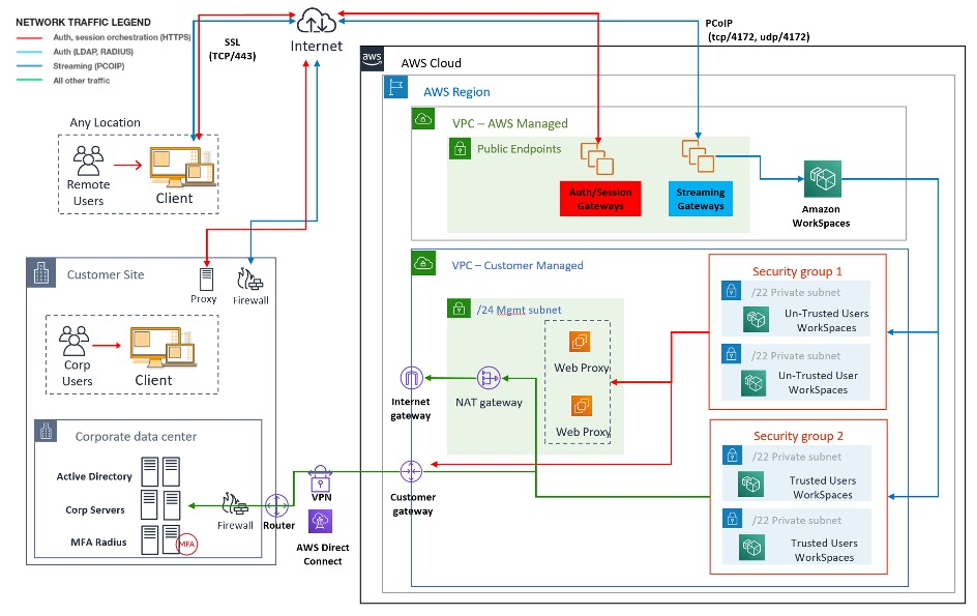

Grup keamanan hanya berlaku untuk ENI yang ada di VPC (eth1on the WorkSpace), dan akses ke WorkSpace dari WorkSpaces klien tidak dibatasi sebagai akibat dari grup keamanan. Gambar berikut menunjukkan desain WorkSpaces VPC akhir.

Gambar 4: WorkSpaces desain dengan persona pengguna

AWS Directory Service

Seperti disebutkan dalam pendahuluan, AWS Directory Service adalah komponen inti dari Amazon WorkSpaces. Dengan AWS Directory Service, Anda dapat membuat tiga jenis direktori dengan Amazon WorkSpaces:

-

AWS Microsoft AD yang dikelola adalah Microsoft AD yang dikelola, didukung oleh Windows Server 2012 R2. AWS Microsoft AD yang dikelola tersedia dalam Standard atau Enterprise Edition.

-

Simple AD adalah layanan direktori terkelola mandiri, kompatibel dengan Microsoft AD, didukung oleh Samba 4.

-

AD Connector adalah proxy direktori untuk mengarahkan permintaan autentikasi dan pencarian pengguna atau grup ke Microsoft AD lokal yang ada.

Bagian berikut menjelaskan alur komunikasi untuk otentikasi antara layanan WorkSpaces broker Amazon dan AWS Directory Service, praktik terbaik untuk mengimplementasikan dengan AWS Directory WorkSpaces Service, dan konsep lanjutan, seperti MFA. Ini juga membahas konsep arsitektur infrastruktur untuk Amazon dalam skala besar, persyaratan WorkSpaces di Amazon VPC, dan Directory AWS Service, termasuk integrasi dengan Microsoft AD Domain Services (AD DS) lokal.