Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crittografia delle risorse Amazon RDS

Amazon RDS può crittografare le istanze database di Amazon RDS. I dati che vengono crittografati quando sono inattivi includono lo storage sottostante per le istanze database, i backup automatici, le repliche di lettura e gli snapshot.

I cluster di Amazon RDS crittografate utilizzano l'algoritmo di crittografia AES-256 standard del settore per crittografare i dati sul server che ospita i cluster di Amazon RDS. Una volta crittografati i dati, Amazon RDS gestisce l'autenticazione dell'accesso e la decrittografia dei dati in modo trasparente con un impatto minimo sulle prestazioni. Non è quindi necessario modificare le applicazioni client di database per utilizzare la crittografia.

Nota

Per istanze crittografati e non crittografati, i dati in transito tra l'origine e le repliche di lettura vengono crittografati, anche durante la replica tra regioni AWS.

Argomenti

Panoramica della crittografia delle risorse Amazon RDS

Le istanze database Amazon RDS crittografate offrono un livello aggiuntivo di sicurezza dei dati proteggendoli dagli accessi non autorizzati nello storage sottostante. Puoi utilizzare la crittografia Amazon RDS per aumentare la protezione dei dati delle applicazioni che vengono distribuite nel cloud e per soddisfare i requisiti di conformità per la crittografia dei dati inattivi. Per un'istanza database crittografata con Amazon RDS, vengono crittografati tutti i log, i backup e gli snapshot. Per ulteriori informazioni sulla disponibilità e sui limiti della crittografia, consulta Disponibilità della crittografia Amazon RDS e Limiti relativi a cluster di database crittografate Amazon RDS.

Amazon RDS utilizza una chiave AWS Key Management Service per crittografare queste risorse. AWS KMS combina hardware e software sicuri e a disponibilità elevata per offrire un sistema di gestione delle chiavi a misura di cloud. Puoi utilizzare una Chiave gestita da AWS oppure creare le chiavi gestite dal cliente.

Quando crei un'istanza database crittografata, puoi scegliere una chiave gestita dal cliente o la Chiave gestita da AWS per Amazon RDS per la crittografia dell'istanza database. Se non specifichi l'identificatore della chiave per una chiave gestita dal cliente, Amazon RDS utilizza la Chiave gestita da AWS per la nuova istanza database. Amazon RDS crea una Chiave gestita da AWS per Amazon RDS per il tuo account AWS. Il tuo account AWS dispone di una Chiave gestita da AWS diversa per Amazon RDS per ogni Regione AWS.

Per gestire le chiavi gestite dal cliente utilizzate per crittografare e decrittografare le risorse di Amazon RDS, si utilizza AWS Key Management Service (AWS KMS).

AWS KMS consente di creare chiavi gestite dal cliente e definire le policy che controllano l’utilizzo di queste chiavi gestite dal cliente. AWS KMS supporta CloudTrail, in modo da poter controllare l’utilizzo della chiave KMS per verificare che le chiavi gestite dal cliente siano utilizzate in modo appropriato. Puoi utilizzare le chiavi gestite dal cliente con Amazon Aurora e i servizi AWS supportati come Simple Storage Service (Amazon S3), Amazon EBS e Amazon Redshift. Per un elenco dei servizi integrati con AWS KMS, consulta Integrazione dei servizi AWS

-

Una volta creata un'istanza database crittografata, non potrai più modificare la chiave KMS utilizzata da quell'istanza database. Pertanto, assicurati di determinare i requisiti della chiave KMS prima di creare la tua istanza database crittografata.

Se devi modificare la chiave di crittografia per l’istanza database, crea uno snapshot manuale dell’istanza e abilita la crittografia durante la copia dello snapshot. Per ulteriori informazioni, consulta l’articolo re:Post Knowledge

. -

Se copi uno snapshot crittografata, puoi utilizzare una chiave KMS diversa per crittografare la snapshot di destinazione rispetto a quella utilizzata per crittografare la snapshot di origine.

-

Una replica di lettura di un'istanza crittografata Amazon RDS deve essere crittografata utilizzando la stessa chiave KMS dell'istanza database primaria quando entrambe si trovano nella stessa Regione AWS.

-

Se l'istanza database primaria e la replica di lettura si trovano in Regioni AWS diverse, esegui la crittografia della replica di lettura utilizzando la chiave KMS per quella Regione AWS.

-

Non puoi condividere uno snapshot che è stata crittografata con la Chiave gestita da AWS dell'account AWS che ha condiviso la snapshot.

-

Amazon RDS supporta anche la crittografia di un'istanza database di Oracle o SQL Server con Transparent Data Encryption (TDE). TDE può essere utilizzata con la crittografia RDS inattiva, sebbene l'utilizzo simultaneo di TDE e della crittografia RDS inattiva possa influire leggermente sulle prestazioni del database. È necessario gestire chiavi diverse per ogni metodo di crittografia. Per ulteriori informazioni su TDE, consulta Oracle Transparent Data Encryption o Supporto per Transparent Data Encryption in SQL Server.

Importante

Amazon RDS perde l’accesso alla chiave KMS per un’istanza database quando disabiliti la chiave KMS. Se perdi l’accesso a una chiave KMS, l’istanza database crittografata passa allo stato inaccessible-encryption-credentials-recoverable 2 ore dopo il rilevamento nelle istanze in cui i backup sono abilitati. L’istanza database rimane in questo stato per sette giorni, durante i quali l’istanza viene arrestata. Le chiamate API effettuate all’istanza database durante questo periodo potrebbero non avere esito positivo. Per ripristinare l’istanza database, abilita la chiave KMS e riavvia l’istanza. Abilita la chiave KMS dalla Console di gestione AWS, dalla AWS CLI o dall’API RDS. Riavvia l'istanza database tramite il comando AWS CLI start-db-instance o la Console di gestione AWS.

Lo stato inaccessible-encryption-credentials-recoverable si applica solo alle istanze database che possono essere arrestate. Questo stato ripristinabile non è applicabile alle istanze che non possono essere arrestate, come le repliche di lettura e le istanze con repliche di lettura. Per ulteriori informazioni, consulta Limitazioni relative all'arresto dell'istanza database.

Se l’istanza database non viene ripristinata entro sette giorni, passa allo stato terminale inaccessible-encryption-credentials. In questo stato, l’istanza database non è più utilizzabile e potrà essere ripristinata solo da un backup. È consigliabile abilitare sempre i backup per le istanze database crittografate per evitare la perdita di dati crittografati nei database.

Durante la creazione di un’istanza database, Amazon RDS verifica se il principale chiamante ha accesso alla chiave KMS e genera una concessione dalla chiave KMS che utilizza per l’intera durata dell’istanza database. La revoca dell’accesso del principale chiamante alla chiave KMS non influisce su un database in esecuzione. Quando si utilizzano le chiavi KMS in scenari che coinvolgono più account, ad esempio per copiare uno snapshot in un altro account, la chiave KMS deve essere condivisa con l’altro account. Se si crea un’istanza database dallo snapshot senza specificare una chiave KMS diversa, la nuova istanza utilizza la chiave KMS dell’account di origine. La revoca dell’accesso alla chiave dopo la creazione dell’istanza database non influisce sull’istanza. Tuttavia, la disabilitazione della chiave influisce su tutte le istanze database crittografate con tale chiave. Per evitare che ciò accada, specifica una chiave diversa durante l’operazione di copia dello snapshot.

Le istanze database con backup disabilitati rimangono disponibili fino a quando i volumi non vengono scollegati dall’host durante una modifica o un ripristino dell’istanza. In RDS, le istanze passano allo stato inaccessible-encryption-credentials-recoverable o inaccessible-encryption-credentials, a seconda dei casi.

Per ulteriori informazioni sulle chiavi KMS, consulta AWS KMS keys nella Guida per sviluppatori di AWS Key Management Service e Gestione di AWS KMS key.

Crittografia di un'istanza database

Per abilitare la crittografia per una nuova istanza database, scegliere Enable encryption (Abilita crittografia) nella console Amazon RDS. Per ulteriori informazioni sulla creazione di un istanza database, consulta Creazione di un'istanza database Amazon RDS.

Se utilizzi il comando create-db-instance di AWS CLI per creare un'istanza database crittografata, imposta il parametro --storage-encrypted. Se utilizzi l'operazione API CreateDBInstance, imposta il parametro StorageEncrypted su true.

Se utilizzi il comando AWS CLI create-db-instance per creare un'istanza database crittografata con una chiave gestita dal cliente, imposta il parametro --kms-key-id su qualsiasi identificatore di chiave KMS. Se utilizzi la funzionalità CreateDBInstance dell'API Amazon RDS, imposta il parametro KmsKeyId su un qualsiasi identificatore chiave per la chiave KMS. Per utilizzare una chiave gestita dal cliente in un diverso account AWS, specifica l'ARN della chiave o dell'alias.

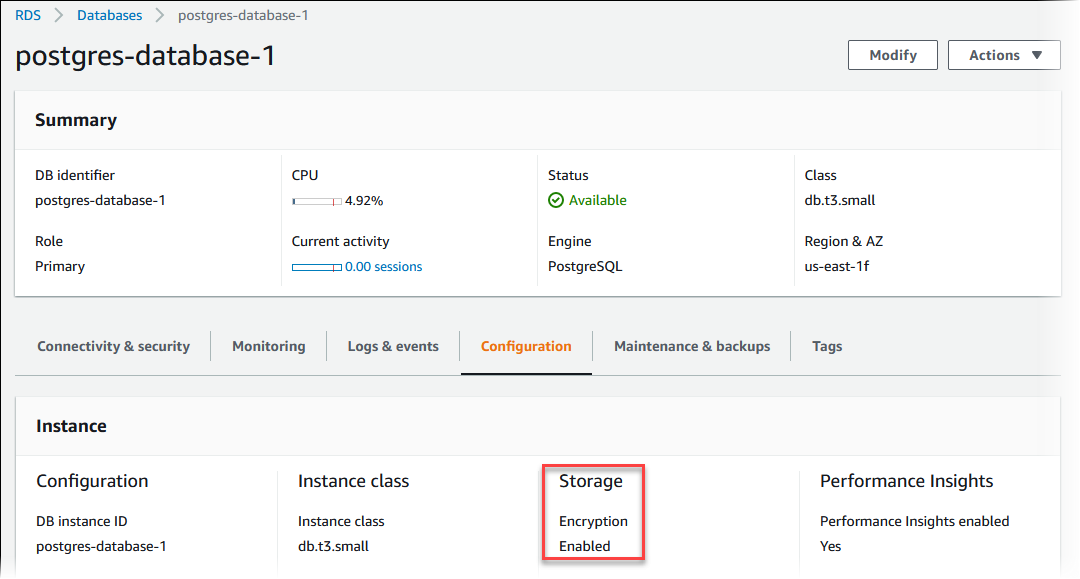

Determinare se la crittografia è attivata per un'istanza database

Puoi utilizzare il plugin Console di gestione AWS, AWS CLI o API RDS per determinare se la crittografia a riposo è attivata per un'istanza database.

Per determinare se la crittografia a riposo è attivata per un'istanza database

Accedi alla Console di gestione AWS e apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Nel pannello di navigazione, scegliere Databases (Database).

-

Scegliere il nome dell'istanza database a cui si desidera controllare per visualizzarne i dettagli.

-

Seleziona la casella Configurazione, e controlla il valore Crittografia sottoStorage (archiviazione).

Mostra Enabled (Abilitato) o Non abilitato.

Per determinare se la crittografia a riposo è attivata per un'istanza database utilizzando il AWS CLI, chiamare il comando describe-db-instances con la seguente opzione:

-

--db-instance-identifier– Il nome dell'istanza database.

Nell'esempio seguente viene utilizzata una query per restituire TRUE o FALSE per quanto riguarda la crittografia inattiva per l'istanza database mydb.

Esempio

aws rds describe-db-instances --db-instance-identifiermydb--query "*[].{StorageEncrypted:StorageEncrypted}" --output text

Per determinare se la crittografia dei dati inattivi per un'istanza database utilizza l'API Amazon RDS, chiamare l'operazione DescribeDBInstancescon il parametro seguente:

-

DBInstanceIdentifier– Il nome dell'istanza database.

Disponibilità della crittografia Amazon RDS

La crittografia Amazon RDS è attualmente disponibile per tutti i motori di database e i tipi di storage.

La crittografia Amazon RDS è disponibile per la maggior parte delle classi di istanza database. Nella tabella seguente sono elencate le classi di istanza database che non supportano la crittografia Amazon RDS:

| Tipo di istanza | Classe istanza |

|---|---|

General purpose (M1) |

db.m1.small db.m1.medium db.m1.large db.m1.xlarge |

Memoria ottimizzata (M2) |

db.m2.xlarge db.m2.2xlarge db.m2.4xlarge |

Burstable (T2) |

db.t2.micro |

Crittografia in transito

- Crittografia a livello fisico

-

Tutti i dati che passano attraverso le Regioni AWS sulla rete globale AWS vengono automaticamente crittografati a livello fisico prima di uscire dalle strutture protette di AWS. Tutto il traffico tra le AZ è crittografato. Ulteriori livelli di crittografia, inclusi quelli elencati in questa sezione, possono fornire ulteriore protezione.

- Crittografia fornita da peering di Amazon VPC e peering fra regioni Transit Gateway

-

Tutto il traffico tra regioni che utilizza il peering Amazon VPC e Transit Gateway viene automaticamente crittografato in massa quando esce da una regione. Un ulteriore livello di crittografia viene fornito automaticamente al livello fisico per tutto il traffico prima che esca dalle strutture AWS protette.

- Crittografia tra istanze

-

AWS fornisce una connettività privata e sicura tra le istanze database di tutti i tipi. Inoltre, alcuni tipi di istanza utilizzano le funzionalità di offload dell'hardware Nitro System sottostante per crittografare automaticamente il traffico in transito tra le istanze. Questa crittografia utilizza algoritmi AEAD (Authenticated Encryption with Associated Data), con crittografia a 256 bit. Non vi è alcun impatto sulle prestazioni della rete. Per supportare questa crittografia aggiuntiva del traffico in transito tra istanze, è necessario soddisfare i seguenti requisiti:

-

Le istanze utilizzano i seguenti tipi di istanza:

-

Uso generico: M6i, M6id, M6in, M6idn, M7g

-

Ottimizzate per la memoria: R6i, R6id, R6in, R6idn, R7g, X2idn, X2iedn, X2iezn

-

-

Le istanze si trovano nella stessa Regione AWS.

-

Le istanze si trovano nello stesso VPC o VPC con peering e il traffico non passa attraverso un dispositivo di rete virtuale, ad esempio un load balancer (load balancer) o un Transit Gateway.

-

Limiti relativi a cluster di database crittografate Amazon RDS

Esistono le seguenti limitazioni per i cluster di database crittografate Amazon RDS:

-

Puoi solo crittografare un'istanza database Amazon RDS quando la crei, non dopo la sua creazione.

Tuttavia, poiché è possibile crittografare una copia di uno snapshot DB non crittografata, puoi aggiungere in modo efficace la crittografia a un'istanza database non crittografata. Ovvero, è possibile creare uno snapshot dell'istanza database e quindi creare una copia crittografata di quella snapshot. Puoi quindi ripristinare un'istanza database da uno snapshot crittografata e pertanto disporre di una copia crittografata dell'istanza database originale. Per ulteriori informazioni, consulta Copia di uno snapshot del database per Amazon RDS.

-

Non puoi disattivare la crittografia di una istanza database crittografato.

-

Non puoi creare uno snapshot crittografata per una istanza database non crittografato.

-

Una snapshot di una istanza database crittografato deve essere crittografata utilizzando la stessa chiave KMS dell'istanza database.

-

Non è possibile creare una replica di lettura crittografata di un'istanza database non crittografata o una replica di lettura non crittografata di un'istanza database crittografata.

-

Le repliche di lettura crittografate devono essere crittografate con la stessa chiave KMS dell'istanza database di origine quando entrambe si trovano nella stessa Regione AWS.

-

Non puoi ripristinare un backup o uno snapshot non crittografato in un'istanza database crittografata.

-

Per copiare uno snapshot crittografata da una regione AWS a un'altra, devi specificare la chiave KMS nella Regione AWS di destinazione. Questo perché le chiave KMS sono specifiche della Regione AWS in cui vengono create.

La snapshot di origine resta crittografata nel processo di copia. Amazon RDS utilizza la crittografia envelope per proteggere i dati durante il processo di copia. Per ulteriori informazioni sulla crittografia envelope, consulta Crittografia envelope nella Guida per sviluppatori di AWS Key Management Service.

-

Non è possibile decrittografare una istanza database crittografato. Tuttavia, puoi esportare i dati da una istanza database crittografato e importarli in una istanza database non crittografato.