Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Aggiornamento di un percorso con la CloudTrail console

Questa sezione descrive come modificare le impostazioni del percorso.

Per convertire un percorso basato su una singola Regione o aggiornare un percorso multi-regione per registrare eventi in una sola regione, devi utilizzare la. AWS CLI Per ulteriori informazioni su come convertire un percorso basato su una singola Regione in un percorso multi-regione, consulta. Conversione di un percorso a regione singola in un percorso multiregionale Per ulteriori informazioni su come aggiornare un percorso multi-regione per registrare eventi in una sola regione, consultaConversione di un percorso multi-regione in un percorso basato su una Regione singola.

Se hai abilitato gli eventi di CloudTrail gestione in Amazon Security Lake, devi mantenere almeno un percorso dell'organizzazione multi-regione che registri read sia gli eventi di write gestione. Non puoi aggiornare un percorso qualificante in modo che non soddisfi i requisiti di Security Lake. Ad esempio, modificando il percorso in Regione singola o disattivando la registrazione degli eventi di gestione read o write.

Nota

CloudTrail aggiorna gli itinerari organizzativi negli account dei membri anche se la convalida di una risorsa fallisce. Alcuni esempi di errori di convalida includono:

-

una policy del bucket Amazon S3 non corretta

-

una policy degli argomenti Amazon SNS non corretta

-

impossibilità di effettuare consegne a un gruppo di CloudWatch log di Logs

-

autorizzazione insufficiente per crittografare utilizzando una chiave KMS

Un account membro con CloudTrail autorizzazioni può visualizzare eventuali errori di convalida di un percorso organizzativo visualizzando la pagina dei dettagli del percorso sulla CloudTrail console o eseguendo il comando. AWS CLI get-trail-status

Per aggiornare un percorso con AWS Management Console

Accedi a AWS Management Console e apri la CloudTrail console all'indirizzo https://console.aws.amazon.com/cloudtrail/

. -

Nel pannello di navigazione, scegli Trails (Percorsi) e quindi scegli il nome del percorso.

-

In General details (Dettagli generali), scegli Edit (Modifica) per modificare le impostazioni seguenti. Non puoi modificare il nome di un percorso.

-

Apply trail to my organization (Applica percorso all'organizzazione): modifica questo percorso in un percorso di AWS Organizations organizzazione.

Nota

Solo l'account di gestione dell'organizzazione può convertire un percorso dell'organizzazione in un percorso non dell'organizzazione o viceversa.

-

Trail log location (Posizione del log di percorso): cambia il nome del bucket S3 o del prefisso in cui archivi i registri per questo percorso.

-

Log file SSE-KMS encryption (Crittografia SSE-KMS dei file di log): scegli di abilitare o disabilitare la crittografia dei file di log con SSE-KMS anziché con SSE-S3.

-

Log file validation(Abilita la convalida dei file di log): scegli di abilitare o disabilitare la convalida dell'integrità dei file di log.

-

SNS notification delivery (Consegna delle notifiche SNS): scegli di abilitare o disabilitare le notifiche di Amazon Simple Notification Service (Amazon SNS) che segnalano che i file di log sono stati consegnati al bucket specificato per il percorso.

-

Per modificare il percorso in un percorso di AWS Organizations organizzazione, puoi scegliere di abilitare il percorso per tutti gli account presenti nell'organizzazione. Per ulteriori informazioni, consulta Creazione di un percorso per un'organizzazione.

-

Per modificare il bucket specificato in Storage location (Posizione di storage), scegli Create new S3 bucket (Crea nuovo bucket S3) per creare un bucket. Quando crei un bucket, CloudTrail crea e applica le policy del bucket obbligatorie. Se scegli di creare un nuovo bucket S3, la tua policy IAM deve includere l'autorizzazione per l'

s3:PutEncryptionConfigurationazione perché per impostazione predefinita la crittografia lato server è abilitata per il bucket.Nota

Se scegli Use existing S3 bucket (Utilizza bucket S3 esistente), specifica un bucket in Trail log bucket name (Nome del bucket del log del percorso), oppure scegli Browse (Sfoglia) per scegliere un bucket. La policy del bucket deve concedere CloudTrail il permesso di scrittura nel bucket stesso. Per informazioni sulla modifica manuale della policy bucket, consulta Policy sui bucket Amazon S3 per CloudTrail.

Per semplificare la ricerca dei registri, creare una nuova cartella (nota anche come prefisso) in un bucket esistente per archiviare i registri. CloudTrail Inserire il prefisso in Prefix (Prefisso).

-

Per Log file SSE-KMS encryption (Crittografia SSE-KMS dei file di log), scegli Enabled (Abilitata) per crittografare i file di log e i file digest tramite SSE-KMS anziché con SSE-S3. L'impostazione predefinita è Enabled (Abilitata). Se non abiliti la crittografia SSE-KMS, i file di log e i file digest vengono crittografati utilizzando la crittografia SSE-S3. Per ulteriori informazioni sulla crittografia SSE-KMS, consulta Utilizzo della crittografia lato server con (SSE-KMS). AWS Key Management Service Per ulteriori informazioni sulla crittografia SSE-S3, consulta Utilizzo della crittografia lato server con chiavi di crittografia gestite da Amazon S3 (SSE-S3).

Se abiliti la crittografia SSE-KMS, scegli Nuova o Esistente. AWS KMS key In AWS KMS Alias (Alias KMS), specifica un alias, nel formato.

alias/MyAliasNamePer ulteriori informazioni, consultaAggiornamento di una risorsa per l'utilizzo della chiave KMS con la console. CloudTrail supporta anche chiavi AWS KMS multi-regione. Per ulteriori informazioni sulle chiavi multi-regione, consulta Utilizzo delle chiavi multi-regione nella Guida per gli sviluppatori di AWS Key Management Service .Nota

È anche possibile digitare l'ARN di una chiave da un altro account. Per ulteriori informazioni, consulta Aggiornamento di una risorsa per l'utilizzo della chiave KMS con la console. La policy della chiave deve CloudTrail permettere di utilizzare la chiave per crittografare i file di log e i file digest e permettere agli utenti specificati di leggere i file di log o i file digest in formato non crittografato. Per informazioni sulla modifica manuale della policy della chiave, consulta Configura le politiche AWS KMS chiave per CloudTrail.

-

In Enable log file validation (Abilita la convalida dei file di log), scegli Enabled (Abilitata) per attivare la distribuzione dei file digest di log nel bucket S3. Puoi utilizzare i file digest per verificare che i file di log non siano stati CloudTrail modificati dopo essere stati distribuiti. Per ulteriori informazioni, consulta Convalida dell'integrità dei file di CloudTrail registro.

-

Per SNS notification delivery (Consegna delle notifiche SNS), scegli Enabled (Abilitata) per ricevere una notifica ogni volta che un log viene distribuito nel bucket. CloudTrail memorizza più eventi in un file di log. Le notifiche SNS vengono inviate per ogni file di log, non per ogni evento. Per ulteriori informazioni, consulta Configurazione delle notifiche Amazon SNS per CloudTrail.

Se abiliti le notifiche SNS, per Create a new SNS topic (Crea un nuovo argomento SNS) scegli New (Nuovo) per creare un argomento oppure scegli Existing (Esistente) per utilizzare un argomento esistente. Se si crea un percorso multiregionale, le notifiche SNS per le consegne di file di registro da tutte le regioni abilitate vengono inviate al singolo argomento SNS creato.

Se scegli New (Nuovo), CloudTrail specifica un nome per il nuovo argomento, in alternativa puoi digitare un nome. Se scegli Existing (Esistente), seleziona un argomento SNS dall'elenco a discesa. È anche possibile immettere l'ARN di un argomento da un'altra regione o da un account con le autorizzazioni appropriate. Per ulteriori informazioni, consulta Policy tematica di Amazon SNS per CloudTrail.

Se si crea un argomento, è necessario sottoscrivere l'argomento per ricevere le notifiche di distribuzione dei file di log. Puoi abilitare la sottoscrizione nella console Amazon SNS. Data la frequenza delle notifiche, ti consigliamo di configurare la sottoscrizione in modo da usare una coda Amazon SQS per gestire le notifiche a livello di programmazione. Per ulteriori informazioni, consulta Nozioni di base su Amazon SNS nella Guida per gli sviluppatori di Amazon Simple Notification Service.

-

-

In CloudWatch Registri, scegli Modifica per modificare le impostazioni per l'invio dei file di CloudTrail registro ai CloudWatch registri. Scegli Abilitato nei CloudWatch registri per abilitare l'invio di file di registro. Per ulteriori informazioni, consulta Invio di eventi ai registri CloudWatch .

-

Se abiliti l'integrazione con CloudWatch Logs (Nuovo) per creare un nuovo gruppo di log o Existing (Esistente) per utilizzarne uno esistente. Se scegli New (Nuovo), CloudTrail specifica un nome per il nuovo gruppo di log, in alternativa puoi digitare un nome.

-

Se scegli Existing (Esistente), seleziona un gruppo di log dall'elenco a discesa.

-

Scegli New (Nuovo) per creare un nuovo ruolo IAM per le autorizzazioni per inviare i log ai CloudWatch registri. Scegli Existing (Esistente) per selezionare un ruolo IAM esistente dall'elenco a discesa. L'istruzione della policy per il ruolo nuovo o esistente viene visualizzata quando espandi Policy document (Documento della policy). Per ulteriori informazioni su questo ruolo, consulta Documento sulla politica dei ruoli CloudTrail per l'utilizzo di CloudWatch Logs per il monitoraggio.

Nota

-

Durante la configurazione di un percorso, puoi scegliere un bucket S3 e un argomento SNS appartenenti a un altro account. Tuttavia, se desideri inviare eventi CloudTrail a un gruppo di log di CloudWatch Logs, devi selezionare un gruppo di log esistente nell'account corrente.

-

Solo l'account di gestione può configurare un gruppo di log di CloudWatch Logs per un percorso dell'organizzazione utilizzando la console. L'amministratore delegato può configurare un gruppo di log CloudWatch Logs utilizzando le operazioni AWS CLI or CloudTrail

CreateTrailoUpdateTrailAPI.

-

-

-

In Tags (Tag), scegli Edit (Modifica) per modificare, aggiungere o eliminare tag nel percorso. Puoi aggiungere fino a 50 coppie di chiavi di tag per identificare, ordinare e controllare l'accesso al percorso. I tag consentono di identificare sia i CloudTrail percorsi che i bucket Amazon S3 contenenti CloudTrail file di log. Puoi quindi utilizzare i gruppi di risorse per le CloudTrail risorse. Per ulteriori informazioni, consultare AWS Resource Groups e Tag.

-

In Management events (Eventi di gestione), scegli Edit (Modifica) per modificare le impostazioni di registrazione degli eventi di gestione.

-

Per API activity (Attività API), scegli se vuoi che il percorso registri eventi Read (Lettura), Write (Scrittura) o entrambi. Per ulteriori informazioni, consulta Eventi di gestione.

-

Scegli Exclude AWS KMS events AWS Key Management Service (Escludi eventi KMS AWS KMS) per escludere gli eventi () () dal percorso. L'impostazione predefinita è includere tutti gli eventi AWS KMS .

L'opzione per registrare o escludere AWS KMS gli eventi è disponibile solo se registri gli eventi di gestione sul percorso. Se scegli di non registrare gli eventi di gestione, AWS KMS gli eventi non vengono registrati e non puoi modificare le impostazioni di registrazione AWS KMS degli eventi.

AWS KMS azioni come

EncryptDecrypt, eGenerateDataKeyin genere generano un volume elevato (oltre il 99%) di eventi. Queste operazioni vengono ora registrate come eventi Read (Lettura). AWS KMS Le operazioni a basso volume pertinentiDisableDelete, come eScheduleKey(che in genere rappresentano meno dello 0,5% del volume degli AWS KMS eventi), vengono registrate come eventi Write (Scrittura).Per escludere eventi a volume elevato come

Encrypt,DecrypteGenerateDataKey, ma registrare comunque eventi rilevanti comeDisable,DeleteeScheduleKey, scegli di registrare gli eventi di gestione Write (Scrittura) e deseleziona la casella di controllo Exclude AWS KMS events (Escludi eventi KMS). -

Scegli Exclude Amazon RDS Data API events (Escludi eventi dell'API dati di Amazon RDS) per escludere dal percorso gli eventi dell'API dati di Amazon Relational Database Service. L'impostazione predefinita è includere tutti gli eventi dell'API dati di Amazon RDS. Per ulteriori informazioni sugli eventi dell'API dati di Amazon RDS, consulta Registrazione delle chiamate dell'API dati con AWS CloudTrail nella Guida per l'utente di Amazon RDS per Aurora.

-

-

Importante

I passaggi 7-11 riguardano la configurazione degli eventi di dati tramite selettori di eventi avanzati, che sono l'impostazione predefinita. I selettori di eventi avanzati consentono di configurare più tipi di eventi di dati e offrono un controllo dettagliato sugli eventi di dati acquisiti dal percorso. Se intendi registrare gli eventi di attività di rete, devi utilizzare i selettori di eventi avanzati. Se utilizzi selettori di eventi di base, consulta Aggiornamento delle impostazioni degli eventi di dati con selettori di eventi di base, quindi torna al passaggio 12 di questa procedura.

In Data events (Eventi di dati), scegli Edit (Modifica) per modificare le impostazioni di registrazione degli eventi di dati. Per impostazione predefinita, i trail non registrano gli eventi di dati Per la registrazione degli eventi di dati sono previsti costi aggiuntivi. Per i prezzi CloudTrail, consulta Prezzi di AWS CloudTrail

. Per Tipo di risorsa, scegli il tipo di risorsa su cui desideri registrare gli eventi di dati. Per ulteriori informazioni sui tipi di risorse disponibili, consultaEventi di dati.

-

Scegli un modello di selettore di registro. Puoi scegliere un modello predefinito o scegliere Personalizzato per definire le condizioni di raccolta degli eventi.

Puoi scegliere tra le seguenti opzioni predefinite:

-

Registra tutti gli eventi: scegli questo modello per registrare tutti gli eventi.

-

Registra solo gli eventi di lettura: scegli questo modello per registrare solo gli eventi di lettura. Gli eventi di sola lettura sono eventi che non modificano lo stato di una risorsa, ad esempio eventi

Get*oDescribe*eventi. -

Registra solo gli eventi di scrittura: scegli questo modello per registrare solo gli eventi di scrittura. Gli eventi di scrittura aggiungono, modificano o eliminano risorse, attributi o artefatti, ad esempio eventi

Put*,Delete*oppureWrite*. -

Registra solo AWS Management Console eventi: scegli questo modello per registrare solo gli eventi provenienti da. AWS Management Console

-

Escludi eventi Servizio AWS iniziati: scegli questo modello per escludere Servizio AWS gli eventi con un

eventTypeoff e gli eventi iniziati con Servizio AWS-linked roles ().AwsServiceEventSLRs

Nota

La selezione di un modello predefinito per i bucket S3 consente di registrare gli eventi di dati per tutti i bucket attualmente nell' AWS account e in qualsiasi bucket creato dopo aver ultimato la creazione del percorso. Verrà inoltre abilitata la registrazione dell'attività degli eventi di dati eseguita da qualsiasi utente o ruolo nel tuo AWS account, anche se l'attività viene eseguita in un bucket appartenente a un altro AWS account.

Se il percorso è valido solo per una regione, la selezione di un modello predefinito che registra tutti i bucket S3 abilita la registrazione degli eventi di dati per tutti i bucket nella stessa regione del percorso e per qualsiasi bucket creato in seguito in tale regione. Non verranno registrati gli eventi di dati per i bucket Amazon S3 nelle altre regioni dell'account AWS .

Se stai creando un percorso multiregione, la selezione di un modello predefinito per le funzioni Lambda consente la registrazione degli eventi di dati per tutte le funzioni attualmente nell'account AWS e qualsiasi funzione Lambda che puoi creare in qualsiasi regione dopo aver creato il percorso. Se stai creando un percorso per una singola Regione (operazione eseguita tramite la AWS CLI), questa selezione consente la registrazione di tutte le funzioni attualmente in tale Regione nell' AWS account e di qualsiasi funzione Lambda che puoi creare in tale Regione dopo aver creato il percorso. Non viene abilitata la registrazione degli eventi di dati per le funzioni Lambda create in altre regioni.

La registrazione degli eventi di dati per tutte le funzioni abilita anche la registrazione dell'attività degli eventi di dati eseguita da qualsiasi utente o ruolo nel tuo AWS account, anche se l'attività viene eseguita su una funzione appartenente a un altro AWS account.

-

-

(Facoltativo) In Nome selettore inserisci un nome per identificare il selettore. Il nome del selettore è un nome descrittivo per un selettore di eventi avanzato, ad esempio "Registra eventi di dati solo per due bucket S3". Il nome del selettore è riportato come

Namenel selettore di eventi avanzato ed è visualizzabile se espandi la vista JSON. -

Se hai selezionato Personalizzato, in Selettori di eventi avanzati crea un'espressione basata sui valori dei campi avanzati del selettore di eventi.

Nota

I selettori non supportano l'uso di caratteri jolly come.

*Per abbinare più valori a una singola condizione, puoi usareStartsWith,EndsWithNotStartsWith, oNotEndsWithfar corrispondere esplicitamente l'inizio o la fine del campo dell'evento.-

Scegli tra i seguenti campi.

-

readOnly-readOnlypuò essere impostato su un valore uguale a o.truefalseGli eventi di dati di sola lettura sono eventi che non modificano lo stato di una risorsa, ad esempio eventiGet*oDescribe*. Gli eventi di scrittura aggiungono, modificano o eliminano risorse, attributi o artefatti, ad esempio eventiPut*,Delete*oppureWrite*. Per registrare sia eventireadchewrite, non aggiungere un selettorereadOnly. -

eventName:eventNamepuò utilizzare qualsiasi operatore. È possibile utilizzarlo per includere o escludere qualsiasi evento relativo ai dati registrato CloudTrail, ad esempioPutBucket,GetItemo.GetSnapshotBlock -

eventSource— L'origine dell'evento da includere o escludere. Questo campo può utilizzare qualsiasi operatore. -

eventType — Il tipo di evento da includere o escludere. Ad esempio, è possibile impostare questo campo su non uguale

AwsServiceEventa escludere. Servizio AWS eventi Per un elenco dei tipi di eventi, vedere eventTypein. CloudTrail registrare contenuti per eventi di gestione, dati e attività di rete -

sessionCredentialFromConsole: include o esclude eventi provenienti da una AWS Management Console sessione. Questo campo può essere impostato su uguale o non uguale con un valore di.

true -

UserIdentity.ARN: include o esclude eventi per le azioni intraprese da identità IAM specifiche. Per ulteriori informazioni, consulta Elemento userIdentity di CloudTrail .

-

resources.ARN- È possibile utilizzare qualsiasi operatore conresources.ARN, ma se si utilizza uguale o diverso, il valore deve corrispondere esattamente all'ARN di una risorsa valida del tipo specificato nel modello come valore di.resources.typeNota

Non è possibile utilizzare il

resources.ARNcampo per filtrare i tipi di risorse che non sono disponibili. ARNsPer ulteriori informazioni sui formati ARN delle risorse relative agli eventi di dati, vedere Azioni, risorse e chiavi di condizione Servizi AWS nel Service Authorization Reference.

-

-

Per ogni campo, scegliere + Condizioni per aggiungere tutte le condizioni necessarie, fino a un massimo di 500 valori specificati per tutte le condizioni. Ad esempio, per escludere eventi di dati per due bucket S3 dagli eventi di dati registrati nel datastore di eventi, puoi impostare il campo su resources.ARN, impostare l'operatore per non inizia con e quindi incollare in un ARN di un bucket S3 per il quale non desideri registrare eventi.

Per aggiungere il secondo bucket S3, scegli + Condizioni, quindi ripeti l'istruzione precedente, cercando un bucket diverso o incollandone l'ARN.

CloudTrail Per Come CloudTrail valuta più condizioni per un campo informazioni su come valuta più condizioni, consulta.

Nota

Puoi avere un massimo di 500 valori per tutti i selettori su un datastore di eventi. Questo include array di più valori per un selettore come

eventName. Se disponi di valori singoli per tutti i selettori, puoi avere un massimo di 500 condizioni aggiunte a un selettore. -

Scegli + Field (+ Campo) per aggiungere campi aggiuntivi in base alle necessità. Per evitare errori, non impostare valori in conflitto o duplicati per i campi. Ad esempio, non specificare l'ARN di un selettore come uguale a un valore, quindi specifica che l'ARN non è uguale allo stesso valore in un altro selettore.

-

-

Per aggiungere un altro tipo di risorsa su cui registrare gli eventi di dati, scegli Add data event type (Aggiungi tipo di evento di dati). Ripeti i passaggi da 3 a questo passaggio per configurare i selettori di eventi avanzati per il tipo di risorsa.

-

In Eventi di attività di rete, scegli Modifica per modificare le impostazioni di registrazione degli eventi di attività di rete. Per impostazione predefinita, i percorsi non registrano gli eventi di attività di rete. Per la registrazione degli eventi di attività di rete vengono applicati costi aggiuntivi. Per ulteriori informazioni, consultare AWS CloudTrail Prezzi

. Per registrare gli eventi di attività di rete, procedi come segue:

-

Da Origine eventi di attività di rete, scegli la fonte per gli eventi di attività di rete.

-

In Modello di selettore di log, scegliere un modello. Puoi scegliere di registrare tutti gli eventi di attività di rete, registrare tutti gli eventi di accesso negato all'attività di rete o scegliere Personalizzato per creare un selettore di registro personalizzato per filtrare più campi, come

eventNameevpcEndpointId. -

(Facoltativo) Inserisci un nome per identificare il selettore. Il nome del selettore è riportato come Name nel selettore di eventi avanzato ed è visualizzabile se espandi la vista JSON.

-

In Advanced, i selettori di eventi creano espressioni scegliendo i valori per Field, Operator e Value. Se utilizzi un modello di log predefinito, puoi ignorare questa fase.

-

Per escludere o includere gli eventi di attività di rete, puoi scegliere tra le seguenti opzioni nella console.

-

eventName— È possibile utilizzare qualsiasi operatore coneventName. Puoi utilizzarlo per includere o escludere qualsiasi evento, ad esempioCreateKey. -

errorCode— Puoi usarlo per filtrare in base a un codice di errore. Attualmente, l'unico supportatoerrorCodeèVpceAccessDenied. -

vpcEndpointId— Identifica l'endpoint VPC attraversato dall'operazione. È possibile utilizzare qualsiasi operatore con.vpcEndpointId

-

-

Per ogni campo, scegliere + Condizioni per aggiungere tutte le condizioni necessarie, fino a un massimo di 500 valori specificati per tutte le condizioni.

-

Scegli + Field (+ Campo) per aggiungere campi aggiuntivi in base alle necessità. Per evitare errori, non impostare valori in conflitto o duplicati per i campi.

-

-

Per aggiungere un'altra fonte di eventi per la quale desideri registrare gli eventi di attività di rete, scegli Aggiungi selettore di eventi di attività di rete.

-

Come opzione, espandere JSON view (Visualizzazione JSON) per vedere i propri selettori di eventi avanzati come un blocco JSON.

-

-

In Insights events (Eventi Insights), scegli Edit (Modifica) se desideri che il percorso registri gli eventi CloudTrail Insights.

In Event type (Tipo di evento), seleziona Insights events (Eventi Insights).

In Insights events (Eventi Insights), scegli API calls rate (Tasso di chiamata API), API error rate (Tasso di errore API), o entrambi. Devi abilitare la registrazione degli eventi di gestione Write (scrittura) per registrare gli eventi Insights per la frequenza di chiamate API. Devi abilitare la registrazione degli eventi di gestione Read o Write per registrare gli eventi Insights per la frequenza di errore API.

CloudTrail Insights analizza la gestione degli eventi per individuare eventuali attività insolite e registra gli eventi quando vengono rilevate anomalie. Per impostazione predefinita, i trail non registrano gli eventi Insights. Per ulteriori informazioni sugli eventi Insights, consulta Lavorare con CloudTrail Insights. Per la registrazione degli eventi Insights vengono applicati costi aggiuntivi. Per i CloudTrail prezzi, consulta Prezzi.AWS CloudTrail

Gli eventi Insights vengono distribuiti in una cartella diversa denominata

/CloudTrail-Insightcon lo stesso bucket S3 specificato nell'area Storage location (Posizione di storage) della pagina dei dettagli del percorso. CloudTrailcrea il nuovo prefisso per l'utente. Ad esempio, se il bucket S3 di destinazione corrente è denominatoamzn-s3-demo-bucket/AWSLogs/CloudTrail/, il nome del bucket S3 con un nuovo prefisso viene denominatoamzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/. -

Al termine della modifica delle impostazioni sul percorso, scegli Update trail (Aggiorna percorso).

Aggiornamento delle impostazioni degli eventi di dati con selettori di eventi di base

Puoi utilizzare selettori di eventi avanzati per configurare tutti i tipi di eventi relativi ai dati e gli eventi di attività di rete. I selettori di eventi avanzati consentono di creare selettori dettagliati per registrare solo gli eventi di interesse.

Se utilizzi i selettori di eventi di base per registrare gli eventi di dati, sei limitato a registrare gli eventi di dati per i bucket Amazon S3 AWS Lambda , le funzioni e le tabelle Amazon DynamoDB. Non puoi filtrare sul campo utilizzando selettori di eventi di base. eventName Inoltre, non puoi registrare gli eventi di attività di rete.

Utilizza la seguente procedura per configurare le impostazioni degli eventi di dati utilizzando i selettori di eventi di base.

-

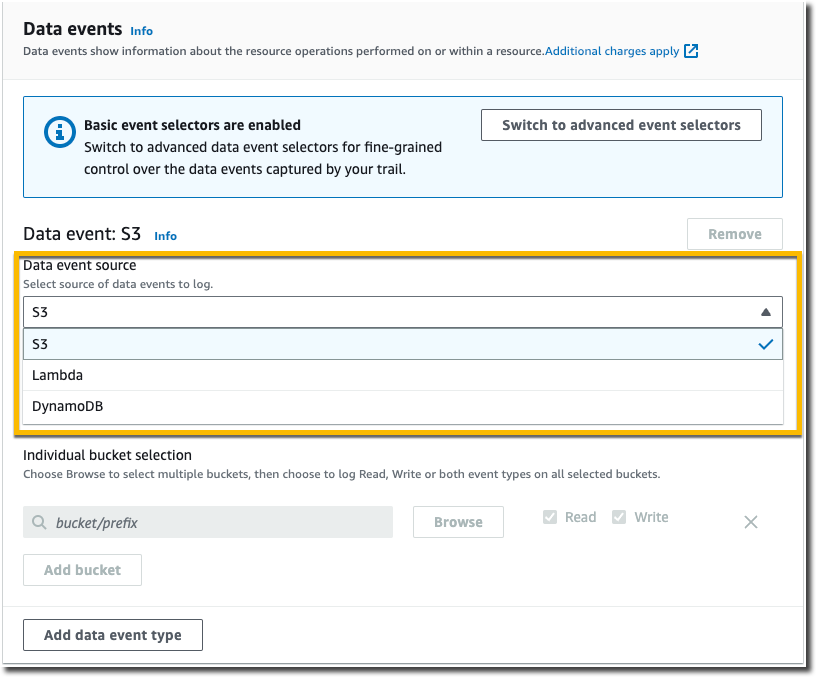

In Data events (Eventi di dati), scegli Edit (Modifica) per modificare le impostazioni di registrazione degli eventi di dati. Con i selettori di eventi di base, puoi specificare la registrazione degli eventi di dati per i bucket Amazon S3 AWS Lambda , le funzioni, DBtables Dynamo o una combinazione di queste risorse. Altri tipi di risorse di eventi di dati sono supportati con selettori di eventi avanzati. Per impostazione predefinita, i trail non registrano gli eventi di dati Per la registrazione degli eventi di dati sono previsti costi aggiuntivi. Per ulteriori informazioni, consulta Eventi di dati. Per i prezzi CloudTrail, consulta Prezzi di AWS CloudTrail

. Per i bucket Amazon S3:

-

Per Data event source (Origine evento di dati), scegli S3.

-

Puoi scegliere di registrare All current and future S3 buckets (Tutti i bucket S3 attuali e futuri) oppure puoi specificare bucket o funzioni specifici. Per impostazione predefinita, gli eventi di dati vengono registrati per tutti i bucket S3 attuali e futuri.

Nota

La selezione dell'opzione predefinita All current and future S3 buckets (Tutti i bucket S3 attuali e futuri) consente di registrare gli eventi di dati per tutti i bucket attualmente nell' AWS account e in qualsiasi bucket creato dopo aver ultimato la creazione del percorso. Verrà inoltre abilitata la registrazione dell'attività degli eventi di dati eseguita da qualsiasi utente o ruolo nel tuo AWS account, anche se l'attività viene eseguita in un bucket appartenente a un altro AWS account.

Se il percorso è valido solo per una regione, la selezione di All current and future S3 buckets (Tutti i bucket S3 attuali e futuri) abilita la registrazione degli eventi di dati per tutti i bucket nella stessa regione del percorso e per qualsiasi bucket creato in seguito in tale regione. Non verranno registrati gli eventi di dati per i bucket Amazon S3 nelle altre regioni dell'account. AWS

-

Se lasci l'impostazione predefinita All current and future S3 buckets (Tutti i bucket S3 attuali e futuri), scegli di registrare gli eventi Read (Lettura), Write (Scrittura) o entrambi.

-

Per selezionare singoli bucket, deseleziona le caselle di controllo Read (Lettura) e Write (Scrittura) per All current and future S3 buckets (Tutti i bucket S3 attuali e futuri). In Individual bucket selection (Selezione di singoli bucket), cerca un bucket in cui registrare gli eventi di dati. Per trovare bucket specifici, digita un prefisso del bucket per il bucket desiderato. Puoi selezionare più bucket in questa finestra. Scegli Add bucket (Aggiungi bucket) per registrare eventi di dati per più bucket. Scegli di registrare gli eventi Read (Lettura), ad esempio

GetObject, gli eventi Write (Scrittura), ad esempioPutObject, oppure entrambi.Questa impostazione ha la priorità sulle singole impostazioni configurate per ciascun bucket. Ad esempio, se specifichi la registrazione degli eventi di lettura (Read) per tutti i buckets S3 e quindi scegli di aggiungere un bucket specifico per la registrazione degli eventi di dati, l'opzione Read (Lettura) è già selezionata per il bucket aggiunto. Non è possibile eliminare la selezione. Puoi solo configurare l'opzione Write (Scrittura).

Per rimuovere un bucket dalla registrazione, scegli X.

-

-

Per aggiungere un altro tipo di risorsa su cui registrare gli eventi di dati, scegli Add data event type (Aggiungi tipo di evento di dati).

-

Per le funzioni Lambda:

-

Per Data event source (Origine evento di dati), scegli Lambda.

-

In Lambda function (Funzione Lambda), scegli All regions (Tutte le regioni) per registrare tutte le funzioni Lambda o Input function as ARN (Inserire la funzione come ARN) per registrare eventi di dati su una funzione specifica.

Per registrare gli eventi di dati per tutte le funzioni Lambda nell' AWS account, seleziona Log all current and future functions (Registra tutte le funzioni presenti e future). Questa impostazione ha la priorità sulle singole impostazioni configurate per ciascuna funzione. Tutte le funzioni vengono registrate, anche se tutte le funzioni non vengono visualizzate.

Nota

Se stai creando un percorso multi-regione, questa selezione consente la registrazione degli eventi di dati per tutte le funzioni attualmente nell' AWS account e qualsiasi funzione Lambda che puoi creare in qualsiasi regione dopo aver creato il percorso. Se stai creando un percorso per una singola Regione (operazione eseguita tramite la AWS CLI), questa selezione consente la registrazione di tutte le funzioni attualmente in tale Regione nell' AWS account e di qualsiasi funzione Lambda che puoi creare in tale Regione dopo aver creato il percorso. Non viene abilitata la registrazione degli eventi di dati per le funzioni Lambda create in altre regioni.

La registrazione degli eventi di dati per tutte le funzioni abilita anche la registrazione dell'attività degli eventi di dati eseguita da qualsiasi utente o ruolo nel tuo AWS account, anche se l'attività viene eseguita su una funzione appartenente a un altro AWS account.

-

Se scegli Input function as ARN (Inserire la funzione come ARN), immetti l'ARN di una funzione Lambda.

Nota

Se nell'account sono presenti più di 15.000 funzioni Lambda, non puoi visualizzare o selezionare tutte le funzioni nella console durante CloudTrail la creazione di un percorso. Puoi comunque selezionare l'opzione che consente di registrare tutte le funzioni, anche se non sono visualizzate. Se desideri registrare gli eventi di dati per funzioni specifiche, puoi aggiungere manualmente una funzione di cui conosci l'ARN. Puoi anche ultimare la creazione del percorso nella console e quindi utilizzare la AWS CLI e il comando put-event-selectors per configurare la registrazione degli eventi di dati per funzioni Lambda specifiche. Per ulteriori informazioni, consulta Gestire i percorsi con AWS CLI.

-

-

Per aggiungere un altro tipo di risorsa su cui registrare gli eventi di dati, scegli Add data event type (Aggiungi tipo di evento di dati).

-

Per le tabelle Dynamo DB:

-

Per Data event source (Origine evento di dati), scegli Dynamo DB.

-

In DynamoDB table selection (Selezione tabella Dynamo DB), scegli Browse (Sfoglia) per selezionare una tabella o incolla l'ARN di una tabella Dynamo DB a cui hai accesso. L'ARN di una tabella Dynamo DB è nel seguente formato:

arn:partition:dynamodb:region:account_ID:table/table_namePer aggiungere un'altra tabella, scegli Add row (Aggiungi riga) e cerca una tabella o incolla l'ARN di una tabella a cui hai accesso.

-

-

Per configurare gli eventi Insights e altre impostazioni per il percorso, torna alla procedura precedente in questo argomento, Aggiornamento di un percorso con la CloudTrail console.