Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Motivo stato di creazione trust

Quando la creazione dell'attendibilità non riesce per AWS Managed Microsoft AD, il messaggio di stato contiene informazioni aggiuntive. Quanto segue può aiutarti a capire il significato di questi messaggi.

L'accesso viene negato

L'accesso è stato negato nel tentativo di creazione di un trust. La password di attendibilità non è corretta oppure le impostazioni di sicurezza del dominio remoto non consentono la configurazione di un trust. Per ulteriori informazioni sui trust, vedereMigliorare l'efficienza della fiducia con i nomi dei siti e DCLocator. Per risolvere questo problema, prova le seguenti soluzioni:

-

Assicurati di utilizzare la stessa password di trust che hai utilizzato durante la creazione del trust corrispondente sul dominio remoto.

-

Verifica che le impostazioni di sicurezza del dominio consentano la creazione di trust.

-

Verifica che la policy di sicurezza locale sia impostata correttamente. Nello specifico, controlla

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymouslye assicurati che contenga almeno le seguenti pipe con tre nomi:-

netlogon

-

samr

-

lsarpc

-

-

Verificate che le pipe sopra menzionate esistano come valori sulla chiave di NullSessionPipesregistro che si trova nel percorso di registro HKLM\ SYSTEM\\ services\CurrentControlSet\ Parameters. LanmanServer Questi valori devono essere inseriti su righe separate.

Nota

Per impostazione predefinita,

Network access: Named Pipes that can be accessed anonymouslynon è impostato e verrà visualizzatoNot Defined. Ciò è normale, in quanto le impostazioni predefinite effettive del controller di dominio diNetwork access: Named Pipes that can be accessed anonymouslysononetlogon,samr,lsarpc. -

Verifica la seguente impostazione di firma Server Message Block (SMB) nella politica dei controller di dominio predefiniti. Queste impostazioni sono disponibili in Configurazione computer > Impostazioni di Windows > Impostazioni di sicurezza > Criteri locali/Opzioni di sicurezza. Devono corrispondere alle seguenti impostazioni:

-

Microsoftclient di rete: apposizione di firma digitale alle comunicazioni (sempre): Impostazione predefinita: abilitata

-

Microsoftclient di rete: firma digitale delle comunicazioni (se il server è d'accordo): predefinito: abilitato

-

Microsoftserver di rete: apposizione di firma digitale alle comunicazioni (sempre): abilitato

-

Microsoftserver di rete: firma digitale delle comunicazioni (se il client è d'accordo): Impostazione predefinita: abilitato

-

Migliorare l'efficienza della fiducia con i nomi dei siti e DCLocator

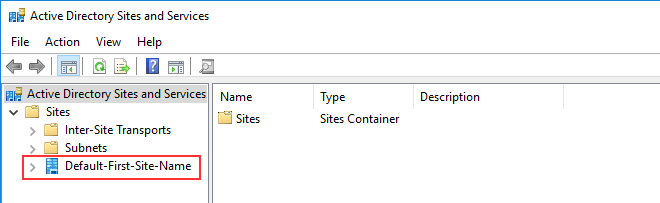

Il First Site name like non Default-First-Site-Name è un requisito per stabilire relazioni di fiducia tra domini. Tuttavia, l'allineamento dei nomi dei siti tra i domini può migliorare significativamente l'efficienza del processo Domain Controller Locator (). DCLocator Questo allineamento migliora la previsione e il controllo della selezione dei controller di dominio nei trust della foresta.

Il DCLocator processo è fondamentale per trovare controller di dominio in diversi domini e foreste. Per ulteriori informazioni sul DCLocator processo, consulta Microsoft la documentazione.

Per ulteriori informazioni su come interagiscono i nomi dei siti e i DCLocator processi, consulta i seguenti articoli: Microsoft

Il nome di dominio specificato non esiste o non può essere contattato

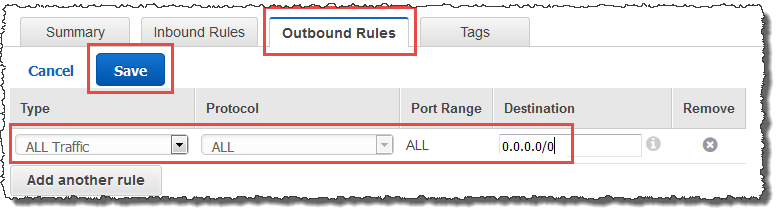

Per risolvere questo problema, assicurati che le impostazioni del gruppo di sicurezza per il tuo dominio e l'elenco di controllo degli accessi (ACL) per il tuo VPC siano corrette e di aver inserito correttamente le informazioni per il tuo server d'inoltro condizionale. AWS configura il gruppo di sicurezza per aprire solo le porte necessarie per le comunicazioni con Active Directory. Nella configurazione predefinita, il gruppo di sicurezza accetta il traffico verso queste porte da qualsiasi indirizzo IP. Il traffico in uscita è limitato al gruppo di sicurezza. Devi aggiornare la regola in uscita sul gruppo di sicurezza per consentire il traffico verso la tua rete on-premise. Per ulteriori informazioni sui requisiti di sicurezza, consulta Fase 2: preparazione di Microsoft AD gestito da AWS.

Se i server DNS per le reti delle altre directory utilizzano indirizzi IP pubblici (non RFC 1918), sarà necessario aggiungere un instradamento IP nella directory dalla console Servizio di directory ai server DNS. Per ulteriori informazioni, consultare Creazione, verifica o eliminazione di una relazione di trust e Prerequisiti.

L'Internet Assigned Numbers Authority (IANA) ha riservato i seguenti tre blocchi dello spazio degli indirizzi IP per reti private:

-

10.0.0.0 - 10.255.255.255 (prefisso 10/8)

-

172.16.0.0 - 172.31.255.255 (prefisso 172.16/12)

-

192.168.0.0 - 192.168.255.255 (prefisso 192.168/16)

Per ulteriori informazioni, vedere https://tools.ietf.org/html/rfc1918.

Verifica che il nome del sito AD predefinito per il tuo AWS account Microsoft AD gestito corrisponda al nome del sito AD predefinito nell'infrastruttura locale. Il computer determina il nome del sito utilizzando un dominio di cui il computer è membro, non il dominio dell'utente. Ridenominare il sito in modo che corrisponda a quello on-premise più vicino garantisce che il localizzatore DC utilizzi un controller di dominio del sito più vicino. Se questa operazione non risolve il problema, è possibile che sia stato effettuato il caching delle informazioni da un inoltro condizionale creato in precedenza, che impedisce la creazione di un nuovo trust. Attendi qualche minuto, quindi prova nuovamente a creare il trust e l'inoltro condizionale.

Per ulteriori informazioni su come funziona, consulta Domain Locator Across a Forest Trust sul Microsoft sito Web

L'operazione non può essere eseguita su questo dominio

Per risolvere il problema, assicurati che sia domini che directory non abbiano nomi NETBIOS sovrapposti. Se i domini/le directory hanno nomi NETBIOS sovrapposti, ricreali con un nome diverso, quindi riprova.

La creazione della relazione di trust non va a buon fine a causa dell'errore "Required and valid domain name"

I nomi DNS possono contenere solo caratteri alfabetici (A-Z), caratteri numerici (0-9), il segno meno (-) e un punto (.). I caratteri di punto sono consentiti solo quando vengono utilizzati per delimitare i componenti dei nomi di stile di dominio. Prendi in considerazione le seguenti soluzioni:

-

AWS Microsoft AD gestito non supporta i trust con domini Single label. Per ulteriori informazioni, consulta il Microsoftsupporto per i domini a etichetta singola

. -

Secondo RFC 1123 (https://tools.ietf.org/html/rfc1123

), gli unici caratteri che possono essere utilizzati nelle etichette DNS sono da «A» a «Z», da «a» a «z», da «0" a «9" e un trattino («-»). Il punto [.] viene utilizzato anche nei nomi DNS, ma solo tra le etichette DNS e alla fine di un FQDN. -

Secondo RFC 952 (https://tools.ietf.org/html/rfc952

), un «nome» (Net, Host, Gateway o Domain name) è una stringa di testo composta da un massimo di 24 caratteri tratti dall'alfabeto (A-Z), dalle cifre (0-9), dal segno meno (-) e dal punto (.). Nota che i periodi sono consentiti solo quando servono a delimitare componenti di "nomi in stile di dominio".

Strumento generale per la verifica dei trust

Di seguito sono riportati gli strumenti che possono essere utilizzati per risolvere vari problemi relativi ai trust.

AWS Strumento di risoluzione dei problemi di Systems Manager Automation

Support Automation Workflows (SAW) sfrutta AWS Systems Manager Automation per fornirti un runbook predefinito per. AWS Directory Service Lo strumento AWSSupport-TroubleshootDirectoryTrustrunbook consente di diagnosticare i problemi più comuni di creazione di trust tra AWS Managed Microsoft AD e un locale. Microsoft Active Directory

DirectoryServicePortTest strumento

Lo strumento DirectoryServicePortTestdi test può essere utile per la risoluzione dei problemi di creazione di fiducia tra AWS Managed Microsoft AD e Active Directory locale. Per un esempio su come questo strumento può essere utilizzato, consulta Test di un AD Connector.

Strumento NETDOM e NLTEST

Gli amministratori possono utilizzare gli strumenti della linea di comando Netdom e Nltest per trovare, visualizzare, creare, rimuovere e gestire i trust. Questi strumenti comunicano direttamente con l'autorità LSA su un controller di dominio. Per un esempio su come utilizzare questi strumenti, consulta Netdom

Strumento di acquisizione dei pacchetti

Puoi utilizzare l'utilità integrata di acquisizione dei pacchetti di Windows per esaminare e risolvere un potenziale problema di rete. Per ulteriori informazioni, consulta Acquisizione di una traccia di rete senza installare nulla