Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS Site-to-Site VPN dispositivi gateway per i clienti

Un dispositivo gateway per i clienti è un'appliance fisica o software che possiedi o gestisci nella tua rete locale ( Site-to-Sitetramite una connessione VPN). Tu o il tuo amministratore di rete dovete configurare il dispositivo per funzionare con la Site-to-Site connessione VPN.

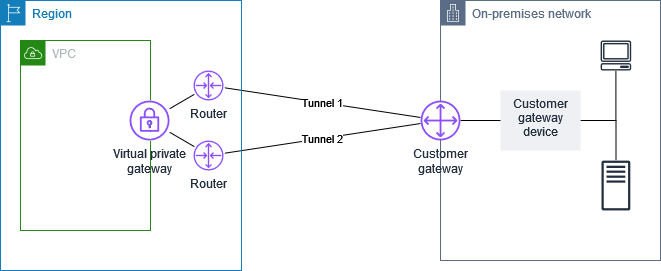

Il diagramma sottostante mostra la rete, il dispositivo gateway del cliente e la connessione VPN che va al gateway privato virtuale che è collegato al VPC. Le due linee tra il dispositivo gateway del cliente e il gateway privato virtuale rappresentano i tunnel per la connessione VPN. Se si verifica un guasto del dispositivo interno AWS, la connessione VPN passa automaticamente al secondo tunnel in modo che l'accesso non venga interrotto. Di tanto in tanto, esegue AWS anche la manutenzione ordinaria della connessione VPN, il che potrebbe disabilitare brevemente uno dei due tunnel della connessione VPN. Per ulteriori informazioni, consulta AWS Site-to-Site VPN sostituzioni degli endpoint del tunnel. Durante la configurazione del dispositivo gateway del cliente, è pertanto importante configurare entrambi i tunnel.

Per le fasi di configurazione di una connessione VPN, consulta Inizia con AWS Site-to-Site VPN. Durante questo processo, crei una risorsa Customer Gateway in AWS, che fornisce informazioni AWS sul dispositivo, ad esempio l'indirizzo IP rivolto al pubblico. Per ulteriori informazioni, consulta Opzioni gateway per i clienti per la tua AWS Site-to-Site VPN connessione. La risorsa Customer Gateway in AWS non configura o crea il dispositivo Customer Gateway. È necessario configurare autonomamente il dispositivo.

È inoltre possibile trovare le appliance software VPN in AWS Marketplace