Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Gestione delle autorizzazioni

Questa sezione illustra le migliori pratiche per la configurazione di IAM ruoli, policy e guardrail di uso comune per il provisioning e il funzionamento del dominio AI Studio. SageMaker

Ruoli e policy IAM

Come best practice, potresti innanzitutto identificare le persone e le applicazioni pertinenti, note come responsabili coinvolte nel ciclo di vita del machine learning, e quali AWS autorizzazioni devi concedere loro. Poiché l' SageMaker intelligenza artificiale è un servizio gestito, è necessario considerare anche i principali servizi, ossia i AWS servizi che possono effettuare API chiamate per conto di un utente. Il diagramma seguente illustra i diversi IAM ruoli che potresti voler creare, corrispondenti ai diversi personaggi dell'organizzazione.

SageMaker Ruoli dell'IA IAM

Questi ruoli sono descritti in dettaglio, insieme ad alcuni esempi di ruoli specifici di cui IAMpermissions avranno bisogno.

-

Ruolo utente di ML Admin: è un preside che fornisce l'ambiente ai data scientist creando domini di studio e profili utente (

sagemaker:CreateDomain,sagemaker:CreateUserProfile), creando AWS Key Management Service (AWS KMS) chiavi per gli utenti, creando bucket S3 per i data scientist e creando ECR repository Amazon per ospitare i contenitori. Possono anche impostare configurazioni predefinite e script del ciclo di vita per gli utenti, creare e allegare immagini personalizzate al dominio SageMaker AI Studio e fornire prodotti Service Catalog come progetti personalizzati e modelli Amazon. EMRPoiché questo responsabile non eseguirà lavori di formazione, ad esempio, non ha bisogno di autorizzazioni per avviare lavori di formazione o elaborazione SageMaker AI. Se utilizzano l'infrastruttura come modelli di codice, ad esempio CloudFormation o Terraform, per fornire domini e utenti, questo ruolo verrebbe assunto dal servizio di provisioning per creare le risorse per conto dell'amministratore. Questo ruolo può avere accesso in sola lettura all'intelligenza artificiale utilizzando. SageMaker AWS Management Console

Questo ruolo utente richiederà inoltre determinate EC2 autorizzazioni per avviare il dominio all'interno di un ambiente privatoVPC, KMS autorizzazioni per crittografare il EFS volume e autorizzazioni per creare un ruolo collegato al servizio per Studio ().

iam:CreateServiceLinkedRoleDescriveremo queste autorizzazioni granulari più avanti nel documento. -

Ruolo utente di Data Scientist: questo principio è l'utente che accede a SageMaker AI Studio, esplora i dati, crea processi e pipeline di elaborazione e formazione e così via. L'autorizzazione principale di cui l'utente ha bisogno è l'autorizzazione per avviare SageMaker AI Studio, mentre il resto delle policy può essere gestito dal ruolo del servizio di esecuzione SageMaker AI.

-

SageMaker Ruolo del servizio di esecuzione SageMaker AI: poiché l'IA è un servizio gestito, avvia lavori per conto di un utente. Questo ruolo è spesso il più ampio in termini di autorizzazioni consentite, poiché molti clienti scelgono di utilizzare un unico ruolo di esecuzione per eseguire lavori di formazione, elaborazione o hosting di modelli. Sebbene si tratti di un modo semplice per iniziare, poiché i clienti maturano nel loro percorso di crescita, spesso suddividono il ruolo di esecuzione dei notebook in ruoli separati per API azioni diverse, soprattutto quando eseguono tali lavori in ambienti distribuiti.

Al momento della creazione, associ un ruolo al dominio SageMaker AI Studio. Tuttavia, poiché i clienti potrebbero richiedere la flessibilità di avere ruoli diversi associati ai diversi profili utente del dominio (ad esempio, in base alla loro funzione lavorativa), puoi anche associare un IAM ruolo separato a ciascun profilo utente. Ti consigliamo di mappare un singolo utente fisico a un singolo profilo utente. Se non si associa un ruolo a un profilo utente al momento della creazione, il comportamento predefinito consiste nell'associare anche il ruolo di esecuzione del SageMaker AIStudio dominio al profilo utente.

Nei casi in cui più data scientist e ingegneri ML collaborino su un progetto e abbiano bisogno di un modello di autorizzazione condiviso per accedere alle risorse, ti consigliamo di creare un ruolo di esecuzione del servizio di SageMaker intelligenza artificiale a livello di team per condividere IAM le autorizzazioni tra i membri del team. Nei casi in cui è necessario bloccare le autorizzazioni a ogni livello di utente, è possibile creare un ruolo di esecuzione del servizio di SageMaker intelligenza artificiale individuale a livello di utente; tuttavia, è necessario prestare attenzione ai limiti del servizio.

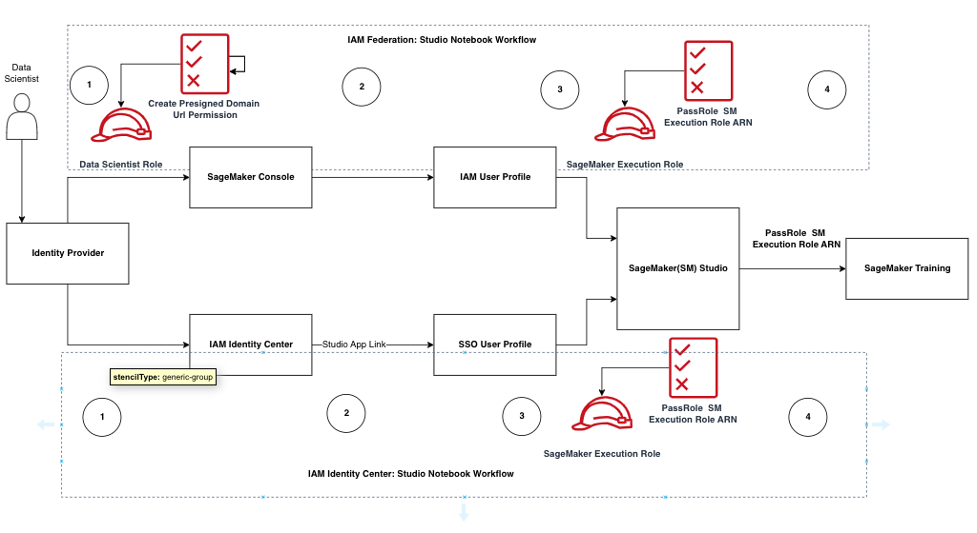

SageMaker Flusso di lavoro di autorizzazione di AI Studio Notebook

Questa sezione illustra come funziona l'autorizzazione di SageMaker AI Studio Notebook per le varie attività che il Data Scientist deve eseguire per creare e addestrare il modello direttamente da SageMaker AI Studio Notebook. Il dominio SageMaker AI supporta due modalità di autorizzazione:

-

Federazione IAM

-

IAMIdentity Center

Successivamente, questo paper illustra il flusso di lavoro di autorizzazione di Data Scientist per ciascuna di queste modalità.

Flusso di lavoro di autenticazione e autorizzazione per gli utenti di Studio

IAMFederazione: flussi di lavoro di SageMaker Studio Notebook

-

Un Data Scientist si autentica nel proprio provider di identità aziendale e assume il ruolo utente di Data Scientist (il ruolo di federazione degli utenti) nella SageMaker console di intelligenza artificiale. Questo ruolo federativo è

iam:PassRoleAPI autorizzato al ruolo di esecuzione dell' SageMaker IA a trasferire il ruolo Amazon Resource Name (ARN) a SageMaker Studio. -

Il Data Scientist seleziona il link Open Studio dal proprio profilo IAM utente Studio associato al ruolo di esecuzione dell' SageMaker IA

-

Il IDE servizio SageMaker Studio viene avviato, presupponendo le autorizzazioni del ruolo di SageMaker esecuzione del profilo utente. Questo ruolo ha l'

iam:PassRoleAPIautorizzazione del ruolo di esecuzione dell' SageMaker IA a trasferire il ruolo ARN al servizio di formazione sull' SageMaker intelligenza artificiale. -

Quando Data Scientist avvia il processo di formazione nei nodi di elaborazione remota, il ruolo di esecuzione dell' SageMaker IA ARN viene passato al servizio di formazione SageMaker AI. Questo crea una nuova sessione di ruolo con questo ARN ed esegue il processo di formazione. Se è necessario definire ulteriormente l'autorizzazione per un lavoro di formazione, è possibile creare un ruolo specifico per la formazione e assegnare tale ruolo al ARN momento della chiamata al corso di formazioneAPI.

IAMIdentity Center: flusso di lavoro di SageMaker AI Studio Notebook

-

Il Data Scientist si autentica nel proprio provider di identità aziendale e fa clic su AWS IAM Identity Center. Al Data Scientist viene presentato all'utente Identity Center Portal.

-

Il Data Scientist fa clic sul collegamento dell'app SageMaker AI Studio creato dal proprio profilo utente iDC, associato al ruolo di esecuzione SageMaker AI.

-

Il IDE servizio SageMaker AI Studio viene avviato, presupponendo le autorizzazioni del ruolo di esecuzione SageMaker AI del profilo utente. Questo ruolo ha l'

iam:PassRoleAPIautorizzazione del ruolo di esecuzione dell' SageMaker IA a trasferire il ruolo ARN al servizio di formazione sull' SageMaker intelligenza artificiale. -

Quando il Data Scientist avvia il processo di formazione nei nodi di elaborazione remota, il ruolo di esecuzione dell' SageMaker IA ARN viene passato al servizio di formazione SageMaker AI. Il ruolo di esecuzione ARN crea una nuova sessione di ruolo con questo ARN ruolo ed esegue il processo di formazione. Se è necessario definire ulteriormente l'autorizzazione per i lavori di formazione, è possibile creare un ruolo specifico per la formazione e assegnare tale ruolo al ARN momento della convocazione del corso di formazione. API

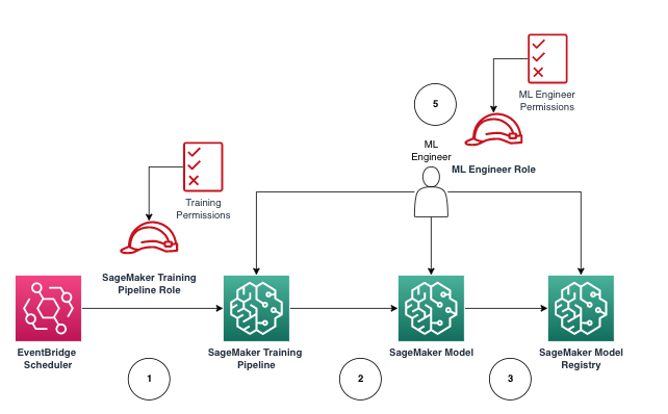

Ambiente implementato: SageMaker flusso di lavoro di formazione basato sull'intelligenza artificiale

In ambienti distribuiti come i test di sistema e la produzione, i lavori vengono eseguiti tramite una pianificazione automatizzata e i trigger di eventi e l'accesso umano a tali ambienti è limitato dai SageMaker notebook AI Studio. Questa sezione illustra come i IAM ruoli interagiscono con la pipeline di formazione sull' SageMaker intelligenza artificiale nell'ambiente distribuito.

SageMaker Flusso di lavoro di formazione sull'intelligenza artificiale in un ambiente di produzione gestito

-

Amazon EventBridge

scheduler attiva il processo della pipeline di formazione sull' SageMaker intelligenza artificiale. -

Il ruolo della pipeline di formazione SageMaker AI assume il ruolo della pipeline di formazione SageMaker AI per addestrare il modello.

-

Il modello di SageMaker intelligenza artificiale addestrato è registrato nell' SageMaker AI Model Registry.

-

Un ingegnere ML assume il ruolo utente di ingegnere ML per gestire la pipeline di formazione e il modello di SageMaker intelligenza artificiale.

Autorizzazioni per i dati

La capacità degli utenti di SageMaker AI Studio di accedere a qualsiasi fonte di dati è regolata dalle autorizzazioni associate al loro ruolo di IAM esecuzione SageMaker AI. Le policy allegate possono autorizzarli a leggere, scrivere o eliminare da determinati bucket o prefissi Amazon S3 e connettersi ai database Amazon. RDS

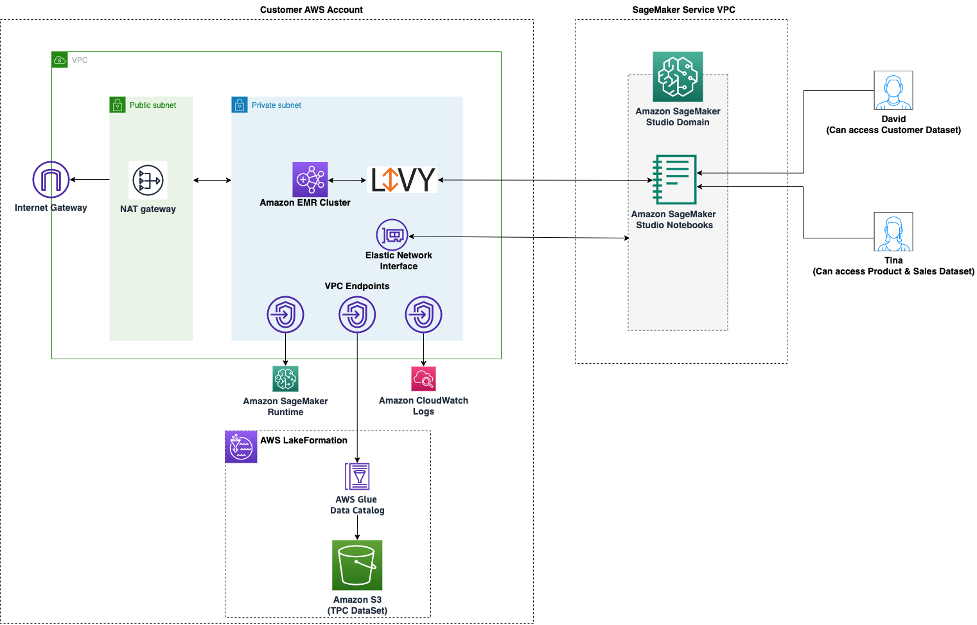

Accesso ai dati AWS Lake Formation

Molte aziende hanno iniziato a utilizzare data lake governati da AWS Lake Formation

Per utilizzare Lake Formation di SageMaker AI Studio, gli amministratori possono registrare i ruoli di IAM esecuzione dell' SageMaker IA come. DataLakePrincipals Per ulteriori informazioni, consulta Lake Formation Permissions Reference. Una volta autorizzati, esistono tre metodi principali per accedere e scrivere dati governati da SageMaker AI Studio:

-

Da un SageMaker AI Studio Notebook, gli utenti possono utilizzare motori di query come Amazon

Athena o librerie basate su boto3 per estrarre i dati direttamente sul notebook. The AWSSDKfor Pandas (precedentemente nota come awswrangler) è una libreria popolare. Di seguito è riportato un esempio di codice per mostrare quanto possa essere semplice: transaction_id = wr.lakeformation.start_transaction(read_only=True) df = wr.lakeformation.read_sql_query( sql=f"SELECT * FROM {table};", database=database, transaction_id=transaction_id ) -

Usa la connettività nativa di SageMaker AI Studio con Amazon EMR per leggere e scrivere dati su larga scala. Attraverso l'uso dei ruoli di EMR runtime di Apache Livy e Amazon, SageMaker AI Studio ha creato una connettività nativa che ti consente di trasferire il tuo IAM ruolo di esecuzione dell' SageMaker IA (o un altro ruolo autorizzato) a un EMR cluster Amazon per l'accesso e l'elaborazione dei dati. Per up-to-date istruzioni, consulta Connect to an Amazon EMR Cluster from Studio.

Architettura per l'accesso ai dati gestita da Lake Formation di SageMaker Studio

-

Usa la connettività nativa di SageMaker AI Studio per sessioni AWS Glue interattive per leggere e scrivere dati su larga scala. SageMaker I notebook AI Studio dispongono di kernel integrati che consentono agli utenti di eseguire comandi in modo interattivo. AWS Glue

Ciò consente l'uso scalabile dei backend Python, Spark o Ray che possono leggere e scrivere senza problemi dati su larga scala da fonti di dati controllate. I kernel consentono agli utenti di assegnare la propria esecuzione o altri ruoli autorizzati SageMaker . IAM Per ulteriori informazioni, consulta Preparare i dati utilizzando sessioni AWS Glue interattive.

Guardrail comuni

Questa sezione illustra i guardrail più comunemente utilizzati per applicare la governance alle risorse ML utilizzando IAM policy, policy relative alle risorse, policy sugli VPC endpoint e policy di controllo dei servizi (). SCPs

Limita l'accesso ai notebook a istanze specifiche

Questa politica di controllo dei servizi può essere utilizzata per limitare i tipi di istanze a cui i data scientist hanno accesso durante la creazione di notebook Studio. Tieni presente che qualsiasi utente avrà bisogno dell'istanza «di sistema» autorizzata a creare l'app Jupyter Server predefinita che ospita AI Studio. SageMaker

{ "Version": "2012-10-17", "Statement": [ { "Sid": "LimitInstanceTypesforNotebooks", "Effect": "Deny", "Action": [ "sagemaker:CreateApp" ], "Resource": "*", "Condition": { "ForAnyValue:StringNotLike": { "sagemaker:InstanceTypes": [ "ml.c5.large", "ml.m5.large", "ml.t3.medium", "system" ] } } } ] }

Limita i domini di AI Studio non conformi SageMaker

Per i domini SageMaker AI Studio, è possibile utilizzare la seguente politica di controllo del servizio per imporre al traffico di accesso alle risorse dei clienti in modo che non acceda alla rete Internet pubblica, ma piuttosto a quella del cliente: VPC

{ "Version": "2012-10-17", "Statement": [ { "Sid": "LockDownStudioDomain", "Effect": "Deny", "Action": [ "sagemaker:CreateDomain" ], "Resource": "*", "Condition": { "StringNotEquals": {"sagemaker:AppNetworkAccessType": "VpcOnly" }, "Null": { "sagemaker:VpcSubnets": "true", "sagemaker:VpcSecurityGroupIds": "true" } } } ] }

Limita il lancio di immagini AI non autorizzate SageMaker

La seguente politica impedisce a un utente di lanciare un'immagine SageMaker AI non autorizzata all'interno del proprio dominio:f

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "sagemaker:CreateApp" ], "Effect": "Allow", "Resource": "*", "Condition": { "ForAllValues:StringNotLike": { "sagemaker:ImageArns": [ "arn:aws:sagemaker:*:*:image/{ImageName}" ] } } } ] }

Avvia i notebook solo tramite endpoint AI SageMaker VPC

Oltre agli VPC endpoint per il piano di controllo SageMaker AI, l'IA supporta gli VPC endpoint per consentire agli utenti di connettersi SageMaker ai notebook AI Studio o alle istanze di notebook SageMaker AI Studio. SageMaker Se hai già configurato un VPC endpoint per un'istanza SageMaker AI Studio/Notebook, la seguente chiave IAM condizionale consentirà le connessioni ai notebook AI Studio solo se vengono effettuate tramite l'endpoint SageMaker AI Studio o tramite l'endpoint AI. SageMaker VPC SageMaker API

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EnableSageMakerStudioAccessviaVPCEndpoint", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl", "sagemaker:DescribeUserProfile" ], "Resource": "*", "Condition": { "ForAnyValue:StringEquals": { "aws:sourceVpce": [ "vpce-111bbccc", "vpce-111bbddd" ] } } } ] }

Limita l'accesso SageMaker ai notebook AI Studio a un intervallo IP limitato

Le aziende spesso limitano l'accesso ad SageMaker AI Studio a determinati intervalli di IP aziendali consentiti. La seguente IAM politica con la chiave di SourceIP condizione può limitare questo limite.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EnableSageMakerStudioAccess", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl", "sagemaker:DescribeUserProfile" ], "Resource": "*", "Condition": { "IpAddress": { "aws:SourceIp": [ "192.0.2.0/24", "203.0.113.0/24" ] } } } ] }

Impedisci agli utenti di SageMaker AI Studio di accedere ad altri profili utente

In qualità di amministratore, quando crei il profilo utente, assicurati che il profilo sia contrassegnato con il nome utente di SageMaker AI Studio con la chiave tagstudiouserid. Il principale (utente o ruolo associato all'utente) dovrebbe avere anche un tag con la chiave studiouserid (questo tag può avere qualsiasi nome e non è limitato astudiouserid).

Successivamente, allega la seguente politica al ruolo che l'utente assumerà all'avvio di SageMaker AI Studio.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:PrincipalTag/studiouserid}" } } } ] }

Applica l'etichettatura

I data scientist devono utilizzare i notebook SageMaker AI Studio per esplorare i dati e creare e addestrare modelli. L'applicazione di tag ai notebook aiuta a monitorare l'utilizzo e a controllare i costi, oltre a garantire la proprietà e la verificabilità.

Per le app SageMaker AI Studio, assicurati che il profilo utente sia taggato. I tag vengono propagati automaticamente alle app dal profilo utente. Per imporre la creazione di profili utente con tag (supportati da CLI andSDK), valuta la possibilità di aggiungere questa politica al ruolo di amministratore:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EnforceUserProfileTags", "Effect": "Allow", "Action": "sagemaker:CreateUserProfile", "Resource": "*", "Condition": { "ForAnyValue:StringEquals": { "aws:TagKeys": [ "studiouserid" ] } } } ] }

Per altre risorse, come i lavori di formazione e i lavori di elaborazione, puoi rendere obbligatori i tag utilizzando la seguente politica:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EnforceTagsForJobs", "Effect": "Allow", "Action": [ "sagemaker:CreateTrainingJob", "sagemaker:CreateProcessingJob", ], "Resource": "*", "Condition": { "ForAnyValue:StringEquals": { "aws:TagKeys": [ "studiouserid" ] } } } ] }

Accesso root in SageMaker AI Studio

In SageMaker AI Studio, il notebook viene eseguito in un contenitore Docker che, per impostazione predefinita, non ha accesso root all'istanza host. Analogamente, a parte l'utente run-as predefinito, tutti gli altri intervalli di ID utente all'interno del contenitore vengono mappati nuovamente come utenti non privilegiati, sull'istanza host stessa. IDs Di conseguenza, la minaccia di un aumento dei privilegi è limitata al contenitore del notebook stesso.

Quando si creano immagini personalizzate, è consigliabile fornire all'utente autorizzazioni non root per controlli più rigorosi, ad esempio evitando di eseguire processi indesiderati come utente root o di installare pacchetti disponibili pubblicamente. In questi casi, puoi creare l'immagine da eseguire come utente non root all'interno del Dockerfile. Sia che tu crei l'utente come root o non root, devi assicurarti che sia impostato AppImageConfigper l'UID/GID of the user is identical to the UID/GIDapp personalizzata, che crea la configurazione per l' SageMaker IA per eseguire un'app utilizzando l'immagine personalizzata. Ad esempio, se il tuo Dockerfile è stato creato per un utente non root come il seguente:

ARG NB_UID="1000" ARG NB_GID="100" ... USER $NB_UID

Il AppImageConfig file deve menzionare lo stesso UID e GID nella sua casella: KernelGatewayConfig

{ "KernelGatewayImageConfig": { "FileSystemConfig": { "DefaultUid": 1000, "DefaultGid": 100 } } }

I GID valoriUID/accettabili per le immagini personalizzate sono 0/0 e 1000/100 per le immagini di Studio. Per esempi di creazione di immagini personalizzate e le AppImageConfig impostazioni associate, consulta questo repository Github.

Per evitare che gli utenti lo manomettano, non concedete né DeleteAppImageConfig autorizzazioni agli utenti dei CreateAppImageConfig notebook AI Studio. UpdateAppImageConfig SageMaker