AWS PrivateLink for Amazon S3

AWS PrivateLink for Amazon S3 では、Virtual Private Cloud (VPC) でインターフェイス VPC エンドポイント (インターフェイスエンドポイント) をプロビジョニングできます。これらのエンドポイントは、VPN および AWS Direct Connect 経由でオンプレミスにあるアプリケーション、または VPC ピアリング経由で別の AWS リージョン にあるアプリケーションから直接アクセスできます。

インターフェイスエンドポイントは、VPC 内のサブネットからプライベート IP アドレスが割り当てられた 1 つ以上の Elastic Network Interface (ENI) で表されます。インターフェイスエンドポイントを介した Amazon S3 へのリクエストは、Amazon ネットワークに残ります。AWS Direct Connect または AWS Virtual Private Network (AWS VPN) を介して、オンプレミスのアプリケーションから VPC 内のインターフェイスエンドポイントにアクセスすることもできます。VPC をオンプレミスネットワークに接続する方法の詳細については、AWS Direct Connect ユーザーガイドおよび AWS Site-to-Site VPN ユーザーガイドを参照してください。

インターフェイスエンドポイントの一般的な情報については、AWS PrivateLink ガイドのインターフェイス VPC エンドポイント (AWS PrivateLink) を参照してください。

トピック

Amazon S3 の VPC エンドポイントのタイプ

Amazon S3 へのアクセスには、ゲートウェイエンドポイントとインターフェイスエンドポイント (AWS PrivateLink を使用) の 2 つのタイプの VPC エンドポイントを使用できます。ゲートウェイエンドポイントは、AWS ネットワーク経由で VPC から Amazon S3 にアクセスするために、ルートテーブルで指定するゲートウェイです。インターフェイスエンドポイントは、プライベート IP アドレスを使用して、VPC 内、オンプレミス、または VPC ピアリングや AWS リージョン を使用する別の AWS Transit Gateway にある VPC から Amazon S3 にリクエストをルーティングすることにより、ゲートウェイエンドポイントの機能を拡張します。詳細については、「VPC ピア機能とは」および「Transit Gateway vs VPC peering」(Transit Gateway と VPC ピアリング) を参照してください。

インターフェイスエンドポイントは、ゲートウェイエンドポイントと互換性があります。VPC 内に既存のゲートウェイエンドポイントがある場合は、同じ VPC で両方のタイプのエンドポイントを使用できます。

|

Amazon S3 のゲートウェイエンドポイント |

Amazon S3 のインターフェイスエンドポイント |

|---|---|

|

いずれの場合も、ネットワークトラフィックは AWS ネットワーク上に残ります。 |

|

|

Amazon S3 パブリック IP アドレスを使用する |

VPC のプライベート IP アドレスを使用して Amazon S3 にアクセスする |

|

同じ Amazon S3 DNS 名を使用する |

|

|

オンプレミスからのアクセスを許可しない |

オンプレミスからのアクセスを許可する |

|

別の AWS リージョン からのアクセスを許可しない |

VPC ピアリングまたは AWS Transit Gateway を使用する別の AWS リージョンにある VPC からのアクセスを許可する |

|

課金されない |

請求される |

ゲートウェイエンドポイントの詳細については、AWS PrivateLink ガイドのゲートウェイ VPC エンドポイントを参照してください。

AWS PrivateLink for Amazon S3 の制約と制限

VPC 制限は、AWS PrivateLink for Amazon S3 に適用されます。詳細については、AWS PrivateLink ガイドの「インターフェイスエンドポイントの考慮事項」と「AWS PrivateLink クォータ」を参照してください。また、以下の制約も適用されます。

AWS PrivateLink for Amazon S3 では、以下はサポートされていません。

-

異なる AWS リージョン のバケット間での CopyObject または UploadPartCopy の使用

-

Transport Layer Security (TLS) 1.0

-

Transport Layer Security (TLS) 1.1

-

Transport Layer Security (TLS) 1.3

VPC エンドポイントの作成

VPC インターフェイスエンドポイントを作成するには、AWS PrivateLink ガイドの「VPC エンドポイントの作成」を参照してください。

Amazon S3 インターフェイスエンドポイントへのアクセス

インターフェイスエンドポイントを作成すると、Amazon S3 はエンドポイント固有の 2 つのタイプの S3 DNS 名 (Regional および zonal) を生成します。

-

Regional DNS 名には、一意の VPC エンドポイント ID、サービス識別子、AWS リージョン、およびその名前の

vpce.amazonaws.comが含まれます。例えば、VPC エンドポイント IDvpce-1a2b3c4dvpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com -

Zonal DNS 名には、アベイラビリティーゾーンが含まれます (

vpce-1a2b3c4d-5e6f-us-east-1a.s3.us-east-1.vpce.amazonaws.com

エンドポイント固有の S3 DNS 名は、S3 パブリック DNS ドメインから解決できます。

プライベート DNS

VPC インターフェイスエンドポイント用のプライベート DNS オプションを使用すると、VPC エンドポイント経由の S3 トラフィックのルーティングが簡単になり、アプリケーションで使用できる最も低コストのネットワークパスを活用できます。プライベート DNS オプションを使用すると、インターフェイスエンドポイントのエンドポイント固有の DNS 名を使用するように S3 クライアントを更新したり、DNS インフラストラクチャを管理したりすることなく、Regional S3 トラフィックをルーティングできます。プライベート DNS 名を有効にすると、Regional S3 DNS クエリは次のエンドポイントの AWS PrivateLink のプライベート IP アドレスに解決されます。

-

Regional バケットエンドポイント (例:

s3.us-east-1.amazonaws.com) -

制御エンドポイント (例:

s3-control.us-east-1.amazonaws.com) -

アクセスポイントエンドポイント (例:

s3-accesspoint.us-east-1.amazonaws.com)

AWS PrivateLink for Amazon S3 は Amazon S3 デュアルスタックエンドポイントの使用をサポートしていません。プライベート DNS 名として S3 デュアルスタック DNS 名を使用する場合、IPv6 トラフィックはドロップされるか、仮想プライベートクラウド (VPC) にインターネットゲートウェイがある場合、IPv6 トラフィックは VPC のインターネットゲートウェイ経由でルーティングされます。

VPC にゲートウェイエンドポイントがある場合は、VPC 内リクエストを既存の S3 ゲートウェイエンドポイントに、オンプレミスリクエストをインターフェイスエンドポイントに自動的にルーティングできます。このアプローチでは、VPC 内のトラフィックに課金されないゲートウェイエンドポイントを使用することで、ネットワークコストを最適化できます。オンプレミスアプリケーションは、インバウンドリゾルバーエンドポイントを利用して AWS PrivateLink を使用できます。Amazon は、「Route 53 Resolver」と呼ばれる VPC 用の DNS サーバーを提供しています。インバウンドリゾルバーエンドポイントは、DNS クエリをオンプレミスネットワークから Route 53 Resolver に転送します。

重要

[インバウンドエンドポイントでのみプライベート DNS を有効にする] を使用するときに最も低コストのネットワークパスを利用するには、ゲートウェイエンドポイントが VPC に存在している必要があります。ゲートウェイエンドポイントが存在すると、[インバウンドエンドポイントでのみプライベート DNS を有効にする] オプションが選択されている場合でも、VPC 内のトラフィックは常に AWS プライベートネットワーク経由でルーティングされます。[インバウンドエンドポイントでのみプライベート DNS を有効にする] オプションが選択されている間は、このゲートウェイエンドポイントを維持する必要があります。ゲートウェイエンドポイントを削除する場合は、まず [インバウンドエンドポイントでのみプライベート DNS を有効にする] をオフにする必要があります。

既存のインターフェイスエンドポイントを [インバウンドエンドポイントでのみプライベート DNS を有効にする] に更新する場合は、まず VPC に S3 ゲートウェイエンドポイントがあることを確認します。ゲートウェイエンドポイントとプライベート DNS 名の管理の詳細については、AWS PrivateLink ガイドの「ゲートウェイ VPC エンドポイント」と「VPC エンドポイントサービスの DNS 名を管理する」をそれぞれ参照してください。

[インバウンドエンドポイントでのみプライベート DNS を有効にする] オプションは、ゲートウェイエンドポイントをサポートするサービスでのみ使用できます。

[インバウンドエンドポイントでのみプライベート DNS を有効にする] を使用する VPC エンドポイントの作成の詳細については、AWS PrivateLink ガイドのの「VPC エンドポイントの作成」を参照してください。

Amazon VPC コンソールの使用

コンソールには、[DNS 名を有効にする] と [インバウンドエンドポイントに対してのみプライベート DNS を有効にする] の 2 つのオプションがあります。[DNS 名を有効にする] は、AWS PrivateLink でサポートされているオプションです。[DNS 名を有効にする] オプションを使用すると、デフォルトのパブリックエンドポイント DNS 名にリクエストを送信しながら、Amazon S3 への Amazon のプライベート接続を使用できます。このオプションを有効にすると、お客様はアプリケーションで使用できる最も低コストのネットワークパスを利用できます。

Amazon S3 の既存または新しい VPC インターフェイスエンドポイントでプライベート DNS 名を有効にすると、デフォルトで [インバウンドエンドポイントに対してのみプライベート DNS を有効にする] オプションが選択されます。このオプションを選択すると、アプリケーションはオンプレミストラフィックのインターフェイスエンドポイントのみを使用します。この VPC 内トラフィックは、低コストのゲートウェイエンドポイントを自動的に使用します。または、[インバウンドエンドポイントのみプライベート DNS を有効にする] をオフにして、すべての S3 リクエストをインターフェイスエンドポイントにルーティングすることもできます。

AWS CLI の使用

PrivateDnsOnlyForInboundResolverEndpoint の値を指定しない場合は、デフォルトで true になります。ただし、VPC は設定を適用する前に、VPC にゲートウェイエンドポイントが存在することを確認します。ゲートウェイエンドポイントが VPC に存在する場合、呼び出しは成功します。そうでない場合は、以下のエラーメッセージが表示されます。

PrivateDnsOnlyForInboundResolverEndpoint を true に設定するには、VPC vpce_id にサービスのゲートウェイエンドポイントが必要です。

新しい VPC インターフェイスエンドポイントの場合

private-dns-enabled および dns-options 属性を使用して、コマンドラインからプライベート DNS を有効にします。dns-options 属性の PrivateDnsOnlyForInboundResolverEndpoint オプションは true に設定する必要があります。user input placeholders

aws ec2 create-vpc-endpoint \ --regionus-east-1\ --service-names3-service-name\ --vpc-idclient-vpc-id\ --subnet-idsclient-subnet-id\ --vpc-endpoint-type Interface \ --private-dns-enabled \ --ip-address-typeip-address-type\ --dns-options PrivateDnsOnlyForInboundResolverEndpoint=true \ --security-group-idsclient-sg-id

既存の VPC エンドポイントの場合

既存の VPC エンドポイントにプライベート DNS を使用する場合は、以下のコマンド例を使用して、user input placeholders

aws ec2 modify-vpc-endpoint \ --regionus-east-1\ --vpc-endpoint-idclient-vpc-id\ --private-dns-enabled \ --dns-options PrivateDnsOnlyForInboundResolverEndpoint=false

既存の VPC エンドポイントを更新して Inbound Resolver のプライベート DNS のみを有効にする場合は、次の例を使用して、サンプル値を独自の値に置き換えてください。

aws ec2 modify-vpc-endpoint \ --regionus-east-1\ --vpc-endpoint-idclient-vpc-id\ --private-dns-enabled \ --dns-options PrivateDnsOnlyForInboundResolverEndpoint=true

S3 インターフェイスエンドポイントからバケット、アクセスポイント、および Amazon S3 コントロール API オペレーションにアクセスする

AWS CLI または AWS SDK を使用し、S3 インターフェイスエンドポイントを介してバケット、S3 アクセスポイント、および Amazon S3 コントロール API オペレーションにアクセスできます。

次の図は、VPC コンソールの [Details] (詳細) タブを示しています。ここでは、VPC エンドポイントの DNS 名を確認できます。この例では、VPC エンドポイント ID (vpce−id) は vpce-0e25b8cdd720f900e で、DNS 名は *.vpce-0e25b8cdd720f900e-argc85vg.s3.us-east-1.vpce.amazonaws.com です。

![VPC コンソールの [詳細] タブ。](images/vpc-console-details-tab.png)

DNS 名を使用してリソースにアクセスする場合は、* を適切な値に置き換えてください。* の代わりに使用する適切な値は次のとおりです。

-

bucket -

accesspoint -

control

例えば、バケットにアクセスするには、次のような DNS 名を使用します。

bucket.vpce-0e25b8cdd720f900e-argc85vg.s3.us-east-1.vpce.amazonaws.com

DNS 名を使用してバケット、アクセスポイント、Amazon S3 Control API オペレーションにアクセスする方法の例については、AWS CLI の例 および AWS SDK の例 の以下のセクションを参照してください。

エンドポイント固有の DNS 名の表示方法の詳細については、VPC ユーザーガイドの「Viewing endpoint service private DNS name configuration」(エンドポイントサービスのプライベート DNS 名設定の表示) を参照してください。

AWS CLI の例

AWS CLI コマンドで S3 インターフェイスエンドポイントを介して S3 バケット、S3 アクセスポイント、または Amazon S3 コントロール API 操作にアクセスするには、--region および --endpoint-url パラメータを使用します。

例: エンドポイント URL を使用したバケット内のオブジェクトのリスト化

次の例では、バケット名 my-bucketus-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com

aws s3 ls s3://my-bucket/ --regionus-east-1--endpoint-url https://bucket.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com

例: エンドポイント URL を使用したアクセスポイントのオブジェクトのリスト化

-

方法 1 — アクセスポイントエンドポイントでアクセスポイントの Amazon リソースネーム (ARN) を使用する

ARN

us-east-1:123456789012:accesspoint/accesspointexamplenameus-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.comaws s3api list-objects-v2 --bucket arn:aws:s3:us-east-1:123456789012:accesspoint/accesspointexamplename--regionus-east-1--endpoint-url https://accesspoint.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.comコマンドを正常に実行できない場合は、AWS CLI を最新バージョンに更新してからやり直してください。更新手順について詳細は、AWS Command Line Interface ユーザーガイドの「AWS CLI の最新バージョンをインストールまたは更新」を参照してください。

-

方法 2 — リージョンバケットエンドポイントでアクセスポイントのエイリアスを使用する

次の例では、アクセスポイントエイリアス

accesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3aliasus-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.comaws s3api list-objects-v2 --bucketaccesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3alias--regionus-east-1--endpoint-url https://bucket.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com -

方法 3 — アクセスポイントのエイリアスをアクセスポイントエンドポイントで使用する

まず、バケットをホスト名の一部として含む S3 エンドポイントを作成するには、

aws s3apiが使用するアドレス指定スタイルをvirtualに設定します。AWS configureの詳細については、AWS Command Line Interface ユーザーガイドの「設定ファイルと認証情報ファイルの設定」を参照してください。aws configure set default.s3.addressing_style virtual次に、次の例では、アクセスポイントのエイリアス

accesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3aliasus-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.comaws s3api list-objects-v2 --bucketaccesspointexamplename-8tyekmigicmhun8n9kwpfur39dnw4use1a-s3alias--regionus-east-1--endpoint-url https://accesspoint.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com

例: エンドポイント URL を使用して、S3 コントロール API オペレーションでジョブを一覧表示する

次の例では、リージョン us-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com12345678

aws s3control --regionus-east-1--endpoint-url https://control.vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.comlist-jobs --account-id12345678

AWS SDK の例

AWS SDK を使用する際に S3 インターフェイス エンドポイントを介して S3 バケット、S3 アクセスポイント、または Amazon S3 コントロール API オペレーションにアクセスするには、SDK を最新バージョンに更新します。S3 インターフェイスエンドポイントを介してバケット、アクセスポイント、または S3 コントロール API オペレーションにアクセスするためのエンドポイント URL を使用するようにクライアントを設定します。

オンプレミスの DNS 設定の更新

エンドポイント固有の DNS 名を使用して Amazon S3 のインターフェイスエンドポイントにアクセスする場合、オンプレミス DNS リゾルバーを更新する必要はありません。パブリック Amazon S3 DNS ドメインからのインターフェイスエンドポイントのプライベート IP アドレスを使用して、エンドポイント固有の DNS 名を解決できます。

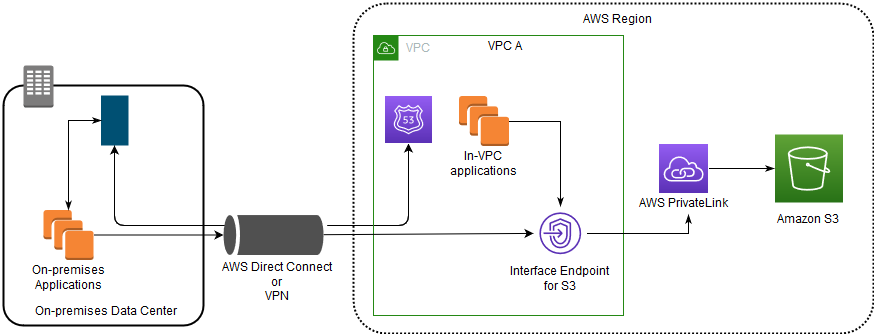

Amazon S3 にアクセスするためのインターフェイスエンドポイントの使用 (VPC 内のゲートウェイエンドポイントまたはインターネットゲートウェイの使用なし)

次の図に示すように、VPC 内のインターフェイスエンドポイントは、VPC 内アプリケーションとオンプレミスアプリケーションの両方を Amazon ネットワーク経由で Amazon S3 にルーティングできます。

図は、以下を示しています。

-

オンプレミスネットワークでは、AWS Direct Connect または AWS VPN を使用して VPC A に接続します。

-

オンプレミスと VPC A のアプリケーションでは、エンドポイント固有の DNS 名を使用して S3 インターフェイスエンドポイントを介して Amazon S3 にアクセスします。

-

オンプレミスのアプリケーションは、AWS Direct Connect (または AWS VPN) を介して VPC 内のインターフェイスエンドポイントにデータを送信します。AWS PrivateLink は、AWS ネットワークを経由してデータをインターフェイスエンドポイントから Amazon S3 に移動します。

-

VPC 内アプリケーションは、インターフェイスエンドポイントにトラフィックの送信も行います。AWS PrivateLink は、AWS ネットワークを経由してデータをインターフェイスエンドポイントから Amazon S3 に移動します。

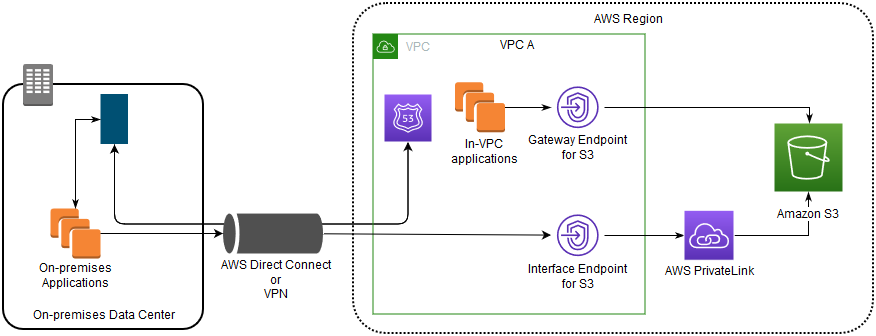

Amazon S3 にアクセスするための、ゲートウェイエンドポイントとインターフェイスエンドポイントの同じ VPC における併用

次の図に示すように、インターフェイスエンドポイントを作成し、同じ VPC 内に既存のゲートウェイエンドポイントを保持できます。このアプローチにより、VPC 内アプリケーションがゲートウェイエンドポイントを介して Amazon S3 に引き続きアクセスすることを許可します。これについての請求はありません。その後、オンプレミスのアプリケーションだけがインターフェイスエンドポイントを使用して Amazon S3 にアクセスします。この方法で Amazon S3 にアクセスするには、Amazon S3 のエンドポイント固有の DNS 名を使用するようにオンプレミスのアプリケーションを更新する必要があります。

この図表は、以下を示すものです:

-

オンプレミスのアプリケーションは、エンドポイント固有の DNS 名を使用し、AWS Direct Connect (または AWS VPN) を介して VPC 内のインターフェイスエンドポイントにデータを送信します。AWS PrivateLink は、AWS ネットワークを経由してデータをインターフェイスエンドポイントから Amazon S3 に移動します。

-

VPC 内アプリケーションは、デフォルトのリージョンの Amazon S3 名を使用し、AWS ネットワークを介して Amazon S3 に接続するゲートウェイエンドポイントにデータを送信します。

ゲートウェイエンドポイントの詳細については、VPC ユーザーガイドのゲートウェイ VPC エンドポイントを参照してください。

Amazon S3 用の VPC エンドポイントポリシーの作成

VPC エンドポイントに Amazon S3 へのアクセスをコントロールするエンドポイントポリシーをアタッチできます。このポリシーでは、以下の情報を指定します。

-

アクションを実行できる AWS Identity and Access Management (IAM) プリンシパル

-

実行可能なアクション

-

アクションを実行できるリソース

Amazon S3 バケットポリシーを使用して、バケットポリシーの aws:sourceVpce 条件を使用して、特定の VPC エンドポイントからの特定のバケットへのアクセスを制限することもできます。次の例は、バケットまたはエンドポイントへのアクセスを制限するポリシーを示しています。

トピック

例: VPC エンドポイントから特定のバケットへのアクセスの制限

特定の Amazon S3 バケットへのアクセスのみを制限するエンドポイントポリシーを作成できます。このタイプのポリシーは、VPC で S3 バケットを使用する他の AWS のサービス がある場合に便利です。次のバケットポリシーは、amzn-s3-demo-bucket1amzn-s3-demo-bucket1

例: VPC エンドポイントから特定のアカウントのバケットへのアクセスの制限

特定の AWS アカウント の S3 バケットへのアクセスのみを制限するエンドポイントポリシーを作成できます。VPC 内のクライアントが所有していないバケットにアクセスできないようにするには、エンドポイント ポリシーで次のステートメントを使用してください。次のステートメント例では、単一の AWS アカウント、111122223333

{ "Statement": [ { "Sid": "Access-to-bucket-in-specific-account-only", "Principal": "*", "Action": [ "s3:GetObject", "s3:PutObject" ], "Effect": "Deny", "Resource": "arn:aws:s3:::*", "Condition": { "StringNotEquals": { "aws:ResourceAccount": "111122223333" } } } ] }

注記

アクセスされるリソースの AWS アカウント ID を指定するには、IAM ポリシーで aws:ResourceAccount キーまたは s3:ResourceAccount キーを使用できます。ただし、一部の AWS のサービス は AWS マネージドバケットへのアクセスに依存していることに注意してください。したがって、IAM ポリシーで aws:ResourceAccount キーまたは s3:ResourceAccount キーを使用することは、これらのリソースへのアクセスにも影響する可能性があります。

例: S3 バケットポリシーでの特定の VPC エンドポイントへのアクセスの制限

例: S3 バケットポリシーでの特定の VPC エンドポイントへのアクセスの制限

次の Amazon S3 バケットポリシーは、VPC エンドポイント vpce-1a2b3c4damzn-s3-demo-bucket2aws:sourceVpce 条件はエンドポイントを指定し、VPC エンドポイントリソースの Amazon リソースネーム (ARN) を必要とせず、エンドポイント ID のみを指定します。このバケットポリシーを使用するには、amzn-s3-demo-bucket2vpce-1a2b3c4d

重要

-

次の Amazon S3 バケットポリシーを適用して特定の VPC エンドポイントのみへのアクセスを制限すると、バケットへのアクセスが意図せずにブロックされる場合があります。特に VPC エンドポイントからの接続に対するバケットのアクセスを制限することを目的としたバケットのポリシーにより、バケットへのすべての接続がブロックされる場合があります。この問題を修正する方法については、バケットポリシーの VPC または VPC エンドポイント ID が間違っています。ポリシーを修正してバケットにアクセスできるようにするにはどうすれば良いですか?

」(サポート ナレッジセンター) を参照してください。 -

次のポリシーの例を使用する前に、VPC エンドポイントの ID をユースケースに応じた値に置き換えてください。そうしないと、バケットにアクセスできません。

-

このポリシーは、コンソールリクエストが指定の VPC エンドポイントを経由していない場合、指定先のバケットへのコンソールアクセスを無効にします。

ポリシーの例については、VPC ユーザーガイドの Amazon S3 のエンドポイントを参照してください。

VPC 接続の詳細については、 ホワイトペーパー Amazon Virtual Private Cloud 接続オプションAWSのネットワークから VPC への接続オプション を参照してください。