翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

で をセットアップする AWS Batch

すでに Amazon Web Services (AWS) にサインアップしていて、Amazon Elastic Compute Cloud (Amazon EC2)または Amazon Elastic Container Service (Amazon ECS) を使用している場合は、まもなく AWS Batchを使用できるようになります。これらのサービスのセットアッププロセスは似ています。これは、 がコンピューティング環境で Amazon ECS コンテナインスタンス AWS Batch を使用するためです。 AWS CLI で を使用するには AWS Batch 、最新の AWS Batch 機能 AWS CLI をサポートする のバージョンを使用する必要があります。 AWS Batch の機能のサポートが表示されない場合は AWS CLI、最新バージョンにアップグレードします。詳細については、http://aws.amazon.com/cli/

注記

AWS Batch は Amazon EC2 のコンポーネントを使用するため、これらのステップの多くには Amazon EC2 コンソールを使用します。

のセットアップを行うには、次のタスクを実行します AWS Batch。完了済みのステップがあればスキップして、直接 AWS CLIのインストールに進むことができます。

トピック

にサインアップする AWS アカウント

がない場合は AWS アカウント、次の手順を実行して作成します。

にサインアップするには AWS アカウント

オンラインの手順に従います。

サインアップ手順の一環として、通話呼び出しを受け取り、電話キーパッドで検証コードを入力するように求められます。

にサインアップすると AWS アカウント、 AWS アカウントのルートユーザーが作成されます。ルートユーザーには、アカウントのすべての AWS のサービス とリソースへのアクセス権があります。セキュリティのベストプラクティスとして、ユーザーに管理アクセスを割り当て、ルートユーザーのみを使用してルートユーザーアクセスが必要なタスクを実行してください。

AWS サインアッププロセスが完了すると、 から確認メールが送信されます。https://aws.amazon.com/

管理アクセスを持つユーザーを作成する

にサインアップしたら AWS アカウント、 を保護し AWS アカウントのルートユーザー、 を有効にして AWS IAM Identity Center、日常的なタスクにルートユーザーを使用しないように管理ユーザーを作成します。

のセキュリティ保護 AWS アカウントのルートユーザー

-

ルートユーザーを選択し、 AWS アカウント E メールアドレスを入力して、アカウント所有者AWS Management Console

として にサインインします。次のページでパスワードを入力します。 ルートユーザーを使用してサインインする方法については、AWS サインイン ユーザーガイドの「ルートユーザーとしてサインインする」を参照してください。

-

ルートユーザーの多要素認証 (MFA) を有効にします。

手順については、「IAM ユーザーガイド」の AWS アカウント 「ルートユーザーの仮想 MFA デバイスを有効にする (コンソール)」を参照してください。

管理アクセスを持つユーザーを作成する

-

IAM アイデンティティセンターを有効にします。

手順については、「AWS IAM Identity Center ユーザーガイド」の「AWS IAM Identity Centerの有効化」を参照してください。

-

IAM アイデンティティセンターで、ユーザーに管理アクセスを付与します。

を ID ソース IAM アイデンティティセンターディレクトリ として使用する方法のチュートリアルについては、「 ユーザーガイド」の「デフォルト でユーザーアクセス IAM アイデンティティセンターディレクトリを設定するAWS IAM Identity Center 」を参照してください。

管理アクセス権を持つユーザーとしてサインインする

-

IAM アイデンティティセンターのユーザーとしてサインインするには、IAM アイデンティティセンターのユーザーの作成時に E メールアドレスに送信されたサインイン URL を使用します。

IAM Identity Center ユーザーを使用してサインインする方法については、「 AWS サインイン ユーザーガイド」の AWS 「 アクセスポータルにサインインする」を参照してください。

追加のユーザーにアクセス権を割り当てる

コンピューティング環境およびコンテナインスタンスの IAM ロールの作成

AWS Batch コンピューティング環境とコンテナインスタンスには、ユーザーに代わって他の AWS APIsを呼び出すための AWS アカウント 認証情報が必要です。これらの認証情報をコンピューティング環境およびコンテナインスタンスに提供するための IAM ロールを作成し、そのロールをコンピューティング環境に関連付けます。

注記

AWS Batch コンピューティング環境とコンテナインスタンスのロールは、コンソールの初回実行時に自動的に作成されます。したがって、 AWS Batch コンソールを使用する場合は、次のセクションに進むことができます。 AWS CLI 代わりに を使用する予定がある場合は、最初のコンピューティング環境を作成するAmazon ECS インスタンスロール前に、のサービスにリンクされたロールの使用 AWS Batch「」と「」の手順を完了してください。

キーペアを作成する

AWS は、パブリックキー暗号化を使用してインスタンスのログイン情報を保護します。 AWS Batch コンピューティング環境コンテナインスタンスなどの Linux インスタンスには、SSH アクセスに使用するパスワードがありません。キーペアを使用してインスタンスに安全にログインします。コンピューティング環境の作成時にキーペアの名前を指定し、SSH を使ってログインするときにプライベートキーを指定します。

キーペアを既に作成していない場合は、Amazon EC2 コンソールを使用して作成できます。複数の でインスタンスを起動する場合は AWS リージョン、各リージョンにキーペアを作成することに注意してください。リージョンの詳細については、Amazon EC2 ユーザーガイド」の「リージョンとアベイラビリティーゾーン」を参照してください。

キーペアを作成するには

Amazon EC2 コンソール (https://console.aws.amazon.com/ec2/

) を開きます。 -

ナビゲーションバーから、キーペア AWS リージョン の を選択します。使用可能なリージョンは場所に関係なく選択できますが、キーペアはリージョンに固有のものです。たとえば、米国西部 (オレゴン) リージョンでインスタンスを起動する予定の場合は、その同じリージョン内のインスタンス用にキーペアを作成します。

-

ナビゲーションペインで キーペア] を選択し、キーペアの作成] を選択します。

-

キーペア作成 ダイアログボックスの キーペア名 フィールドで、新しいキーペアの名前を入力し、作成 を選択します。自分のユーザー名の後に、

-key-pairとリージョン名を続けたものなど、覚えやすいものにしましょう。たとえば、me-key-pair-uswest2 などです。 -

ブラウザによって秘密キーファイルが自動的にダウンロードされます。ベースファイル名はキーペア名として指定した名前であり、ファイル名の拡張子は

.pemです。ダウンロードしたプライベートキーのファイルを安全な場所に保存します。重要

プライベートキーのファイルを保存できるのは、このタイミングだけです。インスタンスの起動時にキーペアの名前を入力し、インスタンスへの毎回の接続時に対応するプライベートキーを入力する必要があります。

-

Mac または Linux コンピュータの SSH クライアントを使用して Linux インスタンスに接続する場合は、次のコマンドを使用してプライベートキーファイルの権限を設定します。これにより、自分以外のユーザーはファイルを読み取ることができません。

$chmod 400your_user_name-key-pair-region_name.pem

詳細については、Amazon EC2 ユーザーガイド」の「Amazon EC2 キーペア」を参照してください。 Amazon EC2

キーペアを使用してインスタンスに接続するには

Mac または Linux を実行しているコンピュータから Linux インスタンスに接続するには、-i オプションとプライベートキーへのパスを指定して、SSH クライアントに対する .pem ファイルを指定します。Windows を実行しているコンピュータから Linux インスタンスに接続するには、 MindTerm または PuTTY のいずれかを使用します。PuTTY を使用する場合は、PuTTY をインストールしてから、次の手順に従って .pem ファイルを .ppk ファイルに変換します。

(オプション) PuTTY を使用して Windows から Linux インスタンスに接続するには

-

http://www.chiark.greenend.org.uk/~sgtatham/putty/

から PuTTY をダウンロードしてインストールします。必ずスイート全体をインストールします。 -

PuTTYgen を起動します (例: Start] (スタート) メニューで All Programs] (すべてのプログラム)、PuTTY]、PuTTYgen] の順に選択します)。

-

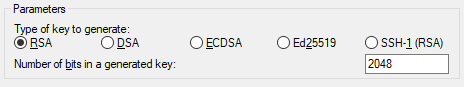

Type of key to generate] (生成するキーのタイプ) で、RSA] を選択します。以前のバージョンの PuTTYgen を使用している場合は、SSH-2 RSA] を選択します。

-

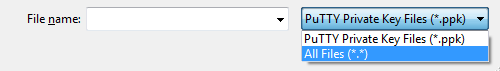

ロード] を選択します。PuTTYgen では、デフォルトでは

.ppk拡張子を持つファイルだけが表示されます。.pemファイルの場所を特定するには、すべてのタイプのファイルを表示するオプションを選択します。

-

前の手順で作成したプライベートキーファイルを選択してから、開く を選択します。OK] を選択して、確認ダイアログボックスを閉じます。

-

Save private key] (プライベートキーの保存) を選択します。PuTTYgen に、パスフレーズなしでキーを保存することに関する警告が表示されます。Yes] を選択します。

-

キーペアに使用した名前と同じ名前をキーに指定します。PuTTY によって、

.ppkファイルに拡張子が自動的に追加されます。

「VPC を作成する」

Amazon Virtual Private Cloud (Amazon VPC) を使用すると、定義した仮想ネットワークに AWS リソースを起動できます。コンテナインスタンスは、VPC で起動することを強くお勧めします。

デフォルトの VPC がある場合は、このセクションもスキップして、次のタスクセキュリティグループの作成に移動できます。デフォルト VPC があるかどうかを確認するには、Amazon EC2 ユーザーガイド」の「Amazon EC2 コンソールでサポートされているプラットフォーム」を参照してください。 Amazon EC2

Amazon VPC の作成方法については、Amazon VPC ユーザーガイドのVPC のみを作成するを参照してください。次の表を参考にして、選択するオプションを決定します。

| オプション | 値 |

|---|---|

|

作成するためのリソース |

VPC 専用 |

| 名前 |

オプションで、VPC の名前を指定します。 |

| IPv4 CIDR ブロック |

IPv4 CIDR 手動入力 CIDR ブロックサイズは /16 から /28 の間である必要があります。 |

|

IPv6 CIDR ブロック |

IPv6 CIDR ブロックなし |

|

テナンシー |

デフォルト値 |

Amazon VPC の詳細については、Amazon VPC ユーザーガイドのAmazon VPC とはを参照してください。

セキュリティグループの作成

セキュリティグループは、関連付けられたコンピューティング環境コンテナインスタンスのファイアウォールとして動作し、インバウンドトラフィックとアウトバウンドトラフィックの両方をコンテナインスタンスレベルで制御します。セキュリティグループは、それが対象としている VPC 内でのみ使用が可能です。

SSH を使用して IP アドレスからコンテナインスタンスに接続するためのルールをセキュリティグループに追加できます。さらに、任意の場所からのインバウンドおよびアウトバウンドの HTTP アクセスおよび HTTPS アクセスを可能にするルールを追加できます。タスクで使用するポートを開くためのルールを追加します。

複数のリージョンでコンテナインスタンスを起動する予定がある場合は、各リージョンでセキュリティグループを作成する必要があります。詳細については、Amazon EC2 ユーザーガイドの「リージョンとアベイラビリティゾーン」を参照してください。

注記

ローカルコンピュータのパブリック IP アドレスが必要になります。このアドレスはサービスを使って取得できます。例えば、次のサービスが提供されています。http://checkip.amazonaws.com/

コンソールを使用してセキュリティグループを作成するには

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

ナビゲーションペインで、セキュリティグループ] を選択します。

-

セキュリティグループの作成 を選択します。

-

セキュリティグループの名前と説明を入力します。セキュリティグループの作成後に名前と説明を変更することはできません。

-

VPC で、VPC を選択します。

-

(オプション) デフォルトでは、新しいセキュリティグループにはすべてのトラフィックがリソースを離れることを許可するアウトバウンドルールのみが設定されています。任意のインバウンドトラフィックを許可するには、またはアウトバウンドトラフィックを制限するには、ルールを追加する必要があります。

AWS Batch コンテナインスタンスでは、インバウンドポートを開く必要はありません。ただし、SSH ルールを追加することもできます。これにより、コンテナインスタンスにログインして Docker コマンドでジョブのコンテナを確認できるようになります。また、ウェブサーバーを実行するジョブをコンテナインスタンスでホストする場合は、HTTP ルールを追加できます。これらのオプションのセキュリティグループルールを追加するには、以下のステップを実行します。

インバウンド] タブで以下のルールを作成し、作成] を選択します。

-

ルールの追加] を選択します。タイプ] で HTTP] を選択します。ソース] では、任意の場所] (

0.0.0.0/0) を選択します。 -

ルールの追加] を選択します。タイプ] で SSH] を選択します。ソース で、カスタム IP を選択し、コンピュータまたはネットワークのパブリック IP アドレスを Classless Inter-Domain Routing (CIDR) 表記で指定します。会社が特定の範囲からアドレスを割り当てている場合、

203.0.113.0/24などの範囲全体を指定します。CIDR 表記で個々の IP アドレスを指定するには、My IP を選択します。これにより、パブリック IP アドレスに/32ルーティングプレフィックスが追加されます。注記

セキュリティ上の理由で、すべての IP アドレス (

0.0.0.0/0) からインスタンスへの SSH アクセスを許可することはお勧めしません。ただし、それがテスト目的で短期間の場合は例外です。

-

-

タグはここで追加することも、後で追加することもできます。タグを追加するには、新しいタグを追加 をクリックし、タグのキーと値を入力します。

-

セキュリティグループの作成 を選択します。

コマンドラインを使用してセキュリティグループを作成するには、create-security-group (AWS CLI) を参照してください。

セキュリティグループの詳細については、セキュリティグループの操作を参照してください。

のインストール AWS CLI

AWS CLI で を使用するには AWS Batch、 AWS CLI 最新バージョンをインストールします。のインストール AWS CLI または最新バージョンへのアップグレードについては、 AWS Command Line Interface ユーザーガイドの AWS 「 コマンドラインインターフェイスのインストール」を参照してください。