翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ステップ 1: AWS Managed Microsoft AD Active Directory の AWS 環境を設定する

AWS テストラボで AWS Managed Microsoft AD を作成する前に、まずすべてのログインデータが暗号化されるように Amazon EC2 キーペアを設定する必要があります。

キーペアを作成する

既存のキーペアがある場合は、このステップを省略できます。Amazon EC2キーペアの詳細については、「キーペアの作成」を参照してください。

キーペアを作成するには

にサインイン AWS Management Console し、https://console.aws.amazon.com/ec2/

で Amazon EC2 コンソールを開きます。 -

ナビゲーションペインの [Network & Security] (ネットワークとセキュリティ) で、[Key Pairs] (キーペア) 、[Create Key Pair] (キーペアを作成) の順に選択します。

-

[Key Pair Name] (キーペア名) に「

AWS-DS-KP」と入力します。[Key pair file format] (キーペアのファイル形式) で、[pem] を選択した上で、[Create] (作成) をクリックします。 -

ブラウザによって秘密キーファイルが自動的にダウンロードされます。このファイル名は、キーペアを作成した際に指定した名前で、拡張子は

.pemとなります。ダウンロードしたプライベートキーのファイルを安全な場所に保存します。重要

プライベートキーのファイルを保存できるのは、このタイミングだけです。インスタンスの起動時にはキーペア名を指定する必要があり、インスタンスのパスワードを復号する際には、対応するプライベートキーを毎回指定する必要があります。

2 つの Amazon VPC を作成、設定、およびピアリングします。

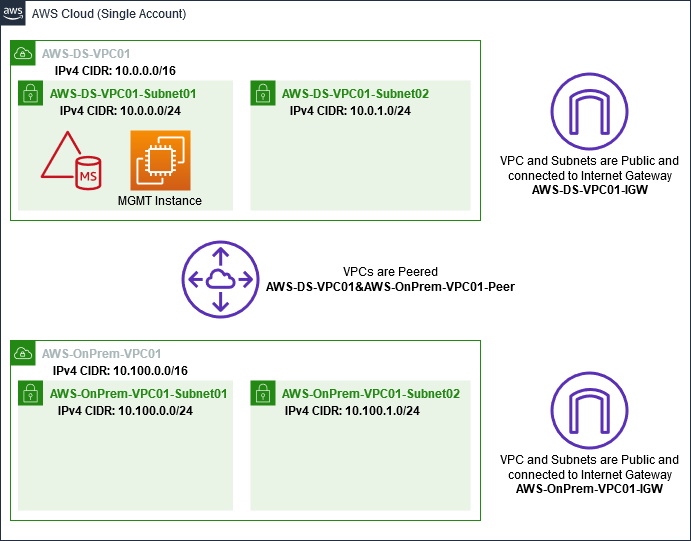

次の図に示すように、複数ステップによるこのプロセスを完了すると、2 つのパブリック VPC、VPC ごとに 2 つのパブリックサブネット、VPC ごとに 1 つのインターネットゲートウェイ、および VPC の間に 1 つの VPC ピアリング接続が作成および設定されます。ここでは、シンプルさとコストを考慮し、パブリック VPC およびサブネットを使用します。本番向けのワークロードの場合は、プライベート VPC を使用することをお勧めします。VPC セキュリティの強化の詳細については、「Amazon Virtual Private Cloud でのセキュリティ」を参照してください。

AWS CLI および PowerShell の例はすべて、以下の VPC 情報を使用し、us-west-2 で構築されています。自分用の環境を構築する際には、サポートされているリージョンのいずれかを選択します。詳細については、「Amazon VPC とは?」を参照してください。

ステップ 1: 2 つの VPC を作成する

このステップでは、次の表で指定されたパラメータを使用して、同じアカウントに 2 つの VPCs を作成する必要があります。 AWS マネージド Microsoft AD は、 AWS Managed Microsoft AD を共有する機能で個別のアカウントの使用をサポートしています。最初の VPC は AWS Managed Microsoft AD に使用されます。2 つ目の VPC はリソース用です。これらのリソースは、後に「チュートリアル: AWS Managed Microsoft AD から Amazon EC2 へのセルフマネージド Active Directory インストールへの信頼の作成」で使用します。

|

マネージド Active DirecVPC 情報 |

オンプレミス VPC 情報 |

|---|---|

|

名前タグ: AWS-DS-VPC01 IPv4 CIDR ブロック: 10.0.0.0/16 IPv6 CIDR ブロック: IPv6 CIDR ブロックなし テナンシー: デフォルト |

名前タグ: AWS-OnPrem-VPC01 IPv4 CIDR ブロック: 10.100.0.0/16 IPv6 CIDR ブロック: IPv6 CIDR ブロックなし テナンシー: デフォルト |

詳細な手順については、「VPC を作成する」を参照してください。

ステップ 2: VPC ごとに 2 つのサブネットを作成する

VPC を作成したら、次の表に指定されているパラメータを使用して、VPC ごとに 2 つのサブネットを作成する必要があります。このテストラボでは、各サブネットは /24 になります。これにより、サブネットごとに最大 256 個のアドレスを発行できます。各サブネットは、それぞれ個別の AZ に配置する必要があります。各サブネットを個別の AZ に配置することは AWS Managed Microsoft AD を作成するための前提条件 の 1 つです。

|

AWS-DS-VPC01 サブネット情報: |

AWS-OnPrem-VPC01 サブネット情報 |

|---|---|

|

名前タグ: AWS-DS-VPC01-Subnet01 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 アベイラビリティーゾーン: us-west-2a IPv4 CIDR ブロック: 10.0.0.0/24 |

名前タグ: AWS-OnPrem-VPC01-Subnet01 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 アベイラビリティーゾーン: us-west-2a IPv4 CIDR ブロック: 10.100.0.0/24 |

|

名前タグ: AWS-DS-VPC01-Subnet02 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 アベイラビリティーゾーン: us-west-2b IPv4 CIDR ブロック: 10.0.1.0/24 |

名前タグ: AWS-OnPrem-VPC01-Subnet02 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 アベイラビリティーゾーン: us-west-2b IPv4 CIDR ブロック: 10.100.1.0/24 |

詳細な手順については、「Creating a subnet in your VPC」(VPC でのサブネットの作成) を参照してください。

ステップ 3: インターネットゲートウェイを作成して VPC にアタッチする

ここではパブリック VPC を使用しているため、次の表に指定されているパラメータを使用し、インターネットゲートウェイを作成して VPC にアタッチする必要があります。これにより、EC2 インスタンスに接続し、それを管理できるようになります。

|

AWS-DS-VPC01 インターネットゲートウェイ情報 |

AWS-OnPrem-VPC01 インターネットゲートウェイ情報 |

|---|---|

|

名前タグ: AWS-DS-VPC01-IGW VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 |

名前タグ: AWS-OnPrem-VPC01-IGW VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

詳細な手順については、「インターネットゲートウェイを使用してインターネットに接続する」を参照してください。

ステップ 4: AWS-DS-VPC01と- AWS-OnPrem-VPC01 間の VPC ピアリング接続を設定する

既に 2 つの VPC を作成しているので、次の表に指定されているパラメータを使用して、これらの VPC を VPC ピアリングでネットワーク接続する必要があります。VPC を接続する方法は多数ありますが、このチュートリアルでは VPC ピアリングを使用します。 AWS マネージド Microsoft AD はVPCs を接続するための多くのソリューションをサポートしています。これには、VPC ピアリング、Transit Gateway、VPN などがあります。

|

ピアリング接続名タグ: AWS-DS-VPC01&AWS-OnPrem-VPC01-Peer VPC (リクエスタ): vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 アカウント: My Account リージョン: 使用しているリージョン VPC (アクセプタ): vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

アカウント内で別の VPC と VPC ピアリング接続を作成する手順については、「アカウント内の別の VPC との VPC ピアリング接続を作成する」を参照してください。

ステップ 5: 各 VPC のメインルートテーブルに 2 つのルートを追加する

前の手順で作成したインターネットゲートウェイと VPC ピアリング接続が機能するには、次の表に指定されているパラメータを使用して、両方の VPC のメインルートテーブルを更新する必要があります。ここでは、以下の 2 つのルートを追加します。ルートテーブルに明示的に認識されていないすべての送信先にルーティングする 0.0.0.0/0 と、これまでのステップで確立した VPC ピアリング接続を介して各 VPC にルーティングする 10.0.0.0/16 または 10.100.0.0/16 です。

VPC 名タグ (AWS-DS-VPC01 または- AWS-OnPrem-VPC01) でフィルタリングすることで、各 VPC の正しいルートテーブルを簡単に見つけることができます。

|

AWS-DS-VPC01 ルート 1 情報 |

AWS-DS-VPC01 ルート 2 情報 |

AWS-OnPrem-VPC01 ルート 1 情報 |

AWS-OnPrem-VPC01 ルート 2 情報 |

|---|---|---|---|

|

送信先: 0.0.0.0/0 ターゲット: igw-xxxxxxxxxxxxxxxxx AWS-DS-VPC01-IGW |

送信先: 10.100.0.0/16 ターゲット: pcx-xxxxxxxxxxxxxxxxx AWS-DS-VPC01&AWS-OnPrem-VPC01-Peer |

送信先: 0.0.0.0/0 ターゲット: igw-xxxxxxxxxxxxxxxxx AWS-Onprem-VPC01 |

送信先: 10.0.0.0/16 ターゲット: pcx-xxxxxxxxxxxxxxxxx AWS-DS-VPC01&AWS-OnPrem-VPC01-Peer |

VPC ルートテーブルにルートを追加する手順については、「ルートテーブルのルートの追加と削除」を参照してください。

Amazon EC2 インスタンスのセキュリティグループを作成する

デフォルトでは、 AWS マネージド Microsoft AD はドメインコントローラー間のトラフィックを管理するセキュリティグループを作成します。このセクションでは、次の表に指定されているパラメータを使用して、EC2 インスタンスの VPC 内でトラフィックを管理するための、2 つのセキュリティグループ (VPC ごとに 1 つ) を作成する必要があります。また、任意の場所からの RDP (3389) インバウンドを許可するためと、ローカル VPC からのすべてのインバウンドトラフィックタイプに適用するためのルールも追加します。詳細については、「Amazon EC2 security groups for Windows instances」(Windows インスタンス用の Amazon EC2 セキュリティグループ) を参照してください。

|

AWS-DS-VPC01 セキュリティグループ情報: |

|---|

|

セキュリティグループ名: AWS DS Test Lab セキュリティグループ 説明: AWS DS Test Lab セキュリティグループ VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 |

AWS-DS-VPC01のセキュリティグループのインバウンドルール

| タイプ | プロトコル | ポート範囲 | ソース | トラフィックの種類 |

|---|---|---|---|---|

| カスタム TCP ルール | TCP | 3389 | マイ IP | リモートデスクトップ |

| すべてのトラフィック | すべて | すべて | 10.0.0.0/16 | すべてのローカル VPC トラフィック |

AWS-DS-VPC01のセキュリティグループアウトバウンドルール

| タイプ | プロトコル | ポート範囲 | 送信先 | トラフィックの種類 |

|---|---|---|---|---|

| すべてのトラフィック | すべて | すべて | 0.0.0.0/0 | すべてのトラフィック |

| AWS-OnPrem-VPC01 セキュリティグループ情報: |

|---|

|

セキュリティグループ名: AWS OnPrem Test Lab セキュリティグループ。 説明: AWS OnPrem Test Lab セキュリティグループ。 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

AWS-OnPrem-VPC01 用のセキュリティグループのインバウンドルール

| タイプ | プロトコル | ポート範囲 | ソース | トラフィックの種類 |

|---|---|---|---|---|

| カスタム TCP ルール | TCP | 3389 | マイ IP | リモートデスクトップ |

| カスタム TCP ルール | TCP | 53 | 10.0.0.0/16 | DNS |

| カスタム TCP ルール | TCP | 88 | 10.0.0.0/16 | Kerberos |

| カスタム TCP ルール | TCP | 389 | 10.0.0.0/16 | LDAP |

| カスタム TCP ルール | TCP | 464 | 10.0.0.0/16 | Kerberos パスワードの変更 / 設定 |

| カスタム TCP ルール | TCP | 445 | 10.0.0.0/16 | SMB / CIFS |

| カスタム TCP ルール | TCP | 135 | 10.0.0.0/16 | レプリケーション |

| カスタム TCP ルール | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| カスタム TCP ルール | TCP | 49152 - 65535 | 10.0.0.0/16 | RPC |

| カスタム TCP ルール | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC および LDAP GC SSL |

| カスタム UDP ルール | UDP | 53 | 10.0.0.0/16 | DNS |

| カスタム UDP ルール | UDP | 88 | 10.0.0.0/16 | Kerberos |

| カスタム UDP ルール | UDP | 123 | 10.0.0.0/16 | Windows タイム |

| カスタム UDP ルール | UDP | 389 | 10.0.0.0/16 | LDAP |

| カスタム UDP ルール | UDP | 464 | 10.0.0.0/16 | Kerberos パスワードの変更 / 設定 |

| すべてのトラフィック | すべて | すべて | 10.100.0.0/16 | すべてのローカル VPC トラフィック |

AWS-OnPrem-VPC01 用のセキュリティグループのアウトバウンドルール

| タイプ | プロトコル | ポート範囲 | 送信先 | トラフィックの種類 |

|---|---|---|---|---|

| すべてのトラフィック | すべて | すべて | 0.0.0.0/0 | すべてのトラフィック |

ルールを作成してセキュリティグループに追加する詳細な手順については、「Working with security groups」(セキュリティグループを操作する) を参照してください。