AWS IoT Greengrass Version 1 は 2023 年 6 月 30 日に延長ライフフェーズに参加しました。詳細については、「AWS IoT Greengrass V1 メンテナンスポリシー」を参照してください。この日以降、 AWS IoT Greengrass V1 は機能、機能強化、バグ修正、またはセキュリティパッチを提供する更新をリリースしません。で実行されるデバイスは中断 AWS IoT Greengrass V1 されず、引き続き動作し、クラウドに接続します。への移行 AWS IoT Greengrass Version 2を強くお勧めします。これにより、重要な新機能が追加され、追加のプラットフォームがサポートされます。

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

の開始方法 AWS IoT Greengrass

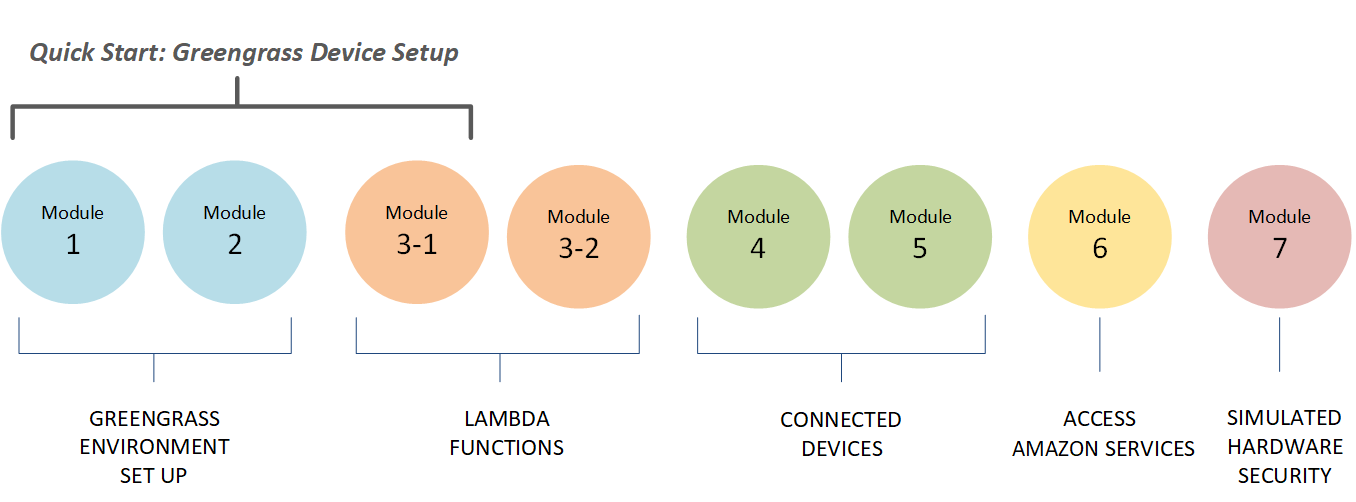

この入門チュートリアルには、 AWS IoT Greengrass 基本を示し、使用を開始するのに役立つように設計されたいくつかのモジュールが含まれています AWS IoT Greengrass。このチュートリアルでは、次のような基本的な概念について説明します。

-

AWS IoT Greengrass コアとグループの設定。

-

エッジで AWS Lambda 関数を実行するためのデプロイプロセス。

-

クライアント AWS IoT デバイスと呼ばれるデバイスを AWS IoT Greengrass コアに接続します。

-

ローカル Lambda 関数、クライアントデバイス、 間の MQTT 通信を許可するサブスクリプションの作成 AWS IoT。

の使用を開始する方法を選択する AWS IoT Greengrass

このチュートリアルを使用してコアデバイスをセットアップする方法を選択できます。

-

コアデバイスで Greengrass デバイスのセットアップを実行すると、 AWS IoT Greengrass 依存関係のインストールから Hello World Lambda 関数のテストまでを数分で実行できます。このスクリプトは、モジュール 1 から モジュール 3-1 のステップを再現します。

- または -

-

モジュール 1 からモジュール 3-1 のステップを、順を追って、Greengrass の要件とプロセスをより詳しく調べます。以下のステップでは、コアデバイスをセットアップします。Hello World Lambda 関数を含む Greengrass グループを作成して設定し、Greengrass グループをデプロイします。通常、この処理には 1 ~ 2 時間かかります。

- クイックスタート

-

Greengrass デバイスのセットアップは、コアデバイスと Greengrass リソースを設定します。スクリプト:

-

AWS IoT Greengrass 依存関係をインストールします。

-

ルート CA 証明書とコアデバイスの証明書とキーをダウンロードします。

-

デバイスに AWS IoT Greengrass Core ソフトウェアをダウンロード、インストール、設定します。

-

コアデバイスで Greengrass デーモンプロセスを開始します。

-

必要に応じて、Greengrass サービスロールを作成または更新します。

-

Greengrass グループと Greengrass コアを作成します。

-

(オプション) Hello World Lambda 関数、サブスクリプション、およびローカルのログ記録設定を作成します。

-

(オプション) Greengrass グループをデプロイします。

-

- モジュール 1 および 2

-

モジュール 1 と モジュール 2 では、環境の設定方法について説明します。(または、Greengrass デバイスのセットアップを使用してこれらのモジュールを実行します)。

-

コアデバイスを Greengrass 用に設定します。

-

依存関係チェッカーを実行します。

-

Greengrass グループと Greengrass コアを作成します。

-

tar.gz ファイルから最新の AWS IoT Greengrass Core ソフトウェアをダウンロードしてインストールします。

-

コア上で Greengrass デーモンプロセスを開始します。

注記

AWS IoT Greengrass には、サポートされている Debian プラットフォームへのインストールなど、 AWS IoT Greengrass Core ソフトウェア

aptをインストールするためのその他のオプションも用意されています。詳細については、「AWS IoT Greengrass Core ソフトウェアのインストール」を参照してください。 -

- モジュール 3-1 および 3-2

-

モジュール 3-1 と モジュール 3-2 では、ローカルの Lambda 関数の使用方法について説明します。(または、Greengrass デバイスのセットアップ を使用してモジュール 3-1 を実行します)。

-

で Hello World Lambda 関数を作成します AWS Lambda。

-

Greengrass グループに Lambda 関数を追加します。

-

Lambda 関数と 間の MQTT 通信を許可するサブスクリプションを作成します AWS IoT。

-

Greengrass システムコンポーネントと Lambda 関数のローカルのログを設定します。

-

Lambda 関数とサブスクリプションを含む Greengrass グループをデプロイします。

-

ローカル Lambda 関数から にメッセージを送信します AWS IoT。

-

からローカル Lambda 関数を呼び出します AWS IoT。

-

オンデマンドおよび長期間有効な関数をテストします。

-

- モジュール 4 およびモジュール 5

-

モジュール 4 は、クライアントデバイスがコアに接続し、相互に通信する方法を示しています。

モジュール 5 は、クライアントデバイスがシャドウを使用して状態を制御する方法を示しています。

-

AWS IoT デバイス (コマンドラインターミナルで表されます) を登録してプロビジョニングします。

-

AWS IoT Device SDK for Python をインストールします。これは、Greengrass のコアを検出するためにクライアントデバイスによって使用されます。

-

クライアントデバイスを Greengrass グループに追加します。

-

MQTT 通信を許可するサブスクリプションを作成します。

-

クライアントデバイスを含む Greengrass グループをデプロイします。

-

デバイス間通信をテストします。

-

シャドウ状態の更新をテストします。

-

- モジュール 6

-

モジュール 6 では、Lambda 関数が AWS クラウドにアクセスする方法を説明します。

-

Amazon DynamoDB リソースへのアクセスを許可する Greengrass グループロールを作成します。

-

Greengrass グループに Lambda 関数を追加します。この関数は AWS SDK for Python を使用して DynamoDB とやり取りします。

-

MQTT 通信を許可するサブスクリプションを作成します。

-

DynamoDB とのやりとりをテストします。

-

- モジュール 7

-

モジュール 7 では、Greengrass Core 用にシミュレートされたハードウェアセキュリティモジュール (HSM) を設定する方法を示します。

重要

この高度なモジュールは、実験と初期テストのためにのみ提供されています。どのような種類の本番稼働用でもありません。

-

ソフトウェアベースの HSM とプライベートキーをインストールして設定します。

-

ハードウェアセキュリティを使用するように Greengrass コアを設定します。

-

ハードウェアセキュリティ設定をテストします。

-

要件

このチュートリアルを完了するには、以下が必要です。

-

Mac、Windows PC、または UNIX 互換システム。

-

AWS アカウント。アカウントをお持ちでない場合は、「を作成する AWS アカウント」を参照してください。

-

がサポートする AWS リージョン

の使用 AWS IoT Greengrass。でサポートされているリージョンのリストについては AWS IoT Greengrass、のAWS 「エンドポイントとクォータ」を参照してくださいAWS 全般のリファレンス。 注記

を書き留め AWS リージョン 、このチュートリアル全体で一貫して使用してください。チュートリアル AWS リージョン 中に を切り替えると、ステップの完了に問題がある可能性があります。

-

Raspberry Pi 4 モデル B または Raspberry Pi 3 モデル B/B+ と 8 GB microSD カード、または Amazon EC2 インスタンス。 AWS IoT Greengrass は物理的なハードウェアで使用するのが最適であるため、Raspberry Pi を使用することをお勧めします。

注記

Raspberry Pi のモデルを取得するには、次のコマンドを実行します。

cat /proc/cpuinfoリストの下部にある

Revision属性の値をメモし、「Which Pi have I got?」の表を参照してください。例えば、 Revisionの値がa02082である場合、Pi は「3 Model B」であることが表でわかります。Raspberry Pi のアーキテクチャを確認するには、次のコマンドを実行します。

uname -mこのチュートリアルでは、結果は

armv71以上である必要があります。 -

Python の基本的な知識

このチュートリアルは Raspberry Pi AWS IoT Greengrass で実行することを目的としていますが、 は他のプラットフォーム AWS IoT Greengrass もサポートしています。詳細については、「サポートされているプラットフォームと要件」を参照してください。

を作成する AWS アカウント

がない場合は AWS アカウント、以下の手順に従って を作成してアクティブ化します AWS アカウント。

にサインアップする AWS アカウント

がない場合は AWS アカウント、次の手順を実行して作成します。

にサインアップするには AWS アカウント

オンラインの手順に従います。

サインアップ手順の一環として、電話またはテキストメッセージを受け取り、電話キーパッドで検証コードを入力します。

にサインアップすると AWS アカウント、 AWS アカウントのルートユーザー が作成されます。ルートユーザーには、アカウントのすべての AWS のサービス とリソースへのアクセス権があります。セキュリティベストプラクティスとして、ユーザーに管理アクセス権を割り当て、ルートユーザーアクセスが必要なタスクの実行にはルートユーザーのみを使用するようにしてください。

AWS サインアッププロセスが完了すると、 から確認メールが送信されます。https://aws.amazon.com/

管理アクセスを持つユーザーを作成する

にサインアップしたら AWS アカウント、日常的なタスクにルートユーザーを使用しないように AWS アカウントのルートユーザー、 のセキュリティを確保し AWS IAM Identity Center、 を有効にして管理ユーザーを作成します。

を保護する AWS アカウントのルートユーザー

-

ルートユーザーを選択し、 AWS アカウント E メールアドレスを入力して、アカウント所有者AWS Management Console

として にサインインします。次のページでパスワードを入力します。 ルートユーザーを使用してサインインする方法については、AWS サインイン ユーザーガイドのルートユーザーとしてサインインするを参照してください。

-

ルートユーザーの多要素認証 (MFA) を有効にします。

手順については、IAM ユーザーガイドの AWS アカウント 「ルートユーザー (コンソール) の仮想 MFA デバイスを有効にする」を参照してください。

管理アクセスを持つユーザーを作成する

-

IAM アイデンティティセンターを有効にします。

手順については、「AWS IAM Identity Center ユーザーガイド」の「AWS IAM Identity Centerの有効化」を参照してください。

-

IAM アイデンティティセンターで、ユーザーに管理アクセスを付与します。

を ID ソース IAM アイデンティティセンターディレクトリ として使用する方法のチュートリアルについては、「 AWS IAM Identity Center ユーザーガイド」の「デフォルトを使用してユーザーアクセスを設定する IAM アイデンティティセンターディレクトリ」を参照してください。

管理アクセス権を持つユーザーとしてサインインする

-

IAM アイデンティティセンターのユーザーとしてサインインするには、IAM アイデンティティセンターのユーザーの作成時に E メールアドレスに送信されたサインイン URL を使用します。

IAM Identity Center ユーザーを使用してサインインする方法については、AWS サインイン 「 ユーザーガイド」の AWS 「 アクセスポータルにサインインする」を参照してください。

追加のユーザーにアクセス権を割り当てる

重要

このチュートリアルでは、IAM ユーザーアカウントに管理者アクセス権があることを前提としています。