翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS CLIのインストールおよび設定

重要

この AWS OpsWorks Stacks サービスは 2024 年 5 月 26 日にサポート終了となり、新規および既存のお客様の両方で無効になっています。できるだけ早くワークロードを他のソリューションに移行することを強くお勧めします。移行についてご質問がある場合は、AWS re:Post

最初のインスタンスを登録する前に、 を実行するコンピュータで のバージョン 1.16.180 AWS CLI 以降を実行している必要がありますregister。インストールの詳細は使用しているワークステーションのオペレーティングシステムによって異なります。のインストールの詳細については AWS CLI、「AWS コマンドラインインターフェイスのインストール」および「AWS コマンドラインインターフェイスの設定」を参照してください。起動している AWS CLI のバージョンを確認するには、シェルセッション内に aws --version を入力します。

注記

AWS Tools for PowerShell Register-OpsInstance には、 register API アクションを呼び出す コマンドレットが含まれていますが、代わりに AWS CLI を使用して register コマンドを実行することをお勧めします。

適切なアクセス権限で register を実行する必要があります。アクセス権限は、IAM ロールを使用することで取得できますが、最善ではないものの、登録するワークステーションまたはインスタンスに、適切なアクセス権限を持つユーザー認証情報をインストール方法でも取得できます。取得後は、追って説明する方法により、取得した認証情報を用いて register を実行できます。ユーザーまたはロールに IAM ポリシーをアタッチしてアクセス許可を指定します。register については、AWSOpsWorksRegisterCLI_EC2 または AWSOpsWorksRegisterCLI_OnPremises ポリシーのいずれかを使用して、Amazon EC2 または オンプレミスオンプレミス インスタンスをそれぞれ登録するのに必要なアクセス権限を付与します。

注記

Amazon EC2 インスタンスで register を実行する場合は、できる限り IAM ロールを使用して認証情報を提供する必要があります。既存のインスタンスへの IAM ロールのアタッチについては、Windows インスタンス用Amazon EC2 ユーザーガイドの「IAM ロールをインスタンスにアタッチする」 または「IAM ロールの置換」 を参照してください。

例示のために部分的に抜粋した AWSOpsWorksRegisterCLI_EC2 および AWSOpsWorksRegisterCLI_OnPremises ポリシーについては、インスタンス登録ポリシーを参照してください。AWS 認証情報の作成と管理の詳細については、「AWS セキュリティ認証情報」を参照してください。

IAM ロールの使用

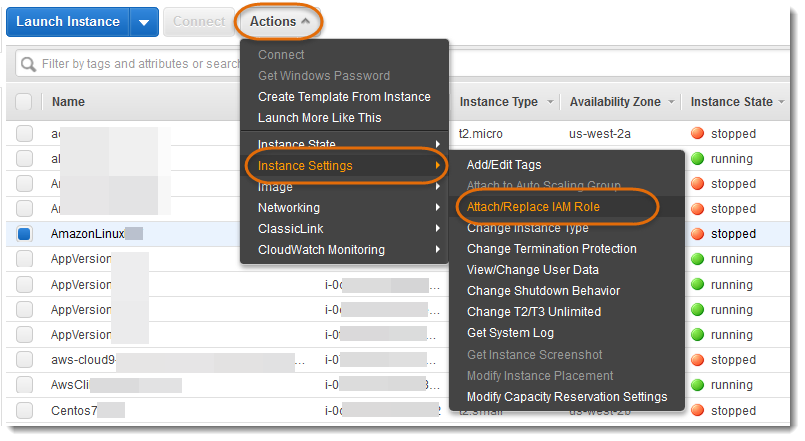

登録しようとしている Amazon EC2 インスタンスからコマンドを実行する場合は、AWSOpsWorksRegisterCLI_EC2 ポリシーまたは同等のアクセス権限がアタッチされている IAM ロールを使用して register に認証情報を提供することをお勧めします。このアプローチでは、インスタンスに認証情報をインストールせずに済みます。これを行う方法の 1 つとして、図に示すように、EC2 コンソール内で [Attach/Replace IAM Role] コマンドを使用する方法があります。

既存のインスタンスへの IAM ロールのアタッチについては、Windows インスタンス用Amazon EC2 ユーザーガイドの「IAM ロールをインスタンスにアタッチする」 または「IAM ロールの置換」 を参照してください。インスタンスプロファイルを使用して起動されたインスタンス (推奨方法) の場合は、--use-instance-profile コマンドに register スイッチを追加して認証情報を提供します。--profileパラメータは使用しないでください。

インスタンスが実行中でありロールが設定されている場合は、そのロールに AWSOpsWorksRegisterCLI_EC2 ポリシーをアタッチすることによって、必要なアクセス権限を付与できます。ロールは、インスタンスのデフォルトの認証情報を提供します。インスタンスにどの認証情報もインストールしていない場合に限り、register は自動的にロールを引き継ぎ、ロールのアクセス権限を使用して実行されます。

重要

インスタンスに認証情報をインストールしないことをお勧めします。セキュリティリスクの作成に加えて、インスタンスのロールは、 がデフォルトの認証情報を見つけるために AWS CLI 使用するデフォルトのプロバイダーチェーンの末尾にあります。インストールした認証情報はロールより優先されることがあるため、register に必要なアクセス権限が与えられない場合があります。詳細については、「AWS CLIを使い始める」を参照してください。

実行中のインスタンスにロールが設定されていない場合は、必要なアクセス権限を持つ認証情報をインスタンスにインストールする必要があります。「インストールした認証情報の使用」を参照してください。インスタンスプロファイルを使用して起動されたインスタンスを使用することが推奨方法であり、簡単かつエラーが起きにくい方法です。

インストールした認証情報の使用

システムにユーザー認証情報をインストールし、 AWS CLI コマンドに提供するには、いくつかの方法があります。以下に説明しているのは推奨されなくなった方法ですが、インスタンスプロファイルを使用せずに起動された EC2 インスタンスを登録する場合に使用できます。アタッチしたポリシーによって必要なアクセス権限が付与されるのであれば、既存の ユーザーの認証情報を使用することもできます。認証情報をインストールする他の方法を含む追加情報については、「設定ファイルと認証情報ファイル」を参照してください。

インストールした認証情報を使用するには

-

IAM ユーザーを作成し、アクセスキー ID とシークレットアクセスキーを安全な場所に保存します。

警告

IAM ユーザーは長期認証情報を保有するため、セキュリティ上のリスクが生じます。このリスクを軽減するために、これらのユーザーにはタスクの実行に必要な権限のみを付与し、不要になったユーザーを削除することをお勧めします。

-

AWSOpsWorksRegisterCLI_OnPremises ポリシーをユーザーにアタッチします。必要であれば、より広範なアクセス権限を付与するポリシーをアタッチできますが、そのポリシーには、

AWSOpsWorksRegisterCLI_OnPremisesアクセス権限が含まれていなければなりません。 -

システムの

credentialsファイル内にユーザーのプロファイルを作成します。このファイルは、~/.aws/credentials(Linux、Unix、OS X) またはC:\Users\(Windows システム) にあります。ファイルには 1 つ以上のプロファイルが次の形式で含まれており、各プロファイルにユーザーのアクセスキー ID とシークレットアクセスキーが含まれています。User_Name\.aws\credentials[profile_name] aws_access_key_id =access_key_idaws_secret_access_key =secret_access_key前に保存した IAM 認証情報を

[access_key_id]および[secret_access_key]の値に置き換えます。プロファイル名には任意の名前を指定できますが、名前は一意でなければならないという制約と、デフォルトのプロファイルはdefaultという名前にする必要があるという制約があります。既存のプロファイルに必要なアクセス権限が設定されていれば、既存のプロファイルを使用できます。 -

registerコマンドの--profileパラメータを使用してプロファイル名を指定します。registerコマンドは、関連付けられている認証情報に付与されているアクセス権限を使用して実行されます。--profileを省略することもできます。その場合、registerはデフォルトの認証情報を使用して実行されます。これらは必ずしもデフォルトプロファイルの認証情報ではないため、デフォルトの認証情報に必要なアクセス権限があることを確認してください。がデフォルトの認証情報 AWS CLI を決定する方法の詳細については、「AWS コマンドラインインターフェイスの設定」を参照してください。