翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

を介した接続の認可 AWS Lake Formation

| 適用先: Enterprise Edition |

| 対象者: システム管理者 |

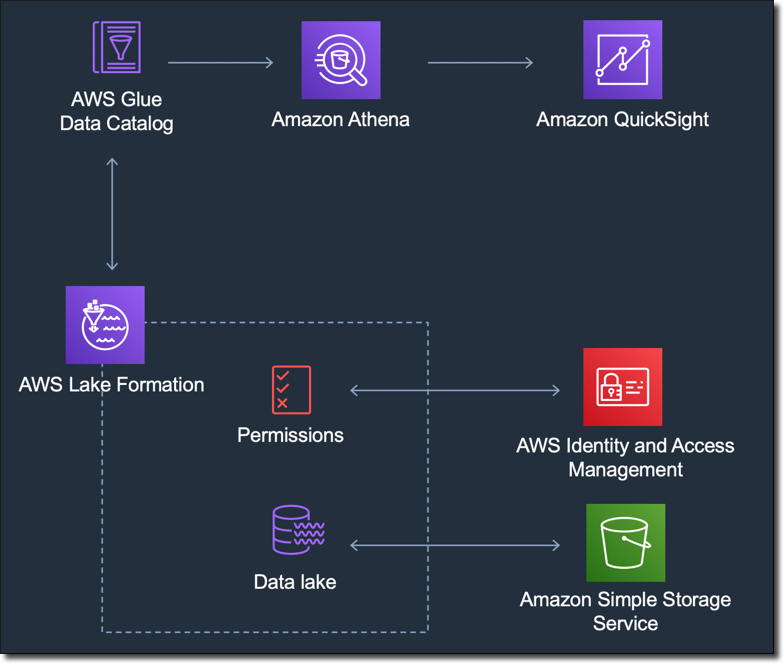

でデータをクエリする場合は Amazon Athena、 AWS Lake Formation を使用して、Amazon QuickSight からデータを保護して接続する方法を簡素化できます。Lake Formation は、 AWS 分析および機械学習サービスに適用される独自のアクセス許可モデルを提供することで、 AWS Identity and Access Management (IAM) アクセス許可モデルに追加します。この一元的に定義されたアクセス許可モデルは、単純な許可および取り消しメカニズムを使用して、詳細なレベルでデータアクセスを管理します。IAM でスコープダウンポリシーを使用する代わりに、または追加で Lake Formation を使用できます。

Lake Formation を設定するときは、データソースを登録して、データを Amazon S3 の新しいデータレイクに移動できるようにします。Lake Formation と Athena はどちらも AWS Glue Data Catalogとシームレスに連携するため、簡単に使用できます。Athena データベースとテーブルは、メタデータコンテナです。これらのコンテナは、データの基礎となるスキーマ、データ定義言語 (DDL) ステートメント、Amazon S3 内のデータの場所を記述します。

次の図は、関連する AWS サービスの関係を示しています。

Lake Formation を設定したら、Amazon QuickSight を使用して、名前または SQL クエリによりデータベースとテーブルにアクセスできます。Amazon QuickSight には、SQL クエリを書き込めるフル機能のエディタが用意されています。または、Athena コンソール、 AWS CLI、または任意のクエリエディタを使用できます。詳細については、Amazon Athena ユーザーガイド の Athena へのアクセスを参照してください。

Lake Formation または QuickSight から Lake Formation 接続を設定するには、以下のトピックを参照してください。