翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Terraform を使用して Step Functions でステートマシンをデプロイする

Terraform

Terraform に精通していれば、Terraform でステートマシンを作成してデプロイするためのモデルとして、このトピックで説明する開発ライフサイクルをたどることができます。Terraform に慣れていない場合は、まず「AWS Introduction to Terraform on

ヒント

Terraform を使用して構築されたステートマシンの例をデプロイするには、「 AWS Step Functions ワークショップ」の「Terraform を使用してデプロイする

前提条件

開始するには、以下の前提条件を満たしていることを確認する必要があります。

-

Terraform をマシンにインストールします。Terraform のインストールについて詳しくは、「Terraform をインストールする

」を参照してください。 -

マシンに Step Functions Local をインストールします。Step Functions Local を使用するには、Step Functions Local の Docker イメージをインストールすることをお勧めします。詳細については、「Step Functions Local を使用したステートマシンのテスト (サポートされていません)」を参照してください。

-

CLI AWS SAM をインストールします。インストールの詳細については、「 AWS Serverless Application Model デベロッパーガイド」の AWS SAM 「 CLI のインストール」を参照してください。

-

をインストール AWS Toolkit for Visual Studio Code して、ステートマシンのワークフロー図を表示します。インストールの情報については、「AWS Toolkit for Visual Studio Code ユーザーガイド」の「AWS Toolkit for Visual Studio Codeのインストール」を参照してください。

Terraform を使用したステートマシンの開発ライフサイクル

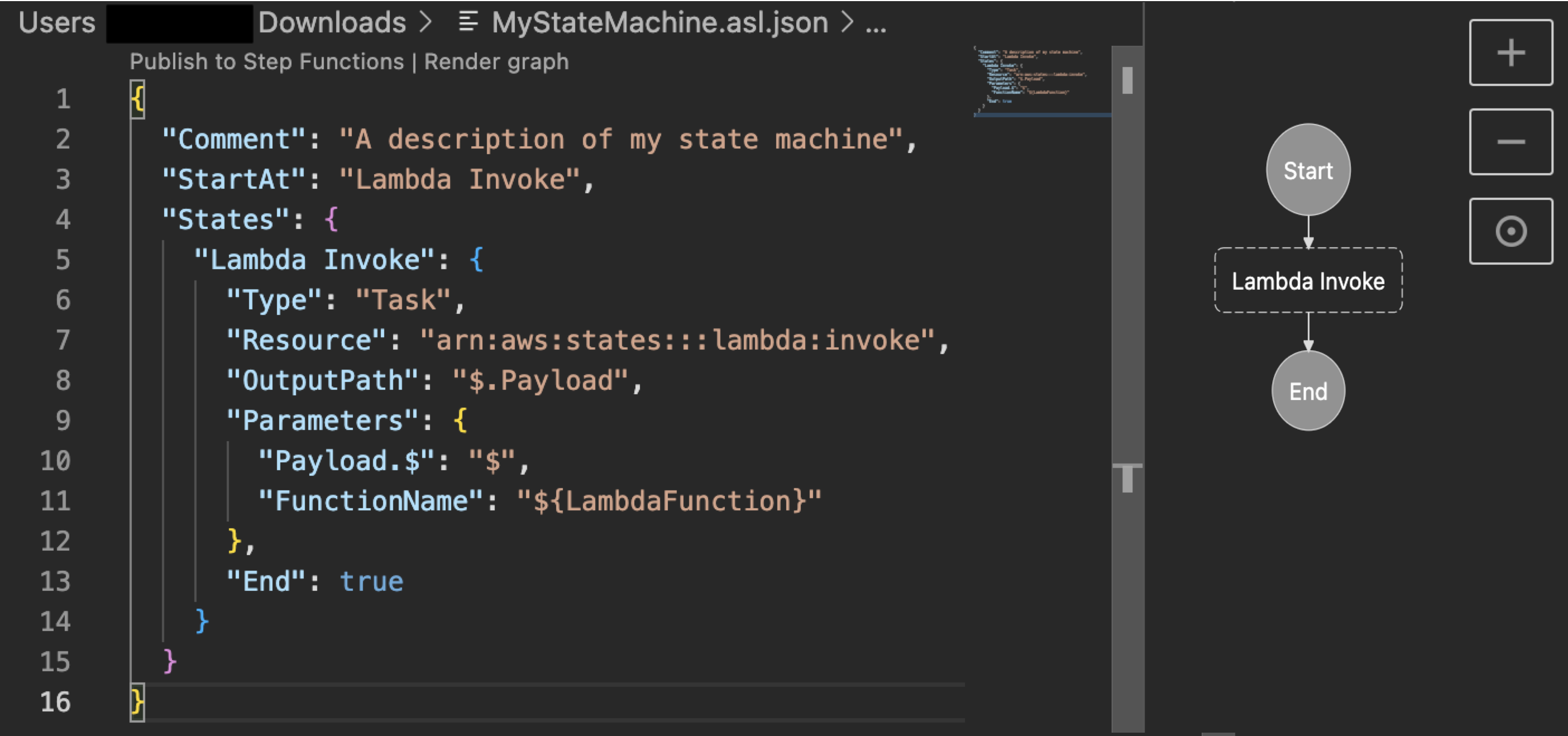

以下の手順では、Step Functions コンソールの Workflow Studio を使用してビルドしたステートマシンプロトタイプを、Terraform と AWS Toolkit for Visual Studio Code によるローカル開発の開始点として使用する方法について説明します。

Terraform を使ったステートマシン開発について説明してベストプラクティスの詳細を示す完全な例を見るには、「Best Practices for Writing Step Functions Terraform Projects

Terraform を使ってステートマシンの開発ライフサイクルを開始するには

-

次のコマンドを使用して、新しい Terraform プロジェクトをブートストラップします。

terraform init -

Step Functions コンソール

を開き、ステートマシンのプロトタイプを作成します。 -

Workflow Studio で、以下を実行します。

-

ワークフロープロトタイプを作成します。

-

ワークフローの Amazon States Language (ASL) 定義をエクスポートします。これを行うには、[インポート / エクスポート] ドロップダウンリストを選択して、[JSON 定義をエクスポート] を選択します。

-

-

エクスポートした ASL 定義をプロジェクトディレクトリに保存します。

エクスポートした ASL 定義を、

templatefile関数を使用する aws_sfn_state_machineTerraform リソースに入力パラメータとして渡します。この関数は、エクスポートされた ASL 定義と変数置換を渡す定義フィールド内で使用されます。 ヒント

ASL 定義ファイルには長いテキストブロックが含まれることがあるため、インライン EOF メソッドを避けることをお勧めします。これにより、ステートマシン定義へのパラメータ代入が容易になります。

-

(オプション) IDE 内の ASL 定義を更新し、 AWS Toolkit for Visual Studio Codeを使用して変更内容を視覚化します。

定義を継続的にエクスポートしてプロジェクトにリファクタリングすることを避けるために、IDE でローカルに更新を行い、その更新を Git

で追跡することをお勧めします。 -

Step Functions Local を使用してワークフローをテストします。

ヒント

AWS SAM CLI Local を使用して、ステートマシンで Lambda 関数および API Gateway API とのサービス統合をローカルでテストすることもできます。

-

ステートマシンをデプロイする前に、ステートマシンやその他の AWS リソースをプレビューします。これを行うには、以下のコマンドを実行します。

terraform plan -

以下のコマンドを使用して、ローカル環境または CI/CD パイプライン

からステートマシンをデプロイします。 terraform apply -

(オプション) 以下のコマンドを使用して、リソースをクリーンアップし、ステートマシンを削除します。

terraform destroy

ステートマシンの IAM ロールとポリシー

Terraform サービス統合ポリシー

IAM ポリシーの以下の例では、myFunction

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "lambda:InvokeFunction" ], "Resource": "arn:aws:lambda:us-east-1:123456789012:function:myFunction" } ] }

Terraform でステートマシンの IAM ポリシーを定義するときにもこの aws_iam_policy_document

IAM ポリシーの以下の例では、aws_iam_policy_document データソースを使用して、myFunction

data "aws_iam_policy_document" "state_machine_role_policy" { statement { effect = "Allow" actions = [ "lambda:InvokeFunction" ] resources = ["${aws_lambda_function.function-1.arn}:*"] } }

ヒント

Terraform でデプロイされたより高度な AWS アーキテクチャパターンを確認するには、「Serverless Land Workflows Collection」の「Terraform examples