VPC のサブネット

サブネットは、VPC の IP アドレスの範囲です。特定のサブネットには、EC2 インスタンスなどの AWS リソースを作成できます。

内容

サブネットの基本

各サブネットが完全に 1 つのアベイラビリティーゾーン内に含まれている必要があり、1 つのサブネットが複数のゾーンに、またがることはできません。個別のアベイラビリティーゾーンで AWS リソースを起動することにより、1 つのアベイラビリティーゾーンで発生した障害からアプリケーションを保護できます。

サブネット IP アドレス範囲

サブネットを作成するときは、VPC の設定に応じて次のように IP アドレスを指定します。

-

IPv4 のみ – サブネットには IPv4 CIDR ブロックがありますが、IPv6 CIDR ブロックはありません。IPv4 のみのサブネット内のリソースは IPv4 経由で通信する必要があります。

-

デュアルスタック – サブネットには IPv4 CIDR ブロックと IPv6 CIDR ブロックの両方があります。VPC には、IPv4 CIDR ブロックと IPv6 CIDR ブロックの両方があります。デュアルスタックのサブネット内のリソースは、IPv4 および IPv6 経由で通信できます。

-

IPv6 のみ – サブネットには IPv6 CIDR ブロックがありますが、IPv4 CIDR ブロックはありません。VPC には IPv6 CIDR ブロックが必要です。IPv6 のみのサブネット内のリソースは IPv6 経由で通信する必要があります。

注記

IPv6 専用サブネット内のリソースには、CIDR ブロック 169.254.0.0/16 から IPv4 リンクローカルアドレスが割り当てられます。これらのアドレスは、VPC でのみ利用可能なサービスと通信するために使用されます。例については、Amazon EC2 ユーザーガイドの「リンクローカルアドレス」を参照してください。

詳細については、「VPC とサブネットの IP アドレス指定」を参照してください。

サブネットタイプ

サブネットのタイプは、サブネットのルーティングの設定方法により決まります。例:

-

パブリックサブネット – サブネットには、インターネットゲートウェイへの直接ルートがあります。パブリックサブネット内のリソースは、パブリックインターネットにアクセスできます。

-

プライベートサブネット – サブネットには、インターネットゲートウェイへの直接ルートがありません。プライベートサブネット内のリソースには、パブリックインターネットへのアクセス用に NAT デバイスが必要です。

-

VPN のみのサブネット – サブネットには、仮想プライベートゲートウェイを介した Site-to-Site VPN 接続へのルートがあります。サブネットには、インターネットゲートウェイへのルートがありません。

-

隔離されたサブネット — このサブネットには、その VPC の外にある宛先へのルートがありません。隔離されたサブネット内のリソースは、同じ VPC 内にある他のリソースとの間でのみアクセスし、アクセスされることが可能です。

-

EVS サブネット – このタイプのサブネットは Amazon EVS を使用して作成されます。詳細については、「Amazon EVS User Guide」の「VLAN subnet」を参照してください。

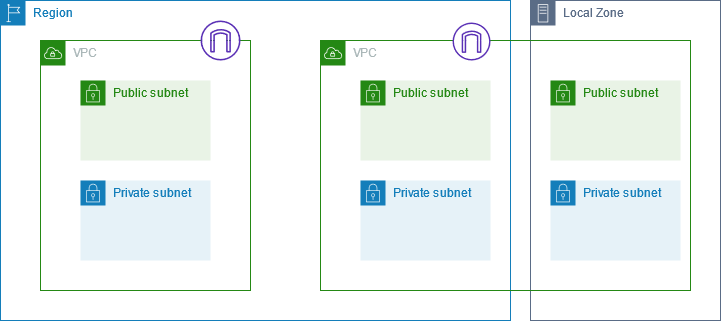

サブネットの図表

次の図は、2 つのアベイラビリティーゾーン、1 つのインターネットゲートウェイのサブネットを使用する VPC を示しています。各アベイラビリティーゾーンには、パブリックサブネットとプライベートサブネットがあります。

ローカルゾーンと Wavelength Zone のサブネットを示す図については、「AWS ローカルゾーンの仕組み」と「AWS Wavelength の仕組み」を参照してください。

サブネットのルーティング

各サブネットをルートテーブルに関連付ける必要があります。サブネットを出るアウトバウンドトラフィックに対して許可されるルートは、このテーブルによって指定されます。作成するすべてのサブネットが、VPC のメインルートテーブルに自動的に関連付けられます。この関連付けを変更し、メインルートテーブルのコンテンツを変更できます。詳細については、「ルートテーブルを設定する」を参照してください。

サブネットの設定

すべてのサブネットに、そのサブネットで作成したネットワークインターフェイスをパブリック IPv4 アドレス (該当する場合は IPv6 アドレス) に割り当てるかどうかを決定する、変更可能な属性があります。これには、サブネットでインスタンスを起動したときにインスタンス用に作成されるプライマリネットワークインターフェイス (例えば、eth0) が含まれます。サブネットの属性に関係なく、特定のインスタンスの起動時の設定によって上書きできます。

サブネットを作成したら、サブネットの次の設定を変更できます。

IP 設定の自動割り当て: このサブネットの新しいネットワークインターフェイスのパブリック IPv4 または IPv6 アドレスを自動的にリクエストするように、IP 設定の自動割り当てを設定できます。

リソースベース名 (RBN) の設定: このサブネット内の EC2 インスタンスのホスト名タイプを指定し、DNS A および AAAA レコードクエリの処理方法を設定できます。詳細については、「Amazon EC2 ユーザーガイド」の「Amazon EC2 インスタンスホスト名のタイプ」を参照してください。

サブネットのセキュリティ

AWS リソースを保護するために、プライベートサブネットを使用することをお勧めします。プライベートサブネット内にあるリソース (EC2 インスタンスなど) へのインターネットアクセスを許可するには、踏み台ホストまたは NAT デバイスを使用します。

AWS では、機能を使用して、VPC リソースのセキュリティを強化できます。セキュリティグループは、EC2 インスタンスなど、関連付けられたリソースのインバウンドトラフィックとアウトバウンドトラフィックを制御します。ネットワーク ACL を使用して、サブネットレベルでインバウンドトラフィックとアウトバウンドトラフィックを許可または拒否します。ほとんどの場合、セキュリティグループはニーズを満たすことができます。ただし、セキュリティの追加のレイヤーが必要な場合は、ネットワーク ACL を使用できます。詳細については、「セキュリティグループとネットワーク ACL を比較する」を参照してください。

設計により、各サブネットをネットワーク ACL に関連付ける必要があります。作成するサブネットはすべて、VPC のデフォルトのネットワーク ACL に自動的に関連付けられます。デフォルトのネットワーク ACL では、すべてのインバウンドトラフィックとアウトバウンドトラフィックを許可します。デフォルトのネットワーク ACL を更新したり、カスタムネットワーク ACL を作成してサブネットに関連付けることができます。詳細については、「ネットワークアクセスコントロールリストを使用して、サブネットのトラフィックを制御する」を参照してください。

VPC またはサブネットでフローログを作成し、VPC またはサブネットでネットワークインターフェイスとの間を行き来するトラフィックをキャプチャできます。個別のネットワークインターフェイスでフローログを作成することもできます。詳細については、「VPC フローログを使用した IP トラフィックのログ記録」を参照してください。