기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

인시던트 응답 및 포렌식 자동화

작성자: Lucas Kauffman(AWS) 및 Tomek Jakubowski(AWS)

요약

이 패턴은 AWS Lambda 함수를 사용하여 다음을 제공하는 프로세스 세트를 배포합니다.

최소한의 지식으로 인시던트 응답 프로세스를 시작하는 방법

AWS 보안 인시던트 대응 가이드에 부합하는 반복 가능한 자동 프로세스

자동화 절차 운영, 아티팩트 저장, 포렌식 환경 생성을 위한 계정의 분리

자동화된 인시던트 응답 및 포렌식 프레임워크는 다음 단계로 구성된 표준 디지털 포렌식 프로세스를 따릅니다.

제한

인수

검사

분석

정적 데이터(예: 획득한 메모리 또는 디스크 이미지) 및 분리된 시스템에 있는 라이브 동적 데이터에 대해 조사를 수행할 수 있습니다.

자세한 내용은 추가 정보 섹션을 참조하세요.

사전 조건 및 제한 사항

사전 조건

2 AWS 계정:

보안 계정: 기존 계정일 수 있지만 새 계정인 것이 좋습니다.

포렌식 계정: 새 계정인 것이 좋습니다.

AWS Organizations 설정

Organizations 멤버 계정에서:

Amazon Elastic Compute Cloud(Amazon EC2) 역할에는 Amazon Simple Storage Service(Amazon S3)에 대한 Get and List 액세스 권한이 있어야 하며에서 액세스할 수 있어야 합니다 AWS Systems Manager.

AmazonSSMManagedInstanceCoreAWS 관리형 역할을 사용하는 것이 좋습니다. 인시던트 대응이 시작되면이 역할이 Amazon EC2 인스턴스에 자동으로 연결됩니다. 응답이 완료되면 AWS Identity and Access Management (IAM)는 인스턴스에 대한 모든 권한을 제거합니다.AWS 멤버 계정 및 인시던트 대응 및 분석 VPCs. 이러한 엔드포인트는 S3 게이트웨이, EC2 메시지, SSM, SSM 메시지입니다.

AWS Command Line Interface Amazon EC2 인스턴스에 설치된 (AWS CLI)입니다. Amazon EC2 인스턴스가 AWS CLI 설치되지 않은 경우 디스크 스냅샷 및 메모리 획득이 작동하려면 인터넷 액세스가 필요합니다. 이 경우 스크립트는 인터넷에 접속하여 AWS CLI 설치 파일을 다운로드하고 인스턴스에 설치합니다.

제한 사항

이 프레임워크는 전자 증거로 간주되어 법원에 제출할 수 있는 아티팩트를 생성하려는 의도가 없습니다.

현재 이 패턴은 x86 아키텍처에서 실행되는 Linux 기반 인스턴스만을 지원합니다.

아키텍처

대상 아키텍처

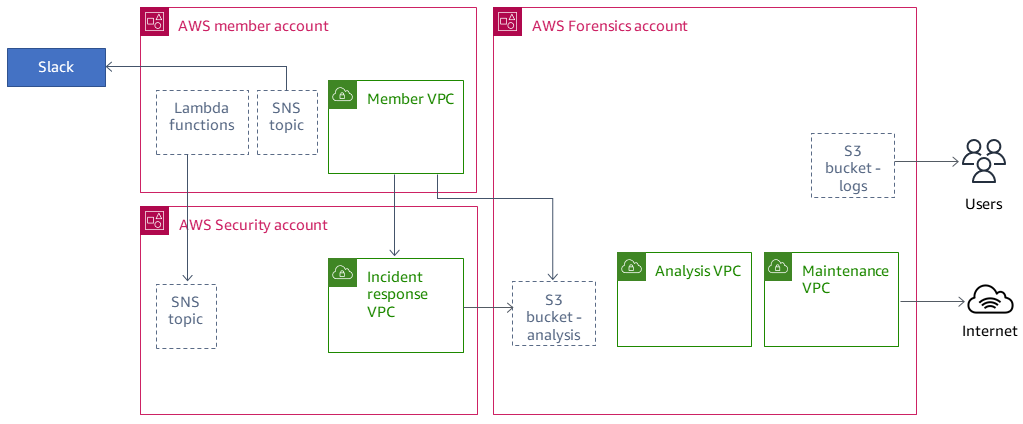

대상 환경은 멤버 계정 외에도 두 개의 기본 계정, 즉 보안 계정과 포렌식 계정으로 구성됩니다. 두 개의 계정이 사용되는 이유는 다음과 같습니다.

포렌식 분석 실패 시 영향 범위를 줄이기 위해 다른 고객 계정과 분리하기 위해

분석 대상 아티팩트의 격리 및 무결성 보호를 보장하는 데 도움이 되기 위해

조사를 기밀로 유지하기 위해

위협 행위자가 서비스 할당량에 도달 AWS 계정 하여 손상된에 즉시 사용할 수 있는 모든 리소스를 사용했을 수 있는 상황을 방지하기 위해 Amazon EC2 인스턴스를 인스턴스화하여 조사를 수행할 수 없습니다.

또한 별도의 보안 및 포렌식 계정을 보유하면 증거 수집을 위한 응답자와 증거 분석을 위한 조사자 등 별도의 역할을 생성할 수 있습니다. 각 역할은 별도의 계정에 액세스할 수 있습니다.

다음 다이어그램은 계정 간의 상호 작용만 보여줍니다. 각 계정의 세부 정보는 후속 다이어그램에 표시되며 전체 다이어그램이 첨부되어 있습니다.

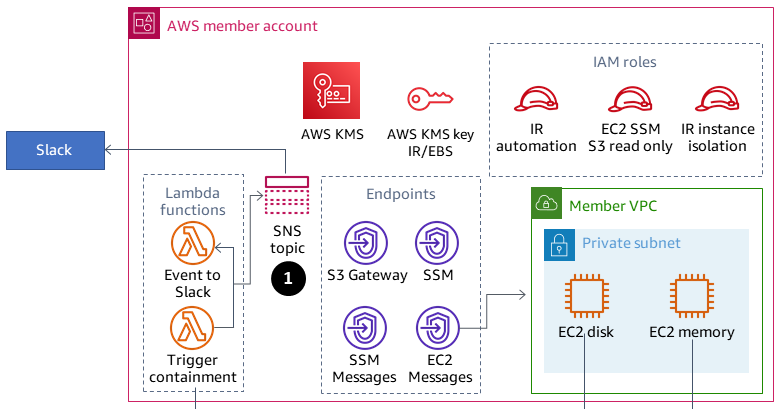

다음 다이어그램은 멤버 계정을 보여줍니다.

1. 이벤트가 Slack Amazon Simple Notification Service(Amazon SNS) 주제로 전송됩니다.

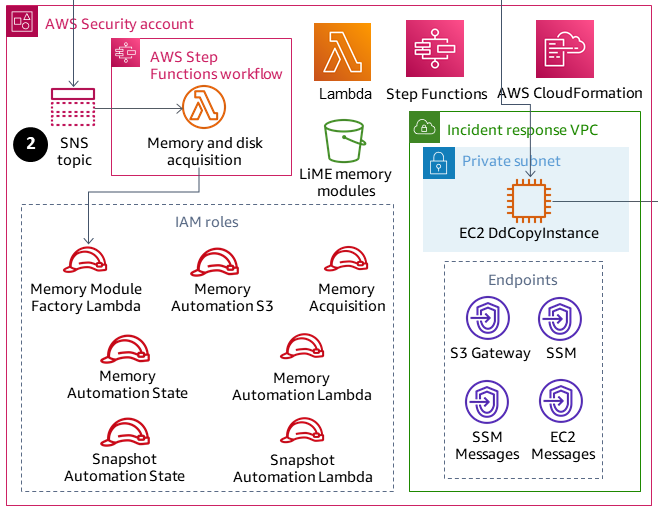

다음 다이어그램은 보안 계정을 보여줍니다.

2. 보안 계정의 Amazon SNS 주제는 포렌식 이벤트를 시작합니다.

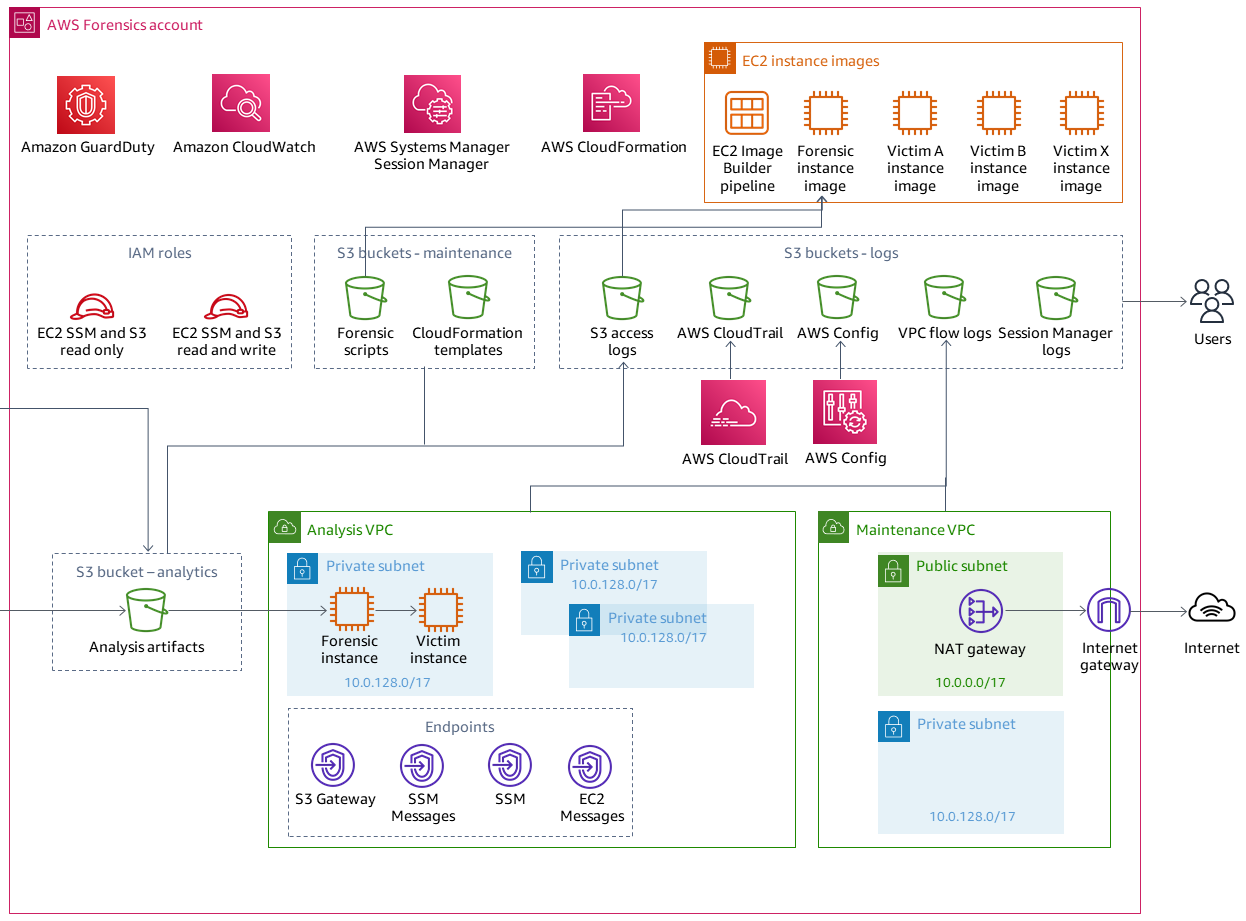

다음 다이어그램은 포렌식 계정을 보여줍니다.

보안 계정은 메모리 및 디스크 이미지 획득을 위해 두 개의 기본 AWS Step Functions 워크플로가 생성되는 곳입니다. 워크플로가 실행되면 인시던트와 관련된 Amazon EC2 인스턴스가 있는 멤버 계정에 액세스하고 메모리 덤프 또는 디스크 덤프를 수집하는 Lambda 함수 세트를 시작합니다. 그러면 해당 아티팩트가 포렌식 계정에 저장됩니다.

포렌식 계정에는 분석 아티팩트 Amazon S3 버킷의 Step Functions 워크플로에서 수집한 아티팩트가 저장됩니다. 또한 포렌식 계정에는 포렌식 인스턴스의 Amazon Machine Image(AMI)를 빌드하는 Amazon EC2 Image Builder 파이프라인이 있습니다. 현재, 이미지는 SANS SIFT 워크스테이션을 기반으로 합니다.

빌드 프로세스는 인터넷에 연결된 Maintenance VPC를 사용합니다. 나중에 이미지를 사용하여 분석 VPC에서 수집된 아티팩트를 분석하기 위해 Amazon EC2 인스턴스를 실행할 수 있습니다.

Analysis VPC가 인터넷에 연결되어 있지 않습니다. 기본적으로 이 패턴은 3개의 프라이빗 분석 서브넷을 생성합니다. VPC의 서브넷 수에 대한 할당량인 최대 200개의 서브넷을 생성할 수 있지만, VPC 엔드포인트에서 명령 실행을 자동화하려면에 해당 서브넷 AWS Systems Manager Session Manager 을 추가해야 합니다.

모범 사례 관점에서 다음을 수행 AWS Config 하려면 AWS CloudTrail 및를 사용하는 것이 좋습니다.

포렌식 계정의 변경 내용 추적

저장 및 분석된 아티팩트의 액세스 및 무결성 모니터링

워크플로

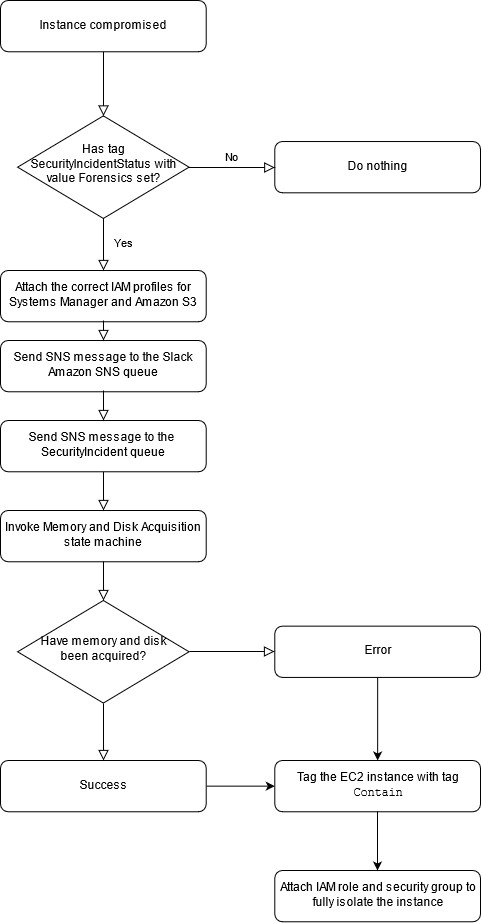

다음 다이어그램은 인스턴스가 손상된 시점부터 분석 및 억제되는 시점까지의 프로세스 및 의사 결정 트리를 포함하는 워크플로의 주요 단계를 보여줍니다.

SecurityIncidentStatus태그가 Analyze 값으로 설정되었습니까? 설정되었다면 다음을 수행합니다.AWS Systems Manager 및 Amazon S3에 대한 올바른 IAM 프로파일을 연결합니다.

Slack의 Amazon SNS 대기열로 Amazon SNS 메시지를 전송합니다.

Amazon SNS 메시지를

SecurityIncident대기열로 전송합니다.메모리 및 디스크 획득 상태 시스템을 호출합니다.

메모리와 디스크를 획득했습니까? 아니라면 오류가 발생한 것입니다.

Amazon EC2 인스턴스에

Contain태그를 지정합니다.IAM 역할 및 보안 그룹을 연결하여 인스턴스를 완전히 격리합니다.

자동화 및 규모 조정

이 패턴의 목적은 단일 AWS Organizations 조직 내의 여러 계정에서 인시던트 대응 및 포렌식을 수행할 수 있는 확장 가능한 솔루션을 제공하는 것입니다.

도구

AWS 서비스

AWS CloudFormation를 사용하면 AWS 리소스를 설정하고, 빠르고 일관되게 프로비저닝하고, AWS 계정 및 리전의 수명 주기 동안 리소스를 관리할 수 있습니다.

AWS Command Line Interface (AWS CLI)는 명령줄 셸의 명령을 AWS 서비스 통해와 상호 작용하기 위한 오픈 소스 도구입니다.

AWS Identity and Access Management (IAM)는 AWS 리소스에 대한 액세스를 인증하고 사용할 권한이 있는 사용자를 제어하여 리소스에 대한 액세스를 안전하게 관리하는 데 도움이 됩니다.

AWS Key Management Service (AWS KMS)를 사용하면 암호화 키를 생성하고 제어하여 데이터를 보호할 수 있습니다.

AWS Lambda는 서버를 프로비저닝하거나 관리할 필요 없이 코드를 실행하는 데 도움이 되는 컴퓨팅 서비스입니다. 필요할 때만 코드를 실행하며 자동으로 확장이 가능하므로 사용한 컴퓨팅 시간만큼만 비용을 지불합니다.

Amazon Simple Storage Service(Amazon S3)는 원하는 양의 데이터를 저장, 보호 및 검색하는 데 도움이 되는 클라우드 기반 객체 스토리지 서비스입니다.

AWS Security Hub는의 보안 상태에 대한 포괄적인 보기를 제공합니다 AWS. 또한 보안 업계 표준 및 모범 사례를 기준으로 AWS 환경을 확인하는 데 도움이 됩니다.

Amazon Simple Notification Service(Amazon SNS)를 사용하면 웹 서버 및 이메일 주소를 포함하여 게시자와 클라이언트 간의 메시지 교환을 조정하고 관리할 수 있습니다.

AWS Step Functions는 AWS Lambda 함수 및 기타를 결합하여 비즈니스 크리티컬 애플리케이션을 구축하는 AWS 서비스 데 도움이 되는 서버리스 오케스트레이션 서비스입니다.

AWS Systems Manager은 AWS 클라우드에서 실행되는 애플리케이션 및 인프라를 관리하는 데 도움을 줍니다. 애플리케이션 및 리소스 관리를 간소화하고, 운영 문제를 감지 및 해결하는 시간을 단축하며, AWS 리소스를 대규모로 안전하게 관리하는 데 도움이 됩니다.

code

코드와 특정 구현 및 사용 지침은 GitHub 자동화된 인시던트 응답 및 포렌식 프레임워크

에픽

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

CloudFormation 템플릿을 배포합니다. | CloudFormation 템플릿은 1~7로 표시되어 있으며, 스크립트 이름의 첫 단어는 템플릿을 배포해야 하는 계정을 나타냅니다. CloudFormation 템플릿을 시작하는 순서가 중요하다는 점을 유념합니다.

특정 Amazon EC2 인스턴스에 대한 인시던트 대응 프레임워크를 시작하려면 키 | AWS 관리자 |

프레임워크를 운영합니다. | 또한 Lambda 함수는 종료(또는 실패) 시 GitHub 리포지토리 | AWS 관리자 |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

CloudFormation 템플릿을 사용하여 사용자 지정 Security Hub 작업을 배포합니다. | Security Hub의 드롭다운 목록을 사용할 수 있도록 사용자 지정 작업을 생성하려면 | AWS 관리자 |

관련 리소스

추가 정보

이 환경을 사용하여 보안 운영 센터(SOC) 팀은 다음을 통해 보안 인시던트 응답 프로세스를 개선할 수 있습니다.

분리된 환경에서 포렌식을 수행하여 프로덕션 리소스의 우발적인 손상을 방지할 수 있는 능력 확보

제한 및 분석을 수행할 수 있는 표준화되고 반복 가능하며 자동화된 프로세스 확보.

모든 계정 소유자 또는 관리자에게 태그 사용 방법에 대한 최소한의 지식으로 인시던트 응답 프로세스를 시작할 수 있는 능력을 제공

대규모 환경의 소음 없이 인시던트 분석 및 포렌식을 수행할 수 있는 표준화되고 깨끗한 환경 확보

여러 분석 환경을 병렬로 생성할 수 있는 능력 확보

SOC 리소스를 클라우드 포렌식 환경의 유지 관리 및 문서화 대신 인시던트 응답에 집중

수동 프로세스에서 자동화된 프로세스로 전환하여 확장성 달성

일관성 유지 및 반복적 작업 방지를 위해 CloudFormation 템플릿 사용

또한 영구적 인프라를 사용하지 않고, 필요할 때 리소스에 대한 비용을 지불합니다.

첨부

이 문서와 관련된 추가 콘텐츠에 액세스하려면 attachment.zip 파일의 압축을 풉니다.