기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Virtual Private Cloud(VPC)에 서버 생성

가상 사설 클라우드(VPC) 내에 서버의 엔드포인트를 호스팅하여 퍼블릭 인터넷을 거치지 않고 Amazon S3 버킷 또는 Amazon EFS 파일 시스템과 데이터를 주고 받는 데 사용할 수 있습니다.

참고

2021년 5월 19일 이후에는 2021년 5월 19일 이전에 AWS 계정이 아직 생성하지 않은 경우 계정EndpointType=VPC_ENDPOINT에서를 사용하여 서버를 생성할 수 없습니다. 2021년 2월 21일 또는 그 이전에 EndpointType=VPC_ENDPOINT AWS 계정에가 있는 서버를 이미 생성한 경우 영향을 받지 않습니다. 이 날짜 이후에는 EndpointType=VPC를 사용하세요. 자세한 내용은 VPC_ENDPOINT 사용 중단 단원을 참조하십시오.

Amazon Virtual Private Cloud(VPC)를 사용하여 AWS 리소스를 호스팅하는 경우 VPC와 서버 간에 프라이빗 연결을 설정할 수 있습니다. 그러면 퍼블릭 IP 주소 지정을 사용하거나 인터넷 게이트웨이 필요 없이 이 서버를 사용하여 클라이언트를 통해 Amazon S3 버킷과 데이터를 주고 받을 수 있습니다.

Amazon VPC를 사용하면 사용자 지정 가상 네트워크에서 AWS 리소스를 시작할 수 있습니다. VPC를 사용하여 IP 주소 범위, 서브넷, 라우팅 테이블, 네트워크 게이트웨이 등의 네트워크 설정을 제어할 수 있습니다. VPC에 대한 자세한 내용은 Amazon VPC 사용 설명서의 Amazon VPC란 무엇인가요?를 참조하세요.

다음 섹션에는 VPC를 생성하고 서버에 연결하는 방법에 대한 지침이 나와 있습니다. 개요로 다음과 같이 이 작업을 수행합니다.

-

VPC 엔드포인트를 사용하여 서버를 설정합니다.

-

그런 다음 VPC 엔드포인트를 통해 VPC 내부에 있는 클라이언트를 사용하여 서버에 연결합니다. 이렇게 하면 AWS Transfer Family를 사용하여 Amazon S3 버킷에 저장된 데이터를 클라이언트를 통해 전송할 수 있습니다. 네트워크와 퍼블릭 인터넷 연결이 끊긴 경우에도 이 전송을 수행할 수 있습니다.

-

또한 서버의 엔드포인트를 인터넷에 연결하도록 선택한 경우 탄력적 IP 주소를 엔드포인트와 연결할 수 있습니다. 이렇게 하면 VPC 외부의 클라이언트가 서버에 연결할 수 있습니다. VPC 보안 그룹을 사용하여 허용된 주소에서만 요청을 보내는 인증된 사용자에 대한 액세스를 제어할 수 있습니다.

참고

AWS Transfer Family 는 듀얼 스택 엔드포인트를 지원하므로 서버가 IPv4와 IPv6를 통해 통신할 수 있습니다. 듀얼 스택 지원을 활성화하려면 VPC 엔드포인트를 생성할 때 DNS 듀얼 스택 엔드포인트 활성화 옵션을 선택합니다. 이 기능을 사용하려면 먼저 IPv6를 지원하도록 VPC와 서브넷을 모두 구성해야 합니다. 듀얼 스택 지원은 두 프로토콜 중 하나를 사용하여 연결해야 하는 클라이언트가 있는 경우에 특히 유용합니다.

듀얼 스택(IPv4 및 IPv6) 서버 엔드포인트에 대한 자세한 내용은 섹션을 참조하세요Transfer Family 서버에 대한 IPv6 지원.

주제

VPC 내에서만 액세스할 수 있는 서버 엔드포인트 생성

다음 절차에서는 VPC 내 리소스에만 액세스할 수 있는 서버 엔드포인트를 생성합니다.

VPC 내부에 서버 엔드포인트를 생성하려면

-

https://console.aws.amazon.com/transfer/

AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택한 다음 서버 생성을 선택합니다.

-

프로토콜 선택에서 하나 이상의 프로토콜을 선택한 후 다음을 선택합니다. 프로토콜에 대한 자세한 내용은 2단계: SFTP 지원 서버 생성를 참조하세요.

-

자격 증명 공급자 선택에서 사용자 자격 증명과 키를 저장할 서비스 관리형을 선택한 후 다음을 AWS Transfer Family선택합니다.

이 절차에서는 서비스 관리형 옵션을 사용합니다. 사용자 지정을 선택하는 경우, Amazon API Gateway 엔드포인트와 AWS Identity and Access Management (IAM) 역할을 입력하여 엔드포인트에 액세스해야 합니다. 이렇게 하면 디렉터리 서비스를 통합해 사용자를 인증하고 승인할 수 있습니다. 사용자 지정 자격 증명 공급자와의 작업에 대한 자세한 내용은 사용자 지정 자격 증명 공급자와 작업를 참조하세요.

-

엔드포인트 선택에서 다음을 수행합니다.

-

엔드포인트 타입에서 서버의 엔드포인트를 호스팅할 VPC 호스팅 엔드포인트 타입을 선택합니다.

-

액세스에서 내부를 선택하여 엔드포인트의 사설 IP 주소를 사용하는 클라이언트만 엔드포인트에 액세스할 수 있도록 합니다.

인터넷 연결 옵션에 대한 자세한 내용은 서버용 인터넷 경계 엔드포인트 생성를 참조하세요. 내부 액세스 전용으로 VPC에 생성된 서버는 사용자 지정 호스트 이름을 지원하지 않습니다.

-

VPC의 경우 기존 VPC ID를 선택하거나 VPC 생성을 선택하여 새 VPC를 생성합니다.

-

가용 영역 섹션에서 가용 영역 및 관련 서브넷을 최대 3개까지 선택합니다.

-

보안 그룹 섹션에서 기존 보안 그룹 ID 또는 ID를 선택하거나 보안 그룹 생성을 선택하여 새 보안 그룹을 생성합니다. 보안 그룹에 관한 자세한 내용은 Amazon Virtual Private Cloud 사용 설명서의 VPC의 보안 그룹을 참조하세요. 보안 그룹을 생성하려면 Amazon Virtual Private Cloud 사용 설명서의 보안 그룹 생성을 참조하세요.

참고

VPC는 자동으로 기본 보안 그룹과 함께 제공됩니다. 서버를 시작할 때 다른 보안 그룹 또는 그룹을 지정하지 않을 경우 기본 보안 그룹이 서버에 연결됩니다.

-

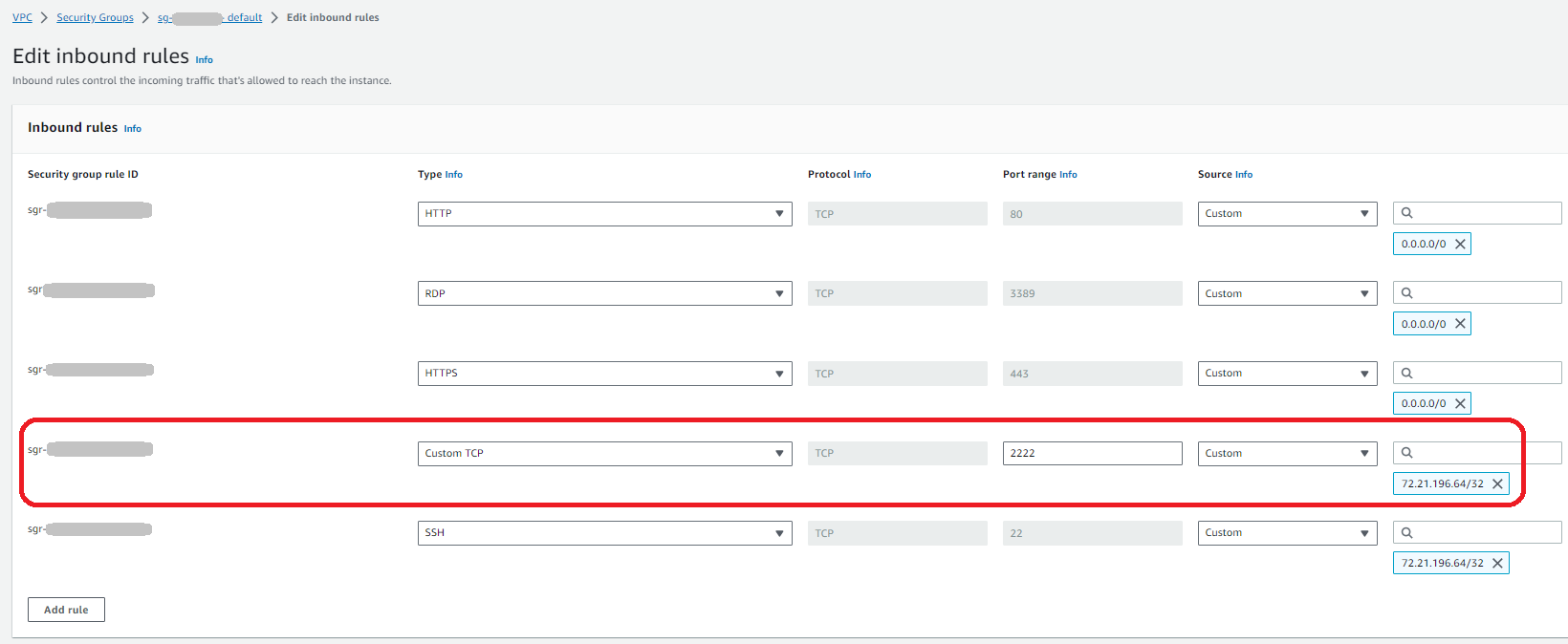

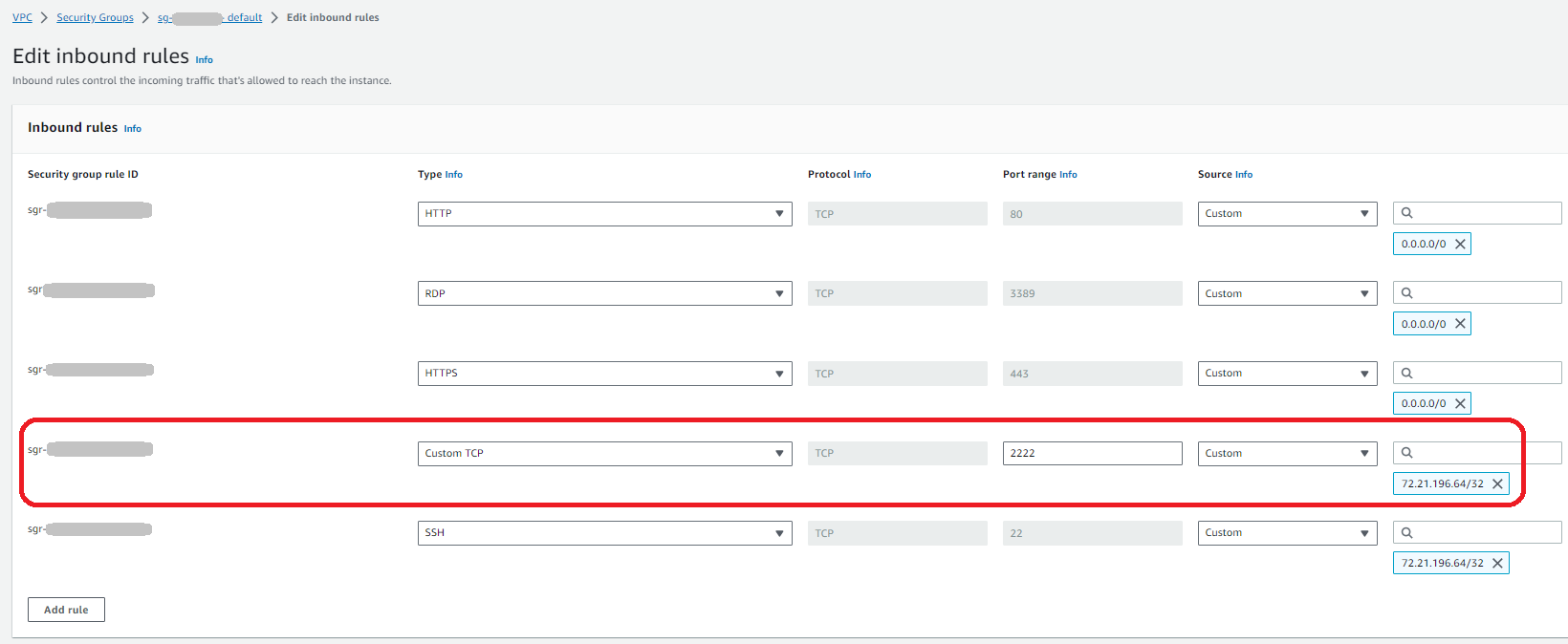

보안 그룹에 대한 인바운드 규칙의 경우 포트 22, 2222, 22000 또는 모든 조합을 사용하도록 SSH 트래픽을 구성할 수 있습니다. 포트 22는 기본적으로 구성됩니다. 포트 2222 또는 포트 22000을 사용하려면 보안 그룹에 인바운드 규칙을 추가합니다. 유형에 사용자 지정 TCP를 선택한 다음 포트 범위에

2222또는22000를 입력하고 소스에 SSH 포트 22 규칙에 대해 보유한 것과 동일한 CIDR 범위를 입력합니다. -

보안 그룹에 대한 인바운드 규칙의 경우 제어 채널 및

8192-8200데이터 채널21에 포트 범위를 사용하도록 FTP 및 FTPS 트래픽을 구성합니다.

참고

TCP "piggy-back" ACKs 필요한 클라이언트에 포트 2223을 사용하거나 TCP 3방향 핸드셰이크의 최종 ack에 데이터도 포함할 수 있습니다.

일부 클라이언트 소프트웨어는 포트 2223과 호환되지 않을 수 있습니다. 예를 들어 클라이언트를 사용하기 전에 서버가 SFTP 식별 문자열을 전송해야 하는 클라이언트입니다.

-

-

(옵션) FIPS 지원의 경우 FIPS 지원 엔드포인트 확인란을 선택하여 엔드포인트가 Federal Information Processing Standard(FIPS)를 준수하는지 확인합니다.

참고

FIPS 지원 엔드포인트는 북미 AWS 리전에서만 사용할 수 있습니다. 사용할 수 있는 리전은 AWS 일반 참조의 AWS Transfer Family 엔드포인트 및 할당량을 참조하세요. FIPS에 대한 자세한 설명은 미연방 정보 처리 표준(FIPS) 140-2

를 참조하세요. -

다음을 선택합니다.

-

-

추가 상세 정보 구성에서 다음을 수행합니다.

-

CloudWatch 로깅의 경우 다음 중 하나를 선택하여 사용자 활동에 대한 Amazon CloudWatch 로깅을 활성화합니다.

-

새 역할을 생성할 수 있는 적절한 권한이 있는 한 Transfer Family에서 자동으로 IAM 역할을 생성할 수 있도록 새 역할을 생성합니다. 생성된 IAM 역할을

AWSTransferLoggingAccess(이)라고 합니다. -

계정에서 기존 IAM 역할을 선택하려면 기존 역할을 선택합니다. 로깅 역할에서 역할을 선택합니다. 이 IAM 역할에는 서비스가

transfer.amazonaws.com(으)로 설정된 신뢰 정책이 포함되어야 합니다.CloudWatch 로깅에 대한 자세한 내용은 CloudWatch 로깅 역할 구성를 참조하세요.

참고

-

로깅 역할을 지정하지 않으면 CloudWatch에서 최종 사용자 활동을 볼 수 없습니다.

-

CloudWatch 로깅 역할을 설정하지 않으려면 기존 역할 선택을 선택하고 로깅 역할은 선택하지 마세요.

-

-

암호화 알고리즘 옵션의 경우 서버에서 사용하도록 설정된 암호화 알고리즘이 포함된 보안 정책을 선택합니다.

참고

다른 정책을 선택하지 않는 한

TransferSecurityPolicy-2024-01보안 정책이 기본적으로 서버에 연결됩니다.보안 정책에 대한 자세한 설명은 섹션을 참조하세요AWS Transfer Family 서버에 대한 보안 정책.

-

(선택 사항:이 섹션은 기존 SFTP 지원 서버에서 사용자를 마이그레이션하는 경우에만 해당됩니다.) 서버 호스트 키에 클라이언트가 SFTP를 통해 연결할 때 서버를 식별하는 데 사용할 RSA, ED25519 또는 ECDSA 프라이빗 키를 입력합니다.

-

(옵션) 태그의 키 및 값에서 하나 이상의 태그를 키-값 쌍을 입력한 다음 태그 추가를 선택합니다.

-

다음을 선택합니다.

-

-

검토 및 생성에서 옵션을 검토합니다. 경우에 따라 다음 작업을 수행합니다.

-

이들 중 하나를 편집하려면 단계 옆에 있는 편집을 선택합니다.

참고

편집하기로 선택한 단계 이후의 각 단계를 검토해야 합니다.

-

변경 사항이 없으면 서버 생성을 선택하여 서버를 생성합니다. 서버 페이지로 이동하고, 새 서버가 나열되는 다음 화면이 표시됩니다.

-

새 서버 상태가 온라인으로 변경되기까지 몇 분 정도 걸릴 수 있습니다. 이때 서버에서 파일 작업을 수행할 수 있지만 먼저 사용자를 만들어야 합니다. 사용자 생성에 대한 자세한 내용은 섹션을 참조하세요서버 엔드포인트에 대한 사용자 관리.

서버용 인터넷 경계 엔드포인트 생성

다음 절차에서는 서버 엔드포인트를 만듭니다. 이 엔드포인트는 VPC의 기본 보안 그룹에서 원본 IP 주소를 허용하는 클라이언트만 인터넷을 통해 액세스할 수 있습니다. 또한 탄력적 IP 주소를 사용하여 엔드포인트가 인터넷 경계가 되도록 하면 클라이언트는 탄력적 IP 주소를 사용하여 방화벽에서 엔드포인트에 대한 액세스를 허용할 수 있습니다.

참고

인터넷 경계 VPC 호스팅 엔드포인트에서는 SFTP와 FTPS만 사용할 수 있습니다.

인터넷 경계 엔드포인트를 생성하려면

-

https://console.aws.amazon.com/transfer/

AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택한 다음 서버 생성을 선택합니다.

-

프로토콜 선택에서 하나 이상의 프로토콜을 선택한 후 다음을 선택합니다. 프로토콜에 대한 자세한 내용은 2단계: SFTP 지원 서버 생성를 참조하세요.

-

자격 증명 공급자 선택에서 서비스 관리형을 선택하여 사용자 자격 증명과 키를 저장 AWS Transfer Family하고 다음을 선택합니다.

이 절차에서는 서비스 관리형 옵션을 사용합니다. 사용자 지정을 선택하는 경우, Amazon API Gateway 엔드포인트와 AWS Identity and Access Management (IAM) 역할을 입력하여 엔드포인트에 액세스해야 합니다. 이렇게 하면 디렉터리 서비스를 통합해 사용자를 인증하고 승인할 수 있습니다. 사용자 지정 자격 증명 공급자와의 작업에 대한 자세한 내용은 사용자 지정 자격 증명 공급자와 작업를 참조하세요.

-

엔드포인트 선택에서 다음을 수행합니다.

-

엔드포인트 타입에서 서버의 엔드포인트를 호스팅할 VPC 호스팅 엔드포인트 타입을 선택합니다.

-

액세스의 경우 인터넷 연결을 선택하여 클라이언트가 인터넷을 통해 엔드포인트에 액세스할 수 있게 합니다.

참고

인터넷 연결을 선택하면 각 서브넷 또는 서브넷에서 기존 탄력적 IP 주소를 선택할 수 있습니다. 또는 VPC 콘솔(https://console.aws.amazon.com/vpc/

)으로 이동하여 하나 이상의 새 탄력적 IP 주소를 할당할 수 있습니다. 이러한 주소는 AWS 또는 사용자가 소유할 수 있습니다. 이미 사용 중인 탄력적 IP 주소는 엔드포인트와 연결할 수 없습니다. -

(옵션) 사용자 지정 호스트 이름의 경우 다음 중 하나를 선택합니다.

참고

의 고객은 탄력적 IP 주소를 통해 직접 연결하거나 상용 Route 53 내에서 EIP를 가리키는 호스트 이름 레코드를 생성 AWS GovCloud (US) 해야 합니다. GovCloud 엔드포인트용 Route 53 사용에 대한 자세한 내용은 AWS GovCloud (US) 사용 설명서의 AWS GovCloud (US) 리소스로 Amazon Route 53 설정을 참조하세요.

-

Amazon Route 53 DNS 별칭 – 사용하려는 호스트 이름이 Route 53에 등록된 경우. 이후 호스트 이름을 입력하면 됩니다.

-

기타 DNS – 사용할 호스트 이름이 다른 DNS 공급자를 통해 등록된 경우. 이후 호스트 이름을 입력하면 됩니다.

-

없음 – 서버의 엔드포인트를 사용하고 사용자 지정 호스트 이름은 사용하지 않을 경우. 서버 호스트 이름은

server-id.server.transfer.region.amazonaws.com참고

의 고객의 경우 없음을 AWS GovCloud (US)선택하면이 형식으로 호스트 이름이 생성되지 않습니다.

사용자 지정 호스트 이름 사용에 대한 자세한 내용은 사용자 지정 호스트 이름으로 작업를 참조하세요.

-

-

VPC의 경우 기존 VPC ID를 선택하거나 VPC 생성을 선택하여 새 VPC를 생성합니다.

-

가용 영역 섹션에서 가용 영역 및 관련 서브넷을 최대 3개까지 선택합니다. IPv4 주소의 경우 각 서브넷의 탄력적 IP 주소를 선택합니다. 클라이언트가 방화벽에서 엔드포인트에 대한 액세스를 허용하는 데 사용할 수 있는 IP 주소입니다.

팁: 가용 영역에 퍼블릭 서브넷을 사용하거나 프라이빗 서브넷을 사용하려면 먼저 인터넷 게이트웨이를 설정해야 합니다.

-

보안 그룹 섹션에서 기존 보안 그룹 ID 또는 ID를 선택하거나 보안 그룹 생성을 선택하여 새 보안 그룹을 생성합니다. 보안 그룹에 관한 자세한 내용은 Amazon Virtual Private Cloud 사용 설명서의 VPC의 보안 그룹을 참조하세요. 보안 그룹을 생성하려면 Amazon Virtual Private Cloud 사용 설명서의 보안 그룹 생성을 참조하세요.

참고

VPC는 자동으로 기본 보안 그룹과 함께 제공됩니다. 서버를 시작할 때 다른 보안 그룹 또는 그룹을 지정하지 않을 경우 기본 보안 그룹이 서버에 연결됩니다.

-

보안 그룹에 대한 인바운드 규칙의 경우 포트 22, 2222, 22000 또는 모든 조합을 사용하도록 SSH 트래픽을 구성할 수 있습니다. 포트 22는 기본적으로 구성됩니다. 포트 2222 또는 포트 22000을 사용하려면 보안 그룹에 인바운드 규칙을 추가합니다. 유형에 사용자 지정 TCP를 선택한 다음 포트 범위에

2222또는22000를 입력하고 소스에 SSH 포트 22 규칙에 대해 보유한 것과 동일한 CIDR 범위를 입력합니다. -

보안 그룹에 대한 인바운드 규칙의 경우 제어 채널 및

8192-8200데이터 채널21에 포트 범위를 사용하도록 FTPS 트래픽을 구성합니다.

참고

TCP "piggy-back" ACKs 필요한 클라이언트에 포트 2223을 사용하거나 TCP 3방향 핸드셰이크의 최종 ack에 데이터도 포함할 수 있습니다.

일부 클라이언트 소프트웨어는 포트 2223과 호환되지 않을 수 있습니다. 예를 들어 클라이언트를 사용하기 전에 서버가 SFTP 식별 문자열을 전송해야 하는 클라이언트입니다.

-

-

(옵션) FIPS 지원의 경우 FIPS 지원 엔드포인트 확인란을 선택하여 엔드포인트가 Federal Information Processing Standard(FIPS)를 준수하는지 확인합니다.

참고

FIPS 지원 엔드포인트는 북미 AWS 리전에서만 사용할 수 있습니다. 사용할 수 있는 리전은 AWS 일반 참조의 AWS Transfer Family 엔드포인트 및 할당량을 참조하세요. FIPS에 대한 자세한 설명은 미연방 정보 처리 표준(FIPS) 140-2

를 참조하세요. -

다음을 선택합니다.

-

-

추가 상세 정보 구성에서 다음을 수행합니다.

-

CloudWatch 로깅의 경우 다음 중 하나를 선택하여 사용자 활동에 대한 Amazon CloudWatch 로깅을 활성화합니다.

-

새 역할을 생성할 수 있는 적절한 권한이 있는 한 Transfer Family에서 자동으로 IAM 역할을 생성할 수 있도록 새 역할을 생성합니다. 생성된 IAM 역할을

AWSTransferLoggingAccess(이)라고 합니다. -

계정에서 기존 IAM 역할을 선택하려면 기존 역할을 선택합니다. 로깅 역할에서 역할을 선택합니다. 이 IAM 역할에는 서비스가

transfer.amazonaws.com(으)로 설정된 신뢰 정책이 포함되어야 합니다.CloudWatch 로깅에 대한 자세한 내용은 CloudWatch 로깅 역할 구성를 참조하세요.

참고

-

로깅 역할을 지정하지 않으면 CloudWatch에서 최종 사용자 활동을 볼 수 없습니다.

-

CloudWatch 로깅 역할을 설정하지 않으려면 기존 역할 선택을 선택하고 로깅 역할은 선택하지 마세요.

-

-

암호화 알고리즘 옵션의 경우 서버에서 사용하도록 설정된 암호화 알고리즘이 포함된 보안 정책을 선택합니다.

참고

다른 정책을 선택하지 않는 한

TransferSecurityPolicy-2024-01보안 정책이 기본적으로 서버에 연결됩니다.보안 정책에 대한 자세한 설명은 섹션을 참조하세요AWS Transfer Family 서버에 대한 보안 정책.

-

(선택 사항:이 섹션은 기존 SFTP 지원 서버에서 사용자를 마이그레이션하는 경우에만 해당됩니다.) 서버 호스트 키에 클라이언트가 SFTP를 통해 연결할 때 서버를 식별하는 데 사용할 RSA, ED25519 또는 ECDSA 프라이빗 키를 입력합니다.

-

(옵션) 태그의 키 및 값에서 하나 이상의 태그를 키-값 쌍을 입력한 다음 태그 추가를 선택합니다.

-

다음을 선택합니다.

-

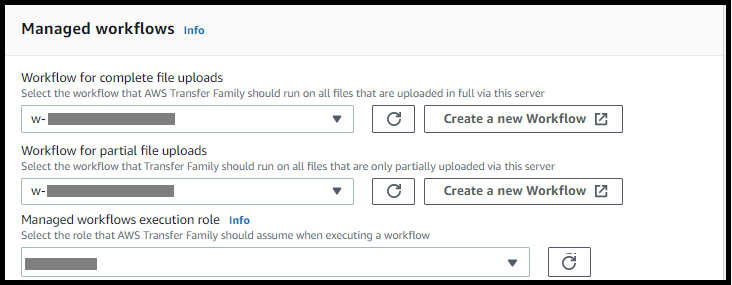

(옵션) 관리형 워크플로의 경우 워크플로를 실행할 때 Transfer Family가 맡아야 하는 워크플로 ID(및 해당 역할)를 선택합니다. 업로드 완료 시 실행할 워크플로 하나와 부분 업로드 시 실행할 워크플로 하나를 선택할 수 있습니다. 관리형 워크플로를 사용하여 파일을 처리하는 방법에 대한 자세한 내용은 AWS Transfer Family 관리형 워크플로를 참조하세요.

-

-

검토 및 생성에서 옵션을 검토합니다. 경우에 따라 다음 작업을 수행합니다.

-

이들 중 하나를 편집하려면 단계 옆에 있는 편집을 선택합니다.

참고

편집하기로 선택한 단계 이후의 각 단계를 검토해야 합니다.

-

변경 사항이 없으면 서버 생성을 선택하여 서버를 생성합니다. 서버 페이지로 이동하고, 새 서버가 나열되는 다음 화면이 표시됩니다.

-

서버 ID를 선택하여 방금 생성한 서버의 세부 설정을 볼 수 있습니다. 퍼블릭 IPv4 주소 열이 채워지면 입력한 탄력적 IP 주소가 서버의 엔드포인트와 성공적으로 연결됩니다.

참고

VPC의 서버가 온라인 상태일 때는 UpdateServer API를 통해서만 서브넷을 수정할 수 있습니다. 서버 엔드포인트의 탄력적 IP 주소를 추가하거나 변경하려면 서버를 중지해야 합니다.

서버의 엔드포인트 타입 변경

인터넷을 통해 액세스할 수 있는 기존 서버가 있는 경우(즉, 퍼블릭 엔드포인트 타입이 있는 경우) 해당 엔드포인트를 VPC 엔드포인트로 변경할 수 있습니다.

참고

VPC_ENDPOINT로 표시된 VPC에 기존 서버가 있는 경우 새 VPC 엔드포인트 타입으로 수정하는 것이 좋습니다. 이 새 엔드포인트 타입을 사용하면 더 이상 NLB(Network Load Balancer)를 사용하여 탄력적 IP 주소를 서버의 엔드포인트와 연결할 필요가 없습니다. 또한 VPC 보안 그룹을 사용하여 서버 엔드포인트에 대한 액세스를 제한할 수 있습니다. 그러나 필요에 따라 VPC_ENDPOINT 엔드포인트 타입을 계속 사용할 수 있습니다.

다음 절차에서는 서버가 현재 퍼블릭 엔드포인트 타입 또는 이전 VPC_ENDPOINT 타입을 사용하는 것으로 가정합니다.

서버의 엔드포인트 타입을 변경하려면

-

https://console.aws.amazon.com/transfer/

AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택합니다.

-

엔드포인트 타입을 변경하려는 서버의 확인란을 선택합니다.

중요

엔드포인트를 변경하려면 먼저 서버를 중지해야 합니다.

-

작업에서 중지를 선택합니다.

-

표시되는 확인 대화 상자에서 중지를 선택하여 서버 중지를 확인합니다.

참고

다음 단계로 진행하기 전에 엔드포인트 세부 정보에서 서버 상태가 오프라인으로 변경될 때까지 기다리세요. 몇 분 정도 걸릴 수 있습니다. 상태 변경을 보려면 서버 페이지에서 새로 고침을 선택해야 할 수도 있습니다.

서버가 오프라인이 될 때까지는 어떤 편집도 할 수 없습니다.

-

엔드포인트 세부 정보에서 편집을 선택합니다.

-

엔드포인트 구성 편집에서 다음을 수행합니다.

-

엔드포인트 타입 편집에서 VPC 호스팅을 선택합니다.

-

액세스에서 다음 중 하나를 선택합니다.

-

엔드포인트의 사설 IP 주소를 사용하는 클라이언트만 엔드포인트에 액세스할 수 있도록 하려면 내부로 설정합니다.

-

클라이언트가 퍼블릭 인터넷을 통해 엔드포인트에 액세스할 수 있도록 하려면 인터넷 연결을 선택합니다.

참고

인터넷 연결을 선택하면 각 서브넷 또는 서브넷에서 기존 탄력적 IP 주소를 선택할 수 있습니다. 또는 VPC 콘솔(https://console.aws.amazon.com/vpc/

)로 이동하여 하나 이상의 새 탄력적 IP 주소를 할당할 수 있습니다. 이러한 주소는 AWS 또는 사용자가 소유할 수 있습니다. 이미 사용 중인 탄력적 IP 주소는 엔드포인트와 연결할 수 없습니다.

-

-

(인터넷 연결 액세스 전용 옵션) 사용자 지정 호스트 이름의 경우 다음 중 하나를 선택합니다.

-

Amazon Route 53 DNS 별칭 – 사용하려는 호스트 이름이 Route 53에 등록된 경우. 이후 호스트 이름을 입력하면 됩니다.

-

기타 DNS – 사용할 호스트 이름이 다른 DNS 공급자를 통해 등록된 경우. 이후 호스트 이름을 입력하면 됩니다.

-

없음 – 서버의 엔드포인트를 사용하고 사용자 지정 호스트 이름은 사용하지 않을 경우. 서버 호스트 이름은

serverId.server.transfer.regionId.amazonaws.com사용자 지정 호스트 이름 사용에 대한 자세한 내용은 사용자 지정 호스트 이름으로 작업를 참조하세요.

-

-

VPC의 경우 기존 VPC ID를 선택하거나 VPC 생성을 선택하여 새 VPC를 생성합니다.

-

가용 영역 섹션에서 가용 영역 및 관련 서브넷을 최대 3개까지 선택합니다. 인터넷 연결을 선택한 경우 각 서브넷의 탄력적 IP 주소도 선택합니다.

참고

최대 3개의 가용 영역을 원하지만 가용 영역이 충분하지 않은 경우 VPC 콘솔(https://console.aws.amazon.com/vpc/

)에서 가용 영역을 생성합니다. 서브넷 또는 탄력적 IP 주소를 수정할 경우 서버를 업데이트하는 데 몇 분 정도 걸립니다. 서버 업데이트가 완료될 때까지는 변경 내용을 저장할 수 없습니다.

-

저장을 선택합니다.

-

-

작업에서 시작을 선택하고 서버 상태가 온라인으로 변경될 때까지 기다립니다. 이 작업은 몇 분 정도 걸릴 수 있습니다.

참고

퍼블릭 엔드포인트 타입을 VPC 엔드포인트 타입으로 변경한 경우 서버의 엔드포인트 타입이 VPC로 변경되었음을 알 수 있습니다.

기본 보안 그룹이 엔드포인트에 연결되어 있습니다. 보안 그룹을 변경하거나 추가하려면 보안 그룹 생성을 참조하세요.

VPC_ENDPOINT 사용 중단

AWS Transfer Family 는 새 AWS 계정에 EndpointType=VPC_ENDPOINT 대해를 사용하여 서버를 생성하는 기능을 중단했습니다. 2021년 5월 19일부터 엔드포인트 유형이 인 AWS Transfer Family 서버를 소유하지 않은 AWS 계정VPC_ENDPOINT은를 사용하여 새 서버를 생성할 수 없습니다EndpointType=VPC_ENDPOINT. VPC_ENDPOINT 엔드포인트 타입을 사용하는 서버를 이미 소유하고 있는 경우 가능한 한 빨리 EndpointType=VPC 사용을 시작하는 것이 좋습니다. 자세한 내용은AWS Transfer Family 서버 엔드포인트 유형을 VPC_ENDPOINT에서 VPC로 업데이트를 참조하세요

2020년 초에 새 VPC 엔드포인트 타입을 출시했습니다. 자세한 내용은 SFTP에 대한AWS Transfer Family 가 VPC 보안 그룹 및 탄력적 IP 주소를 지원하는 경우

이 엔드포인트 타입은 이전 엔드포인트 타입(VPC_ENDPOINT)과 기능적으로 동일합니다. 탄력적 IP 주소를 엔드포인트에 직접 연결하여 인터넷에 연결되도록 하고 소스 IP 필터링에 보안 그룹을 사용할 수 있습니다. 자세한 내용은 SFTP 서버용를 보호하기 AWS Transfer Family 위한 IP 허용 목록 사용 블로그 게시물을 참조하세요

공유 VPC 환경에서 이 엔드포인트를 호스팅할 수도 있습니다. 자세한 내용은 AWS Transfer Family 에서 현재 공유 서비스 VPC 환경 지원

SFTP 외에도 VPC EndpointType를 사용하여 FTPS 및 FTP를 활성화할 수 있습니다. 당사는 이러한 기능과 FTPS/FTP 지원을 EndpointType=VPC_ENDPOINT에 추가할 계획이 없습니다. 또한이 엔드포인트 유형을 AWS Transfer Family 콘솔에서 옵션으로 제거했습니다.

Transfer Family 콘솔, API AWS CLI, SDKs 또는를 사용하여 서버의 엔드포인트 유형을 변경할 수 있습니다 AWS CloudFormation. 서버의 엔드포인트 타입을 변경하려면 AWS Transfer Family 서버 엔드포인트 유형을 VPC_ENDPOINT에서 VPC로 업데이트를 참조하세요.

질문이 있는 경우 AWS Support 또는 AWS 계정 팀에 문의하세요.

참고

EndpointType=VPC_ENDPOINT에 이러한 기능과 FTPS 또는 FTP 지원을 추가할 계획이 없습니다. AWS Transfer Family 콘솔에서는 더 이상 옵션으로 제공하지 않습니다.

추가 질문이 있는 경우 AWS Support 또는 계정 팀을 통해 문의할 수 있습니다.

Transfer Family 서버에 대한 VPC 엔드포인트 액세스 제한

VPC 엔드포인트 유형으로 AWS Transfer Family 서버를 생성할 때 IAM 사용자와 보안 주체는 VPC 엔드포인트를 생성하고 삭제할 수 있는 권한이 필요합니다. 그러나 조직의 보안 정책은 이러한 권한을 제한할 수 있습니다. IAM 정책을 사용하여 다른 서비스에 대한 제한을 유지하면서 특히 Transfer Family에 대한 VPC 엔드포인트 생성 및 삭제를 허용할 수 있습니다.

중요

다음 IAM 정책은 사용자가 다른 서비스에 대해 이러한 작업을 거부하는 동안 Transfer Family 서버에 대해서만 VPC 엔드포인트를 생성하고 삭제할 수 있도록 허용합니다.

{ "Effect": "Deny", "Action": [ "ec2:CreateVpcEndpoint", "ec2:DeleteVpcEndpoints" ], "Resource": ["*"], "Condition": { "ForAnyValue:StringNotLike": { "ec2:VpceServiceName": [ "com.amazonaws.INPUT-YOUR-REGION.transfer.server.*" ] }, "StringNotLike": { "aws:PrincipalArn": [ "arn:aws:iam::*:role/INPUT-YOUR-ROLE" ] } } }

INPUT-YOUR-REGION을 AWS 리전(예: us-east-1)으로 바꾸고 INPUT-YOUR-ROLE을 이러한 권한을 부여하려는 IAM 역할로 바꿉니다.

추가 네트워킹 기능

AWS Transfer Family 는 VPC 구성을 사용할 때 보안과 유연성을 강화하는 몇 가지 고급 네트워킹 기능을 제공합니다.

-

공유 VPC 환경 지원 - 공유 VPC 환경에서 Transfer Family 서버 엔드포인트를 호스팅할 수 있습니다. 자세한 내용은 공유 VPC에서 VPCs AWS Transfer Family

. -

인증 및 보안 - AWS 웹 애플리케이션 방화벽을 사용하여 Amazon API Gateway 엔드포인트를 보호할 수 있습니다. 자세한 내용은 AWS 웹 애플리케이션 방화벽 및 Amazon API Gateway AWS Transfer Family 로 보안을

참조하세요.