기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

서버 세부 정보 편집

AWS Transfer Family 서버를 생성한 후 서버 구성을 편집할 수 있습니다.

주제

서버의 구성을 편집하는 방법

-

https://console.aws.amazon.com/transfer/

AWS Transfer Family 콘솔을 엽니다. -

왼쪽 탐색 창에서 서버를 선택합니다.

-

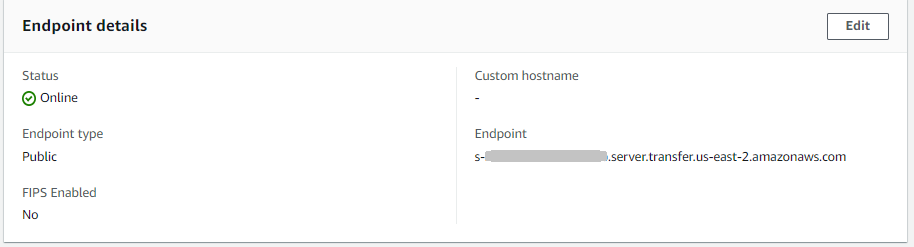

서버 ID 열에서 식별자를 선택하여 다음과 같은 서버 세부 정보 페이지를 표시합니다.

이 페이지에서 편집을 선택하여 서버의 속성을 변경할 수 있습니다.

-

프로토콜을 변경하려면 File Transfer 프로토콜 편집를 참조하세요.

-

자격 증명 공급자의 경우 서버 생성 후에는 서버의 자격 증명 공급자 타입을 변경할 수 없습니다. 자격 증명 공급자를 변경하려면, 서버를 삭제하고 원하는 자격 증명 공급자를 이용해 새 서버를 만들어야 합니다.

참고

서버에서 사용자 지정 ID 공급자를 사용하는 경우 일부 속성을 편집할 수 있습니다. 자세한 내용은 사용자 지정 자격 증명 제공자 파라미터 편집를 참조하세요.

-

엔드포인트 타입 또는 사용자 지정 호스트 이름을 변경하려면 서버 엔드포인트 편집를 참조하세요.

-

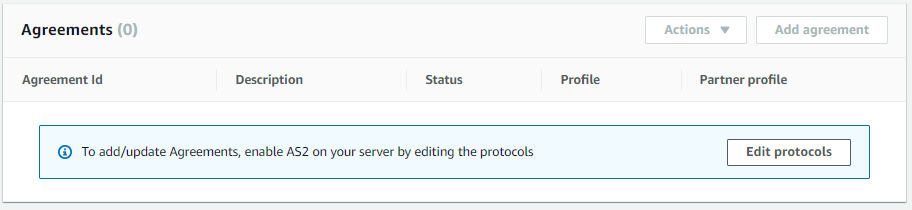

계약을 추가하려면 먼저 AS2를 프로토콜로 서버에 추가해야 합니다. 자세한 내용은 File Transfer 프로토콜 편집를 참조하세요.

-

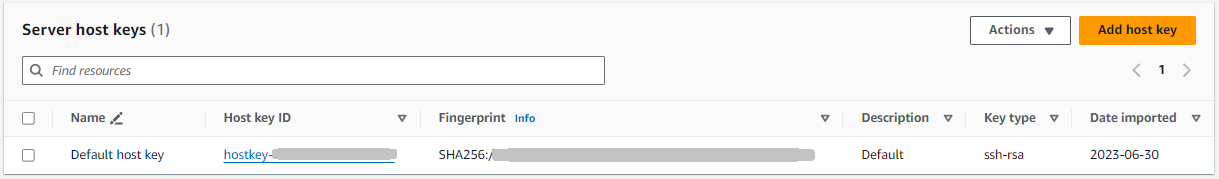

서버의 호스트 키를 관리하려면 SFTP 지원 서버의 호스트 키 관리를 참조하세요.

-

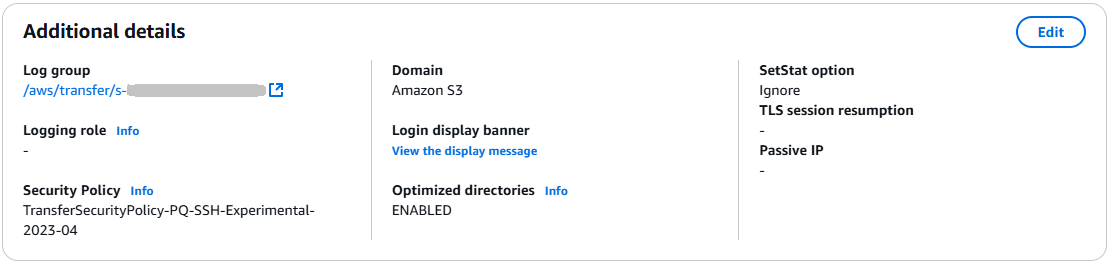

추가 세부 정보에서 다음 정보를 편집할 수 있습니다.

-

로깅 역할을 변경하려면 로깅 구성 편집를 참조하세요.

-

보안 정책을 변경하려면 보안 정책 편집를 참조하세요.

-

서버 호스트 키를 변경하려면 SFTP 지원 서버의 호스트 키 관리를 참조하세요.

-

서버의 관리 워크플로를 변경하려면 서버의 관리형 워크플로 변경를 참조하세요.

-

서버의 디스플레이 배너를 편집하려면 서버의 디스플레이 배너 변경를 참조하세요.

-

-

추가 구성 에서 다음 정보를 편집할 수 있습니다.

-

SetStat 옵션: 이 옵션을 사용하여 Amazon S3 버킷에 업로드하는 파일에 대해 클라이언트가

SETSTAT를 사용하려고 할 때 생성되는 오류를 무시합니다. 자세한 설명은 ProtocolDetails 주제의SetStatOption설명서를 참조하세요. -

TLS 세션 재개: FTPS 세션에 대한 통제 및 데이터 연결 간에 협상된 암호 키를 재개하거나 공유하는 메커니즘을 제공합니다. 자세한 설명은 ProtocolDetails 주제의

TlsSessionResumptionMode설명서를 참조하세요. -

수동 IP: FTP 및 FTPS 프로토콜에 대한 수동 모드를 나타냅니다. 방화벽, 라우터 또는 로드 밸런서의 퍼블릭 IP 주소와 같은 단일 IPv4 주소를 입력합니다. 자세한 설명은 ProtocolDetails 주제의

PassiveIp설명서를 참조하세요.

-

-

서버를 시작 또는 중지하려면 서버를 온라인이나 오프라인으로 전환를 참조하세요.

-

서버를 삭제하려면 서버 삭제를 참조하세요.

-

사용자 속성을 편집하려면 액세스 통제 관리를 참조하세요.

참고

서버 호스트 키 설명 및 가져온 날짜 값은 2022년 9월 기준으로 새로 추가되었습니다. 이러한 값은 다중 호스트 키 기능을 지원하기 위해 도입되었습니다. 이 기능을 사용하려면 여러 호스트 키가 도입되기 전에 사용 중이던 단일 호스트 키를 모두 마이그레이션해야 했습니다.

마이그레이션된 서버 호스트 키의 가져온 날짜 값은 서버의 마지막 수정 날짜로 설정됩니다. 즉, 마이그레이션된 호스트 키로 표시되는 날짜는 어떤 식으로든 서버 호스트 키 마이그레이션 전에 서버를 마지막으로 수정한 날짜와 일치합니다.

마이그레이션된 유일한 키는 가장 오래된 또는 유일한 서버 호스트 키입니다. 모든 추가 키에는 가져온 시점의 실제 날짜가 표시됩니다. 또한 마이그레이션된 키에는 마이그레이션된 키임을 쉽게 식별할 수 있는 설명이 있습니다.

마이그레이션은 9월 2일에서 9월 13일 사이에 이루어졌습니다. 이 범위 내의 실제 마이그레이션 날짜는 서버 리전에 따라 다릅니다.

-

File Transfer 프로토콜 편집

AWS Transfer Family 콘솔에서 파일 전송 프로토콜을 편집할 수 있습니다. File Transfer 프로토콜은 클라이언트를 서버의 엔드포인트에 연결합니다.

프로토콜을 편집하려면

-

서버 세부 정보 페이지에서 프로토콜 옆의 편집을 선택합니다.

-

프로토콜 편집 페이지에서 프로토콜 확인란 또는 확인란을 선택하거나 선택 취소하여 다음 파일 전송 프로토콜을 추가하거나 제거합니다.

-

Secure Shell(SSH) File Transfer 프로토콜(SFTP): SSH를 통한 파일 전송

SFTP에 대한 자세한 내용은 SFTP 지원 서버 생성를 참조하세요.

-

FTPS(File Transfer 프로토콜 보안) - TLS 암호화를 사용한 파일 전송

FTP에 대한 자세한 내용은 FTPS 지원 서버 생성를 참조하세요.

-

FTP(File Transfer 프로토콜) - 암호화되지 않은 파일 전송

FTPS에 대한 자세한 내용은 FTP 지원 서버 생성를 참조하세요.

참고

기존 서버에서 SFTP만 사용하도록 설정한 상태에서 FTPS 및 FTP를 추가하려는 경우 FTPS 및 FTP와 호환되는 올바른 ID 제공자 및 엔드포인트 타입 설정이 있는지 확인해야 합니다.

FTPS를 선택하는 경우 클라이언트가 FTPS를 통해 연결할 때 서버를 식별하는 데 사용할 AWS Certificate Manager (ACM)에 저장된 인증서를 선택해야 합니다.

새 퍼블릭 인증서를 요청하려면 AWS Certificate Manager 사용 설명서의 퍼블릭 인증서 요청을 참조하세요.

기존 인증서를 ACM으로 가져오려면 AWS Certificate Manager 사용 설명서의 ACM으로 인증서 가져오기를 참조하세요.

프라이빗 IP 주소를 통해 FTPS를 사용하도록 프라이빗 인증서를 요청하려면 AWS Certificate Manager 사용 설명서의 프라이빗 인증서 요청을 참조하세요.

다음 암호화 알고리즘 및 키 크기를 사용하는 인증서가 지원됩니다:

-

2048비트 RSA(RSA_2048)

-

4096비트 RSA(RSA_4096)

-

타원 프라임 곡선 256비트(EC_prime256v1)

-

타원 프라임 곡선 384 비트(EC_secp384r1)

-

타원 프라임 곡선 521비트(EC_secp521r1)

참고

인증서는 FQDN 또는 IP 주소가 지정된 유효한 SSL/TLS X.509 버전 3 인증서여야 하며 발급자에 대한 정보가 포함되어야 합니다.

-

-

저장을 선택합니다. 서버 세부 정보 페이지로 돌아갑니다.

사용자 지정 자격 증명 제공자 파라미터 편집

AWS Transfer Family 콘솔에서 사용자 지정 자격 증명 공급자의 경우 Lambda 함수를 사용하는지 API Gateway를 사용하는지에 따라 일부 설정을 변경할 수 있습니다. 어느 경우든 서버가 SFTP 프로토콜을 사용하는 경우 인증 방법을 편집할 수 있습니다.

-

Lambda를 자격 증명 제공자로 사용하는 경우 기본 Lambda 함수를 변경할 수 있습니다.

-

API Gateway를 자격 증명 제공자로 사용하는 경우 게이트웨이 URL이나 호출 역할 또는 둘 다를 업데이트할 수 있습니다.

서버 엔드포인트 편집

AWS Transfer Family 콘솔에서 서버 엔드포인트 유형과 사용자 지정 호스트 이름을 수정할 수 있습니다. 또한 VPC 엔드포인트의 경우 가용 영역 정보를 편집할 수 있습니다.

서버 엔드포인트 세부 정보를 편집하려면

-

서버 세부 정보 페이지에서 엔드포인트 세부 정보 옆의 편집을 선택합니다.

-

엔드포인트 유형을 편집하려면 먼저 서버를 중지해야 합니다. 그런 다음 엔드포인트 구성 편집 페이지의 엔드포인트 유형에서 다음 값 중 하나를 선택할 수 있습니다.

-

퍼블릭 - 이 옵션을 사용하면 인터넷을 통해 서버에 액세스할 수 있습니다.

-

VPC - 이 옵션을 사용하면 VPC(VPC) 의 서버에 액세스할 수 있습니다. VPC에 대한 자세한 내용은 Virtual Private Cloud(VPC)에 서버 생성를 참조하세요.

-

-

사용자 지정 호스트 이름의 경우 다음 중 하나를 선택합니다.

-

없음 - 사용자 지정 도메인을 사용하지 않으려면 없음을 선택합니다.

에서 제공하는 서버 호스트 이름을 가져옵니다 AWS Transfer Family. 서버 호스트 이름은

serverId.server.transfer.regionId.amazonaws.com -

Amazon Route 53 DNS 별칭 - Route 53에서 자동으로 생성된 DNS 별칭을 사용하려면 이 옵션을 선택합니다.

-

기타 DNS - 외부 DNS 서비스에서 이미 소유하고 있는 호스트 이름을 사용하려면 기타 DNS를 선택합니다.

Amazon Route 53 DNS 별칭 또는 기타 DNS를 선택하면 서버의 엔드포인트와 연결할 이름 확인 방법이 지정됩니다.

예를 들어 사용자 지정 도메인이

sftp.inbox.example.com일 수 있습니다. 사용자 지정 호스트 이름은 사용자가 입력했고 DNS 서비스가 해석할 수 있는 DNS 이름을 사용합니다. Route 53을 DNS 해석기로 사용하거나, 자체 DNS 서비스 공급자를 사용할 수 있습니다. AWS Transfer Family 가 Route 53을 이용해 트래픽을 사용자 지정 도메인에서 SFTP 엔드포인트로 라우팅하는 방법은 사용자 지정 호스트 이름으로 작업를 참조하세요.

-

-

VPC 엔드포인트의 경우 가용 영역 창에서 정보를 변경할 수 있습니다.

-

저장을 선택합니다. 서버 세부 정보 페이지로 돌아갑니다.

로깅 구성 편집

AWS Transfer Family 콘솔에서 로깅 구성을 변경할 수 있습니다.

참고

서버를 생성할 때 Transfer Family가 CloudWatch 로깅 IAM 역할을 생성한 경우 IAM 역할을 AWSTransferLoggingAccess(이)라고 합니다. 모든 Transfer Family 서버에 사용할 수 있습니다.

로깅 구성 편집

-

서버 세부 정보 페이지에서 추가 세부 정보 옆의 편집을 선택합니다.

-

구성에 따라 로깅 역할, 정형 JSON 로깅 또는 둘 다 선택할 수 있습니다. 자세한 내용은 서버의 로깅 업데이트를 참조하세요.

보안 정책 편집

이 절차에서는 AWS Transfer Family 콘솔 또는를 사용하여 Transfer Family 서버의 보안 정책을 변경하는 방법을 설명합니다 AWS CLI.

참고

엔드포인트가 FIPS를 사용하는 경우 FIPS 보안 정책을 비 FIPS 보안 정책으로 변경할 수 없습니다.

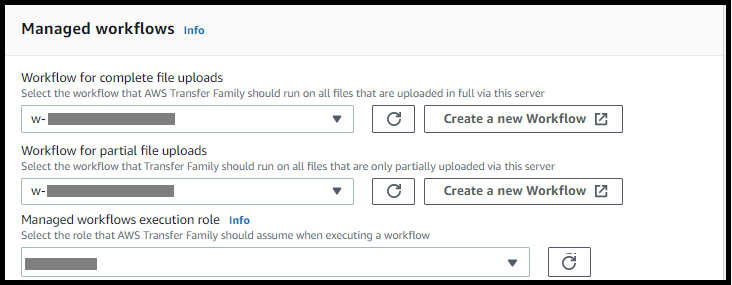

서버의 관리형 워크플로 변경

AWS Transfer Family 콘솔에서 서버와 연결된 관리형 워크플로를 변경할 수 있습니다.

관리형 워크플로 변경

-

서버 세부 정보 페이지에서 추가 세부 정보 옆의 편집을 선택합니다.

-

추가 세부 정보 편집 페이지의 관리형 워크플로 섹션에서 모든 업로드에서 실행할 워크플로를 선택합니다.

참고

워크플로가 아직 없는 경우 새 워크플로 생성을 선택하여 워크플로를 생성합니다.

-

사용할 워크플로 ID를 선택합니다.

-

실행 역할을 선택합니다. 이 역할은 워크플로의 단계를 실행할 때 Transfer Family가 맡는 역할입니다. 자세한 내용은 워크플로에 대한 IAM 정책를 참조하세요. 저장을 선택합니다.

-

-

저장을 선택합니다. 서버 세부 정보 페이지로 돌아갑니다.

서버의 디스플레이 배너 변경

AWS Transfer Family 콘솔에서 서버와 연결된 디스플레이 배너를 변경할 수 있습니다.

디스플레이 배너를 변경하려면

-

서버 세부 정보 페이지에서 추가 세부 정보 옆의 편집을 선택합니다.

-

추가 세부정보 편집 페이지의 디스플레이 배너 섹션에서 사용 가능한 디스플레이 배너의 텍스트를 입력합니다.

-

저장을 선택합니다. 서버 세부 정보 페이지로 돌아갑니다.

서버를 온라인이나 오프라인으로 전환

AWS Transfer Family 콘솔에서 서버를 온라인 상태로 전환하거나 오프라인 상태로 전환할 수 있습니다.

서버를 온라인 상태로 전환하려면

-

https://console.aws.amazon.com/transfer/

AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택합니다.

-

오프라인 상태인 서버의 확인란을 선택합니다.

-

작업에서 시작을 선택합니다.

서버가 오프라인에서 온라인으로 전환되는 데는 몇 분 정도 걸릴 수 있습니다.

참고

오프라인으로 전환하기 위해 서버를 중단해도, 해당 서버에 대한 서비스 요금은 계속 발생합니다. 추가 서버 관련 요금을 방지하려면, 해당 서버를 삭제해야 합니다.

서버를 오프라인 상태로 전환하려면

-

https://console.aws.amazon.com/transfer/

AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택합니다.

-

온라인 상태인 서버의 확인란을 선택합니다.

-

작업에서 중지를 선택합니다.

서버가 시작 또는 종료 중일 때는 서버가 파일 작업을 수행할 수 없습니다. 콘솔은 시작 및 중단 상태를 표시하지 않습니다.

오류 조건 START_FAILED 또는를 발견한 경우 STOP_FAILED AWS Support 에 문의하여 문제를 해결하세요.