As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como adicionar segurança avançada a um grupo de usuários

Depois de criar o grupo de usuários, você terá acesso à Advanced security (Segurança avançada) na barra de navegação do console do Amazon Cognito. Você pode ativar os recursos de segurança avançada do grupo de usuários e personalizar as ações executadas em resposta a riscos diferentes. Outra opção é usar o modo de auditoria para coletar métricas sobre riscos detectados sem aplicar mitigação de segurança. No modo de auditoria, os recursos avançados de segurança publicam métricas na Amazon CloudWatch. Você pode ver métricas de segurança avançadas depois que o Amazon Cognito gerar seu primeiro evento de segurança avançada. Consulte Como exibir métricas de segurança avançada.

Os recursos de segurança avançada incluem detecção de credenciais comprometidas e autenticação adaptativa.

- Credenciais comprometidas

-

Os usuários reutilizam senhas para várias contas de usuário. O recurso de credenciais comprometidas do Amazon Cognito compila dados de vazamentos públicos de nomes de usuário e senhas e compara as credenciais de seus usuários com listas de credenciais vazadas. A detecção de credenciais comprometidas também verifica se há senhas que possam ser deduzidas com facilidade.

Você pode selecionar as ações do usuário que solicitam a verificação de credenciais comprometidas e a ação que você deseja que o Amazon Cognito realize em resposta. Para eventos de login, inscrição e alteração de senha, o Amazon Cognito pode Bloquear login ou Permitir login. Nos dois casos, o Amazon Cognito gera um log de atividades do usuário. Nele, você pode encontrar mais informações sobre o evento.

- Autenticação adaptável

-

O Amazon Cognito pode revisar as informações de localização e dispositivo das solicitações de login dos usuários e aplicar uma resposta automática para proteger as contas de usuário no grupo de usuários contra atividades suspeitas.

Quando você ativa a segurança avançada, o Amazon Cognito atribui uma pontuação de risco à atividade do usuário. Você pode atribuir uma resposta automática a atividades suspeitas: você pode exigir MFA, bloquear o login ou simplesmente registrar os detalhes da atividade e a pontuação de risco. Você também pode enviar automaticamente mensagens de e-mail que notificam o usuário sobre a atividade suspeita para que ele possa redefinir a senha ou realizar outras ações autoguiadas.

- Personalização do token de acesso

-

Ao ativar atributos avançados de segurança, é possível configurar o grupo de usuários para aceitar respostas a um evento de gatilho do Lambda versão 2. Com a versão 2, é possível personalizar escopos e outras declarações em tokens de acesso. Isso aumenta a capacidade de criar resultados de autorização flexíveis quando os usuários se autenticam. Para ter mais informações, consulte Personalizar o token de acesso.

Tópicos

Considerações e limitações

-

O preço adicional se aplica aos recursos de segurança avançada do Amazon Cognito. Consulte a página de preço do Amazon Cognito

. -

O Amazon Cognito oferece suporte à autenticação adaptativa e à detecção de credenciais comprometidas com os seguintes fluxos de autenticação padrão:, e.

USER_PASSWORD_AUTHADMIN_USER_PASSWORD_AUTHUSER_SRP_AUTHNão é possível utilizar segurança avançada com um fluxoCUSTOM_AUTHeAcionadores do Lambda de desafio personalizado de autenticação ou com login federado. -

Com os recursos de segurança avançada do Amazon Cognito no Modo de função completa, você pode criar as exceções Sempre bloquear e Sempre permitir para o endereço IP. Uma sessão de um endereço IP na lista de exceções Always block (Bloquear sempre) não recebe um nível de risco por autenticação adaptativa e não pode fazer login no grupo de usuários.

-

Solicitações bloqueadas de endereços IP em uma lista de exceções Always block (Bloquear sempre) em seu grupo de usuários contribuem para as cotas de taxas de solicitação de seus grupos de usuários. Os recursos de segurança avançados do Amazon Cognito não evitam ataques distribuídos de negação de serviço ()DDoS. Para implementar defesas contra ataques volumétricos em seus grupos de usuários, adicione web. AWS WAF ACLs Para ter mais informações, consulte Associando uma AWS WAF web a ACL um grupo de usuários.

-

As concessões de credenciais do cliente são destinadas à autorização machine-to-machine (M2M) sem conexão com contas de usuário. Os recursos avançados de segurança monitoram somente contas e senhas de usuários em seu grupo de usuários. Para implementar recursos de segurança com sua atividade M2M, considere os recursos de AWS WAF monitorar as taxas e o conteúdo das solicitações. Para ter mais informações, consulte Associando uma AWS WAF web a ACL um grupo de usuários.

Pré-requisitos

Antes de começar, você precisará fazer o seguinte:

-

Um grupo de usuários com um cliente de aplicativo. Para ter mais informações, consulte Conceitos básicos dos grupos de usuários.

-

Defina a autenticação multifatorial (MFA) como Opcional no console do Amazon Cognito para usar o recurso de autenticação adaptativa baseado em risco. Para ter mais informações, consulte Adicionando MFA a um grupo de usuários.

-

Se você estiver usando notificações por e-mail, acesse o SESconsole da Amazon

para configurar e verificar um endereço de e-mail ou domínio para usar com suas notificações por e-mail. Para obter mais informações sobre a AmazonSES, consulte Verificação de identidades na Amazon. SES

Como configurar recursos de segurança avançada

É possível configurar os recursos de segurança avançada do Amazon Cognito no AWS Management Console.

Para configurar segurança avançada para um grupo de usuários

-

Acesse o console do Amazon Cognito

. Se solicitado, insira suas AWS credenciais. -

Escolha User Pools (Grupos de usuários).

-

Escolha um grupo de usuários existente na lista ou crie um grupo de usuários.

-

Escolha a guia Segurança avançada e selecione Ativar. Se tiver habilitado a segurança avançada anteriormente, escolha Edit (Editar).

-

Selecione Full function (Função completa) para configurar respostas de segurança avançada para credenciais comprometidas e autenticação adaptativa. Selecione Somente auditoria para coletar informações e enviar dados do grupo de usuários para CloudWatch o. O preço da segurança avançada se aplica a ambos os modos de Audit only (Somente auditoria) e de Full function (Função completa). Para mais informações, consulte Preços do Amazon Cognito

. Recomendamos manter os recursos de segurança avançada no modo de auditoria por duas semanas antes de ativar as ações. Durante esse tempo, o Amazon Cognito pode aprender os padrões de uso dos usuários da aplicação.

-

Se tiver selecionado Audit only (Somente auditoria), escolha Save changes (Salvar alterações). Se tiver selecionado Full function (Função completa):

-

Selecione se vai executar uma ação Custom (Personalizada) ou usar Cognito defaults (Padrões do Cognito) para responder a Compromised credentials (Credenciais comprometidas) suspeitas. Os padrões do Cognito são:

-

Detectar credenciais comprometidas ao Acessar, Cadastrar-se, e Alterar senha.

-

Responder a credenciais comprometidas com a ação Block sign-in (Bloquear acesso).

-

-

Se tiver selecionado ações Custom (Personalizadas) para Compromised credentials (Credenciais comprometidas), escolha as ações do grupo de usuários que o Amazon Cognito usará para Event detection (Detecção de eventos) e as Compromised credentials responses (Respostas a credenciais comprometidas) que deseja que o Amazon Cognito adote. É possível Block sign-in (Bloquear acesso) ou Allow sign-in (Permitir acesso) com credenciais comprometidas suspeitas.

-

Escolha como responder a tentativas maliciosas de acesso em Adaptive authentication (Autenticação adaptável). Selecione se vai executar uma ação Custom (Personalizada) ou usar Cognito defaults (Padrões do Cognito) para responder a atividades maliciosas suspeitas. Quando você seleciona Cognito defaults (Padrões do Cognito), o Amazon Cognito bloqueia o acesso em todos os níveis de risco e não notifica o usuário.

-

Se tiver selecionado ações Custom (Personalizadas) para Adaptive authentication (Autenticação adaptável), escolha as ações de Automatic risk response (Resposta automática a riscos) que o Amazon Cognito adotará em resposta aos riscos detectados com base no nível de gravidade. Quando você atribui uma resposta a um nível de risco, não é possível atribuir uma resposta menos restritiva a um nível de risco mais alto. Você pode atribuir as seguintes respostas aos níveis de risco:

-

Allow sign-in (Permitir acesso): não tomar nenhuma ação preventiva.

-

Opcional MFA — Se o usuário tiver MFA configurado, o Amazon Cognito sempre exigirá que o usuário forneça um fator de senha (TOTP) adicional SMS ou de uso único baseado em tempo ao fazer login. Se o usuário não tiver MFA configurado, ele poderá continuar fazendo login normalmente.

-

Exigir MFA - Se o usuário tiver MFA configurado, o Amazon Cognito sempre exigirá que o usuário forneça um TOTP fator adicional SMS ao fazer login. Se o usuário não tiver MFA configurado, o Amazon Cognito solicitará que ele configure. MFA Antes de MFA solicitar automaticamente seus usuários, configure um mecanismo em seu aplicativo para capturar números de telefone ou registrar aplicativos autenticadores para TOTPMFA. SMS MFA

-

Block sign-in (Bloquear acesso): impedir que o usuário faça o acesso.

-

Notify user (Notificar o usuário): enviar uma mensagem de e-mail para o usuário com informações sobre o risco que o Amazon Cognito detectou e a resposta adotada. Você pode personalizar modelos de mensagem de e-mail para as mensagens enviadas.

-

-

-

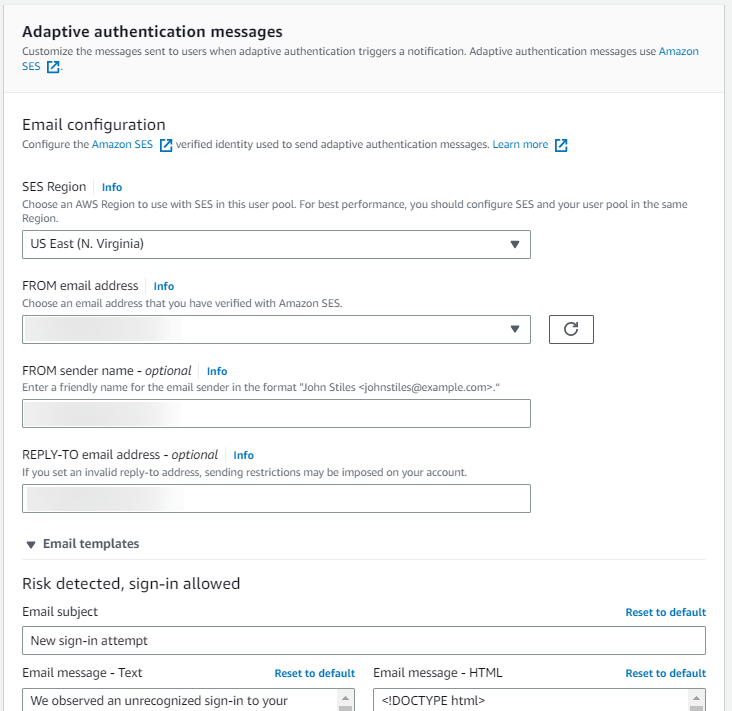

Se tiver escolhido Notify user (Notificar o usuário) na etapa anterior, você pode personalizar suas configurações de entrega de e-mail e modelos de mensagem de e-mail para autenticação adaptativa.

-

Em Configuração de e-mail, escolha a SESregião, o endereço de FROM e-mail, o nome do FROM remetente e o endereço de e-mail REPLY -TO que você deseja usar com a autenticação adaptável. Para obter mais informações sobre como integrar as mensagens de e-mail do grupo de usuários ao Amazon Simple Email Service, consulte Configurações de e-mail dos grupos de usuários do Amazon Cognito.

-

Expanda os modelos de e-mail para personalizar as notificações de autenticação adaptável com versões em texto simples HTML e em texto simples das mensagens de e-mail. Para saber mais sobre modelos de mensagem de e-mail, consulte Modelos de mensagens.

-

-

Expanda as exceções de endereço IP para criar uma lista sempre permitida ou sempre bloqueada ou intervalos de IPv6 endereços que sempre serão permitidos IPv4 ou bloqueados, independentemente da avaliação avançada de risco de segurança. Especifique os intervalos de endereços IP em CIDRnotação

(como 192.168.100.0/24). -

Escolha Salvar alterações.