As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

O que é o Amazon Cognito?

O Amazon Cognito é uma plataforma de identidade para aplicações web e aplicativos móveis. É um diretório de usuários, um servidor de autenticação e um serviço de autorização para tokens e AWS credenciais de acesso OAuth 2.0. Com o Amazon Cognito, você pode autenticar e autorizar usuários do diretório de usuários integrado, de seu diretório corporativo e de provedores de identidades de consumidores, como Google e Facebook.

Tópicos

Os dois componentes a seguir formam o Amazon Cognito. Eles operam de maneira independente ou em conjunto, com base nas necessidades de acesso dos usuários.

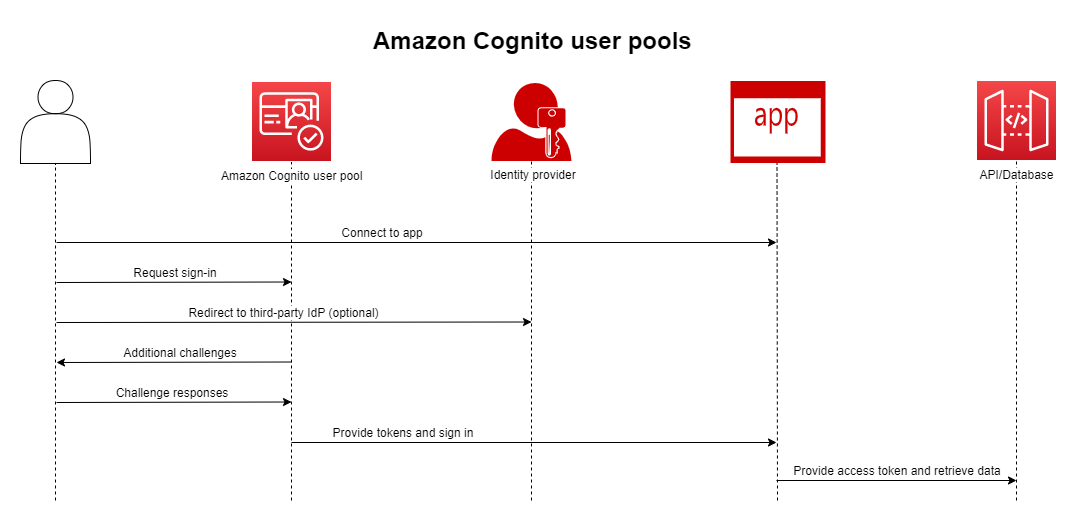

Grupos de usuários

Crie um grupo de usuários quando quiser autenticar e autorizar usuários em sua aplicação ou API. Os grupos de usuários são um diretório de usuários com criação, gerenciamento e autenticação de usuários por autoatendimento e orientados pelo administrador. O grupo de usuários pode ser um diretório independente e um provedor de identidades (IdP) OIDC e um provedor de serviços (SP) intermediário para provedores de terceiros de identidades de funcionários e clientes. Você pode fornecer login único (SSO) em seu aplicativo para as identidades da força de trabalho da sua organização no SAML 2.0 e no OIDC com grupos de usuários. IdPs Você também pode fornecer SSO em seu aplicativo para as identidades de clientes da sua organização nas lojas públicas de identidade OAuth 2.0 Amazon, Google, Apple e Facebook. Para obter mais informações sobre o gerenciamento de identidade e acesso de cliente (CIAM), consulte What is CIAM?

Os grupos de usuários não exigem integração com um banco de identidades. Em um grupo de usuários, você pode emitir tokens web JSON autenticados (JWTs) diretamente para um aplicativo, um servidor web ou uma API.

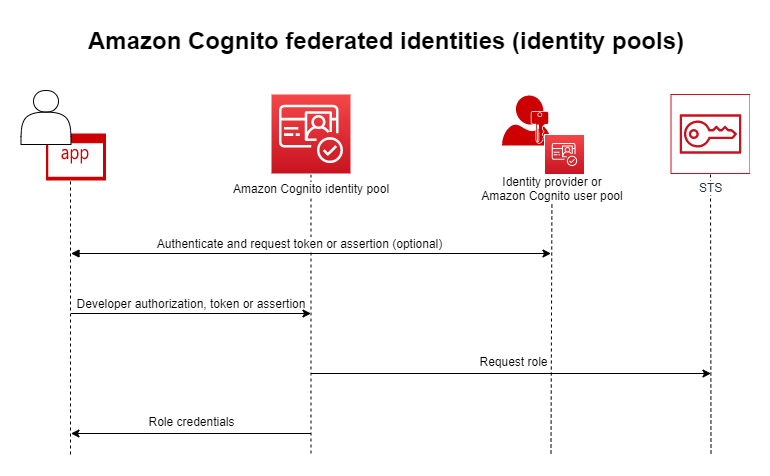

Bancos de identidades

Configure um pool de identidade do Amazon Cognito quando quiser autorizar usuários autenticados ou anônimos a acessar seus recursos. AWS Um grupo de identidades emite AWS credenciais para que seu aplicativo forneça recursos aos usuários. Você pode autenticar usuários com um provedor de identidades confiável, como um grupo de usuários ou um serviço SAML 2.0. Ele também pode emitir credenciais para usuários convidados. Os grupos de identidades usam controle de acesso baseado em funções e atributos para gerenciar a autorização dos usuários para acessar seus recursos. AWS

Os bancos de identidades não exigem integração com um grupo de usuários. Um banco de identidades pode aceitar declarações autenticadas diretamente dos fornecedores de identidade de funcionários e consumidores.

Um grupo de usuários do Amazon Cognito e um banco de identidades usados juntos

No diagrama que inicia este tópico, você usa o Amazon Cognito para autenticar o usuário e, depois, conceder a ele acesso a um AWS service (Serviço da AWS).

-

O usuário do seu aplicativo faz login por meio de um grupo de usuários e recebe OAuth 2.0 tokens.

-

Seu aplicativo troca um token de grupo de usuários com um grupo de identidades por AWS credenciais temporárias que você pode usar com AWS APIs e o AWS Command Line Interface (AWS CLI).

-

Seu aplicativo atribui a sessão de credenciais ao seu usuário e fornece acesso autorizado ao Amazon S3 e ao Serviços da AWS Amazon DynamoDB.

Para ter mais exemplos que usam bancos de identidades e grupos de usuários, consulte Cenários comuns do Amazon Cognito.

No Amazon Cognito, a obrigação de segurança da nuvem do modelo de responsabilidade compartilhada

Recursos do Amazon Cognito

Grupos de usuários

Um grupo de usuários do Amazon Cognito é um diretório de usuários. Com um grupo de usuários, os usuários podem fazer login na aplicação web ou no aplicativo móvel por meio do Amazon Cognito ou federar por meio de um IdP de terceiros. Os usuários federados e locais têm um perfil de usuário no grupo de usuários.

Os usuários locais são aqueles que se inscreveram ou que você criou diretamente no grupo de usuários. Você pode gerenciar e personalizar esses perfis de usuário no AWS Management Console, em um AWS SDK ou no AWS Command Line Interface (AWS CLI).

Os grupos de usuários do Amazon Cognito aceitam tokens e afirmações de terceiros IdPs e coletam os atributos do usuário em um JWT que ele emite para seu aplicativo. Você pode padronizar seu aplicativo em um conjunto de JWTs enquanto o Amazon Cognito lida IdPs com as interações, mapeando suas reivindicações em um formato de token central.

Um grupo de usuários do Amazon Cognito pode ser um IdP independente. O Amazon Cognito usa o padrão OpenID Connect (OIDC) para gerar autenticação e autorização. JWTs Quando você faz login de usuários locais, o grupo de usuários é oficial para esses usuários. Você tem acesso aos recursos a seguir ao autenticar usuários locais.

-

Implemente um front-end web próprio que chama a API de grupos de usuários do Amazon Cognito para autenticar, autorizar e gerenciar os usuários.

-

Configure a autenticação multifator (MFA) para os usuários. O Amazon Cognito aceita senha de uso único com marcação temporal (TOTP) e MFA de mensagens SMS.

-

Proteja-se contra o acesso de contas de usuários mal-intencionados que estão sob controle.

-

Crie seus próprios fluxos personalizados de autenticação em várias etapas.

-

Procure usuários em outro diretório e migre-os para o Amazon Cognito.

Um grupo de usuários do Amazon Cognito também pode desempenhar uma função dupla como provedor de serviços (SP) para o seu IdPs e um IdP para o seu aplicativo. Os grupos de usuários do Amazon Cognito podem se conectar ao consumidor, IdPs como o Facebook e o Google, ou à força de trabalho, IdPs como o Okta e o Active Directory Federation Services (ADFS).

Com os tokens OAuth 2.0 e OpenID Connect (OIDC) emitidos por um grupo de usuários do Amazon Cognito, você pode

-

Aceitar um token de ID em sua aplicação que autentique um usuário e forneça as informações necessárias para configurar o perfil do usuário.

-

Aceitar um token de acesso em sua API com os escopos do OIDC que autorizam chamadas de API dos usuários.

-

Recupere AWS credenciais de um pool de identidade do Amazon Cognito.

| Recurso | Descrição |

|---|---|

| Provedor de identidade OIDC | Emita tokens de ID para autenticar usuários |

| Servidor de autorização | Emita tokens de acesso para autorizar o acesso do usuário a APIs |

| Provedor de serviços SAML 2.0 | Transforme declarações SAML em tokens de ID e acesso |

| Parte confiável do OIDC | Transforme tokens OIDC em tokens de ID e acesso |

| Parte confiável do provedor social | Transforme tokens de ID da Apple, Facebook, Amazon ou Google em seu próprio ID e tokens de acesso |

| Serviço de front-end de autenticação | Cadastre, gerencie e autentique usuários com login gerenciado |

| Suporte de API para sua própria interface de usuário | Crie, gerencie e autentique usuários por meio de solicitações de API de autenticação no suporte ¹ AWS SDKs |

| Autenticação multifator | Use mensagens SMS ou o TOTPs dispositivo do seu usuário como um fator de autenticação adicional¹ |

| Monitoramento e resposta de segurança | Proteja-se contra atividades maliciosas e senhas inseguras¹ |

| Personalize fluxos de autenticação | Crie seu próprio mecanismo de autenticação ou adicione etapas personalizadas aos fluxos existentes² |

| Grupos | Crie agrupamentos lógicos de usuários e uma hierarquia de declarações de função do IAM ao passar tokens para grupos de identidades |

| Personalize tokens | Personalize seu ID e tokens de acesso com reivindicações novas, modificadas e suprimidas |

| Personalize os atributos do usuário | Atribua valores aos atributos do usuário e adicione seus próprios atributos personalizados |

¹ O recurso não está disponível para usuários federados.

² O recurso não está disponível para usuários de login federados e gerenciados.

Para mais informações sobre grupos de usuários, consulte Conceitos básicos dos grupos de usuários e a Referências da API de grupos de usuários do Amazon Cognito Sync.

Bancos de identidades

Um grupo de identidades é uma coleção de identificadores ou identidades exclusivos que você atribui aos seus usuários ou convidados e autoriza a receber credenciais temporárias. AWS Quando você apresenta a prova de autenticação para um grupo de identidades na forma de declarações confiáveis de um SAML 2.0, OpenID Connect (OIDC) ou provedor de identidade social (IdP) 2.0 OAuth , você associa seu usuário a uma identidade no grupo de identidades. O token que seu grupo de identidades cria para a identidade pode recuperar credenciais de sessão temporárias de AWS Security Token Service ()AWS STS.

Para complementar as identidades autenticadas, você também pode configurar um grupo de identidades para autorizar o acesso AWS sem a autenticação do IdP. Você pode oferecer um comprovante de autenticação personalizado comIdentidades autenticadas pelo desenvolvedor. Você também pode conceder AWS credenciais temporárias a usuários convidados, com identidades não autenticadas.

Com grupos de identidades, você tem duas maneiras de se integrar às políticas do IAM em seu Conta da AWS. Você pode usar esses dois recursos juntos ou individualmente.

Controle de acesso com base em função

Quando o usuário transmite declarações ao banco de identidades, o Amazon Cognito escolhe o perfil do IAM que ele solicita. Para personalizar as permissões do perfil de acordo com suas necessidades, aplique as políticas do IAM a cada perfil. Por exemplo, se o usuário demonstrar que está no departamento de marketing, ele receberá credenciais para um perfil com políticas adaptadas às necessidades de acesso do departamento de marketing. O Amazon Cognito pode solicitar um perfil padrão, um perfil baseado em regras que consultam as declarações do usuário ou um perfil baseado na associação do usuário a um grupo de usuários. Você também pode configurar a política de confiança do perfil para que o IAM confie somente em seu banco de identidades para gerar sessões temporárias.

Atributos para controle de acesso

Seu banco de identidades lê os atributos das declarações do usuário e os correlaciona às tags de entidade principal na sessão temporária do usuário. Depois, você pode configurar as políticas baseadas em recursos do IAM para permitir ou negar acesso a recursos com base em entidades principais do IAM que carregam as tags de sessão do banco de identidades. Por exemplo, se seu usuário demonstrar que está no departamento de marketing, marque AWS STS sua sessãoDepartment: marketing. Seu bucket do Amazon S3 permite operações de leitura com base em uma PrincipalTag condição aws: que exige um valor de marketing para a tag. Department

| Recurso | Descrição |

|---|---|

| Parte confiável do grupo de usuários do Amazon Cognito | Troque um token de ID do seu grupo de usuários por credenciais de identidade da web de AWS STS |

| Provedor de serviços SAML 2.0 | Declarações SAML do Exchange para credenciais de identidade na web de AWS STS |

| Parte confiável do OIDC | Troque tokens OIDC por credenciais de identidade na web de AWS STS |

| Parte confiável do provedor social | Troque OAuth tokens da Amazon, Facebook, Google, Apple e Twitter por credenciais de identidade na web de AWS STS |

| Festa de confiança personalizada | Com AWS credenciais, troque reivindicações em qualquer formato por credenciais de identidade na web de AWS STS |

| Acesso não autenticado | Emita credenciais de identidade na web de acesso limitado sem autenticação AWS STS |

| Controle de acesso com base em função | Escolha uma função do IAM para seu usuário autenticado com base em suas reivindicações e configure suas funções para serem assumidas somente no contexto do seu grupo de identidades |

| Controle de acesso por atributo | Converta declarações em tags principais para sua sessão AWS STS temporária e use políticas do IAM para filtrar o acesso a recursos com base nas tags principais |

Para mais informações sobre grupos de identidades, consulte Conceitos básicos dos bancos de identidades do Amazon Cognito e a Referências da API de grupos de identidades do Amazon Cognito Sync.

Comparação entre grupos de usuários e bancos de identidades do Amazon Cognito

| Recurso | Descrição | Grupos de usuários | Bancos de identidades |

|---|---|---|---|

| Provedor de identidade OIDC | Emita tokens de ID OIDC para autenticar usuários do aplicativo | ✓ | |

| Diretório de usuários | Armazene perfis de usuário para autenticação | ✓ | |

| Autorizar o acesso à API | Emita tokens de acesso para autorizar o acesso do usuário a APIs (incluindo operações de API de autoatendimento de perfil de usuário), bancos de dados e outros recursos que aceitam escopos OAuth | ✓ | |

| Autorização de identidade na web do IAM | Gere tokens que você pode trocar AWS STS por AWS credenciais temporárias | ✓ | |

| Provedor de serviços SAML 2.0 e provedor de identidade OIDC | Emita tokens OIDC personalizados com base em declarações de um provedor de identidade SAML 2.0 | ✓ | |

| Parte confiável do OIDC e provedor de identidade do OIDC | Emita tokens OIDC personalizados com base em declarações de um provedor de identidade OIDC | ✓ | |

| OAuth 2.0 parte confiável e provedor de identidade OIDC | Emita tokens OIDC personalizados com base nos escopos de provedores sociais OAuth 2.0, como Apple e Google | ✓ | |

| Provedor de serviços SAML 2.0 e corretor de credenciais | Emitir AWS credenciais temporárias com base em declarações de um provedor de identidade SAML 2.0 | ✓ | |

| Parte confiável e corretor de credenciais do OIDC | Emitir AWS credenciais temporárias com base em declarações de um provedor de identidade OIDC | ✓ | |

| Parte confiável do provedor social e corretor de credenciais | Emita AWS credenciais temporárias com base em tokens web JSON de aplicativos de desenvolvedores com provedores sociais como Apple e Google | ✓ | |

| Parte confiável e agente de credenciais do grupo de usuários do Amazon Cognito | Emita AWS credenciais temporárias com base em tokens web JSON dos grupos de usuários do Amazon Cognito | ✓ | |

| Parte confiável e corretor de credenciais personalizados | Emita AWS credenciais temporárias para identidades arbitrárias, autorizadas pelas credenciais do IAM do desenvolvedor | ✓ | |

| Serviço de front-end de autenticação | Cadastre, gerencie e autentique usuários com login gerenciado | ✓ | |

| Suporte de API para sua própria interface de autenticação | Crie, gerencie e autentique usuários por meio de solicitações de API no Supported ¹ AWS SDKs | ✓ | |

| MFA | Use mensagens SMS ou o TOTPs dispositivo do seu usuário como um fator de autenticação adicional¹ | ✓ | |

| Monitoramento e resposta de segurança | Proteja-se contra atividades maliciosas e senhas inseguras¹ | ✓ | |

| Personalize fluxos de autenticação | Crie seu próprio mecanismo de autenticação ou adicione etapas personalizadas aos fluxos existentes¹ | ✓ | |

| Grupos de usuários | Crie agrupamentos lógicos de usuários e uma hierarquia de declarações de função do IAM ao passar tokens para grupos de identidades | ✓ | |

| Personalize tokens | Personalize seu ID e tokens de acesso com reivindicações e escopos novos, modificados e suprimidos | ✓ | |

| AWS WAF web ACLs | Monitore e controle as solicitações para seu front-end de autenticação com AWS WAF | ✓ | |

| Personalize os atributos do usuário | Atribua valores aos atributos do usuário e adicione seus próprios atributos personalizados | ✓ | |

| Acesso não autenticado | Emita credenciais de identidade na web de acesso limitado sem autenticação AWS STS | ✓ | |

| Controle de acesso com base em função | Escolha uma função do IAM para seu usuário autenticado com base em suas reivindicações e configure a confiança de sua função para limitar o acesso aos usuários de identidade da web | ✓ | |

| Controle de acesso por atributo | Transforme as declarações do usuário em tags principais para sua sessão AWS STS temporária e use as políticas do IAM para filtrar o acesso aos recursos com base nas tags principais | ✓ |

¹ O recurso não está disponível para usuários federados.

Conceitos básicos do Amazon Cognito

Veja exemplos de aplicações de grupos de usuários em Conceitos básicos dos grupos de usuários.

Para obter uma introdução aos bancos de identidades, consulte Conceitos básicos dos bancos de identidades do Amazon Cognito.

Para obter links para experiências de configuração guiada com grupos de usuários e bancos de identidades, consulte Opções de configuração guiada para o Amazon Cognito.

Para começar a usar um AWS SDK, consulte Ferramentas para AWS desenvolvedores

Para usar o Amazon Cognito, você precisa de uma Conta da AWS. Para obter mais informações, consulte Começando com AWS.

Disponibilidade regional

O Amazon Cognito está disponível em várias AWS regiões em todo o mundo. Em cada região, o Amazon Cognito é distribuído em várias zonas de disponibilidade. Essas zonas de disponibilidade são fisicamente isoladas umas das outras, mas são unidas por conexões de rede privadas, de baixa latência, de alta taxa de transferência e altamente redundantes. Essas zonas de disponibilidade permitem AWS fornecer serviços, incluindo o Amazon Cognito, com níveis muito altos de disponibilidade e redundância, além de minimizar a latência.

Para ver se o Amazon Cognito está disponível atualmente em algum Região da AWS, consulte AWS Serviços por região

Para saber mais sobre endpoints de serviços de API regionais, consulte Endpoints de serviço da AWS no Referência geral da Amazon Web Services.

Para saber mais sobre quantas zonas de disponibilidade estão disponíveis em cada região, consulte Infraestrutura global da AWS

Preços do Amazon Cognito

Para informações sobre preços do Amazon Cognito, consulte preços do Amazon Cognito