As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como usar provedores de identidade OIDC com um grupo de usuários

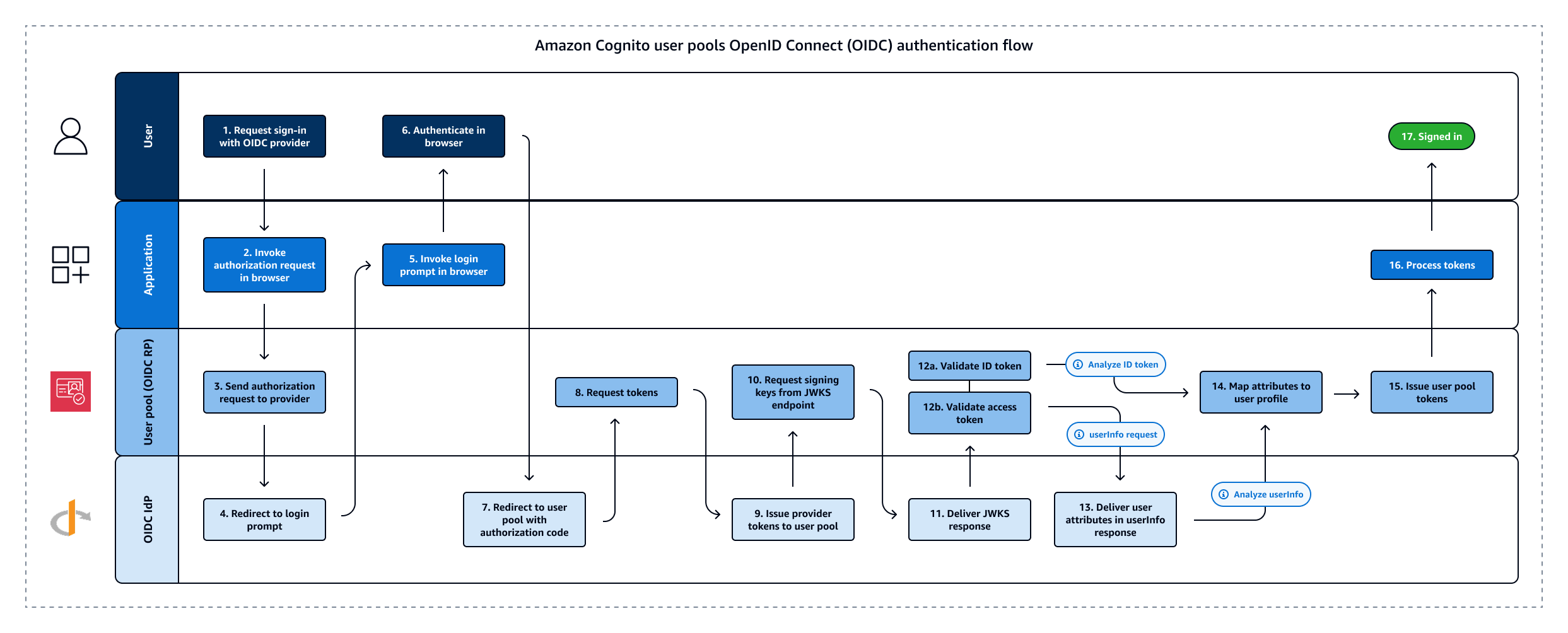

Os usuários podem entrar no seu aplicativo usando suas contas existentes dos provedores de identidade do OpenID Connect (OIDC) (). IdPs Com os provedores do OIDC, os usuários de sistemas independentes de login único podem fornecer as credenciais existentes enquanto a aplicação recebe tokens do OIDC no formato compartilhado dos grupos de usuários. Para configurar um IdP do OIDC, configure seu IdP para tratar seu grupo de usuários como o RP e configure seu aplicativo para lidar com seu grupo de usuários como o IdP. O Amazon Cognito serve como uma etapa intermediária entre vários OIDC IdPs e seus aplicativos. Seu grupo de usuários aplica regras de mapeamento de atributos às declarações nos tokens de ID e acesso que seu provedor passa diretamente para seu grupo de usuários. Em seguida, o Amazon Cognito emite novos tokens com base nos atributos de usuário mapeados e em quaisquer ajustes adicionais que você tenha feito no fluxo de autenticação com gatilhos Lambda.

Os usuários que fazem login com um IdP do OIDC não precisam fornecer novas credenciais ou informações para acessar a aplicação de grupo de usuários. Sua aplicação pode redirecioná-los silenciosamente para seu IdP para login, com um grupo de usuários como uma ferramenta em segundo plano que padroniza o formato do token da aplicação. Para saber mais sobre o redirecionamento de IdP, consulte Autorizar endpoint.

Assim como com outros provedores de identidade de terceiros, você deve registrar a aplicação no provedor OIDC e obter informações sobre a aplicação IdP que deseja conectar ao seu grupo de usuários. Um IdP de grupo de usuários OIDC exige um ID do cliente, segredo do cliente, escopos que você deseja solicitar e informações sobre endpoints de serviços do provedor. Seu grupo de usuários pode descobrir os endpoints OIDC do provedor a partir de um endpoint de descoberta. Ou você pode inseri-los manualmente. Você também deve examinar os tokens de ID do provedor e criar mapeamentos de atributos entre o IdP e os atributos em seu grupo de usuários.

Consulte Fluxo de autenticação do IdP do grupo de usuários do OIDC para obter mais detalhes sobre esse fluxo de autenticação.

nota

O login por meio de um terceiro (federação) está disponível em grupos de usuários do Amazon Cognito. Esse recurso é independente da federação OIDC com bancos de identidades do Amazon Cognito.

Você pode adicionar um IdP OIDC ao seu grupo de usuários no AWS Management Console, por meio do ou com o método da AWS CLI API do grupo de usuários. CreateIdentityProvider

Tópicos

Pré-requisitos

Antes de começar, você precisará fazer o seguinte:

-

Um grupo de usuários com um cliente da aplicação e um domínio do grupo de usuários. Para obter mais informações, consulte Criar um grupo de usuários.

-

Um IdP OIDC com a seguinte configuração:

-

Comporta a autenticação de cliente

client_secret_post. O Amazon Cognito não verifica a declaraçãotoken_endpoint_auth_methods_supportedno endpoint de descoberta OIDC para seu IdP. O Amazon Cognito não comporta a autenticação de clienteclient_secret_basic. Para obter mais informações sobre a autenticação do cliente, consulte Autenticação de clientena documentação do OpenID Connect. -

Só usa HTTPS para endpoints OIDC, como

openid_configuration,userInfoejwks_uri. -

Só usa as portas TCP 80 e 443 para endpoints OIDC.

-

Só assina tokens de ID com algoritmos HMAC-SHA, ECDSA ou RSA.

-

Publica uma reivindicação de ID de chave

kidnojwks_urie inclui uma reivindicaçãokidnos respectivos tokens. -

Apresenta uma chave pública não expirada com uma cadeia de confiança de CA raiz válida.

-

Registre um aplicativo com um IdP do OIDC

Antes de adicionar um IdP do OIDC à configuração do grupo de usuários e atribuí-lo aos clientes do aplicativo, você configura um aplicativo cliente do OIDC no seu IdP. Seu grupo de usuários é o aplicativo confiável que gerenciará a autenticação com seu IdP.

Para registrar com um IdP OIDC

-

Crie uma conta de desenvolvedor com o IdP OIDC.

Links para o OIDC IdPs IdP OIDC Como instalar URL de descoberta OIDC Salesforce https://MyDomainName.my.salesforce.com/.well-known/openid-configurationOneLogin Conectar um aplicativo habilitado para OIDC https://your-domain.onelogin.com/oidc/2/.well-known/openid-configurationJumpCloud SSO com OIDC https://oauth.id.jumpcloud.com/.well-known/openid-configurationOkta https://Your Okta subdomain.okta.com/.well-known/openid-configurationMicrosoft Entra ID https://login.microsoftonline.com/{tenant}/v2.0Os valores de

tenantpodem incluir um ID de inquilino,common,organizations, ouconsumers. -

Inscreva o URL do domínio do grupo de usuários com o endpoint

/oauth2/idpresponsecom o IdP OIDC. Isso garante que o IdP OIDC o aceite posteriormente no Amazon Cognito quando autenticar os usuários.https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/idpresponse -

Selecione os escopos que você deseja que seu diretório de usuários compartilhe com seu grupo de usuários. O escopo openid é necessário para que o OIDC ofereça qualquer IdPs informação do usuário. O

emailescopo é necessário para conceder acesso àsemail_verifiedreivindicaçõesemaile. Escopos adicionais na especificação do OIDC são profilepara todos os atributos do usuário ephonepara e.phone_numberphone_number_verified -

O IdP OIDC fornece um ID e uma chave secreta do cliente. Anote esses valores e adicione-os à configuração do IdP do OIDC que você adicionará posteriormente ao seu grupo de usuários.

Exemplo: usar o Salesforce como um IdP OIDC com o grupo de usuários

Você usa um IdP OIDC quando deseja estabelecer confiança entre um IdP compatível com OIDC, como o Salesforce e seu grupo de usuários.

-

Crie uma conta

no site de desenvolvedores do Salesforce. -

Faça login na conta de desenvolvedor que você criou na etapa anterior.

-

Na página do Salesforce, execute um dos seguintes procedimentos:

-

Se você estiver usando o Lightning Experience, escolha o ícone de engrenagem da configuração e, depois, Setup Home (Página inicial de configuração).

-

Se você estiver usando o Salesforce Classic e você visualizar Setup (Configuração) no cabeçalho da interface do usuário, selecione-o.

-

Se você estiver usando o Salesforce Classic e você não visualizar Setup (Configuração) no cabeçalho, selecione seu nome na barra de navegação superior e selecione Setup (Configuração) na lista suspensa.

-

-

Na barra de navegação à esquerda, escolha Company Settings (Configurações da empresa).

-

Na barra de navegação, escolha Domain (Domínio), insira um domínio e escolha Create (Criar).

-

Na barra de navegação à esquerda, em Platform Tools (Ferramentas de plataforma), escolha Apps (Aplicações).

-

Escolha App Manager (Gerenciador de aplicativos).

-

-

Escolha New connected app (Nova aplicação conectada).

-

Preencha os campos necessários.

Em Start URL (URL de início), insira um URL no endpoint

/authorizepara o domínio do grupo de usuários que faz login em seu IdP Salesforce. Quando seus usuários acessam sua aplicação conectada, o Salesforce os direciona para esse URL para concluir o login. Em seguida, o Salesforce redireciona os usuários para o URL de retorno de chamada que você associou ao cliente de aplicação.https://mydomain.auth.us-east-1.amazoncognito.com/authorize?response_type=code&client_id=<your_client_id>&redirect_uri=https://www.example.com&identity_provider=CorpSalesforce -

Ative OAuth as configurações e insira a URL do

/oauth2/idpresponseendpoint do seu domínio do grupo de usuários em URL de retorno de chamada. Esse é o URL em que o Salesforce emite o código de autorização que o Amazon Cognito troca por um token. OAuthhttps://mydomain.auth.us-east-1.amazoncognito.com/oauth2/idpresponse

-

-

Selecione seus escopos

. Você deve incluir o escopo openid. Para conceder acesso às solicitações email e email_verified , adicione o escopo email. Escopos separados por espaços. -

Escolha Criar.

No Salesforce, o ID do cliente é chamado de Consumer Key (Chave do consumidor) e a chave secreta do cliente é uma Consumer Secret (Chave secreta do consumidor). Anote o ID e a chave secreta do cliente. Você poderá usá-los na próxima seção.

Adicionar um IdP OIDC ao seu grupo de usuários

Depois de configurar seu IdP, você pode configurar seu grupo de usuários para lidar com solicitações de autenticação com um IdP OIDC.

Testar a configuração de IdP OIDC

Em seu aplicativo, você deve invocar um navegador no cliente do usuário para que ele possa fazer login com o provedor OIDC. Teste o login com seu provedor depois de concluir os procedimentos de configuração nas seções anteriores. O exemplo de URL a seguir carrega a página de login do seu grupo de usuários com um domínio de prefixo.

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize?response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com

Esse link é a página para a qual o Amazon Cognito direciona você quando você acessa o menu Clientes do aplicativo, seleciona um cliente do aplicativo, navega até a guia Páginas de login e seleciona Visualizar página de login. Consulte Como configurar um domínio de grupo de usuários para obter mais informações sobre domínios do grupo de usuários. Para obter mais informações sobre clientes de aplicativos, incluindo cliente IDs e retorno de chamada URLs, consulteConfigurações específicas da aplicação com clientes de aplicação.

O link de exemplo a seguir configura o redirecionamento silencioso para o MyOIDCIdP provedor a partir do parâmetro Autorizar endpoint with an identity_provider query. Esse URL ignora o login interativo do grupo de usuários com o login gerenciado e vai diretamente para a página de login do IdP.

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize?identity_provider=MyOIDCIdP&response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com