As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Recuperar amostras de dados confidenciais para uma descoberta do Macie

Com o Amazon Macie, é possível recuperar e revelar amostras de dados confidenciais que o Macie relata em descobertas individuais de dados confidenciais. Isso inclui dados confidenciais que o Macie detectou usando identificadores de dados gerenciados e dados que correspondem aos critérios dos identificadores de dados personalizados. As amostras podem ajudar você a verificar a natureza dos dados confidenciais que o Macie encontrou. Eles podem ajudar você a personalizar sua investigação sobre o objeto e o bucket afetados do Amazon Simple Storage Service (Amazon S3). Você pode recuperar e revelar amostras de dados confidenciais em todas as regiões Regiões da AWS onde o Macie está disponível atualmente, exceto nas regiões Ásia-Pacífico (Osaka) e Israel (Tel Aviv).

Se você recuperar e revelar amostras de dados confidenciais para uma descoberta, o Macie usará os dados no resultado da descoberta de dados confidenciais correspondente para localizar as primeiras 1 a 10 ocorrências de dados confidenciais relatadas pela descoberta. Em seguida, o Macie extrai os primeiros 1 a 128 caracteres de cada ocorrência do objeto do S3 afetado. Se uma descoberta relata vários tipos de dados confidenciais, o Macie faz isso para até cem tipos de dados confidenciais relatados pela descoberta.

Quando o Macie extrai dados confidenciais de um objeto do S3 afetado, o Macie criptografa os dados com uma chave AWS Key Management Service (AWS KMS) especificada por você, armazena temporariamente os dados criptografados em um cache e retorna os dados em seus resultados para a descoberta. Logo após a extração e a criptografia, o Macie exclui permanentemente os dados do cache, a menos que uma retenção adicional seja temporariamente necessária para resolver um problema operacional.

Se você optar por recuperar e revelar amostras de dados confidenciais para uma descoberta novamente, o Macie repetirá o processo para localizar, extrair, criptografar, armazenar e, por fim, excluir as amostras.

Para uma demonstração de como você pode recuperar e revelar amostras de dados confidenciais usando o console do Amazon Macie, assista ao vídeo a seguir:

Antes de começar

Antes que possa recuperar e revelar amostras de dados confidenciais para descobertas, você precisará definir e habilitar as configurações da sua conta do Amazon Macie. Você também precisa trabalhar com seu AWS administrador para verificar se você tem as permissões e os recursos necessários.

Quando você recupera e revela amostras de dados confidenciais para uma descoberta, o Macie executa uma série de tarefas para localizar, recuperar, criptografar e revelar as amostras. O Macie não usa o perfil vinculado a serviços do Macie em sua conta para realizar essas tarefas. Em vez disso, você usa sua identidade AWS Identity and Access Management (IAM) ou permite que Macie assuma uma função do IAM em sua conta.

Para recuperar e revelar amostras de dados confidenciais para uma descoberta, você deve ter acesso à descoberta, ao resultado correspondente da descoberta de dados confidenciais e ao AWS KMS key que você configurou o Macie para usar para criptografar amostras de dados confidenciais. Além disso, você ou o perfil do IAM deve ter permissão para acessar o bucket afetado do S3 e o objeto afetado do S3. Você ou a função também devem ter permissão para usar o AWS KMS key que foi usado para criptografar o objeto afetado, se aplicável. Se alguma política do IAM, política de recursos ou outras configurações de permissões negar o acesso necessário, haverá um erro e o Macie não retornará nenhuma amostra para a descoberta.

Você também precisa ter permissão para realizar as seguintes ações do Macie:

As três primeiras ações permitem que você acesse sua conta do Macie e recupere os detalhes das descobertas. A última ação permite que você recupere e revele amostras de dados confidenciais das descobertas.

Para usar o console do Amazon Macie a fim de recuperar e revelar amostras de dados confidenciais, você também deve ter permissão para realizar a seguinte ação: macie2:GetSensitiveDataOccurrencesAvailability. Essa ação permite determinar se as amostras estão disponíveis para descobertas individuais. Você não precisa de permissão para realizar essa ação para recuperar e revelar amostras de forma programática. No entanto, ter essa permissão pode agilizar sua recuperação de amostras.

Se você for o administrador delegado do Macie de uma organização e tiver configurado o Macie para assumir um perfil do IAM para recuperar amostras de dados confidenciais, também deverá ter permissão para realizar a seguinte ação: macie2:GetMember. Essa ação permite que você recupere informações sobre a associação entre sua conta e uma conta afetada. Ela permite que o Macie verifique se você é atualmente o administrador do Macie para a conta afetada.

Se você não tiver permissão para realizar as ações necessárias ou acessar os dados e recursos necessários, peça ajuda ao AWS administrador.

Como determinar se as amostras de dados confidenciais estão disponíveis para uma descoberta

Para recuperar e revelar amostras de dados confidenciais para uma descoberta, a descoberta precisa atender a determinados critérios. Ele deve incluir dados de localização para ocorrências específicas de dados confidenciais. Além disso, ele precisa especificar a localização de um resultado de descoberta de dados confidenciais válido e correspondente. O resultado da descoberta de dados confidenciais deve ser armazenado da Região da AWS mesma forma que a descoberta. Se você configurou o Amazon Macie para acessar os objetos afetados do S3 assumindo uma função AWS Identity and Access Management

(IAM), o resultado da descoberta de dados confidenciais também deve ser armazenado em um objeto do S3 que o Macie assinou com um Código de Autenticação de Mensagens (HMAC) baseado em Hash. AWS KMS key

O objeto do S3 afetado também precisa atender a determinados critérios. O tipo de MIME do objeto deve ser um dos seguintes:

-

application/avro, para um arquivo de contêiner de objetos Apache Avro (.avro)

-

application/gzip, para um arquivo compactado GNU Zip (.gz ou .gzip)

-

application/json, para um arquivo JSON ou JSON Lines (.json ou .jsonl)

-

application/parquet, para um arquivo Apache Parquet (.parquet)

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet, para um arquivo de pasta de trabalho do Microsoft Excel (.xlsx)

-

application/zip, para um arquivo compactado GNU Zip (.gz ou .gzip)

-

text/csv, para um arquivo CSV (.csv)

-

text/plain, para um arquivo de texto não binário diferente de um arquivo CSV, JSON, JSON Lines ou TSV

-

text/tab-separated-values, para um arquivo TSV (.tsv)

Além disso, o conteúdo do objeto do S3 deve ser o mesmo de quando a descoberta foi criada. Macie verifica a tag de entidade do objeto (ETag) para determinar se ela corresponde à ETag especificada pela descoberta. Além disso, o tamanho de armazenamento do objeto não pode exceder a cota de tamanho aplicável para recuperar e revelar amostras de dados confidenciais. Para obter uma lista das cotas aplicáveis, consulteCotas para o Macie.

Se uma descoberta e o objeto do S3 afetado atenderem aos critérios anteriores, amostras de dados confidenciais estarão disponíveis para a descoberta. Se preferir, você pode determinar se esse é o caso de uma descoberta específica antes de tentar recuperar e revelar amostras para ela.

Determinando se as amostras de dados confidenciais estão disponíveis para descobertas

Você pode usar o console do Amazon Macie ou a API do Amazon Macie para determinar se amostras de dados confidenciais estão disponíveis para uma descoberta.

- Console

-

Siga essas etapas no console do Amazon Macie para determinar se existem amostras de dados confidenciais disponíveis para uma descoberta.

Determinando se as amostras de dados confidenciais estão disponíveis para descobertas

Abra o console do Amazon Macie em. https://console.aws.amazon.com/macie/

-

No painel de navegação, selecione Descobertas.

-

Na página Descobertas, selecione a descoberta. O painel de detalhes exibirá informações sobre a descoberta.

-

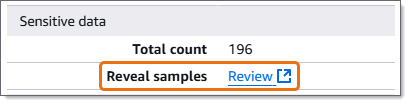

No painel de detalhes, vá até a seção Dados confidenciais. Em seguida, consulte o campo Revelar amostras.

Se houver amostras de dados confidenciais disponíveis para a descoberta, um link Revisar será exibido no campo, conforme mostrado na seguinte imagem.

Se não houver amostras de dados confidenciais disponíveis para a descoberta, o campo Revelar amostras exibirá um texto indicando o motivo:

-

Conta fora da organização: você não tem permissão para acessar o objeto afetado do S3 usando o Macie. A conta afetada não faz parte da sua organização. Ou a conta faz parte da sua organização, mas o Macie não está habilitado para a conta na Região da AWS atual.

-

Resultado inválido de classificação: não há um resultado correspondente de descoberta de dados confidenciais para a descoberta. Ou o resultado correspondente da descoberta de dados confidenciais não está disponível no Região da AWS atual, está malformado ou corrompido ou usa um formato de armazenamento incompatível. O Macie não consegue verificar a localização dos dados confidenciais a serem recuperados.

-

Assinatura de resultado inválida: o resultado correspondente da descoberta de dados confidenciais é armazenado em um objeto do S3 que não foi assinado pelo Macie. O Macie não consegue verificar a integridade e a autenticidade do resultado da descoberta de dados confidenciais. Portanto, o Macie não consegue verificar a localização dos dados confidenciais a serem recuperados.

-

Perfil de membro muito permissivo: a política de confiança ou de permissões para o perfil do IAM na conta de membro afetada não atende aos requisitos do Macie para restringir o acesso ao perfil. Ou a política de confiança do perfil não especifica o ID externo correto para sua organização. O Macie não pode assumir o perfil para recuperar os dados confidenciais.

-

GetMember Permissão ausente — Você não tem permissão para recuperar informações sobre a associação entre sua conta e a conta afetada. O Macie não consegue determinar se você não tem permissão para acessar o objeto afetado do S3 como administrador delegado do Macie para a conta afetada.

-

Objeto excede a cota de tamanho: o tamanho de armazenamento do objeto afetado do S3 excede a cota de tamanho para recuperar e revelar amostras de dados confidenciais desse tipo de arquivo.

-

Objeto indisponível: o objeto afetado do S3 não está disponível. O objeto foi renomeado, movido ou excluído, ou seu conteúdo foi alterado depois que o Macie criou a descoberta. Ou o objeto está criptografado com um AWS KMS key que não está disponível. Por exemplo, a chave está desabilitada, programada para exclusão ou foi excluída.

-

Resultado não assinado: o resultado correspondente da descoberta de dados confidenciais está armazenado em um objeto do S3 que não foi assinado. O Macie não consegue verificar a integridade e a autenticidade do resultado da descoberta de dados confidenciais. Portanto, o Macie não consegue verificar a localização dos dados confidenciais a serem recuperados.

-

Perfil muito permissivo: sua conta está configurada para recuperar ocorrências de dados confidenciais usando um perfil do IAM cuja política de confiança ou permissões não atende aos requisitos do Macie para restringir o acesso ao perfil. O Macie não pode assumir o perfil para recuperar os dados confidenciais.

-

Tipo de objeto incompatível: o objeto afetado do S3 usa um formato de arquivo ou armazenamento não compatível com o Macie para recuperar e revelar amostras de dados confidenciais. O tipo MIME do objeto afetado do S3 não é um dos valores na lista anterior.

Se houver um problema com o resultado da descoberta de dados confidenciais, as informações no campo Localização detalhada do resultado da descoberta poderão ajudar você a investigar o problema. Esse campo especifica o caminho original para o resultado no Amazon S3. Para investigar um problema com um perfil do IAM, certifique-se de que as políticas do perfil atendam a todos os requisitos para que o Macie assuma o perfil. Para obter esses detalhes, consulte Configurar um perfil do IAM para acessar objetos afetados do S3.

- API

-

Para determinar programaticamente se amostras de dados confidenciais estão disponíveis para uma descoberta, use a GetSensitiveDataOccurrencesAvailabilityoperação da API Amazon Macie. Ao enviar sua solicitação, use o parâmetro findingId para especificar o identificador exclusivo da descoberta. Para obter esse identificador, você pode usar a ListFindingsoperação.

Se você estiver usando o AWS Command Line Interface (AWS CLI), execute o comando get-sensitive-data-occurrences-availability e use o finding-id parâmetro para especificar o identificador exclusivo para a descoberta. Para obter esse identificador, você pode usar a operação ListFindings.

Se sua solicitação tiver êxito e as amostras estiverem disponíveis para a descoberta, você receberá um resultado semelhante a este:

{

"code": "AVAILABLE",

"reasons": []

}

Se sua solicitação tiver êxito e as amostras não estiverem disponíveis para a descoberta, o valor do campo code será UNAVAILABLE e a matriz reasons especificará o motivo. Por exemplo:

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

Se houver um problema com o resultado da descoberta de dados confidenciais, as informações no campo classificationDetails.detailedResultsLocation da descoberta poderão ajudar você a investigar o problema. Esse campo especifica o caminho original para o resultado no Amazon S3. Para investigar um problema com um perfil do IAM, certifique-se de que as políticas do perfil atendam a todos os requisitos para que o Macie assuma o perfil. Para obter esses detalhes, consulte Configurar um perfil do IAM para acessar objetos afetados do S3.

Recuperar amostras de dados confidenciais para uma descoberta

Para recuperar e revelar amostras de dados confidenciais de uma descoberta, você pode usar o console do Amazon Macie ou a API do Amazon Macie.

- Console

-

Siga estas etapas para recuperar e revelar amostras de dados confidenciais de uma descoberta usando o console do Amazon Macie.

Para recuperar e revelar amostras de dados confidenciais de uma descoberta

Abra o console do Amazon Macie em. https://console.aws.amazon.com/macie/

-

No painel de navegação, selecione Descobertas.

-

Na página Descobertas, selecione a descoberta. O painel de detalhes exibirá informações sobre a descoberta.

-

No painel de detalhes, vá até a seção Dados confidenciais. Em seguida, no campo Revelar amostras, selecione Revisar:

Se o link Revisar não aparecer no campo Revelar amostras, as amostras de dados confidenciais não estarão disponíveis para a descoberta. Para determinar por que esse é o caso, consulte o tópico anterior.

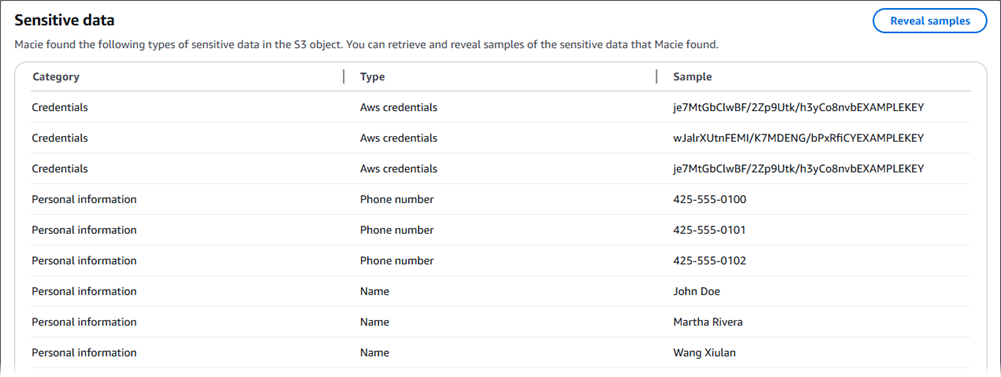

Depois de selecionar Revisar, o Macie exibe uma página que resume os principais detalhes da descoberta. Os detalhes incluem as categorias, os tipos e o número de ocorrências de dados confidenciais que o Macie encontrou no objeto do S3 afetado.

-

Na seção Dados confidenciais da página, selecione Revelar amostras. Em seguida, o Macie vai recuperar e revelar amostras das primeiras 1 a 10 ocorrências de dados confidenciais relatadas pela descoberta. Cada amostra contém os primeiros 1 a 128 caracteres de uma ocorrência de dados confidenciais. A recuperação e revelação das amostras pode demorar vários minutos.

Se a descoberta relatar vários tipos de dados confidenciais, o Macie recupera e revela amostras de até cem tipos. Por exemplo, a imagem a seguir mostra amostras que abrangem várias categorias e tipos de dados confidenciais:AWS credenciais, números de telefone dos EUA e nomes de pessoas.

As amostras são organizadas, primeiro, por categoria de dados confidenciais e, depois, por tipo de dados confidenciais.

- API

-

Para recuperar e revelar amostras de dados confidenciais para uma descoberta de forma programática, use a GetSensitiveDataOccurrencesoperação da API do Amazon Macie. Ao enviar sua solicitação, use o parâmetro findingId para especificar o identificador exclusivo da descoberta. Para obter esse identificador, você pode usar a ListFindingsoperação.

Para recuperar e revelar amostras de dados confidenciais usando o AWS Command Line Interface (AWS CLI), execute o get-sensitive-data-occurrencescomando e use o finding-id parâmetro para especificar o identificador exclusivo da descoberta. Por exemplo:

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

Onde 1f1c2d74db5d8caa76859ec52example está o identificador exclusivo da descoberta. Para obter esse identificador usando o AWS CLI, você pode executar o comando list-findings.

Se a sua solicitação for realizada com êxito, o Macie começará a processar sua solicitação e você receberá um resultado semelhante a este:

{

"status": "PROCESSING"

}

Pode demorar vários minutos para processar a sua solicitação. Em alguns minutos, envie sua solicitação novamente.

Se o Macie puder localizar, recuperar e criptografar as amostras de dados confidenciais, o Macie retornará as amostras em um mapa sensitiveDataOccurrences. O mapa especifica de 1 a 100 tipos de dados confidenciais relatados pela descoberta e, para cada tipo, de 1 a 10 amostras. Cada amostra contém os primeiros 1 a 128 caracteres de uma ocorrência de dados confidenciais relatada pela descoberta.

No mapa, cada chave é o ID do identificador de dados gerenciados que detectou os dados confidenciais, ou o nome e o identificador exclusivo do identificador de dados personalizado que detectou os dados confidenciais. Os valores são exemplos do identificador de dados gerenciados ou do identificador de dados personalizado especificado. Por exemplo, a resposta a seguir fornece três amostras de nomes de pessoas e duas amostras de chaves de acesso AWS secretas que foram detectadas por identificadores de dados gerenciados (NAMEeAWS_CREDENTIALS, respectivamente).

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

Se sua solicitação tiver êxito, mas não houver amostras de dados confidenciais disponíveis para a descoberta, você receberá uma mensagem UnprocessableEntityException indicando porque as amostras não estão disponíveis. Por exemplo:

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

No exemplo anterior, o Macie tentou recuperar amostras do objeto afetado do S3, mas o objeto não estava mais disponível. O conteúdo do objeto mudou depois que o Macie criou a descoberta.

Se sua solicitação tiver êxito, mas outro tipo de erro tiver impedido o Macie de recuperar e revelar amostras de dados confidenciais para a descoberta, você receberá uma saída semelhante à seguinte:

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

O valor do campo status é ERROR e o campo error descreve o erro que ocorreu. As informações do tópico anterior podem ajudar você a investigar o erro.